ノリとその场の势いで笔辞肠を作った话

- 2. 自己紹介 Shun Suzaki(洲崎 俊) ユーザ企業のセキュリティチームに所属する セキュリティエンジニア Twitter: とある診断員@tigerszk ? ISOG-J WG1 ? Burp Suite Japan User Group ? OWASP JAPAN Promotion Team ? IT勉強会「#ssmjp」運営メンバー I‘M A CERTAIN PENTESTER! 公開スライドなど http://www.slideshare.net/zaki4649/

- 3. Joomla!って知ってます? ? 世界でも数多く利用されているオープンソース CMS ? PHPで記述されている Joomla! The CMS Trusted By Millions for their Websites : https://www.joomla.org Joomla!でてけとーに作ってみたデモサイト

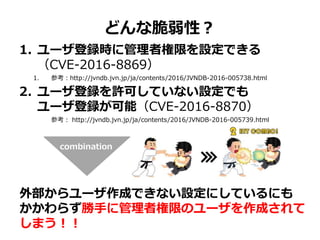

- 5. どんな脆弱性? 1. ユーザ登録時に管理者権限を設定できる (CVE-2016-8869) 1. 参考:http://jvndb.jvn.jp/ja/contents/2016/JVNDB-2016-005738.html 2. ユーザ登録を許可していない設定でも ユーザ登録が可能(CVE-2016-8870) 参考: http://jvndb.jvn.jp/ja/contents/2016/JVNDB-2016-005739.html 外部からユーザ作成できない設定にしているにも かかわらず勝手に管理者権限のユーザを作成されて しまう!! combination

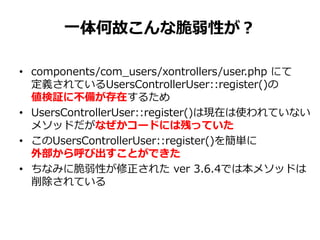

- 6. 一体何故こんな脆弱性が? ? components/com_users/xontrollers/user.php にて 定義されているUsersControllerUser::register()の 値検証に不備が存在するため ? UsersControllerUser::register()は現在は使われていない メソッドだがなぜかコードには残っていた ? このUsersControllerUser::register()を簡単に 外部から呼び出すことができた ? ちなみに脆弱性が修正された ver 3.6.4では本メソッドは 削除されている

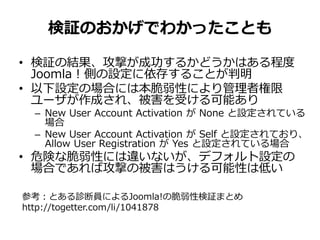

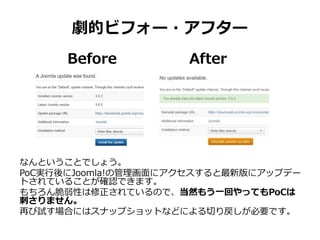

- 8. 検証のおかげでわかったことも ? 検証の結果、攻撃が成功するかどうかはある程度 Joomla!側の設定に依存することが判明 ? 以下設定の場合には本脆弱性により管理者権限 ユーザが作成され、被害を受ける可能あり – New User Account Activation が None と設定されている 場合 – New User Account Activation が Self と設定されており、 Allow User Registration が Yes と設定されている場合 ? 危険な脆弱性には違いないが、デフォルト設定の 場合であれば攻撃の被害はうける可能性は低い 参考:とある診断員によるJoomla!の脆弱性検証まとめ http://togetter.com/li/1041878

- 11. 確かに以前そんな話題がありましたね 1万台ものルーターを何者かが勝手にハックしてセキュリティを高めていたことが 発覚 - GIGAZINE : http://gigazine.net/news/20151002-hacked-routers-secure/

- 15. 作成するPoCのコンセプト ? 脆弱性を利用してJoomla!をセキュアな バージョンにアップデートする ? 作成したアカウントはちゃんと 無効化してセキュアな状態にする ? どうせならしっかり笑いをいれる

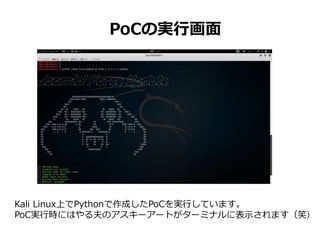

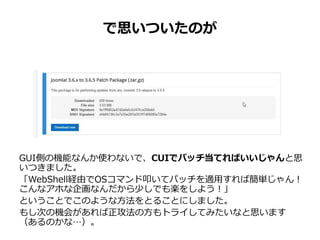

- 16. そして作成したものがこちらです 以下にPoCの実行動画をアップロードしています https://youtu.be/OWqBYuExKqo ※なお、動画の編集内容に関しては完全に僕の趣味が入ってます

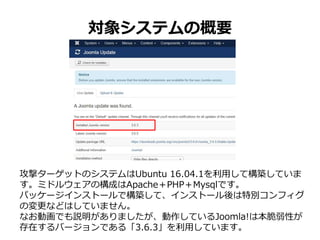

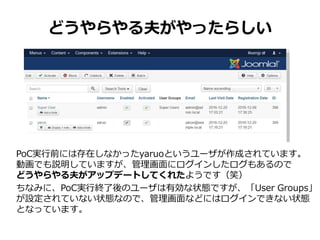

- 19. Joomla!の設定 動画内でも説明していますが、フロント側からのユーザ登録は無効として います。 また、本脆弱性を利用して有効なアカウントを作成できるように 「New User Account 础肠迟颈惫补迟颈辞苍」の项目を「狈辞苍别」としています。

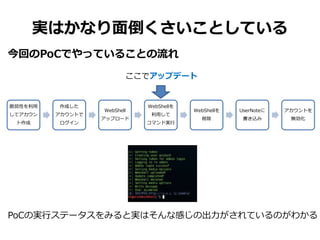

- 25. 笔辞颁の中身

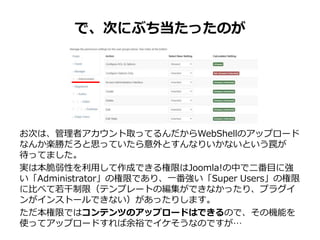

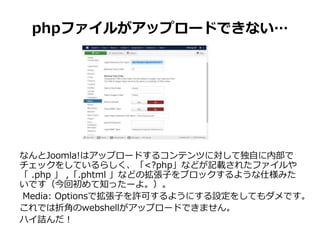

- 31. phpファイルがアップロードできない… なんとJoomla!はアップロードするコンテンツに対して独自に内部で チェックをしているらしく、「<?php」などが記載されたファイルや 「 .php 」 ,「.phtml 」などの拡張子をブロックするような仕様みた いです(今回初めて知ったーよ。)。 Media: Optionsで拡張子を許可するようにする設定をしてもダメです。 これでは折角のwebshellがアップロードできません。 ハイ詰んだ!

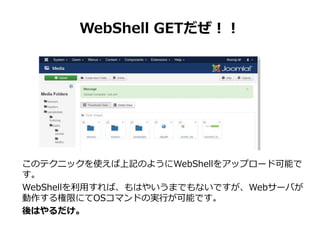

- 32. チェックをバイパスする方法があった 一瞬お通夜のような雰囲気になりましたが、実はこれをバイパスする テクニックがありました。 UbuntuなどでPHP,Apacheをパッケージインストールした場合の Apacheのコンフィグファイル(php7.0.confなど)には上記のような 記述がされています。 上記は拡張子が「php3」, 「php4」, 「php5」, 「php7」 , 「pht」, 「phtml」であればphpファイルとして解釈される記載となっています。 これを利用して、「pht」などJoomla!側でのブロックをすり抜ける拡 張子設定してファイルをアップロードします。 ちなみに今回の攻撃対象をUbuntuで構築した理由はそういう訳です。 <FilesMatch ".+?.ph(p[3457]?|t|tml)$"> SetHandler application/x-httpd-php </FilesMatch>

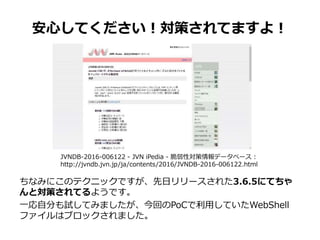

- 35. 安心してください!対策されてますよ! ちなみにこのテクニックですが、先日リリースされた3.6.5にてちゃ んと対策されてるようです。 一応自分も試してみましたが、今回のPoCで利用していたWebShell ファイルはブロックされました。 JVNDB-2016-006122 - JVN iPedia - 脆弱性対策情報データベース : http://jvndb.jvn.jp/ja/contents/2016/JVNDB-2016-006122.html

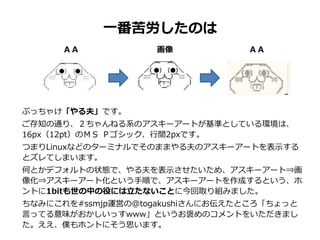

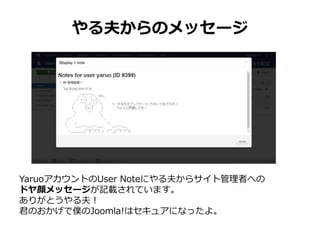

- 39. User Noteについては Joomla!のUser Noteについては検証の結果、<p>を入力可能ことが 判明したので、それを利用して2ちゃんねる系のアスキーアートの やる夫をそのまま表示させています。 ちなみにLinux環境からくずれないようにやる夫を表示させるために デモ環境のKali 尝颈苍耻虫には滨笔础モナーフォントを导入しました。

![チェックをバイパスする方法があった

一瞬お通夜のような雰囲気になりましたが、実はこれをバイパスする

テクニックがありました。

UbuntuなどでPHP,Apacheをパッケージインストールした場合の

Apacheのコンフィグファイル(php7.0.confなど)には上記のような

記述がされています。

上記は拡張子が「php3」, 「php4」, 「php5」, 「php7」 , 「pht」,

「phtml」であればphpファイルとして解釈される記載となっています。

これを利用して、「pht」などJoomla!側でのブロックをすり抜ける拡

張子設定してファイルをアップロードします。

ちなみに今回の攻撃対象をUbuntuで構築した理由はそういう訳です。

<FilesMatch ".+?.ph(p[3457]?|t|tml)$">

SetHandler application/x-httpd-php

</FilesMatch>](https://image.slidesharecdn.com/joomaforceupdate-161221181730/85/Poc-32-320.jpg)

![チェックをバイパスする方法があった

なお、拡張子を変更しても一般的なPHPの構文で用いる「<?php」が

混じっているとブロックされてしまいます。

こちらについては、短縮構文の形式を利用してコードを記載すること

で、本チェックをバイパスすることが可能です。

<?php

system($_REQUEST['cmd']);

?>

<?=system($_REQUEST['cmd']);

短縮構文一般的な構文](https://image.slidesharecdn.com/joomaforceupdate-161221181730/85/Poc-33-320.jpg)