SQL Server Hardening

Download as PPTX, PDF0 likes21 views

Parliamo di sicurezza dei database e presentiamo il nostro nuovo servizio SQL Server Hardening, concepito per valutare la configurazione della sicurezza di un ambiente SQL Server e individuare i miglioramenti applicabili dal punto di vista dell’infrastruttura e dei dati. Grazie al nostro servizio SQL Server Hardening, siamo in grado di rilevare la configurazione dello strato di sicurezza di un ambiente SQL Server ed evidenziare eventuali azioni correttive per garantire la sicurezza di questo elemento dell’infrastruttura aziendale.

1 of 8

Download to read offline

Recommended

Guardigli Sicurezza Nell Informatica Aziendale 3 4 Nov 2005

Guardigli Sicurezza Nell Informatica Aziendale 3 4 Nov 2005Marco Guardigli

Ã˝

an 2005 italian presentation about ict securityIsab informatica strategie di Cyber Security

Isab informatica strategie di Cyber SecurityVilma Pozzi

Ã˝

Occorre che ogni azienda studi una propria «Strategia di Cyber-Security» e Isab Informatica dispone delle competenze esperienze e specialisti certificati che possono aiutare il Cliente ad organizzare, integrare e consolidare la difesa dei propri asset aziendali. La sicurezza non è un prodotto, ma un processo

La sicurezza non è un prodotto, ma un processoVincenzo Calabrò

Ã˝

La sicurezza non è un prodotto, ma un processo. IL CONCETTO DI SICUREZZA INFORMATICA La sicurezza informatica ha come obiettivi: • il controllo del diritto di accesso alle informazioni; • la protezione delle risorse da danneggiamenti volontari o involontari; • la protezione delle informazioni mentre esse sono in transito sulla rete; • la verifica dell'identità dell'interlocutore, in particolare la certezza che sia veramente chi dice di essere. Per creare sicurezza bisogna prima studiare: • chi può attaccare il sistema, perché lo fa e cosa cerca; • quali sono i punti deboli del sistema; • quanto costa la sicurezza rispetto al valore da proteggere e rispetto al valore dei danni causati; • con quale cadenza gli apparati/sistemi di sicurezza vengono aggiornati. Il ciclo di vita della sicurezza informatica prevede: 1. Prevention: è necessario implementare delle misure per prevenire lo sfruttamento delle vulnerabilità del sistema. 2. Detection: è importante rilevare prontamente il problema; prima si rileva il problema, più semplice è la sua risoluzione. 3. Response: è necessario sviluppare un piano appropriato di intervento in caso di violazione con individuazione delle responsabilità e le azioni da intraprendere. Occorre tenere ben presente l'importanza del documento di Auditing del sistema: il documento analizza la struttura del sistema e individua le operazioni atte a verificare lo stato di salute del sistema con varie tipologie di verifica della sicurezza. Gli elementi da considerare in un progetto di sicurezza informatica sono, nell'ordine: 1. beni da proteggere 2. minacce 3. agenti 4. vulnerabilità 5. vincoli 6. misure di protezione Gli elementi elencati sono raccolti nel documento di Risk Analysis. Questo documento permette di conoscere qual è il rischio di subire danni al proprio sistema informatico e, di conseguenza, di preparare una mappa delle possibili contromisure da adottare. Il Vulnerability Assesment permette di raccogliere informazioni sul sistema informatico tramite la registrazione dei potenziali problemi di sicurezza individuati. Si decide poi di proseguire con il Penetration Test per controllare la sicurezza del sistema informatico con una serie di attacchi mirati alla ricerca di problemi di sicurezza. La nascita di nuovi problemi per la sicurezza informatica.

https://www.vincenzocalabro.itSafe check up - Firmware_aggiornamento - 22feb2012

Safe check up - Firmware_aggiornamento - 22feb2012M.Ela International Srl

Ã˝

M.Ela International s.r.l. - Workshop tecnico su virtualizzazione con vSphere 5.0 e aggiornamento Firmware infrastruttura tecnologicaNews SSL 43 2017

News SSL 43 2017Roberta Culiersi

Ã˝

Il Notiziario Mamò con le principali novità in materia di Lavoro e Sicurezza sul Lavoro. Per Imprese e Utenti intelligenti. Security by design: la cyber security per un progetto innovativo

Security by design: la cyber security per un progetto innovativoI3P

Ã˝

La presentazione parla di sicurezza informatica, con un focus importante su rischi/opportunità per le startup che lavorano in ambito digital. Si esamina il contesto in cui ci troviamo attualmente, valutando le ragioni per cui la sicurezza informatica è importante, non solo a processo finito, ma già nell'implementazione del proprio progetto, e, sopratutto, quali potrebbero essere i danni causati da attacchi di questo tipo.

In pi√π, si sfatano alcuni falsi miti che sono stati costruiti nel tempo attorno a questa tematica, facendo un po' di chiarezza sull'argomento, ed esaminando le principali problematiche e le soluzioni per prevenirle, che affliggono le applicazioni web e mobile.La sicurezza dei sistemi di elaborazione e delle reti informatiche.

La sicurezza dei sistemi di elaborazione e delle reti informatiche.gmorelli78

Ã˝

Modulo 1 del corso sulla sicurezza informatica per gli insegnati dei team per l’innovazione digitale. Sicurezza informatica nella Pubblica Amministrazione

Sicurezza informatica nella Pubblica AmministrazioneSylvio Verrecchia - IT Security Engineer

Ã˝

Quali i rischi (virus, spam, phishing, malware, ecc...) e quali soluzioni adottare per proteggere i propri dati - Normativa Privacy nela P.A.La sicurezza informatica nello studio legale

La sicurezza informatica nello studio legalejekil

Ã˝

La sicurezza informatica negli uffici, in particolare negli studi legali, dalla sicurezza fisica alla sicurezza dei sistemi.

Un'introduzione ai concetti della sicurezza informatica nell'utilizzo dei sistemi informativi di tutti i giorni.

Talk tenuto da Alessandro Tanasi (http://www.tanasi.it)Sicurezza Informatica 24 Settembre 2010

Sicurezza Informatica 24 Settembre 2010Massimo Chirivì

Ã˝

Security Expo 2010 - Galatina (Lecce)

Sicurezza Informatica

24 settembre 2010Webinar sulla Prevenzione della perdita di dati

Webinar sulla Prevenzione della perdita di datiMarinuzzi & Associates

Ã˝

Materiale del seminario on line sulla prevenzione della perdita dei datiSerate di alfbetizzazione digitale - Terzo incontro 11 Maggio 2015

Serate di alfbetizzazione digitale - Terzo incontro 11 Maggio 2015Domenico Barile

Ã˝

∫›∫›fl£ del terzo incontro delle serate di "Alfabetizzazione digitale" tenute all'Istituto Comprensivo di Oppeano (VR)Data Virtualization per una Multi-Cloud Data Integration senza barriere n√© co...

Data Virtualization per una Multi-Cloud Data Integration senza barriere né co...Denodo

Ã˝

Watch full webinar here: https://bit.ly/3vYHaNQ

In questo contesto la virtualizzazione dei dati riveste un ruolo strategico nelle architetture multicloud, garantendo agli utenti aziendali un accesso controllato a tutti i dati, indipendentemente dalla loro localizzazione, in modo semplice e veloce. Al contempo aggiunge la semantica e la governance, necessaria nei moderni ambienti di dati e garantendo il controllo locale ai "proprietari dei dati"e il rispetto delle normative locali sulla privacy e la protezione dei dati.

Unisciti a noi per capire come la tua azienda può affrontare e superare le sfide insite nell’adozione di un modello Cloud/Multi-Cloud e conoscere le Best Practice per una corretta gestione dei dati e dei costi in un tale modello.

In questa sessione approfondiremo:

- Le sfide che le organizzazioni devono affrontare quando adottano strategie di dati multi-cloud

- Come la Piattaforma di virtualizzazione dei dati di Denodo fornisce un livello di accesso ai dati controllato per tutta l'organizzazione

- Le diverse architetture multi-location che possono massimizzare il controllo locale sui dati, rendendoli comunque facilmente disponibili

- Come le organizzazioni hanno beneficiato dell'utilizzo della piattaforma Denodo nelle architetture multi-cloudLa sicurezza delle informazioni nell’era del web 2.0

La sicurezza delle informazioni nell’era del web 2.0AmmLibera AL

Ã˝

Progetto wiki promosso da IBM per discutere sul tema della sicurezza informatica e, nello specifico, di come gli strumenti offerti dal web 2.0 possano essere amministrati senza mettere a repentaglio la sicurezza dei sistemi.

Sicurezza dei sistemi informativi

Sicurezza dei sistemi informativiMarco Liverani

Ã˝

Dispense del corso IN530 "Sistemi per l'elaborazione delle informazioni" presso il Corso di Laurea in Matematica dell'Università degli Studi Roma Tre.

[http://www.mat.uniroma3.it/users/liverani/IN530/]CCI2017 - Security Best Practices e novità in Windows Server 2016 - Ermanno G...

CCI2017 - Security Best Practices e novità in Windows Server 2016 - Ermanno G...walk2talk srl

Ã˝

Negli ultimi anni la sicurezza informatica è diventata una delle principali componenti delle moderne infrastrutture informatiche.

Per rendere sicura un'infrastruttura informatica occorre un'attenta analisi dell'attuali minacce informatiche e della loro possibile evoluzione e l'applicazione delle best practices per la protezione e il monitoraggio.

Nella sessione verrà anche analizzato come Windows Server 2016 e Microsoft Advanced Threat Analytics può aiutarci nell'hardening dell'infrastruttura.

Per richiedere accesso al canale contenente le registrazioni audio/video delle sessioni tecniche di Cloud Conference Italia 2017 compila il seguente form:

https://goo.gl/Fq6DQE 04 invesura

04 invesuraMaurilio Savoldi

Ã˝

SUPSI 10 dicembre 2019 - slide presentate da Marco Ruggiero

L'importanza del giusto supporto assicurativoCloud Computing fondamenti di sicurezza

Cloud Computing fondamenti di sicurezzaMario Gentili

Ã˝

Cloud Computing fondamenti di sicurezza, la sicurezza nei modelli IaaS, PaaS e SaaS. La virtualizzazione, l'Intrusion Detection Service e la crittografiaGo2Tec - Sicurezza e protezione dei dati aziendali - Riccardo Barghini

Go2Tec - Sicurezza e protezione dei dati aziendali - Riccardo BarghiniAFB Net

Ã˝

Se vuoi ricevere la presentazione, invia un e-mail a info@afbnetgroup.itPrevenzione degli attacchi informatici che coinvolgono dati sensibili aziendali

Prevenzione degli attacchi informatici che coinvolgono dati sensibili aziendaliConsulthinkspa

Ã˝

I recenti fatti di cronaca ci ricordano la necessità di proteggere in maniera adeguata gli asset più importanti per la sopravvivenza stessa di un'organizzazione: i dati e le piattaforme applicative che ne consentono la fruizione. La capacità di salvaguardare tali valori, di garantirne la massima utilizzabilità e di implementare adeguate misure di monitoraggio ed audit sono sempre più i fattori che contraddistinguono un'organizzazione di successo, e che ambisce a rimanere tale, dai sui competitor: prepararsi adeguatamente per mettere al sicuro i propri dati da eventi imprevisti e per garantire i livelli di compliance previsti dalle leggi e dalle regolamentazioni di settore è diventata oggi un’attività vitale per qualunque organizzazione.Consulthink at ICT Security Forum 2013

Consulthink at ICT Security Forum 2013Marco Pirrone

Ã˝

Consulthink at ICT Security Forum 2013:

Prevenzione degli attacchi informatici che

coinvolgono dati sensibili aziendaliICT Security Forum 2013 - Prevenzione degli attacchi informatici che coinvolg...

ICT Security Forum 2013 - Prevenzione degli attacchi informatici che coinvolg...acaporro

Ã˝

Presentazione tenuta all'ICT Security Forum 2013 concernente le minacce ai dati sensibili aziendali e alcune possibili strategie di protezione che cercano di superare i limiti delle soluzioni tecnologiche ormai consolidate.Strategie di backup e ripristino dei dati con Oracle

Strategie di backup e ripristino dei dati con OracleDatamaze

Ã˝

Parliamo di backup e ripristino dei dati in Oracle e vediamo come impostare una corretta ed efficace gestione di backup e recovery dei database aziendali. ∫›∫›fl£ del webinar tenuto il 29 novembre 2023 da Anna Bruno e Cristiano Gasparotto di Datamaze.SQL Server Health Check: le slide del webinar

SQL Server Health Check: le slide del webinarDatamaze

Ã˝

Le slide del webinar sul nostro servizio di Health Check per SQL Server, l’attività di check up attraverso la quale effettuiamo un'analisi approfondita della configurazione e dello stato di salute degli ambienti aziendali mission critical.More Related Content

Similar to SQL Server Hardening (20)

News SSL 43 2017

News SSL 43 2017Roberta Culiersi

Ã˝

Il Notiziario Mamò con le principali novità in materia di Lavoro e Sicurezza sul Lavoro. Per Imprese e Utenti intelligenti. Security by design: la cyber security per un progetto innovativo

Security by design: la cyber security per un progetto innovativoI3P

Ã˝

La presentazione parla di sicurezza informatica, con un focus importante su rischi/opportunità per le startup che lavorano in ambito digital. Si esamina il contesto in cui ci troviamo attualmente, valutando le ragioni per cui la sicurezza informatica è importante, non solo a processo finito, ma già nell'implementazione del proprio progetto, e, sopratutto, quali potrebbero essere i danni causati da attacchi di questo tipo.

In pi√π, si sfatano alcuni falsi miti che sono stati costruiti nel tempo attorno a questa tematica, facendo un po' di chiarezza sull'argomento, ed esaminando le principali problematiche e le soluzioni per prevenirle, che affliggono le applicazioni web e mobile.La sicurezza dei sistemi di elaborazione e delle reti informatiche.

La sicurezza dei sistemi di elaborazione e delle reti informatiche.gmorelli78

Ã˝

Modulo 1 del corso sulla sicurezza informatica per gli insegnati dei team per l’innovazione digitale. Sicurezza informatica nella Pubblica Amministrazione

Sicurezza informatica nella Pubblica AmministrazioneSylvio Verrecchia - IT Security Engineer

Ã˝

Quali i rischi (virus, spam, phishing, malware, ecc...) e quali soluzioni adottare per proteggere i propri dati - Normativa Privacy nela P.A.La sicurezza informatica nello studio legale

La sicurezza informatica nello studio legalejekil

Ã˝

La sicurezza informatica negli uffici, in particolare negli studi legali, dalla sicurezza fisica alla sicurezza dei sistemi.

Un'introduzione ai concetti della sicurezza informatica nell'utilizzo dei sistemi informativi di tutti i giorni.

Talk tenuto da Alessandro Tanasi (http://www.tanasi.it)Sicurezza Informatica 24 Settembre 2010

Sicurezza Informatica 24 Settembre 2010Massimo Chirivì

Ã˝

Security Expo 2010 - Galatina (Lecce)

Sicurezza Informatica

24 settembre 2010Webinar sulla Prevenzione della perdita di dati

Webinar sulla Prevenzione della perdita di datiMarinuzzi & Associates

Ã˝

Materiale del seminario on line sulla prevenzione della perdita dei datiSerate di alfbetizzazione digitale - Terzo incontro 11 Maggio 2015

Serate di alfbetizzazione digitale - Terzo incontro 11 Maggio 2015Domenico Barile

Ã˝

∫›∫›fl£ del terzo incontro delle serate di "Alfabetizzazione digitale" tenute all'Istituto Comprensivo di Oppeano (VR)Data Virtualization per una Multi-Cloud Data Integration senza barriere n√© co...

Data Virtualization per una Multi-Cloud Data Integration senza barriere né co...Denodo

Ã˝

Watch full webinar here: https://bit.ly/3vYHaNQ

In questo contesto la virtualizzazione dei dati riveste un ruolo strategico nelle architetture multicloud, garantendo agli utenti aziendali un accesso controllato a tutti i dati, indipendentemente dalla loro localizzazione, in modo semplice e veloce. Al contempo aggiunge la semantica e la governance, necessaria nei moderni ambienti di dati e garantendo il controllo locale ai "proprietari dei dati"e il rispetto delle normative locali sulla privacy e la protezione dei dati.

Unisciti a noi per capire come la tua azienda può affrontare e superare le sfide insite nell’adozione di un modello Cloud/Multi-Cloud e conoscere le Best Practice per una corretta gestione dei dati e dei costi in un tale modello.

In questa sessione approfondiremo:

- Le sfide che le organizzazioni devono affrontare quando adottano strategie di dati multi-cloud

- Come la Piattaforma di virtualizzazione dei dati di Denodo fornisce un livello di accesso ai dati controllato per tutta l'organizzazione

- Le diverse architetture multi-location che possono massimizzare il controllo locale sui dati, rendendoli comunque facilmente disponibili

- Come le organizzazioni hanno beneficiato dell'utilizzo della piattaforma Denodo nelle architetture multi-cloudLa sicurezza delle informazioni nell’era del web 2.0

La sicurezza delle informazioni nell’era del web 2.0AmmLibera AL

Ã˝

Progetto wiki promosso da IBM per discutere sul tema della sicurezza informatica e, nello specifico, di come gli strumenti offerti dal web 2.0 possano essere amministrati senza mettere a repentaglio la sicurezza dei sistemi.

Sicurezza dei sistemi informativi

Sicurezza dei sistemi informativiMarco Liverani

Ã˝

Dispense del corso IN530 "Sistemi per l'elaborazione delle informazioni" presso il Corso di Laurea in Matematica dell'Università degli Studi Roma Tre.

[http://www.mat.uniroma3.it/users/liverani/IN530/]CCI2017 - Security Best Practices e novità in Windows Server 2016 - Ermanno G...

CCI2017 - Security Best Practices e novità in Windows Server 2016 - Ermanno G...walk2talk srl

Ã˝

Negli ultimi anni la sicurezza informatica è diventata una delle principali componenti delle moderne infrastrutture informatiche.

Per rendere sicura un'infrastruttura informatica occorre un'attenta analisi dell'attuali minacce informatiche e della loro possibile evoluzione e l'applicazione delle best practices per la protezione e il monitoraggio.

Nella sessione verrà anche analizzato come Windows Server 2016 e Microsoft Advanced Threat Analytics può aiutarci nell'hardening dell'infrastruttura.

Per richiedere accesso al canale contenente le registrazioni audio/video delle sessioni tecniche di Cloud Conference Italia 2017 compila il seguente form:

https://goo.gl/Fq6DQE 04 invesura

04 invesuraMaurilio Savoldi

Ã˝

SUPSI 10 dicembre 2019 - slide presentate da Marco Ruggiero

L'importanza del giusto supporto assicurativoCloud Computing fondamenti di sicurezza

Cloud Computing fondamenti di sicurezzaMario Gentili

Ã˝

Cloud Computing fondamenti di sicurezza, la sicurezza nei modelli IaaS, PaaS e SaaS. La virtualizzazione, l'Intrusion Detection Service e la crittografiaGo2Tec - Sicurezza e protezione dei dati aziendali - Riccardo Barghini

Go2Tec - Sicurezza e protezione dei dati aziendali - Riccardo BarghiniAFB Net

Ã˝

Se vuoi ricevere la presentazione, invia un e-mail a info@afbnetgroup.itPrevenzione degli attacchi informatici che coinvolgono dati sensibili aziendali

Prevenzione degli attacchi informatici che coinvolgono dati sensibili aziendaliConsulthinkspa

Ã˝

I recenti fatti di cronaca ci ricordano la necessità di proteggere in maniera adeguata gli asset più importanti per la sopravvivenza stessa di un'organizzazione: i dati e le piattaforme applicative che ne consentono la fruizione. La capacità di salvaguardare tali valori, di garantirne la massima utilizzabilità e di implementare adeguate misure di monitoraggio ed audit sono sempre più i fattori che contraddistinguono un'organizzazione di successo, e che ambisce a rimanere tale, dai sui competitor: prepararsi adeguatamente per mettere al sicuro i propri dati da eventi imprevisti e per garantire i livelli di compliance previsti dalle leggi e dalle regolamentazioni di settore è diventata oggi un’attività vitale per qualunque organizzazione.Consulthink at ICT Security Forum 2013

Consulthink at ICT Security Forum 2013Marco Pirrone

Ã˝

Consulthink at ICT Security Forum 2013:

Prevenzione degli attacchi informatici che

coinvolgono dati sensibili aziendaliICT Security Forum 2013 - Prevenzione degli attacchi informatici che coinvolg...

ICT Security Forum 2013 - Prevenzione degli attacchi informatici che coinvolg...acaporro

Ã˝

Presentazione tenuta all'ICT Security Forum 2013 concernente le minacce ai dati sensibili aziendali e alcune possibili strategie di protezione che cercano di superare i limiti delle soluzioni tecnologiche ormai consolidate.More from Datamaze (6)

Strategie di backup e ripristino dei dati con Oracle

Strategie di backup e ripristino dei dati con OracleDatamaze

Ã˝

Parliamo di backup e ripristino dei dati in Oracle e vediamo come impostare una corretta ed efficace gestione di backup e recovery dei database aziendali. ∫›∫›fl£ del webinar tenuto il 29 novembre 2023 da Anna Bruno e Cristiano Gasparotto di Datamaze.SQL Server Health Check: le slide del webinar

SQL Server Health Check: le slide del webinarDatamaze

Ã˝

Le slide del webinar sul nostro servizio di Health Check per SQL Server, l’attività di check up attraverso la quale effettuiamo un'analisi approfondita della configurazione e dello stato di salute degli ambienti aziendali mission critical.Strumenti di Business Intelligence 3: Power BI

Strumenti di Business Intelligence 3: Power BIDatamaze

Ã˝

Panoramica delle funzionalità disponibili nel software ed esempi di applicazione dello strumento Power BI di Microsoft. Vantaggi dell'utilizzo delle soluzioni Microsoft in un progetto di Business Intelligence aziendale.Strumenti di Business Intelligence 2: soluzioni BI a confronto

Strumenti di Business Intelligence 2: soluzioni BI a confrontoDatamaze

Ã˝

Una panoramica sulle soluzioni per la Business Intelligence proposte da Qlik e da Microsoft, con lo Stack BI a confronto con Qlik Sense.Strumenti di Business Intellingence 1: introduzione al data warehouse

Strumenti di Business Intellingence 1: introduzione al data warehouseDatamaze

Ã˝

Dal dato in azienda alla conoscenza strutturata per effettuare scelte di business puntuali e precise. Cos'è e a cosa serve il data warehouse in un progetto di Business Intelligence.La gestione dei database secondo il GDPR – SQL Server

La gestione dei database secondo il GDPR – SQL ServerDatamaze

Ã˝

La nuova privacy europea e come adeguarsi entro la scadenza normativa per la gestione dei database Microsoft SQL Server e infrastruttura informative aziendali.SQL Server Hardening

- 1. SQL Server Hardening Dueville, VI 2023.03.23

- 2. Chi sono? 20+ years in SQL Server 14+ years in BI In September 2014, founder of Datamaze www.datamaze.it

- 3. La sicurezza dei nostri dati  Negli ultimi anni, le violazioni della sicurezza dei dati rappresentano un tema comune  Cyber crime e spionaggio sono i motivi principali di queste violazioni che si concretizzano attraverso  malware,  botnet,  furto di credenziali,  sfruttamento delle vulnerabilità di sicurezza.  Il risultato si traduce in furto di informazioni personali, finanziarie o di altro genere  World’s Biggest Data Breaches & Hacks — Information is Beautiful

- 4. Conseguenze della violazione dei dati  Per definizione, un “data breach” è il mancato mantenimento della riservatezza dei dati all’interno di un database  Quali sono i danni potenziali?  Perdita di privacy o riservatezza dei dati  Perdita dell'integrità dei dati  Proprietà intellettuale compromessa  Danni alla reputazione del marchio  Continuità operativa  Ammende o sanzioni in caso di inosservanza  Costi di indennizzo e notifica ai clienti

- 5. Sicurezza di un database  L’insieme degli strumenti, controlli e misure progettati per definire preventivamente e preservare la riservatezza, l'integrità e la disponibilità di un database management system (DBMS) e del suo contenuto  Dobbiamo proteggere tutto lo stack che compone un DBMS  I dati contenuti nel database  Il servizio di gestione di database(SQL Server, Oracle, …)  Eventuali applicazioni associate (nel caso di SQL Server, SSAS, SSIS, SSRS, …)  Il database server fisico e/o virtuale e l'hardware sottostante  L'infrastruttura informatica e/o di rete utilizzata per accedere al database  Mantenere la sicurezza è un processo in contrasto con l'usabilità di un database (Anderson's rule (computer science) - Wikipedia)

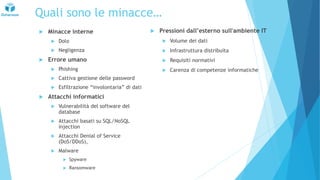

- 6. Quali sono le minacce…  Pressioni dall’esterno sull'ambiente IT  Volume dei dati  Infrastruttura distribuita  Requisiti normativi  Carenza di competenze informatiche  Minacce interne  Dolo  Negligenza  Errore umano  Phishing  Cattiva gestione delle password  Esfiltrazione “involontaria” di dati  Attacchi informatici  Vulnerabilità del software del database  Attacchi basati su SQL/NoSQL injection  Attacchi Denial of Service (DoS/DDoS),  Malware  Spyware  Ransomware

- 7. SQL Server best practices  Verifica il termine del supporto  Aggiornare regolarmente il database server ed il sistema operativo  Attiva degli audit sull’attività svolta da utenti ed applicazioni  Verifica i tuoi utenti  L’account sa  Le password  Gli utenti sysadmin  Testa la sicurezza del tuo ambiente  Verifica di essere nelle condizioni di ripristinare i tuoi sistemi

- 8. SQL Server Hardening  Add-on al nostro servizio di Health Check (ma può essere eseguito anche indipendentemente)  Si svolge in tre momenti  Intervista preliminare con il cliente e raccolta oggettiva dei parametri di configurazione e del rispetto delle best practices  Discussione dei risultati  Applicazione delle best practices individuate e concordate  Ambiti di verifica  Installazione, aggiornamenti e patch  Riduzione della superficie di attacco  Autenticazione e autorizzazione  Regole di gestione delle password  Auditing e logging  Sviluppo applicazioni  Encryption  Altre considerazioni  Alcuni controlli saranno implementati anche all’interno di SQL Catcher