Data breach privacy

- 1. Data breach privacy Cosa sono? Cosa fare e come?

- 2. Definizione di data breach

- 3. Cos¡¯¨¨ un data breach? ¡ñ Secondo il Reg. Ue 679/2016 (GDPR) ¨¨ una violazione della sicurezza dei dati personali conservati, trasmessi o trattati che ne comporta, in modo accidentale o illecito: ¡ğ la distruzione o la perdita, ¡ğ la modifica, ¡ğ la divulgazione a terzi non autorizzati o l¡¯accesso da parte di terzi non autorizzati

- 4. Confidenzialit¨¤, integrit¨¤ e disponibilit¨¤ 1. Divulgazione a terzi non autorizzati o accesso da parte di terzi non autorizzati significa violazione della caratteristica di confidenzialit¨¤ del dato personale 2. Modifica significa violazione della caratteristica di integrit¨¤ del dato personale (integrit¨¤ come contenuto e come conservazione); 3. Distruzione o perdita significa violazione della caratteristica di disponibilit¨¤ del dato personale

- 5. Esempi di data breach ¡ñ Non importa se la violazione ¨¨ accidentale (es. errore) o intenzionale (es. attacco interno o esterno), ad esempio: ¡ğ Accesso da parte di terzi non autorizzati ad un applicativo con cui si trattano dati personali, ¡ğ Perdita o furto di documenti cartacei oppure di dispositivi rimovibili (es. chiavette usb, cd/dvd, ecc.) contenenti dati personali, ¡ğ Invio di una email contenente dati personali a destinatari errati, ¡ğ Cancellazione di file o database contenenti dati personali, ¡ğ Modifica non voluta dei dati personali

- 6. Conseguenze di un data breach ¡ñ Le conseguenze di una violazione dei dati personali si valutano in relazione ai diritti e libert¨¤ delle persone interessate; ¡ñ Una violazione pu¨° produrre danni fisici, materiali o immateriali alle persone, ad es: ¡ğ furto o usurpazione d¡¯identit¨¤, ¡ğ perdite finanziarie o altri danni di natura economica, ¡ğ danni alla reputazione (es. iscrizione in black list finanziarie) o di natura sociale, ¡ğ perdita di riservatezza dei dati protetti da segreto professionale (es. avvocato)

- 7. Cosa dice il garante della privacy ¡ñ L¡¯autorit¨¤ garante della privacy ha predisposto una pagina web dedicata al ¡°data breach¡±; ¡ñ Nella pagina sono inclusi approfondimenti e linee guida da seguire, oltre a consigli su cosa fare in caso di violazione

- 8. Come gestire un data breach

- 9. Identificazione delle violazioni ¡ñ E¡¯ la condizione necessaria per trattare correttamente una violazione ¡ñ Se non identifico le violazioni come posso trattarle? ¡ğ Non posso...ne sono inconsapevole, ma la violazione rimane e con essa i rischi per le libert¨¤ e i diritti degli interessati e il rischio di sanzioni per il titolare ¡ñ La capacit¨¤ di identificare le violazioni pu¨° dipendere da: ¡ğ misure tecnologiche: controllo e monitoraggio delle infrastrutture informatiche, dei sistemi e flussi informativi ¡ğ misure organizzative (es. procedure aziendali sulla gestione dei data breach)

- 10. Valutazione dei rischi di una violazione ¡ñ Valutare il rischio ¨¨ indispensabile al titolare per decidere se notificare o meno la violazione; ¡ñ Il GDPR non prevede alcuna metodologia di valutazione; ¡ñ Il titolare ha la pi¨´ ampia libert¨¤ di scegliere la metodologia che si adatta meglio al suo caso ¡ñ Ma deve poter dimostrare di aver valutato i rischi in modo oggettivo; ¡ñ E la sua scelta di notificare o meno deve essere giustificabile

- 11. Come valutare un data breach

- 12. Come valutare i rischi di un data breach ¡ñ Enisa (Agenzia Europea per la sicurezza delle reti ed informazioni) ha elaborato una proposta di metodologia per valutare la severit¨¤ dei data breach ¡ñ Il concetto di severit¨¤ di un data breach ¨¨ coerente con quello di rischio del GDPR ¡ñ Si tratta della stima dell¡¯entit¨¤ potenziale di una violazione dei dati ¡ñ Nel documento sono inclusi appendici informative ed esempi pratici

- 13. Criteri di calcolo della severit¨¤ del rischio ¡ñ I criteri proposti sono: ¡ğ DPC: valuta la criticit¨¤ dei dati personali in un contesto di trattamento, ¡ğ EI: ¨¨ un parametro di correzione del primo ed indica la facilit¨¤ con la quale i dati permettono di identificare una persona, ¡ğ CB: identifica le circostanze relative alla violazione ¡ñ La formula per il calcolo della severit¨¤ del rischio ¨¨: (DPC * EI) + CB;

- 14. DPC - Contesto di elaborazione dei dati 1. Classificazione del tipo di dati personali violati (cfr. documento - Annex 1 - A1): a. Dati personali comuni, b. Dati personali comportamentali, c. Dati personali finanziari, d. Dati personali sensibili 2. Il punteggio attribuito al DPC pu¨° essere aumentato o diminuito se esistono fattori accrescitivi o diminutivi (cfr. documento - Annex 1 - A2/A3)

- 15. EI - Facilit¨¤ di identificazione 1. Questo fattore esprime la facilit¨¤ con cui chi ha accesso ai dati violati pu¨° identificare i soggetti interessati; 2. I valori sono stati distinti in quattro livelli (cfr. documento - Annex 2): a. trascurabile, b. limitato, c. significativo, d. massimo

- 16. CB - Circostanze della violazione 1. Questo fattore valuta il tipo di violazione (cfr. documento - Annex 3 - A1, A2, A3): a. perdita di confidenzialit¨¤: accesso ai dati personali da parte di chi non ¨¨ autorizzato oppure per una finalit¨¤ illegittima, b. perdita di integrit¨¤: l¡¯informazione originaria ¨¨ modificata e i dati sostituiti possono essere pregiudizievoli per gli interessati, c. perdita di confidenzialit¨¤: non ¨¨ possibile accedere ai dati in modo temporaneo o permanente 2. E la presenza di un intento malevolo (cfr. documento - Annex 3 - A4)

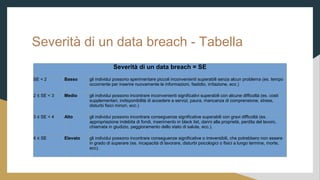

- 17. Severit¨¤ di un data breach - Tabella Severit¨¤ di un data breach = SE SE < 2 Basso gli individui possono sperimentare piccoli inconvenienti superabili senza alcun problema (es. tempo occorrente per inserire nuovamente le informazioni, fastidio, irritazione, ecc.) 2 ¡Ü SE < 3 Medio gli individui possono incontrare inconvenienti significativi superabili con alcune difficolt¨¤ (es. costi supplementari, indisponibilit¨¤ di accedere a servizi, paura, mancanza di comprensione, stress, disturbi fisici minori, ecc.) 3 ¡Ü SE < 4 Alto gli individui possono incontrare conseguenze significative superabili con gravi difficolt¨¤ (es. appropriazione indebita di fondi, inserimento in black list, danni alla propriet¨¤, perdita del lavoro, chiamata in giudizio, peggioramento dello stato di salute, ecc.). 4 ¡Ü SE Elevato gli individui possono incontrare conseguenze significative o irreversibili, che potrebbero non essere in grado di superare (es. incapacit¨¤ di lavorare, disturbi psicologici o fisici a lungo termine, morte, ecc).

- 18. Cosa fare in caso di data breach

- 19. Registrazione della violazione ¡ñ E¡¯ un obbligo previsto dall¡¯art. 33, par. 5 del GDPR: il titolare del trattamento documenta qualsiasi violazione dei dati personali, comprese le circostanze a essa relative, le sue conseguenze e i provvedimenti adottati per porvi rimedio ¡ñ L¡¯obbligo vale anche in assenza di notifica e permette all'autorit¨¤ di controllo di verificare il rispetto della norma ¡ñ La registrazione delle violazione ¨¨ una opportunit¨¤ per apprendere dagli errori e per disporre di serie storiche utili per valutare i rischi

- 20. Documentazione dei data breach ¡ñ In relazione alla norma ¨¨ possibile ipotizzare un contenuto minimo che comprenda: ¡ğ la descrizione delle circostanze della violazione di sicurezza, ¡ğ le conseguenze della violazione di sicurezza, ossia i rischi per i diritti e le libert¨¤ degli interessati, ¡ğ i provvedimenti adottati dal titolare per porre rimedio alla violazione (es. misure di sicurezza per mitigare i rischi) ¡ñ Non ¨¨ previsto un termine minimo di conservazione del registro

- 21. Misure adottabili nei data breach ¡ñ Provv. Garante Privacy 30 aprile 2019: ¡ğ il garante richiama le Linee guida sulla notifica delle violazioni dei dati personali, emanate dal gruppo di lavoro dell¡¯art 29 e poi modificate ¡ğ sulla base delle linee guida il garante ritiene che il titolare, in caso di data breach, debba fornire consulenza specifica ai soggetti interessati sul modo in cui proteggersi dalle possibili conseguenze della violazione ¡ñ Anche il considerando 86 del GDPR parla di raccomandazioni dirette all¡¯interessato per attenuare i potenziali effetti negativi del data breach

- 22. Notifica della violazione all¡¯autorit¨¤ garante ¡ñ La notifica ¨¨ obbligatoria, a meno che sia improbabile che la violazione presenti un rischio per i diritti e le libert¨¤ degli interessati ¡ñ Se la violazione ¨¨ scoperta da un responsabile del trattamento quest¡¯ultimo ne informa il titolare senza ritardo ¡ñ La notifica va fatta entro le 72 ore dalla scoperta della violazione; se fatta dopo questo termine deve contenere i motivi del ritardo

- 23. Contenuti minimi della notifica al garante 1. descrizione della natura della violazione, compresi le categorie e il numero approssimativo degli interessati e delle registrazioni dei dati interessati dalla violazione; 2. nome e dati di contatto del responsabile della protezione dei dati o di altro punto di contatto 3. descrizione delle conseguenze probabili della violazione; 4. descrizione delle misure adottate o da adottare per rimediare alla violazione o mitigarne gli effetti

- 24. Notifica agli interessati ¡ñ Se la violazione presenta un rischio elevato, la notifica va fatta anche ai singoli interessati, a meno che ricorra una delle seguenti eccezioni: ¡ğ il titolare ha applicato ai dati personali violati misure tecniche ed organizzative adeguate per proteggerli, in particolare la cifratura dei dati ¡ğ il titolare ha adottato successivamente misure per scongiurare un rischio elevato per i diritti e le libert¨¤ degli interessati ¡ğ la comunicazione richiede sforzi sproporzionati: gli interessati sono informati con una comunicazione pubblica o un altra iniziativa simile ¡ñ I contenuti minimi sono quelli dei punti 2,3 e 4 della notifica al garante

- 25. Sanzioni e responsabilit¨¤ ¡ñ L¡¯inadempimento degli obblighi relativi ai data breach (art. 33 e 34) ¨¨ soggetto ad una sanzione amministrativa pecuniaria fino a 10 mln o, per le imprese, fino al 2% dell¡¯ultimo fatturato mondiale annuo ¡ñ Inoltre, chiunque subisca un danno causato dalla violazione del GDPR pu¨° chiedere che gli venga risarcito ¡ñ Il titolare ¨¨ esonerato da responsabilit¨¤ soltanto se dimostra che il danno non gli ¨¨ imputabile in alcun modo