Ad

10 Reti Accesso

- 1. Reti dŌĆÖaccesso Accesso a Internet Interconnessione di reti locali

- 2. Accesso a Internet Dialup via modem Fino a 56Kbps Accesso diretto al router del ISP mediante circuito telefonico ADSL: asymmetric digital subscriber line Fino a 1 Mbps upstream Fino a 20 Mbps downstream Condivisione del doppino con la rete telefonica fino alla centrale (divisione di frequenza) Accesso al router del provider mediante rete dati ad alta velocit├Ā di Telecom

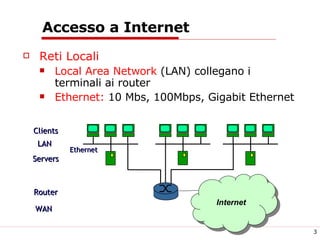

- 3. Accesso a Internet Reti Locali Local Area Network (LAN) collegano i terminali ai router Ethernet: 10 Mbs, 100Mbps, Gigabit Ethernet Clients Servers LAN WAN Ethernet Router Internet

- 4. Accesso a Internet Reti radio Accesso condiviso radio ( wireless) per la connessione tra terminali e router attraverso stazione base o punto dŌĆÖaccesso Wireless LAN: 802.11b/g (WiFi): 11 or 54 Mbps Reti cellulari GPRS ~ 56 kbps UMTS ~ 384 kbps base station mobile hosts router

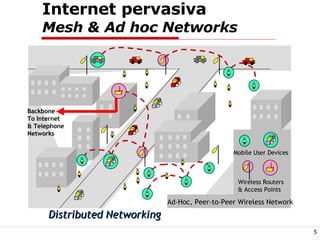

- 5. Internet pervasiva Mesh & Ad hoc Networks Ad-Hoc, Peer-to-Peer Wireless Network Backbone To Internet & Telephone Networks Distributed Networking Mobile User Devices Wireless Routers & Access Points

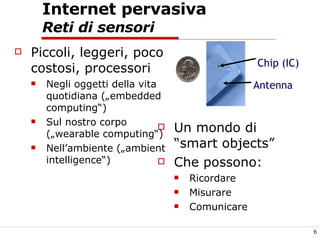

- 6. Internet pervasiva Reti di sensori Piccoli, leggeri, poco costosi, processori Negli oggetti della vita quotidiana (ŌĆ×embedded computingŌĆ£) Sul nostro corpo (ŌĆ×wearable computingŌĆ£) NellŌĆÖambiente (ŌĆ×ambient intelligenceŌĆ£) Un mondo di ŌĆ£smart objectsŌĆØ Che possono: Ricordare Misurare Comunicare Chip (IC) Antenna

- 7. Interconnessione di reti locali

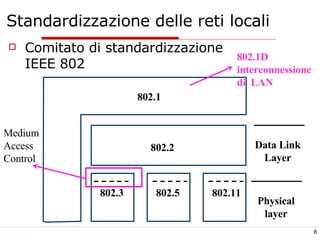

- 8. Standardizzazione delle reti locali Comitato di standardizzazione IEEE 802 802.3 802.5 802.11 802.2 802.1 Data Link Layer Physical layer Medium Access Control 802.1D interconnessione di LAN

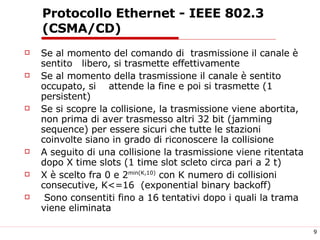

- 9. Protocollo Ethernet - IEEE 802.3 (CSMA/CD) Se al momento del comando di trasmissione il canale ├© sentito libero, si trasmette effettivamente Se al momento della trasmissione il canale ├© sentito occupato, si attende la fine e poi si trasmette (1 persistent) Se si scopre la collisione, la trasmissione viene abortita, non prima di aver trasmesso altri 32 bit (jamming sequence) per essere sicuri che tutte le stazioni coinvolte siano in grado di riconoscere la collisione A seguito di una collisione la trasmissione viene ritentata dopo X time slots (1 time slot scleto circa pari a 2 t) X ├© scelto fra 0 e 2 min(K,10) con K numero di collisioni consecutive, K<=16 (exponential binary backoff) Sono consentiti fino a 16 tentativi dopo i quali la trama viene eliminata

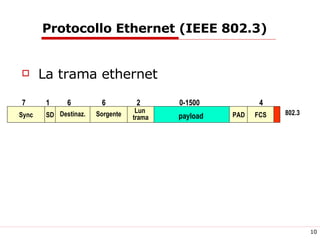

- 10. Protocollo Ethernet (IEEE 802.3) La trama ethernet Destinaz. Sorgente Lun trama 1 6 2 0-1500 Sync 6 SD 7 PAD FCS 4 802.3 payload

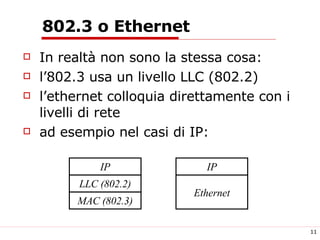

- 11. 802.3 o Ethernet In realt├Ā non sono la stessa cosa: lŌĆÖ802.3 usa un livello LLC (802.2) lŌĆÖethernet colloquia direttamente con i livelli di rete ad esempio nel casi di IP: MAC (802.3) LLC (802.2) IP Ethernet IP

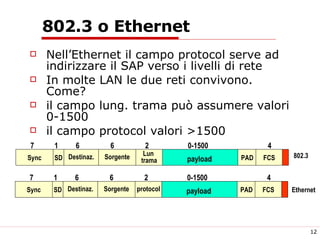

- 12. 802.3 o Ethernet NellŌĆÖEthernet il campo protocol serve ad indirizzare il SAP verso i livelli di rete In molte LAN le due reti convivono. Come? il campo lung. trama pu├▓ assumere valori 0-1500 il campo protocol valori >1500 Destinaz. Sorgente Lun trama 1 6 2 0-1500 Sync 6 SD 7 PAD FCS 4 802.3 payload Destinaz. Sorgente protocol 1 6 2 0-1500 Sync 6 SD 7 PAD FCS 4 Ethernet payload

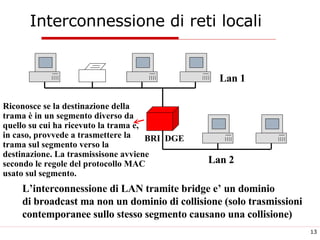

- 13. Interconnessione di reti locali BRI DGE LŌĆÖinterconnessione di LAN tramite bridge eŌĆÖ un dominio di broadcast ma non un dominio di collisione (solo trasmissioni contemporanee sullo stesso segmento causano una collisione) Riconosce se la destinazione della trama ├© in un segmento diverso da quello su cui ha ricevuto la trama e, in caso, provvede a trasmettere la trama sul segmento verso la destinazione. La trasmissisone avviene secondo le regole del protocollo MAC usato sul segmento. Lan 1 Lan 2

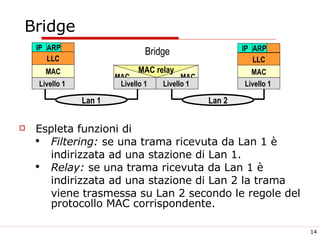

- 14. Bridge Espleta funzioni di Filtering: se una trama ricevuta da Lan 1 ├© indirizzata ad una stazione di Lan 1. Relay: se una trama ricevuta da Lan 1 ├© indirizzata ad una stazione di Lan 2 la trama viene trasmessa su Lan 2 secondo le regole del protocollo MAC corrispondente. LLC MAC Livello 1 IP ARP MAC Livello 1 MAC Livello 1 LLC MAC Livello 1 IP ARP Lan 1 Lan 2 Bridge MAC relay

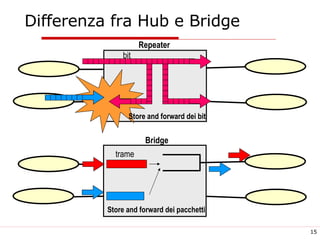

- 15. Differenza fra Hub e Bridge Repeater Bridge trame bit Store and forward dei bit Store and forward dei pacchetti

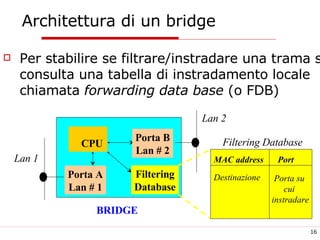

- 16. Architettura di un bridge Per stabilire se filtrare/instradare una trama si consulta una tabella di instradamento locale chiamata forwarding data base (o FDB) BRIDGE CPU Porta A Lan # 1 Filtering Database Lan 2 Lan 1 Porta B Lan # 2 Filtering Database MAC address Port Destinazione Porta su cui instradare

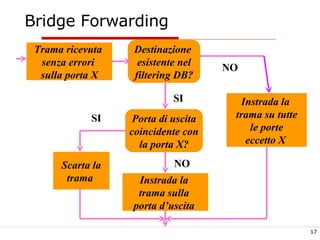

- 17. Bridge Forwarding Trama ricevuta senza errori sulla porta X Destinazione esistente nel filtering DB? Instrada la trama sulla porta dŌĆÖuscita Instrada la trama su tutte le porte eccetto X SI NO Porta di uscita coincidente con la porta X? NO Scarta la trama SI

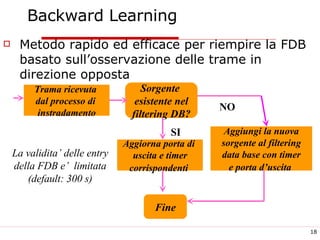

- 18. Backward Learning Metodo rapido ed efficace per riempire la FDB basato sullŌĆÖosservazione delle trame in direzione opposta Trama ricevuta dal processo di instradamento Sorgente esistente nel filtering DB? Aggiorna porta di uscita e timer corrispondenti Aggiungi la nuova sorgente al filtering data base con timer e porta dŌĆÖuscita SI NO Fine La validitaŌĆÖ delle entry della FDB eŌĆÖ limitata (default: 300 s)

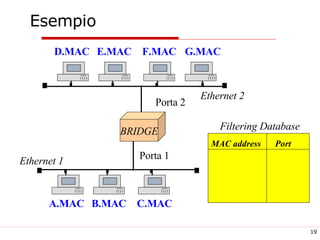

- 19. Esempio D.MAC BRIDGE E.MAC F.MAC G.MAC Ethernet 2 A.MAC B.MAC C.MAC Ethernet 1 Porta 2 Porta 1 Filtering Database MAC address Port

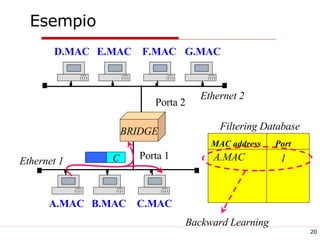

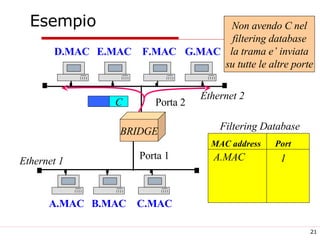

- 20. Esempio A.MAC 1 Backward Learning D.MAC BRIDGE E.MAC F.MAC G.MAC Ethernet 2 A.MAC B.MAC C.MAC Ethernet 1 Porta 2 Porta 1 Filtering Database MAC address Port C

- 21. Esempio A.MAC 1 Non avendo C nel filtering database la trama eŌĆÖ inviata su tutte le altre porte D.MAC BRIDGE E.MAC F.MAC G.MAC Ethernet 2 A.MAC B.MAC C.MAC Ethernet 1 Porta 2 Porta 1 Filtering Database MAC address Port C

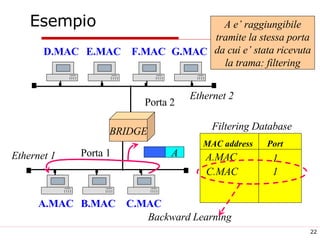

- 22. Esempio A eŌĆÖ raggiungibile tramite la stessa porta da cui eŌĆÖ stata ricevuta la trama: filtering D.MAC BRIDGE E.MAC F.MAC G.MAC Ethernet 2 A.MAC B.MAC C.MAC Ethernet 1 Porta 2 Porta 1 A.MAC 1 Backward Learning C.MAC 1 Filtering Database MAC address Port A

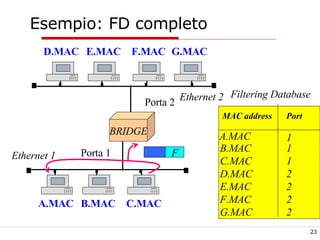

- 23. Esempio: FD completo D.MAC BRIDGE E.MAC F.MAC G.MAC Ethernet 2 A.MAC B.MAC C.MAC Ethernet 1 Porta 2 Porta 1 Filtering Database MAC address Port A.MAC 1 B.MAC C.MAC D.MAC E.MAC F.MAC G.MAC 1 1 2 2 2 2 F

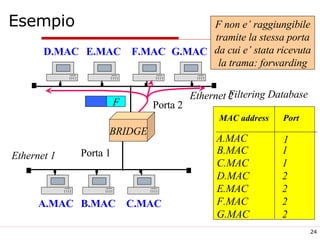

- 24. Esempio D.MAC BRIDGE E.MAC F.MAC G.MAC Ethernet 2 A.MAC B.MAC C.MAC Ethernet 1 Porta 2 Porta 1 Filtering Database MAC address Port A.MAC 1 B.MAC C.MAC D.MAC E.MAC F.MAC G.MAC 1 1 2 2 2 2 F non eŌĆÖ raggiungibile tramite la stessa porta da cui eŌĆÖ stata ricevuta la trama: forwarding F

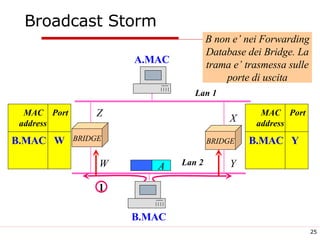

- 25. Broadcast Storm BRIDGE BRIDGE Lan 1 Lan 2 A.MAC B.MAC X Y W Z B non eŌĆÖ nei Forwarding Database dei Bridge. La trama eŌĆÖ trasmessa sulle porte di uscita 1 MAC Port address B.MAC W MAC Port address B.MAC Y A

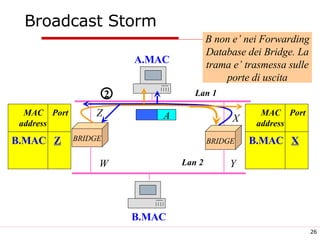

- 26. Broadcast Storm BRIDGE BRIDGE Lan 1 Lan 2 A.MAC B.MAC X Y W Z B non eŌĆÖ nei Forwarding Database dei Bridge. La trama eŌĆÖ trasmessa sulle porte di uscita 2 MAC Port address B.MAC Z MAC Port address B.MAC X A

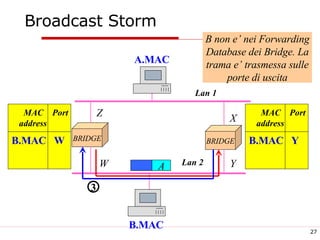

- 27. Broadcast Storm BRIDGE BRIDGE Lan 1 Lan 2 A.MAC B.MAC X Y W Z B non eŌĆÖ nei Forwarding Database dei Bridge. La trama eŌĆÖ trasmessa sulle porte di uscita 3 MAC Port address B.MAC W MAC Port address B.MAC Y A

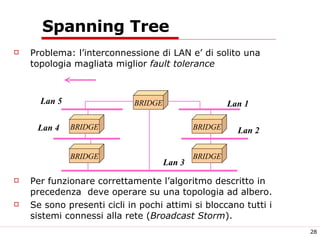

- 28. Spanning Tree Problema: lŌĆÖinterconnessione di LAN eŌĆÖ di solito una topologia magliata miglior fault tolerance Per funzionare correttamente lŌĆÖalgoritmo descritto in precedenza deve operare su una topologia ad albero. Se sono presenti cicli in pochi attimi si bloccano tutti i sistemi connessi alla rete ( Broadcast Storm ). BRIDGE BRIDGE BRIDGE BRIDGE BRIDGE Lan 1 Lan 2 Lan 3 Lan 4 Lan 5

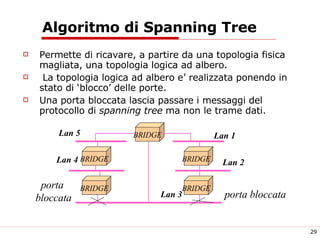

- 29. Algoritmo di Spanning Tree Permette di ricavare, a partire da una topologia fisica magliata, una topologia logica ad albero. La topologia logica ad albero eŌĆÖ realizzata ponendo in stato di ŌĆśbloccoŌĆÖ delle porte. Una porta bloccata lascia passare i messaggi del protocollo di spanning tree ma non le trame dati. BRIDGE BRIDGE BRIDGE BRIDGE BRIDGE Lan 1 Lan 2 Lan 3 Lan 4 Lan 5 porta bloccata porta bloccata

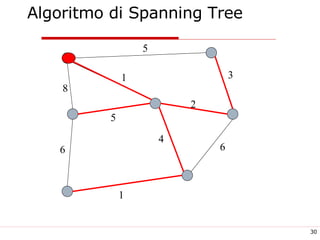

- 30. Algoritmo di Spanning Tree 1 6 5 4 6 2 8 1 5 3

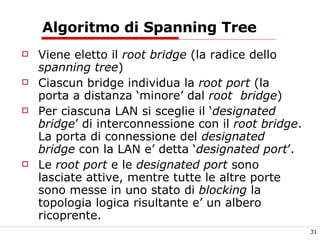

- 31. Algoritmo di Spanning Tree Viene eletto il root bridge (la radice dello spanning tree ) Ciascun bridge individua la root port (la porta a distanza ŌĆśminoreŌĆÖ dal root bridge ) Per ciascuna LAN si sceglie il ŌĆś designated bridge ŌĆÖ di interconnessione con il root bridge . La porta di connessione del designated bridge con la LAN eŌĆÖ detta ŌĆś designated port ŌĆÖ. Le root port e le designated port sono lasciate attive, mentre tutte le altre porte sono messe in uno stato di blocking la topologia logica risultante eŌĆÖ un albero ricoprente.

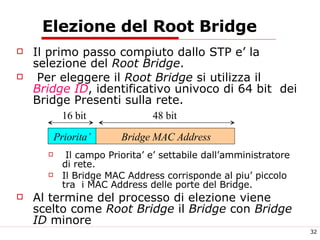

- 32. Elezione del Root Bridge Il primo passo compiuto dallo STP eŌĆÖ la selezione del Root Bridge . Per eleggere il Root Bridge si utilizza il Bridge ID , identificativo univoco di 64 bit dei Bridge Presenti sulla rete. Il campo PrioritaŌĆÖ eŌĆÖ settabile dallŌĆÖamministratore di rete. Il Bridge MAC Address corrisponde al piuŌĆÖ piccolo tra i MAC Address delle porte del Bridge. Al termine del processo di elezione viene scelto come Root Bridge il Bridge con Bridge ID minore PrioritaŌĆÖ Bridge MAC Address 16 bit 48 bit

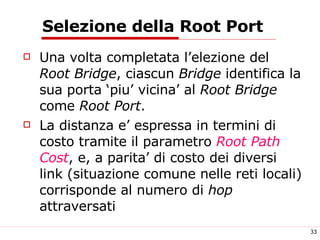

- 33. Selezione della Root Port Una volta completata lŌĆÖelezione del Root Bridge , ciascun Bridge identifica la sua porta ŌĆśpiuŌĆÖ vicinaŌĆÖ al Root Bridge come Root Port . La distanza eŌĆÖ espressa in termini di costo tramite il parametro Root Path Cost , e, a paritaŌĆÖ di costo dei diversi link (situazione comune nelle reti locali) corrisponde al numero di hop attraversati

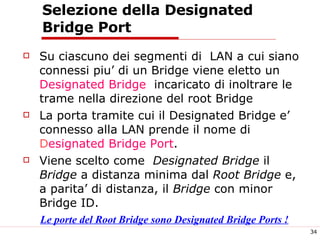

- 34. Selezione della Designated Bridge Port Su ciascuno dei segmenti di LAN a cui siano connessi piuŌĆÖ di un Bridge viene eletto un Designated Bridge incaricato di inoltrare le trame nella direzione del root Bridge La porta tramite cui il Designated Bridge eŌĆÖ connesso alla LAN prende il nome di D esignated Bridge Port . Viene scelto come Designated Bridge il Bridge a distanza minima dal Root Bridge e, a paritaŌĆÖ di distanza, il Bridge con minor Bridge ID. Le porte del Root Bridge sono Designated Bridge Ports !

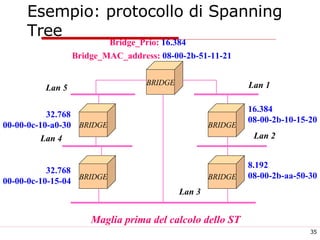

- 35. Esempio: protocollo di Spanning Tree Bridge_Prio: 16.384 Bridge_MAC_address: 08-00-2b-51-11-21 16.384 08-00-2b-10-15-20 8.192 08-00-2b-aa-50-30 32.768 00-00-0c-10-15-04 32.768 00-00-0c-10-a0-30 Maglia prima del calcolo dello ST BRIDGE BRIDGE BRIDGE BRIDGE BRIDGE Lan 1 Lan 2 Lan 3 Lan 4 Lan 5

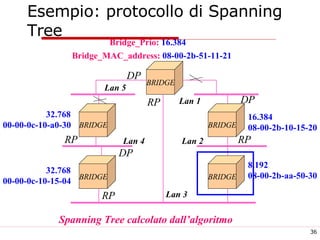

- 36. Esempio: protocollo di Spanning Tree BRIDGE BRIDGE BRIDGE BRIDGE BRIDGE Lan 1 Lan 2 Lan 3 Lan 4 Lan 5 Bridge_Prio: 16.384 Bridge_MAC_address: 08-00-2b-51-11-21 16.384 08-00-2b-10-15-20 8.192 08-00-2b-aa-50-30 32.768 00-00-0c-10-15-04 32.768 00-00-0c-10-a0-30 Spanning Tree calcolato dallŌĆÖalgoritmo RP RP RP RP DP DP DP

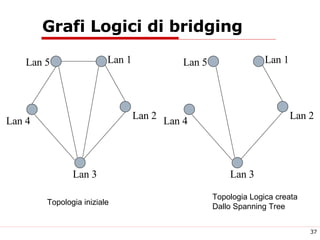

- 37. Grafi Logici di bridging Lan 3 Lan 2 Lan 1 Lan 4 Lan 5 Lan 3 Lan 2 Lan 1 Lan 4 Lan 5 Topologia iniziale Topologia Logica creata Dallo Spanning Tree

- 38. Virtual LAN Virtual LAN ├© una LAN che permette di ragruppare i sistemi, indipendentemente dalla loro locazione fisica sulla singola LAN fisica si ricavano pi├╣ LAN logiche, ciascuna delle quali condivide un unico dominio broadcast

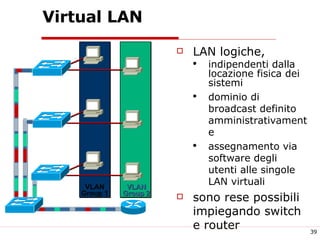

- 39. Virtual LAN LAN logiche, indipendenti dalla locazione fisica dei sistemi dominio di broadcast definito amministrativamente assegnamento via software degli utenti alle singole LAN virtuali sono rese possibili impiegando switch e router VLAN Group 1 VLAN Group 2

- 40. VLAN: domini broadcast Tecnologie V-LAN indicano capacit├Ā degli switch di configurare + LAN logiche sopra 1 LAN fisica gli switch separano i domini di collisione e tramite funzionalit├Ā V-LAN separano il singolo dominio di broadcast in pi├╣ domini di broadcast limitati La comunicazione tra doverse VLAN deve avvenire a livello 3 traimite un router

- 41. V-LAN: identificazione degli host Le VLAN si possono suddividere in: VLAN di livello 1: Vengono configurate sulle porte dello switch VLAN di livello 2: Vengono configurate in base al MAC address VLAN di livello 3: Vengono configurate in base allŌĆÖIP subnet o al tipo di protocollo di rete VLAN di livelli superiori: Possono essere configurate in base al tipo di protocollo di servizio che si intende abilitare (http, ftp, smtp)

- 42. V-LAN: identificazione tra switch (VLAN trunking) EŌĆÖ necessario che sui collegamenti tra switch si possa identificare a quale VLAN appartiene ciascun pacchetto. Per fare questo, prima del pacchetto IEEE 802.3 viene aggiunto un preambolo di 2 byte, detto VLAN TAG, che contiene il VID relativo a quel pacchetto. IEEE 802.1Q

- 43. VLAN: pro & contro riduzione dei costi di amministrazione mobilit├Ā degli end-system (L2 & L3) separazione del traffico dei diversi utenti (sicurezza interna) controllo dei domini di broadcast impatto negativo sulle prestazioni degli switch problemi di configurazione VLAN Group 1 VLAN Group 2