OpenBSD PAcket Filter DDoS Koruma Ûzellikleri

- 1. OpenBSD Packet Filter DDoS Koruma Ûzellikleri

- 2. OpenBSD ? ŌĆó *BSD ailesinin g├╝venli─¤e ├Čnem veren asi ├╝yesi ŌĆó Alternatiflerine g├Čre: ŌĆō Daha zordur ŌĆō Daha basitdir ŌĆō Daha temizdir(d├Čk├╝mantasyon, kod vs) ŌĆō Daha kanaatkard─▒r(g├╝venli─¤e uymayan ve lisans─▒ kabul edilemez yaz─▒l─▒mar yoktur) ŌĆō Daha g├╝venlidir! ŌĆó Firewall, IPS, VPN, Load Balancer, DDoS Engelleme ama├¦l─▒ rahatl─▒kla kullan─▒labilir

- 3. OpenBSD Packet Filter ŌĆó *BSD d├╝nyas─▒n─▒n de fakto g├╝venlik duvar─▒ yaz─▒l─▒m─▒ ŌĆó Piyasadaki t├╝m ticari-a├¦─▒k kod g├╝venlik duvarlar─▒n─▒n teknik kabiliyetlerinin ├╝zerindedir ŌĆō 100Mb hat %3 CPU kullan─▒m─▒ (100.000 session) ŌĆó Kullan─▒m─▒ UNIX/Linux sistemlerin tersine ├¦ok kolayd─▒r ŌĆō ─░ngilizce yazar gibi kural yazma kolayl─▒─¤─▒ ŌĆō Pass in on $ext_if proto tcp from 1.1.1.1 to 1.1.1.2 port 80

- 4. Packet Filter Firewall ├¢zellikleri ŌĆó IP ba┼¤─▒na session ba┼¤─▒na limit koyma ├Čzelli─¤i ŌĆó SYN Proxy ├Čzelli─¤i ŌĆō TCP authentication ├Čzelli─¤i ŌĆó HA(Y├╝ksek bulunurluk) ├Čzelli─¤i ŌĆó Anormal paketleri (port tarama, i┼¤letim sistemi saptama, traceroute vs) engelleme ├Čzelli─¤i

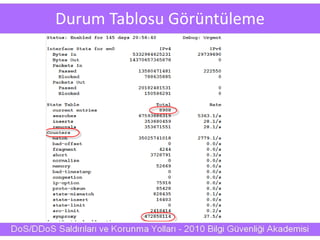

- 5. Firewall Yap─▒land─▒rmas─▒ ŌĆó T├╝m ayarlar pf.conf dosyas─▒ndan yap─▒l─▒r ŌĆó Pfctl komutu ile y├Čnetilir ŌĆó #pfctl ŌĆōe // Sistemi aktif hale getirir ŌĆó #pfctl ŌĆōd // Sistemi pasif hale getirir ŌĆó #pfctl ŌĆōf /etc/pf.conf // Yeni kurallar─▒ y├╝kler ŌĆó #pfctl ŌĆōsr //Y├╝kl├╝ kural ailesini g├Čsterir ŌĆó ##pfctl ŌĆōss //State tablosunu g├Čsterir

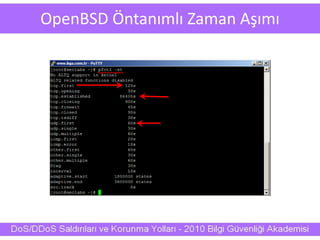

- 6. DDoS Koruma:TimeOut De─¤erleri ŌĆó G├╝venlik duvar─▒, IPS, DDoS engelleme gibi inline ├¦al─▒┼¤an ve state tutan t├╝m sistemler paketleri belirli zaman i├¦in tutarlar ŌĆó Bu zaman de─¤erleri ├Čntan─▒ml─▒ olarak y├╝ksektir ve sald─▒r─▒lar─▒n ba┼¤ar─▒l─▒ olmas─▒nda etkindir ŌĆó ├¢rnek: ŌĆó Gelen bir SYN paketi i├¦in bellekte 120 saniye son ACK cevab─▒n─▒n gelmesi beklenir!

- 7. OpenBSD ├¢ntan─▒ml─▒ Zaman ┤Ī┼¤─▒│Š─▒

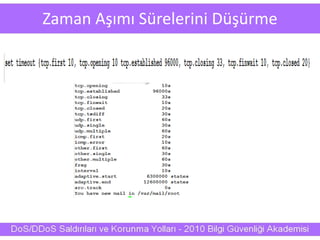

- 8. Zaman ┤Ī┼¤─▒│Š─▒ S├╝relerini Č┘├╝┼¤├╝░∙│Š▒

- 9. DDoS Koruma:Anormal Paketler ŌĆó TCP ba─¤lant─▒lar─▒nda ilk paket mutlaka SYN olmal─▒d─▒r ŌĆó FIN flood, ACK flood, PUSH flood gibi sald─▒r─▒larda ilk paket SYN de─¤ildir

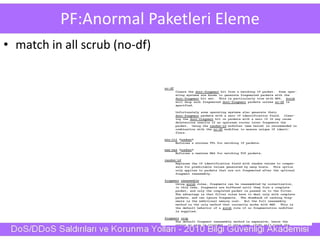

- 10. PF:Anormal Paketleri Eleme ŌĆó match in all scrub (no-df)

- 11. Engellenen Paketlere Cevap D├Čnmeme ŌĆó Firewall bir paketi engelledi─¤inde iki t├╝r aksiyon alabilir ŌĆō Paketi engelle ve geriye cevap d├Čn ŌĆō Paketi engelle ve geriye cevap d├Čnme ŌĆó DDoS sald─▒r─▒lar─▒nda kesinlikle geriye cevap d├Čn├╝lmemeli ŌĆó Her gelen FIN paketine RST d├Čn├╝l├╝rse iki kat performans harcan─▒r

- 12. ŌĆó set block-policy drop

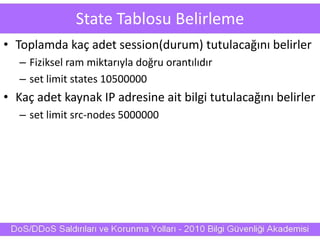

- 13. State Tablosu Belirleme ŌĆó Toplamda ka├¦ adet session(durum) tutulaca─¤─▒n─▒ belirler ŌĆō Fiziksel ram miktar─▒yla do─¤ru orant─▒l─▒d─▒r ŌĆō set limit states 10500000 ŌĆó Ka├¦ adet kaynak IP adresine ait bilgi tutulaca─¤─▒n─▒ belirler ŌĆō set limit src-nodes 5000000

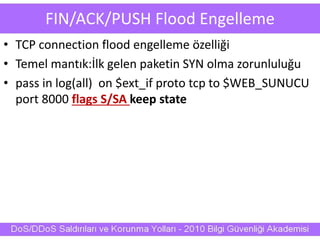

- 15. FIN/ACK/PUSH Flood Engelleme ŌĆó TCP connection flood engelleme ├Čzelli─¤i ŌĆó Temel mant─▒k:─░lk gelen paketin SYN olma zorunlulu─¤u ŌĆó pass in log(all) on $ext_if proto tcp to $WEB_SUNUCU port 8000 flags S/SA keep state

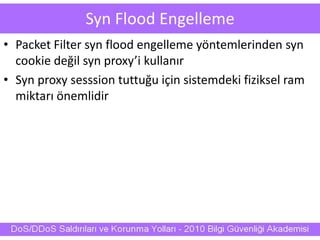

- 16. Syn Flood Engelleme ŌĆó Packet Filter syn flood engelleme y├Čntemlerinden syn cookie de─¤il syn proxyŌĆÖi kullan─▒r ŌĆó Syn proxy sesssion tuttu─¤u i├¦in sistemdeki fiziksel ram miktar─▒ ├Čnemlidir

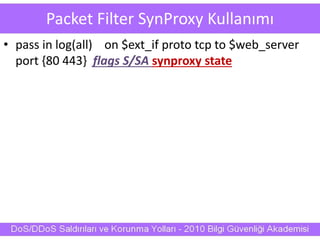

- 17. Packet Filter SynProxy Kullan─▒m─▒ ŌĆó pass in log(all) on $ext_if proto tcp to $web_server port {80 443} flags S/SA synproxy state

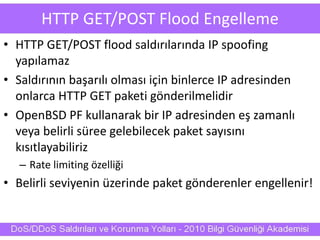

- 18. HTTP GET/POST Flood Engelleme ŌĆó HTTP GET/POST flood sald─▒r─▒lar─▒nda IP spoofing yap─▒lamaz ŌĆó Sald─▒r─▒n─▒n ba┼¤ar─▒l─▒ olmas─▒ i├¦in binlerce IP adresinden onlarca HTTP GET paketi g├Čnderilmelidir ŌĆó OpenBSD PF kullanarak bir IP adresinden e┼¤ zamanl─▒ veya belirli s├╝ree gelebilecek paket say─▒s─▒n─▒ k─▒s─▒tlayabiliriz ŌĆō Rate limiting ├Čzelli─¤i ŌĆó Belirli seviyenin ├╝zerinde paket g├Čnderenler engellenir!

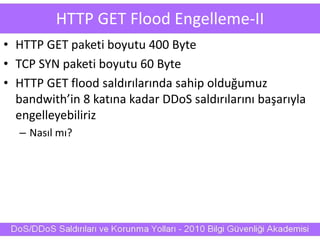

- 19. HTTP GET Flood Engelleme-II ŌĆó HTTP GET paketi boyutu 400 Byte ŌĆó TCP SYN paketi boyutu 60 Byte ŌĆó HTTP GET flood sald─▒r─▒lar─▒nda sahip oldu─¤umuz bandwithŌĆÖin 8 kat─▒na kadar DDoS sald─▒r─▒lar─▒n─▒ ba┼¤ar─▒yla engelleyebiliriz ŌĆō Nas─▒l m─▒?

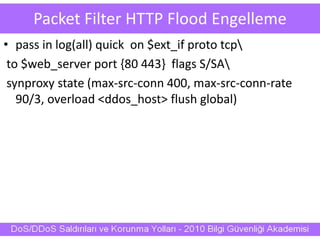

- 20. Packet Filter HTTP Flood Engelleme ŌĆó pass in log(all) quick on $ext_if proto tcp to $web_server port {80 443} flags S/SA synproxy state (max-src-conn 400, max-src-conn-rate 90/3, overload <ddos_host> flush global)

- 21. ŌĆó max-src-conn number : Limit the maximum number of simultaneous TCP connections which have completed the 3-way handshake that a single host can make. ŌĆó max-src-conn-rate number / interval : Limit the rate of new connections to a certain amount per time interval. ŌĆó overload <table> :Put an offending host's IP address into the named table. ŌĆó flush [global]: Kill any other states that match this rule and that were created by this source IP. When global is specified, kill all states matching this source IP, regardless of which rule created the state.

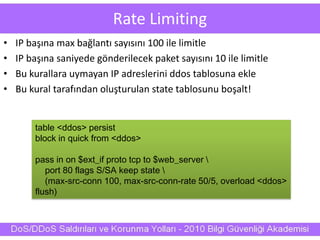

- 22. Rate Limiting ŌĆó IP ba┼¤─▒na max ba─¤lant─▒ say─▒s─▒n─▒ 100 ile limitle ŌĆó IP ba┼¤─▒na saniyede g├Čnderilecek paket say─▒s─▒n─▒ 10 ile limitle ŌĆó Bu kurallara uymayan IP adreslerini ddos tablosuna ekle ŌĆó Bu kural taraf─▒ndan olu┼¤turulan state tablosunu bo┼¤alt! table <ddos> persist block in quick from <ddos> pass in on $ext_if proto tcp to $web_server port 80 flags S/SA keep state (max-src-conn 100, max-src-conn-rate 50/5, overload <ddos> flush)

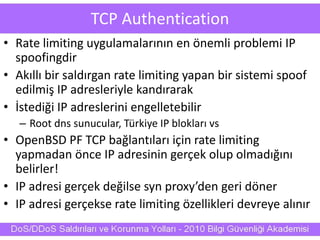

- 23. TCP Authentication ŌĆó Rate limiting uygulamalar─▒n─▒n en ├Čnemli problemi IP spoofingdir ŌĆó Ak─▒ll─▒ bir sald─▒rgan rate limiting yapan bir sistemi spoof edilmi┼¤ IP adresleriyle kand─▒rarak ŌĆó ─░stedi─¤i IP adreslerini engelletebilir ŌĆō Root dns sunucular, T├╝rkiye IP bloklar─▒ vs ŌĆó OpenBSD PF TCP ba─¤lant─▒lar─▒ i├¦in rate limiting yapmadan ├Čnce IP adresinin ger├¦ek olup olmad─▒─¤─▒n─▒ belirler! ŌĆó IP adresi ger├¦ek de─¤ilse syn proxyŌĆÖden geri d├Čner ŌĆó IP adresi ger├¦ekse rate limiting ├Čzellikleri devreye al─▒n─▒r

- 24. Probability ├¢zelli─¤i ŌĆó Gelen ŌĆōgiden paketlerin belirli oran─▒n─▒ kabul etme/engelleme ŌĆó UDP flood engelleme ama├¦l─▒ kullan─▒labilir ŌĆō ─░lk gelen UDP paketini engelle ŌĆō E─¤er g├Čnderen ger├¦ekse tekrar g├Čnderecektir ŌĆō E─¤er g├Čnderen ger├¦ek de─¤ilse tekrarlamayacakt─▒r ŌĆó block in log quick on $Ext_If from <DDOSers> to any probability 50%

- 25. Grey Listing ├¢Zelli─¤i ŌĆó SPAM engelleme i├¦in kullan─▒lan bir ├Čzelliktir ŌĆó SMTP i├¦in kullan─▒l─▒r ŌĆó Ama├¦ spam g├Čnderen ve normal kullan─▒c─▒lar─▒ ay─▒rt etmektir ŌĆō Spam g├Čnderenler bir kere maili g├Čnderir mail sunucudan d├Čnecek cevaba bakmaz ŌĆō Normal smtp ba─¤lant─▒lar─▒nda smtp ba─¤lant─▒s─▒ kurulur mail g├Čnderilir e─¤er bir hata d├Čnerse sunucudan belirli m├╝ddet sonra tekrar g├Čnderilir! ŌĆó Spamleri ek bir sisteme ihtiya├¦ duymadan %70 oran─▒nda engeller!

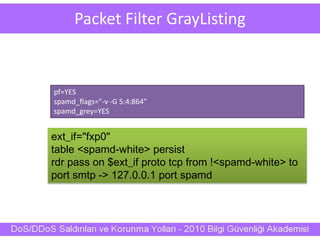

- 26. Packet Filter GrayListing ext_if="fxp0" table <spamd-white> persist rdr pass on $ext_if proto tcp from !<spamd-white> to port smtp -> 127.0.0.1 port spamd pf=YES spamd_flags="-v -G 5:4:864" spamd_grey=YES

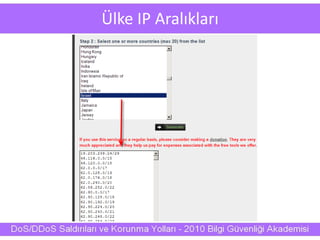

- 27. ├£lkelere G├Čre IP Adresi Engelleme ŌĆó ├¢zellikle spoof edilmei┼¤ IP kullan─▒lan sald─▒r─▒larda trafik yo─¤un olarak bir ├╝lkeden geliyorsa o ├╝lkeye ait ip bloklar─▒ t├╝mden engellenebilir! ŌĆō O ├╝lkeden glecek ziyaretcilere farkl─▒ bir sayfa g├Čsterilmelidir!

- 29. Packet Filter ├£lkeye G├Čre Bloklama table <Turkiye> persist file "/etc/TR" table <israil> persist file "/etc/Israil" table <Cin> persist file "/etc/Cin" table <Rusya> persist file "/etc/Rusya" table <Usa> persist file "/etc/Usa" table <India> persist file "/etc/India" [root@seclabs ~]# more /etc/israil 19.203.239.24/29 46.116.0.0/15 46.120.0.0/15 62.0.0.0/17 62.0.128.0/19 62.0.176.0/18 62.0.240.0/20 62.56.252.0/22 62.90.0.0/17 62.90.128.0/18 62.90.192.0/19 62.90.224.0/20 62.90.240.0/21 62.90.248.0/22 62.90.253.0/23 block in quick log on $ext_if from <israil>

- 30. IP Spoofing Engelleme ŌĆó ISPŌĆÖlerin mutlaka almas─▒ gereken ├Čnlemlerden ŌĆó Ama├¦: ─░├¦ a─¤dan d─▒┼¤ar─▒ spoof edilmi┼¤ IP adreslerinin ├¦─▒kmas─▒n─▒ engellemek ŌĆó Standart olarak URPF kullan─▒l─▒r

- 31. Unicast Reverse Path Forwarding ŌĆó IP spoofing yap─▒lmas─▒n─▒ engelleme ama├¦l─▒ standart bir ├Čzelliktir. block in quick from urpf-failed label uRPF

![ŌĆó max-src-conn number : Limit the maximum number of simultaneous TCP

connections which have completed the 3-way handshake that a single host can make.

ŌĆó max-src-conn-rate number / interval : Limit the rate of new

connections to a certain amount per time interval.

ŌĆó overload <table> :Put an offending host's IP address into the named table.

ŌĆó flush [global]: Kill any other states that match this rule and that were created by

this source IP. When global is specified, kill all states matching this source IP, regardless of

which rule created the state.](https://image.slidesharecdn.com/12openbsdpacketfilterddosengelleme-140414020412-phpapp02/85/OpenBSD-PAcket-Filter-DDoS-Koruma-Ozellikleri-21-320.jpg)

![Packet Filter ├£lkeye G├Čre Bloklama

table <Turkiye> persist file "/etc/TR"

table <israil> persist file "/etc/Israil"

table <Cin> persist file "/etc/Cin"

table <Rusya> persist file "/etc/Rusya"

table <Usa> persist file "/etc/Usa"

table <India> persist file "/etc/India"

[root@seclabs ~]# more /etc/israil

19.203.239.24/29

46.116.0.0/15

46.120.0.0/15

62.0.0.0/17

62.0.128.0/19

62.0.176.0/18

62.0.240.0/20

62.56.252.0/22

62.90.0.0/17

62.90.128.0/18

62.90.192.0/19

62.90.224.0/20

62.90.240.0/21

62.90.248.0/22

62.90.253.0/23

block in quick log on $ext_if from <israil>](https://image.slidesharecdn.com/12openbsdpacketfilterddosengelleme-140414020412-phpapp02/85/OpenBSD-PAcket-Filter-DDoS-Koruma-Ozellikleri-29-320.jpg)