Syn Flood DDoS │ž▓╣▒˘╗ň─▒░¨─▒▒˘▓╣░¨─▒

- 1. Syn Flood DDoS │ž▓╣▒˘╗ň─▒░¨─▒▒˘▓╣░¨─▒

- 2. SYN ÔÇó TCPÔÇÖe ├Âzel bir ├Âzelliktir ÔÇó TCP oturumlar─▒n─▒ ba┼člatmak i├žin kullan─▒lan TCP bayra─č─▒ ÔÇó Sadece oturumun ba┼člang─▒├ž a┼čamas─▒nda g├Âr├╝l├╝r ÔÇó SYN paketleri veri ta┼č─▒yamaz ÔÇô ─░stisna durumlar anormallik olarak adland─▒r─▒l─▒r ÔÇô Hping ÔÇôp 8 0-S localhost ÔÇôd 100 ÔÇôE data ...

- 3. Syn Flood ÔÇó Internet d├╝nyas─▒nda en s─▒k ger├žekle┼čtirilen DDoS sald─▒r─▒ tipi ÔÇó Olduk├ža kolayd─▒r ÔÇó E─čer gerekli ├Ânlemler al─▒nmam─▒┼čsa 2Mb hat ile 100Mb hatta sahip olan sistemler devre d─▒┼č─▒ b─▒rak─▒labilir ÔÇó Sald─▒r─▒ yapmas─▒ kadar korunmas─▒ da kolayd─▒r ÔÇó Genellikle sahte IP adresleri kullan─▒larak ger├žekle┼čtirilir

- 4. Neden Kaynaklan─▒r? ÔÇó Temel problem ÔÇô SYN paketini alan tarafta paketi g├Ânderen onaylanmadan kaynak ayr─▒lmas─▒ ÔÇó Paketi g├Ânderen IP adresinin ger├žek oldu─ču belirlenmeden sistemden kaynak ay─▒r─▒lmamal─▒!

- 5. TCP SYN Paketi Ortalama 60 byte G├Ânderilen her SYN paketi i├žin hedef sistem ACK-SYN paketi ├╝retecektir.

- 6. TCP Handshake ÔÇó 3ÔÇÖl├╝ el s─▒k─▒┼čma olarak da adland─▒r─▒l─▒r C S SYNC SYNS, ACKC ACKS Listening Store data Wait Connected

- 7. TCP Handshake-II ÔÇó Handshake esnas─▒nda sunucu taraf─▒nda hangi bilgiler tutulur? ÔÇô TCP Control Block (TCB) taraf─▒ndan a┼ča─č─▒daki bilgileri tutulabilir ÔÇó > 280 byte ÔÇó FlowID, timer info, Sequence number, flow control status, out- of-band data, MSS, .. ÔÇô Half-open TCB verileri zaman a┼č─▒m─▒na kadar tutulur ÔÇó Kaynak yeterli de─čilse yeni ba─člant─▒ kabul edilmeyecektir

- 8. SYN Flood │ž▓╣▒˘╗ň─▒░¨─▒▒˘▓╣░¨─▒ ÔÇó Normal TCP ─░┼čleyi┼či 1)Kaynak Ay─▒r 2)Cevap gelene dekBekle Oturum Kuruldu

- 9. SYN Flood ÔÇó Bir SYN paketi ortalama 65 Byte ÔÇó 8Mb hat sahibi bir kullan─▒c─▒ saniyede 16.000 SYN paketi ├╝retebilir. 120 saniye bekler

- 10. SynFlood ÔÇó Hedef sisteme kapasitesinin ├╝zerinde SYN paketi g├Ândererek yeni paket alamamas─▒n─▒ sa─člamakt─▒r ÔÇó En s─▒k yap─▒lan DDoS sald─▒r─▒ tipidir ÔÇó ─░lk olarak 1994 y─▒l─▒nda ÔÇťFirewalls and Internet Security ÔÇť kitab─▒ndan teorik olarak bahsi ge├žmi┼čtir ÔÇó ─░lk Synflood DDoS sald─▒r─▒s─▒ 1996 y─▒l─▒nda ger├žekle┼čtirilmi┼čtir

- 11. Nas─▒l Ger├žekle┼čtirilir? ÔÇó Syn Flood sald─▒r─▒s─▒ basitce a├ž─▒k bir porta hedef sistemin kapasitesinden fazla g├Ânderilecek SYN paketleriyle ger├žekle┼čtirilir. ÔÇó Buradaki ÔÇťkapasiteÔÇŁ tan─▒m─▒ ├Ânemlidir. Teknik olarak bu kapasiteye Backlog Queue denilmektedir. ÔÇó Sald─▒r─▒y─▒ yapan kendini gizlemek i├žin ger├žek IP adresi kullanmaz

- 12. Backlog Queue Kavram─▒(Kapasite) ÔÇó ─░┼čletim sistemleri ald─▒─č─▒ her SYN paketine kar┼č─▒l─▒k ├╝├žl├╝ el s─▒k─▒┼čman─▒n tamamlanaca─č─▒ ana kadar bellekten bir alan kullan─▒rlar, bu alan TCB olarak adland─▒r─▒l─▒r ÔÇó Bu alanlar─▒n toplam─▒ backlog queue olarak adland─▒r─▒l─▒r. ÔÇó Ba┼čka bir ifadeyle i┼čletim sisteminin half-open olarak ne kadar ba─člant─▒ tutabilece─čini backlog queue veriyap─▒s─▒ belirler.

- 13. Syn Flood Durumu

- 14. Syn Flood Ne Kadar Kolayd─▒r? ÔÇó Tahmin edildi─činden daha ├žok! ÔÇó ├ľrnek: ÔÇô Backlog queue de─čeri 1000 olan sisteme 1000 adet SYN paketi g├Ândererek servis veremez duruma getirilebilir. ÔÇô 1000 adet SYN paketi=1000*60byte=60.000 byte=468Kpbs ÔÇô Bu de─čer g├╝n├╝m├╝zde ├žo─ču ADSL kullan─▒c─▒s─▒n─▒n sahip oldu─ču hat kapasitesine yak─▒nd─▒r.

- 15. SynFlood Backscatter Tehlikesi ÔÇó SYN Flood sald─▒r─▒lar─▒nda sahte IP kullan─▒l─▒rsa sald─▒r─▒ yap─▒lan sistemden geriye do─čru binlerce SYN+ACK paketi d├Ânecektir ÔÇô Bu da ayr─▒ bir sald─▒r─▒ olarak alg─▒lanabilir

- 16. Syn Flood Ara├žlar─▒ ÔÇó Netstress ÔÇó Juno ÔÇó Hping ÔÇó Windows tabanl─▒ ara├žlar ÔÇó BotNet y├Ânetim sistemleri

- 17. SynFlood ├ľrne─či ÔÇó Ama├ž:Hedef sisteme tamamlanmam─▒┼č binlerce TCP SYN paketi g├Ânderip servis verememesinin sa─članmas─▒ ÔÇó Kullan─▒lan ara├ž: Hping

- 18. Syn Flood:Ger├žek IP Adresleri Kullanarak

- 19. Syn Flood:Sahte IP Adresleri Kullanarak ÔÇó Kaynak IP adresi se├žilen makine a├ž─▒ksa gelen SYN+ACK paketine RST cevab─▒ d├Ânecektir ÔÇó Ciddi sald─▒r─▒larda kaynak ip adresleri canl─▒ olmayan sistemler se├žilmeli!

- 20. Random Sahte IP Adresi Kullanarak Syn Flood

- 21. SynFlood DDoS │ž▓╣▒˘╗ň─▒░¨─▒▒˘▓╣░¨─▒ Nas─▒l Anla┼č─▒l─▒r? ÔÇó Temel mant─▒k ÔÇô Normalin ├╝zerinden SYN paketi geliyorsa veya normalin ├╝zerinde SYN_RECV durumu g├Âz├╝k├╝yorsa SYN Flood olma ihtimali vard─▒r

- 22. Netstat ile SynFlood Belirleme

- 23. Netstat ─░le SynFlood Belirleme-Windows

- 24. Sahte IP Kullan─▒m─▒n─▒n Dezavantajlar─▒ ÔÇó Synflood sald─▒r─▒s─▒nda sahte IP adresleri kullan─▒l─▒rsa ÔÇô Her g├Ânderilen SYN paketine kar┼č─▒l─▒k hedef sistem sahte IP adreslerine SYN ACK paketi d├Ânecektir. ÔÇô Bu durumda sahte IP adreslerinin ger├žek sahipleri sizden ACK flood sald─▒r─▒s─▒ geliyormu┼č zannedebilir ÔÇô Sald─▒rgan belirli bir firman─▒n IP Adresinden geliyormu┼č gibi SynFlood Sald─▒r─▒s─▒ g├Ânderebilir

- 25. SynFlood │ž▓╣▒˘╗ň─▒░¨─▒▒˘▓╣░¨─▒n─▒ Engelleme ÔÇó Syn Flood Sald─▒r─▒s─▒ ger├žekle┼čtirme ├žok kolayd─▒r ÔÇó Syn flood sald─▒r─▒lar─▒n─▒ engellemek ├žok kolayd─▒r ÔÇó Syn flood sald─▒r─▒lar─▒ i├žin t├╝m d├╝nya iki temel ├ž├Âz├╝m├╝ kullan─▒r ÔÇô Syn cookie ÔÇô Syn proxy ÔÇó Bu iki ├ž├Âz├╝m haricinde end├╝stri standart─▒ haline gelmi┼č ba┼čka ├ž├Âz├╝m bulunmamaktad─▒r ÔÇô Farkl─▒ adland─▒rmalar kullan─▒labilir(syn authentication gibi)

- 26. Klasik TCP Ba─člant─▒s─▒ ÔÇó Normal TCP ba─člant─▒lar─▒nda gelen SYN bayrakl─▒ pakete kar┼č─▒l─▒k ACK paketi ve SYN paketi g├Ânderilir. ÔÇó G├Ânderilen ikinci(sunucunun g├Ânderdi─či) SYN paketinde ISN de─čeri random olarak atan─▒r ve son gelecek ACK paketindeki s─▒ra numaras─▒n─▒n bizim g├Ânderdi─čimizden bir fazla olmas─▒ beklenir. ÔÇó Son paket gelene kadar da sistemden bu ba─člant─▒ i├žin bir kaynak ayr─▒l─▒r(backlog queue) ÔÇô E─čer SYN paketine d├Ânen ACK cevab─▒ ilk sny paketininin ISN+1 de─čilse paket kabul edilmez.

- 27. SynCookie Aktifken TCP Ba─člant─▒s─▒ ÔÇó Syncookie aktif edilmi┼č bir sistemde gelen SYN paketi i├žin sistemden bir kaynak ayr─▒lmaz ÔÇó SYN paketine d├Ânecek cevaptaki ISN numaras─▒ ├Âzel olarak hesaplan─▒r (kaynak.ip+kaynak.port+.hedef.ip+hedef.port+x de─čeri) ve hedefe g├Ânderilir ÔÇó Hedef son paket olan ACKÔÇÖi g├Ânderdi─činde ISN hesaplama i┼člemi tekrarlan─▒r ve e─čer ISN numaras─▒ uygunsa ba─člant─▒ kurulur ÔÇô De─čilse ba─člant─▒ iptal edilir

- 29. Sny Cookie-II ÔÇó B├Âylece spoof edilmi┼č binlerce ip adresinden gelen SYN paketleri i├žin sistemde bellek t├╝ketilmemi┼č olacakt─▒r ki bu da sistemin SYNflood sald─▒r─▒lar─▒ esnas─▒nda daha dayan─▒kl─▒ olmas─▒n─▒ sa─člar. ÔÇó Syncookie mekanizmas─▒ backlogqueue kullanmad─▒─č─▒ i├žin sistem kaynaklar─▒n─▒ daha az kullan─▒r ÔÇó Syncookie aktif iken haz─▒rlanan ├Âzel ISN numaras─▒ cookie olarak adland─▒r─▒l─▒r.

- 30. SynCookie Dezavantajlar─▒ ÔÇó SyncookieÔÇÖde ├Âzel haz─▒rlanacak ISNÔÇÖler i├žin ├╝retilen random de─čerler sistemde matematiksel i┼člem g├╝c├╝ gerektirdi─či i├žin CPU harcar ÔÇó E─čer sald─▒r─▒n─▒n boyutu y├╝ksekse CPU performans problemlerinden dolay─▒ sistem yine darbo─čaz ya┼čar ÔÇó DDOS Engelleme ├╝r├╝nleri(baz─▒ IPSÔÇÖler de ) bu darbo─čaz─▒ a┼čmak i├žin sistemde Syncookie ├Âzelli─či farkl─▒ CPU taraf─▒ndan i┼čletilir

- 31. SynCookie Dezavantajlar─▒-II ÔÇó Syncookie ├Âzelli─či sadece belirli bir sistem i├žin a├ž─▒lamaz. ÔÇô Ya a├ž─▒kt─▒r ya kapal─▒ ÔÇô Bu ├Âzellik ├že┼čitli IPS sistemlerinde probleme sebep olabilir. ÔÇó Syncookie uygulamalar─▒ndan baz─▒lar─▒ TCP se├ženeklerini tutmad─▒─č─▒ i├žin baz─▒ ba─člant─▒larda sorun ya┼čatabilir.

- 32. SYN Cookie Alt etme ÔÇó Sunucu taraf─▒nda kullan─▒lan syncookie ├Âzelli─či istemci taraf─▒nda da kullan─▒larak sunucudaki syncookie ├Âzelli─či i┼če yaramaz hale getirilebilir. ÔÇó B├Âylece istemci kendi taraf─▒nda state tutmaz, sunucu taraf─▒nda da 3ÔÇÖl├╝ el s─▒k─▒┼čma tamamland─▒─č─▒ i├žin ba─člant─▒ a├ž─▒k kal─▒r(uzuun s├╝re) ÔÇó Sockstress, scanrand ara├žlar─▒

- 33. TCP Connection Flood ÔÇó Hedef sisteme 1000 adet SYN paketi g├Ânder ÔÇó Gelen SYN+ACK paketlerindeki ISN numaras─▒n─▒ al ÔÇô Bir fazlas─▒n─▒ ekleyerek ACK paketi g├Ânder ÔÇô Hedef sistemde 3ÔÇÖl├╝ el s─▒k─▒┼čma tamamlanm─▒┼č ve Syncookie devreden ├ž─▒km─▒┼čt─▒r ÔÇó Ayn─▒ i┼člemi tekrarla ÔÇô Hedef sistemin state tablosu dolunca b─▒rak! ÔÇó Syncookie atlatma i├žin etkili bir sald─▒r─▒ y├Ântemidir ÔÇó Rate limiting uygulayan Firewall/IPSÔÇÖler taraf─▒ndan rahatl─▒kla yakalanabilir

- 34. SynProxy ÔÇó SynProxy, ad─▒ndan da anla┼č─▒laca─č─▒ ├╝zere SYN paketlerine kar┼č─▒ proxylik yapmaya yarayan bir ├Âzelliktir. ÔÇó G├╝venlik duvarlar─▒nda ve SyncookieÔÇÖnin kullan─▒m─▒n─▒n s─▒k─▒nt─▒l─▒ oldu─ču durumlarda rahatl─▒kla kullan─▒labilir. ÔÇó Syncookie gibi arkas─▒nda korumaya ald─▒─č─▒ sistemlere gelecek t├╝m SYN paketlerini kar┼č─▒lar ve ├╝├žl├╝ el s─▒k─▒┼čma tamamland─▒ktan sonra paketleri korudu─ču sistemlere y├Ânlendirir. ÔÇó

- 35. SynProxy Mant─▒─č─▒ ÔÇó Sadece oturum kurulmu┼č TCP ba─člant─▒lar─▒n─▒ sunucuya ge├žir! 35 SynProxy Web site SYN^30 SYN/ACK ^30 ACKs^5

- 36. SynProxy Dezavantajlar─▒ ÔÇó SynproxyÔÇÖde proxylik yapan makine state bilgisi tuttu─čundan yo─čun sald─▒r─▒larda state tablosu ┼či┼čebilir ÔÇó Synproxy ya hep a├ž─▒kt─▒r ya da kapal─▒ ÔÇô Belirli de─čerin ├╝zerinde SYN paketi gelirse aktif et ├Âzelli─či yoktur

- 37. Stateless SynProxy ÔÇó Syncookie ve synproxy ├Âzelliklerinin birle┼čtirilmi┼č hali ÔÇó SyncookieÔÇÖnin avantaj─▒ olan state tutmama ├Âzelli─či ÔÇó SynproxyÔÇÖnin esnekli─či al─▒narak olu┼čturulmu┼čtur ÔÇó En ideal ├ž├Âz├╝m olarak bilinir.

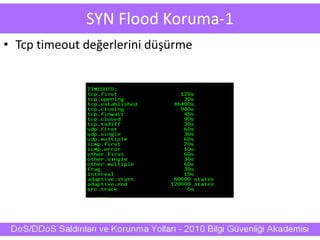

- 38. SYN Flood Koruma-1 ÔÇó Tcp timeout de─čerlerini d├╝┼č├╝rme

- 39. Syn Flood Engelleme ÔÇó Synflood engelleme standart─▒:Syncookie/SynProxy ÔÇó Linux sistemlerde Syncookie ile yap─▒labilir ÔÇô Syncookie STATE tutmaz, state tablosunu kullanmaz ÔÇó OpenBSD PF Synproxy ÔÇô En esnek ├ž├Âz├╝m: ip, port, paket ├Âzelliklerine g├Âre aktif edebilme ya da kapatabilme ├Âzelli─či ÔÇô pass in log(all) quick on $ext_if proto tcp to $web_servers port {80 443} flags S/SA synproxy state ÔÇô (((Loglama s─▒k─▒nt─▒ ├ž─▒karabilir)))

- 40. SynFlood Engelleme-II ÔÇó TCP timeout de─čerleriyle oynama ÔÇô Default de─čerler y├╝ksektir... ÔÇô Sald─▒r─▒ an─▒nda dinamik olarak bu de─čerlerin 1/10ÔÇÖa d├╝┼č├╝r├╝lmesi sald─▒r─▒ etkisini azaltacakt─▒r. ÔÇó Linux i├žin sysctl ile (manuel) ÔÇó OpenBSD PF i├žin ÔÇô set timeout {tcp.first 10, tcp.opening 10 tcp.closing 33, tcp.finwait 10, tcp.closed 20} gibi... Ya da ÔÇó Packet Filter adaptive timeout ├Âzelli─či! ÔÇô State tablosu dolmaya ba┼člad─▒kca timeout de─čerlerini otomatik azalt!

- 41. SynFlood engelleme-III ÔÇó Rate limiting(bir ip adresinden 500ÔÇÖden fazla istek geldiyse engellenecekler listesine ekle ve o ip adresine ait oturum tablosunu bo┼čalt) ÔÇó OpenBSD Packet Filter ÔÇô ... flags S/SA synproxy state (max-src-conn 500, max-src- conn-rate 100/1, overload <ddos_host> flush global) ÔÇó Linux iptables mod├╝lleri ÔÇô -m limit, recent vs

- 42. SynFlood engelleme-IV ÔÇó Beyaz liste, kara liste uygulamas─▒ ÔÇô Daha ├Ânce state olu┼čturmu┼č, legal trafik ge├žirmi┼č ip adresleri ÔÇó ├ťlkelerin IP bloklar─▒na g├Âre eri┼čim izni verme ÔÇô Sald─▒r─▒ an─▒nda sadece T├╝rkiye IPÔÇÖlerine eri┼čim a├žma (((IP spoofing kullan─▒ld─▒─č─▒ i├žin ├žo─ču zaman i┼če yaramaz))) ÔÇó DNS round-robin & TTL de─čerleriyle oynayarak engelleme

- 43. Linux Syncookie dezavantajlar─▒ ÔÇó Donan─▒m iyiyse yeterli koruma sa─člar ÔÇô Syncookie CPUÔÇÖya y├╝klendi─či i├žin CPU %100ÔÇÖlere vurabilir ÔÇô Ethernet kart─▒n─▒n ├╝retece─či IRQÔÇÖlar sistemi zora sokabilir ÔÇó Sadece kendisine syncookie korumas─▒ sa─člar ÔÇó 1/0 . A├ž - kapa ├Âzelli─čindedir, ├že┼čitli uygulamalarda SYNcookie s─▒k─▒nt─▒ ├ž─▒kartabilir. Bir port/host i├žin kapama ├Âzelli─či yoktur

- 44. SynProxy Dezavantajlar─▒ ÔÇó SynProxy=State=Ram gereksinimi ÔÇó State tablosu ciddi sald─▒r─▒larda ├žok ├žabuk dolar ÔÇô 100Mb~=200.000 SYN=200.000 State ÔÇó 40 saniyede 8.000.000 state = ~5GB ram ... ÔÇô Tcp timeout de─čerlerini olabildi─čince d├╝┼č├╝rmek bir ├ž├Âz├╝m olabilir ÔÇó Timeout s├╝resi 5 saniye olursa ? (((Genel ├ç├Âz├╝m: Stateless SynProxy ├ž├Âz├╝m├╝)))

- 45. Rate limiting dezavantajlar─▒ ÔÇó Ak─▒ll─▒ sald─▒rgan─▒n en sevdi─či koruma y├Ântemidir´üŐ ÔÇó Neden ?

- 46. Di─čer TCP Flood │ž▓╣▒˘╗ň─▒░¨─▒▒˘▓╣░¨─▒ ÔÇó S─▒k g├Âr├╝lmese de FIN, ACK ve RST Flood sald─▒r─▒lar─▒ da DDoS ama├žl─▒ kullan─▒lmaktad─▒r

- 47. ACK, FIN, PUSH Flood │ž▓╣▒˘╗ň─▒░¨─▒▒˘▓╣░¨─▒ ÔÇó SynFloodÔÇÖa kar┼č─▒ ├Ânlem al─▒nan sistemlerde denenir. ÔÇó Hedef sisteme ACK, FIN, PUSH bayrakl─▒ TCP paketleri g├Ândererek g├╝venlik cihazlar─▒n─▒n kapasitesiniz zorlama ÔÇó Di─čer sald─▒r─▒ tiplerine g├Âre engellemesi olduk├ža kolayd─▒r ÔÇó Etki d├╝zeyi d├╝┼č├╝kt├╝r

- 48. ACK,FIN,PUSH │ž▓╣▒˘╗ň─▒░¨─▒▒˘▓╣░¨─▒ Engelleme ÔÇó Gelen ilk paketin SYN paketi olma zorunlulu─ču, oturum kurulmam─▒┼č paketleri d├╝┼č├╝rme ÔÇó OpenBSD Packet Filter ÔÇô scrub all ÔÇó Linux ÔÇô ─░ptables kurallar─▒

![[OWASP-TR Uygulama G├╝venli─či G├╝n├╝ 2016] ├ľzkan Bozta┼č - SSL Protokol├╝ne Kar┼č─▒ ...](https://cdn.slidesharecdn.com/ss_thumbnails/5-ozkan-boztas-160330104841-thumbnail.jpg?width=560&fit=bounds)