Cyber terrorisme in Nederland

- 1. Cyber terrorisme in Nederland Sijmen Ruwhof IT Security Consultant / Ethisch Hacker 5 juli 2016

- 2. • Sinds 1997 bezig met hacking (legaal). • Sinds 2005 professioneel als hacker IT Security Consultant. • 600+ beveiligingsonderzoeken uitgevoerd. Inbreken bij overheid, banken en bedrijven om ze vervolgens te helpen lekken te dichten. Wie is Sijmen Ruwhof?

- 3. Waar ik zoal voor werk

- 4. • Wat is cyber terrorisme? • Wat het NCSC en AIVD erover publiceren. • Terroristische doelen. • Terroristen. • Kwetsbaarheid van ICT. • Kans op een aanslag. • Weerbaarheid versterken. • Er is een aanslag! Help! Inleiding

- 5. Wat is cyber terrorisme?

- 6. Er zijn heel veel definities. De mijne: • Politiek gemotiveerde aanval door subnationale groepering via ICT (internet), zoals grootschalige verstoring of manipulatie van computers en - netwerken. • Een digitale aanslag resulteert in negatieve manifestatie in fysieke wereld. Cyber crime = Financieel gewin door individuen. Cyber warfare = Overheden die elkaar aanvallen. Definitie

- 7. • Digitale aanvallen zijn aantrekkelijk alternatief voor en aanvulling op conventionele aanvallen. • Grote impact tegen lage kosten en afbreukrisico’s. • Belangrijke maatschappelijke processen komen tot stilstand als bijbehorende ICT-systemen en analoge alternatieven niet beschikbaar zijn. Cyber terrorisme

- 8. Sijmen says: “Niet een kwestie of, maar wanneer een grootschalige cyber terroristische aanslag in Nederland gebeurt.”

- 9. Nationaal Cyber Security Centrum

- 10. Kernbevindingen: • Beschikbaarheid wordt belangrijker nu alternatieven voor ICT-systemen verdwijnen. • Kwetsbaarheden in software zijn de achilleshiel van digitale veiligheid. • Cyber crime & digitale spionage grootste dreiging: “Geopolitieke ontwikkelingen hebben belangrijke invloed op ontwikkeling van dreiging.” Cyber security beeld 2015

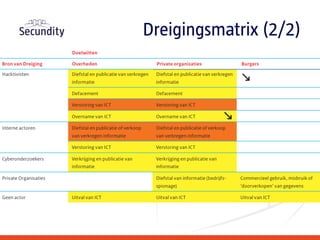

- 12. Dreigingsmatrix (1/2) NCSC: “Terroristen vormen nog geen grote dreiging, maar hun capaciteiten groeien wel.”

- 14. • Potentie op cyber vlak groeit. • Terroristen hebben (nog!) beperkte technische capaciteiten. • Geen aanwijzingen voor concrete dreiging met grote impact. • Jihadisme grootste dreiging op dit moment. Terroristische dreiging

- 15. NCSC: “Tot nu toe bleven digitale aanvallen met jihadistische motieven in Nederland beperkt tot kleinschalige aanvallen waar weinig kennis en menskracht voor nodig was.” Cyber terrorisme in Nederland

- 16. • Geopolitieke ontwikkelingen. • Intra- en internationale conflicten. • Aanslagen. • Incidenten. Aanleiding voor digitale aanval

- 19. • Tot 2014 gebruikten jihadistische hackers eenvoudige digitale aanvalsmethoden met beperkte impact: – Verbale intimidatie. – Verspreiding propaganda. • Aandacht vooral defensief van aard: encryptie & TOR. Jaarverslag 2015

- 20. AIVD (2016): “Digitale aanvallen zijn goedkoop, effectief, efficient en kunnen vele male vaker en omvattender uitgevoerd worden dan fysieke uitvoeringen.”

- 21. • Sinds juni 2014 is (cyber) kalifaat uitgeroepen: – Versnelde professionalisering. – Verhoging kennisniveau. – Betere organisatie. – Centrale aansturing van hackersgroeperingen. – Offensiever en gerichter. Jaarverslag 2015

- 22. • Wapenfeiten: – Defacements: propaganda. – Publiceren persoonsgegevens militairen & ambtenaren: benoeming potentiële doelwitten. – Groter doel: angst zaaien. Jaarverslag 2015

- 24. Troels Oerting says (2014): “Cruciale infrastructuur kan een doelwit zijn. Hebben we gelukkig nog niet meegemaakt, maar moeten we ons wel op voorbereiden.” Europol

- 25. Gilles de Kerchove says (2016): “Binnen korte tijd kunnen terroristen mogelijk inbreken in kritische infrastructuur. Regering moet dringend investeren in cyber veiligheid. Anders is aanslag binnen 5 jaar waarschijnlijk een feit.” Belgische antiterreurcoördinator

- 27. • Publieke opinie beïnvloeden en domineren: – Intimideren en shockeren (shock & awe). – Manipulatie. – Propaganda verspreiden. – Radicaliseren. • Samenleving ontwrichten. Terroristische doelen

- 28. • Water gerelateerd (dijken, sluizen, stuwdammen). • Voedsel. • Energiecentrales (kernenergie). • Verkeer (stoplichten, bruggen, treinen, vliegtuigen). • Financiële infrastructuur (banken). • Internet (just-in-time, auto’s, DNS, etc.). • Medische sector (ziekenhuizen). Kritische infrastructuur

- 33. Terroristen

- 34. • Cyber kalifaat is de hackerdivisie van IS. • Capaciteit en kennis ontbreekt, maar willen wel en doen hun best. • Inlichtingendienst GCHQ van Verenigd Koningkrijk neemt 1.900 extra mensen aan om tegen het cyber kalifaat te beschermen (11-’15). • Vermeende cyber kalifaatleider Junaid Hussein (21) is 8-’15 omgekomen via drone-aanval. Islamitische staat

- 35. • Nog weinig resultaat: – Gehackte Twitter-accounts. – Franse TV-zender TV Monde (nav. Charlie Hebdo): zenders, website, Facebook-pagina gehackt. Cyber kalifaat

- 37. • Digitalisering. • Centralisering. • Schaalvergroting & mondialisering. • Vergroting complexiteit. • Aansluiting op internet. • Automatisering & kostenreductie. • Specialisatie & uitbesteding. Trends die doorzetten

- 38. Sijmen says: “Standaard zijn ICT-componenten onveilig, tenzij *jij* er moeite voor doet.”

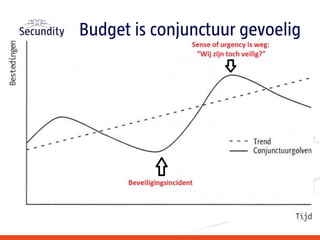

- 39. Budget is conjunctuur gevoelig

- 40. • Spear phishingmails. • Vergeten infrastructuur. • Ontbreken van beveiligingsupdates. • Zeer groot gebrek aan kennis over cyber security. • Security niet hoog op managementagenda. • Security testing en monitoring ontbreken. Beveiligingsrisico’s

- 41. Kans op een aanslag

- 42. Vooralsnog laag: • Cyber terrorisme met grote impact is nog nooit gebeurd. • Ontbreken van noodzakelijke vaardigheden: aanvallen zijn moeilijk uit te voeren. • Cyberaanvallen hebben (vooralsnog!) een beperktere psychologische impact in vergelijking met fysieke aanvallen. • Internet nu voornamelijk gebruikt door terroristen om ideologie te verspreiden. Kans op een aanslag

- 43. In de nabije toekomst hoog: • Terroristische organisaties zoals IS hebben veel geld en kunnen professionele black hat hackers inhuren (via black markets). • Bijna alles wordt met internet verbonden. • Potentie is gigantisch: ons hele leven wordt verdigitaliseerd. • Staat van cyber security is momenteel zéér slecht, en wordt nog véél slechter. Kans op een aanslag

- 44. Sijmen says: “Er hoeft maar één ervaren IT-er zich bij het cyber kalifaat aan te sluiten om de dreiging acuut te maken. Laat staan een ervaren security expert, dat zou catastrofaal kunnen zijn.”

- 46. Sijmen says: “Traditioneel terrorisme is moeilijk te stoppen. Tegen cyber terrorisme is veel makkelijker te beschermen.”

- 47. • Wacht niet tot een aanslag/aanval is uitgevoerd! • Threat intelligence. • Security monitoring. • Redundante & gesegmenteerde ICT-infrastructuur. • Anti-DDoS-bescherming. • Security awareness! Counter cyber terrorisme

- 48. • Medewerkers opleiden. • Beleid opstellen en laten auditen. • Verantwoordelijkheden helder beleggen. • Beveiliging in ontwerp en proces meenemen. • Risicoanalyses uitvoeren. • Beveiligingstesten uitvoeren. Cyber security

- 49. Sijmen says: “Het uitgangspunt inzake cyber security is dat wat niet benoemd en gevraagd is, ook niet geleverd wordt.”

- 50. Vanuit klantperspectief: • Stel vragen! – Vraag naar testrapport. – Vraag naar procesgang. • Benoem maatregelen in offerte en functioneel ontwerp. Benoemen en vragen stellen

- 51. • Momentopname: hoe staat het ervoor? • Inventarisatie van actuele beveiligingsrisico’s. – Startpunt om risico’s op te lossen. – Accepteer bewust restrisico’s. • Bij hoge/kritische risico’s: – Indicatie dat processen niet goed lopen. – Onderbouwing voor budgetaanvraag. Nut van beveiligingstesten

- 52. Sijmen says: “Gelukkig zijn de meeste beveiligingslekken eenvoudig op te lossen.”

- 53. • Initieel voordat software naar productie gaat. • Periodiek productie testen: – Jaarlijks handmatige test. – Per 1 tot 3 maanden geautomatiseerde test. • Scoping: – Alles wat internet-facing is. – Op intern netwerk: de belangrijkste assets. Wanneer beveiligingstesten?

- 54. Er is een aanslag! Help!

- 55. • Escaleer richting management. • Schakel/huur direct ervaren cyber security experts in. • Neem contact op met het NCSC. • Formeer security incident response team. Wat te doen

- 56. • Heel lastig! • Geeft nooit 100% zekerheid. • Vaak wordt aanslag opgeëist door groepering. Attributie

- 57. AIVD says (2016): “Digitale aanvallen kunnen veelal anoniem worden uitgevoerd, of vrij gemakkelijk aannemelijk de verantwoordelijkheid van worden ontkend.” Attributie

- 58. • Kans op aanslag is nog laag, maar in de nabije toekomst hoog. • Impact van goed uitgevoerde aanval is nu al best heel hoog. • Een organisatie kan zich goed tegen cyber terrorisme beschermen. Samenvattend