How FIDO Works

- 1. All Rights Reserved | FIDO Alliance | Copyright 2020 How FIDO Works

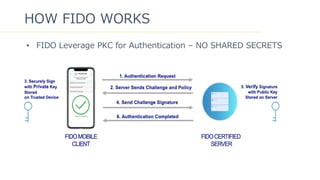

- 2. All Rights Reserved | FIDO Alliance | Copyright 20202 HOW FIDO WORKS ? FIDO Leverage PKC for Authentication ®C NO SHARED SECRETS

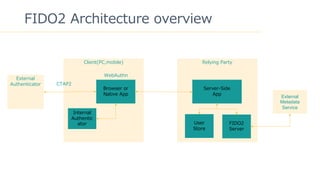

- 3. 3 FIDO2 Architecture overview Client(PC,mobile) Relying Party External Metadata Service Server-Side App User Store FIDO2 Server Browser or Native App Internal Authentic ator External Authenticator CTAP2 WebAuthn

- 4. 4 È_∞k§Œ•π•∆•√•◊ 1. FIDO2’J‘^•µ©`•–©`§Ú?«∞§«òã∫B§π§Î?∑® 2. •È•§•ª•Û•π§ÚŸè?§∑?…Á§«•§•Û•π•»©`•Î§π§Î?∑® 3£Æ•µ©`•”•π§»§∑§∆Ã·π©§µ§Ï§∆§§§Î Õ‚≤ø§ŒFIDO2’J‘^•µ©`•–©`§Ú¿˚?§π§Î ?∑®

- 5. 5 WebAuthn WebAuthn enables online services to use FIDO Authentication through a standard web API that can be built into browsers and related web platform infrastructure. It is a collaborative effort based on specifications initially submitted by FIDO Alliance to the W3C and then iterated and finalized by the broader FIDO and W3C communities. WebAuthn was designated an official web standard in March 2019. It is currently supported in Windows 10 and Android platforms, and Google Chrome, Mozilla Firefox, Microsoft Edge and Apple Safari web browsers.

- 6. 6 π´È_ÊI∞µ∫≈? Ω§Ú?§§§ø2§ƒ§ŒôCƒ‹ Web Authentication API §œµ«Âh§»•Ì•∞•§•Û§Œ2§ƒ§Œª˘±æµƒ§ ôCƒ‹§Ú≥÷§ƒ°£ µ«Âh? √˚§»π´È_ÊI«ÈàÛ§ÚÀÕ–≈ ’J‘^? √˚§ÚÀÕ–≈ *µ«ÂhΩ‚≥˝§À§ƒ§§§∆§œ±æ?§œ∏Óê€

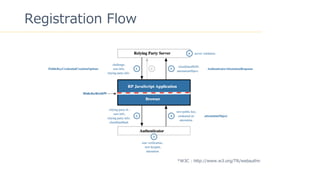

- 7. 7 Registration Flow *W3C : http://www.w3.org/TR/webauthn

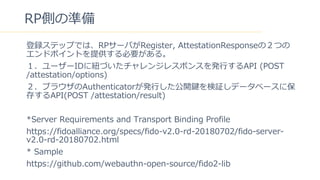

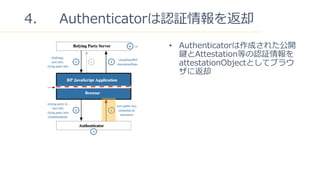

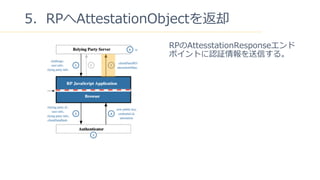

- 8. 8 RPÇ»§Œú lj µ«Âh•π•∆•√•◊§«§œ°¢RP•µ©`•–§¨Register, AttestationResponse§Œ£≤§ƒ§Œ •®•Û•…•›•§•Û•»§Ú÷π©§π§Î±ÿ“™§¨§¢§Î°£ £±£Æ•Ê©`•∂©`ID§Àº~§≈§§§ø•¡•„•Ï•Û•∏•Ï•π•›•Û•π§Ú∞k?§π§ÎAPI (POST /attestation/options) £≤£Æ•÷•È•¶•∂§ŒAuthenticator§¨∞k?§∑§øπ´È_ÊI§Úó ‘^§∑•«©`•ø•Ÿ©`•π§À±£ ¥Ê§π§ÎAPI(POST /attestation/result) *Server Requirements and Transport Binding Profile https://fidoalliance.org/specs/fido-v2.0-rd-20180702/fido-server- v2.0-rd-20180702.html * Sample https://github.com/webauthn-open-source/fido2-lib

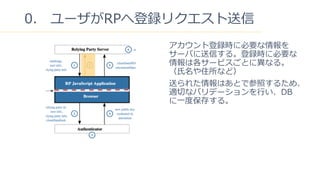

- 10. 10 (Request Sample) ? URL: /attestation/options ? Method: POST ? URL Params: None ? Body: application/json formatted ServerPublicKeyCredentialCreati onOptionsRequest

- 13. 13 (Success Response) ? HTTP Status Code: 200 OK ? Body: application/json formatted ServerPublicKeyCredentialCreati onOptionsResponse

- 14. 14

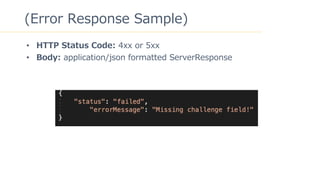

- 15. 15 (Error Response Sample) ? HTTP Status Code: 4xx or 5xx ? Body: application/json formatted ServerResponse

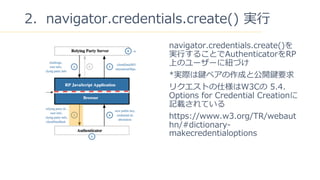

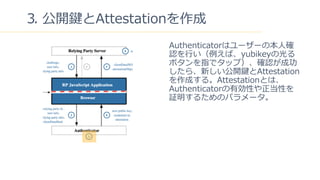

- 16. 16 2£Ænavigator.credentials.create() åg? navigator.credentials.create()§Ú åg?§π§Î§≥§»§«Authenticator§ÚRP …œ§Œ•Ê©`•∂©`§Àº~§≈§± *ågÎH§œÊI•⁄•¢§Œ◊˜≥…§»π´È_ÊI“™«Û •Í•Ø•®•π•»§Œ ÀòW3C§Œ 5.4. Options for Credential Creation§À ”õ›d§µ§Ï§∆§§§Î https://www.w3.org/TR/webaut hn/#dictionary- makecredentialoptions

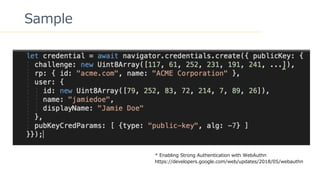

- 17. 17 Sample * Enabling Strong Authentication with WebAuthn https://developers.google.com/web/updates/2018/05/webauthn

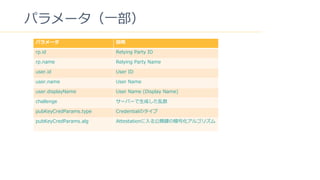

- 18. 18 •—•È•·©`•ø£®?≤ø£© •—•È•·©`•ø ’h√˜ rp.id Relying Party ID rp.name Relying Party Name user.id User ID user.name User Name user.displayName User Name (Display Name) challenge •µ©`•–©`§«?≥…§∑§ø¬“ ˝ pubKeyCredParams.type Credential§Œ•ø•§•◊ pubKeyCredParams.alg Attestation§À?§Îπ´È_ÊI§Œ∞µ∫≈ªØ•¢•Î•¥•Í•∫•‡

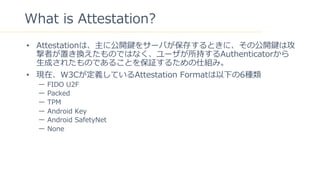

- 20. 20 What is Attestation? ? Attestation§œ°¢÷˜§Àπ´È_ÊI§Ú•µ©`•–§¨±£¥Ê§π§Î§»§≠§À°¢§Ω§Œπ´È_ÊI§œπ• 샒fl§¨÷√§≠ìQ§®§ø§‚§Œ§«§œ§ §Ø°¢•Ê©`•∂§¨À˘≥÷§π§ÎAuthenticator§´§È ?≥…§µ§Ï§ø§‚§Œ§«§¢§Î§≥§»§Ú±£‘^§π§Î§ø§·§Œ ÀΩM§fl°£ ? ¨F‘⁄°¢W3C§¨∂®¡x§∑§∆§§§ÎAttestation Format§œ“‘œ¬§Œ6∑NÓê ©` FIDO U2F ©` Packed ©` TPM ©` Android Key ©` Android SafetyNet ©` None

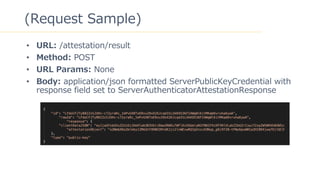

- 23. 23 (Request Sample) ? URL: /attestation/result ? Method: POST ? URL Params: None ? Body: application/json formatted ServerPublicKeyCredential with response field set to ServerAuthenticatorAttestationResponse

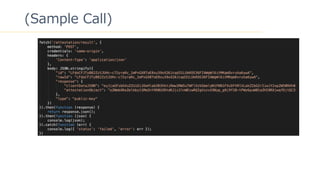

- 24. 24 (Sample Call)

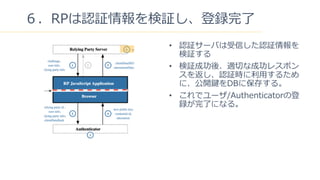

- 25. 25 £∂£ÆRP§œ’J‘^«ÈàÛ§Úó ‘^§∑°¢µ«ÂhÕÍ¡À ? ’J‘^•µ©`•–§œ ‹–≈§∑§ø’J‘^«ÈàÛ§Ú ó ‘^§π§Î ? ó ‘^≥…π¶··°¢flm«–§ ≥…π¶•Ï•π•›•Û •π§Ú∑µ§∑°¢’J‘^ïr§À¿˚?§π§Î§ø§· §À°¢π´È_ÊI§ÚDB§À±£¥Ê§π§Î°£ ? §≥§Ï§«•Ê©`•∂/Authenticator§Œµ« Âh§¨ÕÍ¡À§À§ §Î°£

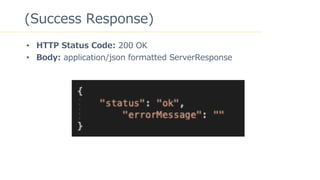

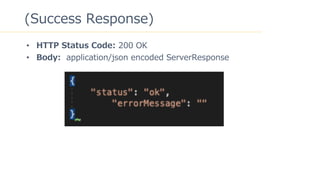

- 26. 26 (Success Response) ? HTTP Status Code: 200 OK ? Body: application/json formatted ServerResponse

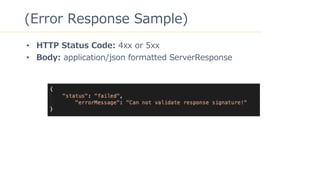

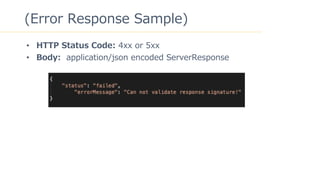

- 27. 27 (Error Response Sample) ? HTTP Status Code: 4xx or 5xx ? Body: application/json formatted ServerResponse

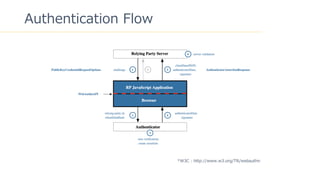

- 28. 28 Authentication Flow *W3C : http://www.w3.org/TR/webauthn

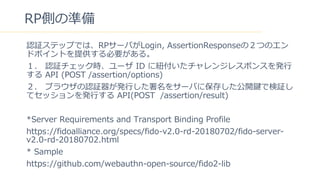

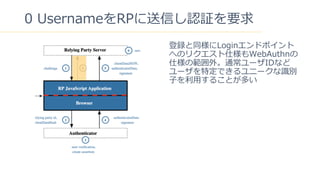

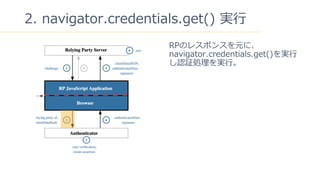

- 29. 29 RPÇ»§Œú lj ’J‘^•π•∆•√•◊§«§œ°¢RP•µ©`•–§¨Login, AssertionResponse§Œ£≤§ƒ§Œ•®•Û •…•›•§•Û•»§Ú÷π©§π§Î±ÿ“™§¨§¢§Î°£ £±£Æ ’J‘^•¡•ß•√•Øïr°¢•Ê©`•∂ ID §Àº~∏∂§§§ø•¡•„•Ï•Û•∏•Ï•π•›•Û•π§Ú∞k? §π§Î API (POST /assertion/options) £≤£Æ •÷•È•¶•∂§Œ’J‘^∆˜§¨∞k?§∑§ø √˚§Ú•µ©`•–§À±£¥Ê§∑§øπ´È_ÊI§«ó ‘^§∑ §∆•ª•√•∑•Á•Û§Ú∞k?§π§Î API(POST /assertion/result) *Server Requirements and Transport Binding Profile https://fidoalliance.org/specs/fido-v2.0-rd-20180702/fido-server- v2.0-rd-20180702.html * Sample https://github.com/webauthn-open-source/fido2-lib

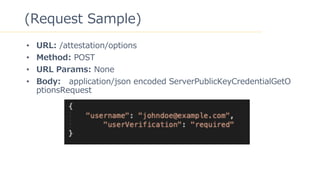

- 31. 31 (Request Sample) ? URL: /attestation/options ? Method: POST ? URL Params: None ? Body: application/json encoded ServerPublicKeyCredentialGetO ptionsRequest

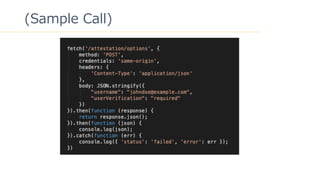

- 32. 32 (Sample Call)

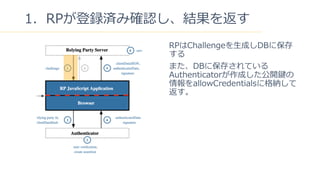

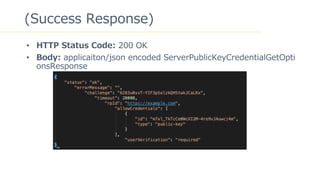

- 34. 34 (Success Response) ? HTTP Status Code: 200 OK ? Body: applicaiton/json encoded ServerPublicKeyCredentialGetOpti onsResponse

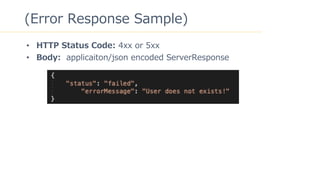

- 35. 35 (Error Response Sample) ? HTTP Status Code: 4xx or 5xx ? Body: applicaiton/json encoded ServerResponse

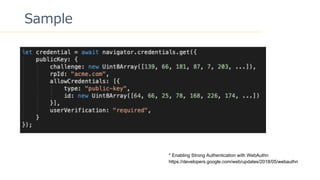

- 37. 37 Sample * Enabling Strong Authentication with WebAuthn https://developers.google.com/web/updates/2018/05/webauthn

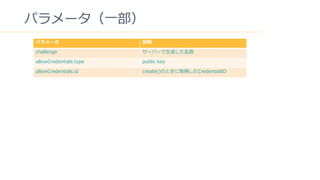

- 38. 38 •—•È•·©`•ø£®?≤ø£© •—•È•·©`•ø ’h√˜ challenge •µ©`•–©`§«?≥…§∑§ø¬“ ˝ allowCredentials.type public key allowCredentials.id create()§Œ§»§≠§À»°µ√§∑§øCredentialID

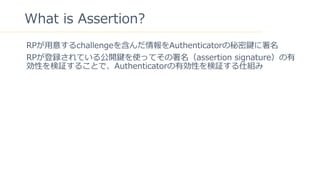

- 40. 40 What is Assertion? RP§¨?“‚§π§Îchallenge§Ú∫¨§Û§¿«ÈàÛ§ÚAuthenticator§Œ√ÿ√‹ÊI§À √˚ RP§¨µ«Âh§µ§Ï§∆§§§Îπ´È_ÊI§Ú π§√§∆§Ω§Œ √˚£®assertion signature£©§Œ”– Ñø–‘§Úó ‘^§π§Î§≥§»§«°¢Authenticator§Œ”–Ñø–‘§Úó ‘^§π§Î ÀΩM§fl

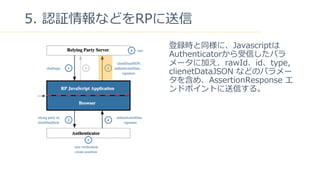

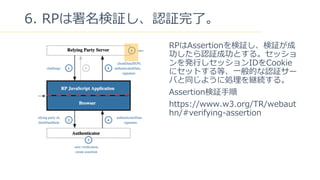

- 42. 42 5. ’J‘^«ÈàÛ§ §…§ÚRP§ÀÀÕ–≈ µ«Âhïr§»Õ¨òî§À°¢Javascript§œ Authenticator§´§È ‹–≈§∑§ø•—•È •·©`•ø§Àº”§®°¢rawId°¢id°¢type, clienetDataJSON § §…§Œ•—•È•·©` •ø§Ú∫¨§·°¢AssertionResponse •® •Û•…•›•§•Û•»§ÀÀÕ–≈§π§Î°£

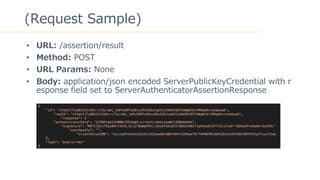

- 43. 43 (Request Sample) ? URL: /assertion/result ? Method: POST ? URL Params: None ? Body: application/json encoded ServerPublicKeyCredential with r esponse field set to ServerAuthenticatorAssertionResponse

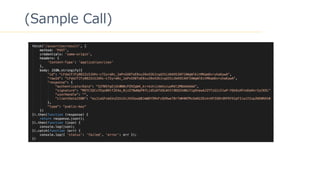

- 44. 44 (Sample Call)

- 46. 46 (Success Response) ? HTTP Status Code: 200 OK ? Body: application/json encoded ServerResponse

- 47. 47 (Error Response Sample) ? HTTP Status Code: 4xx or 5xx ? Body: application/json encoded ServerResponse

- 48. 48 Demo Site ? Microsoft: https://webauthntest.azurewebsites.net ? FIDO: https://webauthn.org/ ? APPSPOT: https://webauthndemo.appspot.com/

- 49. 49 References ? FIDO Authentication: https://fidoalliance.org/fido-authentication/ ? FIDO2 Spec: https://fidoalliance.org/fido2/ ? How to FIDO https://github.com/fido-alliance/how-to-fido