Kelompok 2 Tugas 7 Ebispro- MENCEGAH KECURANGAN KOMPUTER.pptx

- 1. UPAYA BANK MANDIRI DALAM MENGHADAPI KECURANGAN KOMPUTER Oleh Kelompok 2 : - Ananda Rifqi Fathurahman (22011761) - Defi Sulistyowati (22021503) - Nurul Imam Solechah (22021500)

- 2. Pengertian Kecurangan Komputer Macam - Macam Kecurangan Komputer Faktor - Faktor Kecurangan Komputer Studi Kasus Bank Mandiri Dan Upaya Yang Dapat Dilakukan 01 02 03 04 Contents

- 4. Kecurangan Komputer (Computer Fraud) adalah tindakan yang disengaja untuk menipu atau mencuri menggunakan sistem komputer atau jaringan. Kecurangan ini dapat mengakibatkan kerugian finansial, kerusakan data, atau gangguan operasi bisnis. Pengertian Kecurangan Komputer

- 5. Pengertian Kecurangan Komputer Macam - Macam Kecurangan Komputer Faktor - Faktor Kecurangan Komputer Studi Kasus Bank Mandiri Dan Upaya Yang Dapat Dilakukan 01 02 03 04 Contents

- 7. 3. Penipuan Transaksi 1. Pencurian Data 2. Sabotase Sistem Komputer 4. Penyalahgunaan Akses 5. Pemalsuan Data Macam - Macam Kecurangan Komputer

- 8. Pencurian data merupakan salah satu jenis kecurangan komputer yang paling umum terjadi di Bank Mandiri. Pelaku kejahatan biasanya menargetkan data nasabah seperti informasi pribadi, data keuangan, dan data login. 1. Pencurian Data

- 9. Sabotase sistem komputer bertujuan untuk mengganggu operasi bank. Pelaku kejahatan dapat melakukan serangan DDoS, menyebarkan malware, atau bahkan melumpuhkan sistem komputer bank. Hal ini dapat menyebabkan kerugian finansial yang besar bagi bank dan mengganggu layanan bagi nasabah. 2. Sabotase Sistem Komputer

- 10. Contoh penipuan transaksi di Bank Mandiri Penipuan transaksi terjadi ketika pelaku kejahatan memanipulasi transaksi keuangan untuk mendapatkan keuntungan. a. Penipuan kartu kredit b. Penipuan online banking c. Penipuan ATM 3. Penipuan Transaksi

- 11. Contoh penyalahgunaan akses di Bank Mandiri: Penyalahgunaan akses terjadi ketika karyawan bank menggunakan akses mereka untuk kepentingan pribadi. a. Membocorkan Data Rahasia b. Melakukan penipuan internal 4. Penyalahgunaan Akses

- 12. Contoh pemalsuan data di Bank Mandiri antara lain: Pemalsuan data terjadi ketika pelaku kejahatan memanipulasi data dalam sistem komputer bank. a. Memalsukan gaji b. Memalsukan laporan keuangan 5. Pemalsuan Data

- 13. Faktor - Faktor Kecurangan Komputer 03

- 14. a. Kontrol akses yang tidak memadai. b. Software yang rentan terhadap serangan. 1. Kelemahan Sistem Keamanan. Sistem kontrol akses yang lemah dapat memungkinkan akses tidak sah ke data dan sistem bank oleh pihak-pihak yang tidak berwenang. Software yang rentan terhadap serangan dapat dieksploitasi oleh pelaku kejahatan untuk mendapatkan akses ke sistem bank atau untuk mencuri data.

- 15. 2. Kurangnya Pengetahuan Tentang Ancaman Siber. Kurangnya pelatihan dan edukasi tentang keamanan siber. Hal ini dapat terjadi karena:

- 16. 2. Kurangnya Pengetahuan Tentang Ancaman Siber. Kurangnya pelatihan dan edukasi tentang keamanan siber. Kurangnya kesadaran tentang pentingnya menjaga kerahasiaan data pribadi dan informasi login. Hal ini dapat terjadi karena:

- 17. 2. Kurangnya Pengetahuan Tentang Ancaman Siber. Kurangnya pemahaman tentang cara-cara untuk melindungi diri dari serangan siber. Kurangnya pelatihan dan edukasi tentang keamanan siber. Kurangnya kesadaran tentang pentingnya menjaga kerahasiaan data pribadi dan informasi login. Hal ini dapat terjadi karena:

- 18. Karyawan yang kurang waspada terhadap aktivitas mencurigakan lebih mudah ditipu oleh pelaku kejahatan. Budaya perusahaan yang tidak mendukung etika dan integritas. Kurangnya komunikasi antar karyawan 3. Kurangnya Kewaspadaan 4. Faktor Internal

- 19. 1. Krisis ekonomi 5. Faktor Eksternal ď‚· Tekanan finansial yang tinggi. ď‚· Kehilangan pekerjaan atau gaji. ď‚· Kesempatan untuk mendapatkan keuntungan finansial dengan mudah.

- 20. 1. Krisis ekonomi 2. Persaingan bisnis yang ketat 5. Faktor Eksternal ď‚· Tekanan untuk mencapai target penjualan. ď‚· Keinginan untuk mengalahkan pesaing. ď‚· Kurangnya kontrol internal yang efektif.

- 21. 1. Krisis ekonomi 2. Persaingan bisnis yang ketat 3. Tekanan dari pihak lain 5. Faktor Eksternal ď‚· Ancaman atau intimidasi. ď‚· Janji hadiah atau imbalan. ď‚· Keinginan untuk menyenangkan orang lain.

- 22. 04 Studi Kasus Bank Mandiri Dan Upaya Yang Dapat Dilakukan

- 23. Kronologi Awal Studi Kasus Bank Mandiri Tahun 2018

- 24. Studi Kasus Bank Mandiri Tahun 2018 1. Email Phishing Kronologi Awal

- 25. Studi Kasus Bank Mandiri Tahun 2018 1. Email Phishing Kronologi Awal 2. Karyawan Mengklik Tautan

- 26. Studi Kasus Bank Mandiri Tahun 2018 1. Email Phishing Kronologi Awal 2. Karyawan Mengklik Tautan 3. Pelaku Mengakses Sistem Internal

- 27. 1. Email Phishing Kronologi Awal 2. Karyawan Mengklik Tautan 3. Pelaku Mengakses Sistem Internal 4. Pelaku Mencuri Data Dan Melakukan Transaksi Studi Kasus Bank Mandiri Studi Kasus Bank Mandiri Tahun 2018

- 28. Studi Kasus Bank Mandiri: Kronologi Lebih Lanjut

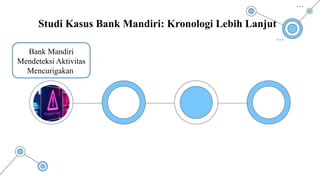

- 29. Studi Kasus Bank Mandiri: Kronologi Lebih Lanjut Bank Mandiri Mendeteksi Aktivitas Mencurigakan

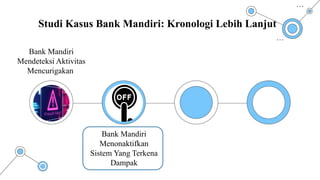

- 30. Studi Kasus Bank Mandiri: Kronologi Lebih Lanjut Bank Mandiri Mendeteksi Aktivitas Mencurigakan Bank Mandiri Menonaktifkan Sistem Yang Terkena Dampak

- 31. Studi Kasus Bank Mandiri: Kronologi Lebih Lanjut Bank Mandiri Mendeteksi Aktivitas Mencurigakan Bank Mandiri Melapor Ke Pihak Berwajib Bank Mandiri Menonaktifkan Sistem Yang Terkena Dampak

- 32. Studi Kasus Bank Mandiri: Kronologi Lebih Lanjut Bank Mandiri Mendeteksi Aktivitas Mencurigakan Bank Mandiri Melapor Ke Pihak Berwajib Bank Mandiri Menonaktifkan Sistem Yang Terkena Dampak Penyelidikan

- 34. 1. Melakukan investigasi Upaya Penanganan dan Pencegahan

- 35. 2. Memperkuat sistem keamanan 1. Melakukan investigasi Upaya Penanganan dan Pencegahan

- 36. 2. Memperkuat sistem keamanan 1. Melakukan investigasi Upaya Penanganan dan Pencegahan 3. Meningkatkan Komunikasi

- 37. 2. Memperkuat sistem keamanan 1. Melakukan investigasi Upaya Penanganan dan Pencegahan 3. Meningkatkan Komunikasi 4. Memberikan Kompensasi

- 38. Ada Pertanyaan ?

- 39. Kesimpulan