ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©

2 likes4,336 views

ўКЎ™ўЖЎІўИўД ўЗЎ∞ЎІ ЎІўДўЕЎ≥Ў™ўЖЎѓ Ў£ўЗўЕўКЎ© ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўБўК Ў≠ўЕЎІўКЎ© Ў£ЎђўЗЎ≤Ў© ЎІўДўГўЕЎ®ўКўИЎ™Ў± ўЕўЖ ЎІўДЎ™ЎєўДўКўЕЎІЎ™ ЎІўДЎ®Ў±ўЕЎђўКЎ© ЎІўДЎґЎІЎ±Ў© ўИЎІўДўЕЎ™ЎЈўБўДўКўЖ Ў£ЎЂўЖЎІЎ° ЎІўДЎІЎ™ЎµЎІўД Ў®ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™. ўКўИЎґЎ≠ Ў£ўЖ ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ўКўЕўГўЖ Ў£ўЖ Ў™ўГўИўЖ Ў•ўЕЎІ Ў£ЎђўЗЎ≤Ў© Ў£ўИ Ў®Ў±ЎІўЕЎђЎМ ўИўКўЖЎ®ЎЇўК ЎІЎ≥Ў™ЎЃЎѓЎІўЕўЗўЕЎІ ўЕЎєўЛЎІ ўДЎґўЕЎІўЖ Ў≠ўЕЎІўКЎ© ўБЎєЎІўДЎ©. ўГўЕЎІ ўКЎ™ўЖЎІўИўД ўГўКўБўКЎ© ЎІЎЃЎ™ўКЎІЎ± ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДўЕўЖЎІЎ≥Ў® Ў®Ў≠ўКЎЂ Ў™ЎіўЕўД ўЕўКЎ≤ЎІЎ™ ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДЎ•ЎґЎІўБўКЎ© ўИЎ≥ўЗўИўДЎ© ЎІўДЎІЎ≥Ў™ЎЃЎѓЎІўЕ ўИЎІўДЎѓЎєўЕ ЎІўДўБўЖўК.

1 of 11

Downloaded 142 times

Ad

Recommended

(Network security) ўЕўВЎѓўЕЎ© ўБўК Ў£ўЕўЖ ЎІўДЎіЎ®ўГЎІЎ™

(Network security) ўЕўВЎѓўЕЎ© ўБўК Ў£ўЕўЖ ЎІўДЎіЎ®ўГЎІЎ™DrMohammed Qassim

ћэ

ўДўВЎѓ Ў™Ў≤ЎІўЕўЖ ЎІўДЎ™ЎЈўИЎ± ЎІўДўГЎ®ўКЎ± ўБўК Ў£ЎђўЗЎ≤Ў© ЎІўДЎ≠ЎІЎ≥Ў® ўИЎ£ўЖЎЄўЕЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўЕЎє ЎІўДЎ™ЎЈўИЎ± ўБўК ЎіЎ®ўГЎІЎ™ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДЎ≥Ў±ЎєЎ©

ЎІўДўГЎ®ўКЎ±Ў© ЎІўДЎ™ўК ўКўЕўГўЖ Ў£ўЖ Ў™ўЖЎ™ЎіЎ± Ў®ўЗЎІ ЎІўДўЕЎєўДўИўЕЎІЎ™ЎІўЕўЖ ЎІўДўИЎЂЎІЎ¶ўВ ўИЎІўДўЕЎєўДўИўЕЎІЎ™ ЎєЎ±Ўґ Ў™ўВЎѓўКўЕўЙ

ЎІўЕўЖ ЎІўДўИЎЂЎІЎ¶ўВ ўИЎІўДўЕЎєўДўИўЕЎІЎ™ ЎєЎ±Ўґ Ў™ўВЎѓўКўЕўЙNasser Shafik

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© ўЕЎ≥Ў§ўИўДўКЎІЎ™ ўИўЕўЗЎІўЕ Ў£ЎЃЎµЎІЎ¶ўК ЎІўДўЕўГЎ™Ў®ЎІЎ™ ўИЎІўДўЕЎєўДўИўЕЎІЎ™ ўИўЕЎѓўКЎ±ўК ЎІўДЎіЎ®ўГЎІЎ™ЎМ ўЕЎє ЎІўДЎ™Ў±ўГўКЎ≤ ЎєўДўЙ Ў£ўЗўЕўКЎ© Ў™ЎµўЕўКўЕ ўИЎ•ЎѓЎІЎ±Ў© ЎІўДЎіЎ®ўГЎІЎ™ ўБўК ЎІўДўЕўГЎ™Ў®ЎІЎ™ ўИўЕЎ±ЎІўГЎ≤ ЎІўДўЕЎєўДўИўЕЎІЎ™. Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДўЕЎ≠Ў™ўЕўДЎ© ўДЎ£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДЎ™ўК Ў™ўИЎІЎђўЗ ЎІўДўЕўГЎ™Ў®ЎІЎ™ ўБўК Ў≠ўЕЎІўКЎ© Ў®ўКЎІўЖЎІЎ™ўЗЎІ ўИўЕўИЎІЎ±ЎѓўЗЎІ ЎІўДЎ±ўВўЕўКЎ©ЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ЎІЎ≥Ў™Ў±ЎІЎ™ўКЎђўКЎІЎ™ ЎІўДЎ£ўЕЎІўЖ ўЕЎЂўД ЎІўДЎђЎѓЎ±ЎІўЖ ЎІўДўЖЎІЎ±ўКЎ© ўИЎІўДЎ™ЎіўБўКЎ±. Ў™ўВЎѓўЕ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ўЕЎєўДўИўЕЎІЎ™ Ў≠ўИўД ўГўКўБўКЎ© Ў™ўИЎЂўКўВ ўИЎ™Ў≠ўДўКўД ЎІЎ≠Ў™ўКЎІЎђЎІЎ™ ЎІўДЎіЎ®ўГЎ© ўИЎІўДЎ™ЎЃЎЈўКЎЈ ўДЎ™ЎЈўИўКЎ±ўЗЎІ.Ў£ўЖЎЄўЕЎ© ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ ЎІўДўБЎІўКЎ±ўИЎ≥ЎІЎ™ ўИ ЎІўДўЗЎІўГЎ±Ў≤

Ў£ўЖЎЄўЕЎ© ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ ЎІўДўБЎІўКЎ±ўИЎ≥ЎІЎ™ ўИ ЎІўДўЗЎІўГЎ±Ў≤sultan_Alqarni

ћэ

ЎІўДўИЎЂўКўВЎ© Ў™Ў™ўЖЎІўИўД Ў™ЎєЎ±ўКўБ ЎІўДўЗЎІўГЎ± ўИЎІўДЎ™ўЕўКўКЎ≤ Ў®ўКўЖ Ў£ўЖўИЎІЎє ЎІўДўЗЎІўГЎ±Ў≤ ўЕЎЂўД Ў£ЎµЎ≠ЎІЎ® ЎІўДўВЎ®ЎєЎІЎ™ ЎІўДЎ®ўКЎґЎІЎ° ўИЎІўДЎ≥ўИЎѓЎІЎ° ўИЎІўДЎ±ўЕЎІЎѓўКЎ©ЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ўЖЎіЎ£Ў© ЎєЎІўДўЕ ЎІўДЎІЎЃЎ™Ў±ЎІўВ ўИўГўКўБўКЎ© Ў≠ўЕЎІўКЎ© ЎІўДўЖўБЎ≥ ўЕўЖ ЎІўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™. ўГўЕЎІ Ў™ЎіЎ±Ў≠ Ў£ўЖўИЎІЎє ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎ£ўБЎґўД Ў£ўЖЎЄўЕЎ© ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎ™ЎІЎ≠Ў© ўДЎ™ЎєЎ≤ўКЎ≤ ЎІўДЎ£ўЕЎІўЖ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК. Ў™Ў≠Ў™ўИўК ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ЎєўДўЙ ўЖЎµЎІЎ¶Ў≠ ўДЎ™Ў≠ЎѓўКЎЂ ўГўДўЕЎ© ЎІўДўЕЎ±ўИЎ± ўИЎ£ўЖЎЄўЕЎ© ЎІўДЎ≠ўЕЎІўКЎ© ўДЎ™ўБЎІЎѓўК ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™.ЎІўДўИЎ≠ЎѓЎ© ЎІўДЎЂЎІўЕўЖЎ© - ўЕўВЎѓўЕЎ© ЎєўЖ Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ - ўЕўЗЎІЎ±ЎІЎ™ ЎІўДЎ≠ЎІЎ≥ўИЎ®

ЎІўДўИЎ≠ЎѓЎ© ЎІўДЎЂЎІўЕўЖЎ© - ўЕўВЎѓўЕЎ© ЎєўЖ Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ - ўЕўЗЎІЎ±ЎІЎ™ ЎІўДЎ≠ЎІЎ≥ўИЎ®Eyad Almasri

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўИЎґўИЎє Ў£ўЕЎІўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДўЗўИўКЎ©ЎМ ўЕўИЎґЎ≠Ў© ЎЈЎ±ўВ ЎІўДЎ™Ў≠ўВўВ ўЕўЖ ЎІўДўЗўИўКЎ© ўЕЎЂўД ЎІўДўЕЎµЎІЎѓўВЎ© Ў®ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ўГўДўЕЎІЎ™ ЎІўДўЕЎ±ўИЎ± ўИЎІўДЎ®ЎЈЎІўВЎІЎ™ ЎІўДЎ∞ўГўКЎ© ўИЎІўДЎ®ўКЎІўЖЎІЎ™ ЎІўДЎ≠ўКўИўКЎ©. ўГўЕЎІ Ў™ЎіЎ±Ў≠ Ў£Ў≥ЎІўДўКЎ® Ў•ЎЃЎ™Ў±ЎІўВ ўГўДўЕЎІЎ™ ЎІўДўЕЎ±ўИЎ± ўИЎЈЎ±ўВ ЎІўДЎ≠ўЕЎІўКЎ© Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎІЎ≥Ў™ЎЃЎѓЎІўЕ Ў®Ў±ЎІўЕЎђ ЎІўДЎ≠ўЕЎІўКЎ© ўИЎІўДЎ£ЎђўЗЎ≤Ў© ЎІўДўЕЎґЎІЎѓЎ© ўДўДЎ≥Ў±ўВЎ©. Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ Ў∞ўДўГЎМ Ў™Ў≥Ў™ЎєЎ±Ўґ Ў£ўЖўИЎІЎє ЎІўДЎ®Ў±ўЕЎђўКЎІЎ™ ЎІўДЎґЎІЎ±Ў© ўИЎ™Ў£ЎЂўКЎ±ўЗЎІ ЎєўДўЙ ЎІўДЎ£ЎђўЗЎ≤Ў© ўИЎІўДЎ®ўКЎІўЖЎІЎ™.ЎІўЕўЖ ўЖЎЄўЕ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўЕўЖ ЎІўДЎіЎ®ўГЎІЎ™

ЎІўЕўЖ ўЖЎЄўЕ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўЕўЖ ЎІўДЎіЎ®ўГЎІЎ™Amr Rashed

ћэ

This document provides an overview of information security topics including:

- Types of security attacks such as those from internal and external attackers.

- Key security concepts like confidentiality, integrity, and availability.

- Examples of security violations involving unauthorized access or modification of files.

- The importance of considering security attacks, mechanisms, and services as major axes in network security.Electronic Terrorism " ЎІўДЎ•Ў±ўЗЎІЎ® ўИЎІўДЎ™ЎђЎ≥Ў≥ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК "

Electronic Terrorism " ЎІўДЎ•Ў±ўЗЎІЎ® ўИЎІўДЎ™ЎђЎ≥Ў≥ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК " Mamdouh Sakr

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўЕЎ≥Ў™ўЖЎѓ ўЕўИЎґўИЎє ЎІўДЎ•Ў±ўЗЎІЎ® ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ўИЎ£ЎіўГЎІўДўЗ ЎІўДўЕЎЃЎ™ўДўБЎ©ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎІўДЎ™ЎђЎ≥Ў≥ ўИЎІўДЎІЎ®Ў™Ў≤ЎІЎ≤ ўИЎІўДЎ™ЎЃЎ±ўКЎ®. ўГўЕЎІ ўКЎ≥Ў™ЎєЎ±Ўґ ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЖЎІЎђўЕЎ© ЎєўЖ ўЗЎ∞ўЗ ЎІўДЎ£ўЖЎіЎЈЎ© ўИЎЈЎ±ўВ ўЕўГЎІўБЎ≠Ў™ўЗЎІЎМ Ў•ўДўЙ ЎђЎІўЖЎ® ЎђўЗўИЎѓ ЎІўДЎѓўИўД ўДўДЎ™ЎµЎѓўК ўДўЗЎ∞ЎІ ЎІўДЎЃЎЈЎ± ЎІўДўЕЎ™ЎµЎІЎєЎѓ. ўКЎ≠Ў™ўИўК ЎєўДўЙ ўЕЎєўДўИўЕЎІЎ™ Ў≠ўИўД Ў£ўЖўИЎІЎє ЎІўДЎђЎ±ЎІЎ¶ўЕ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎ£ўЗЎѓЎІўБўЗЎІ ўИЎІўДЎѓўИЎІўБЎє ўИЎ±ЎІЎ°ўЗЎІ.ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЂЎІўДЎЂЎ©

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЂЎІўДЎЂЎ©ЎІўКўЕўЖ ЎІўДЎ®ўКўДўК

ћэ

Ў™ўЖЎІўВЎі ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ўЕўИЎґўИЎє ЎІўДЎ™Ў≠ўГўЕ Ў®ЎІўДўИЎµўИўДЎМ ўЕЎєЎ±ўБўЛЎІ ЎІўДўЕЎµЎЈўДЎ≠ЎІЎ™ ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ© ўИЎІўДўЖўЕЎІЎ∞Ўђ ЎІўДЎ£Ў±Ў®ЎєЎ© ЎІўДЎ±Ў¶ўКЎ≥ўКЎ© ўЕЎЂўД ЎІўДЎ™Ў≠ўГўЕ ЎІўДЎ•ўДЎ≤ЎІўЕўК ўИЎІўДЎ™Ў≠ўГўЕ ЎІўДЎІЎЃЎ™ўКЎІЎ±ўК. ўГўЕЎІ Ў™Ў≥Ў™ЎєЎ±Ўґ ЎІўДўЕўЕЎІЎ±Ў≥ЎІЎ™ ЎІўДЎ£ўБЎґўД ўДўДЎ™Ў≠ўГўЕ Ў®ЎІўДўИЎµўИўД ўИЎЈЎ±ўВ ЎІўДЎ™ўЖўБўКЎ∞ ЎІўДўЕЎЃЎ™ўДўБЎ© ЎІўДЎ™ўК Ў™ЎіўЕўД ЎІўДЎ™Ў≠ўГўЕ ЎІўДўЕЎІЎѓўК ўИЎІўДўЕўЖЎЈўВўК. ўКЎ±ўГЎ≤ Ў£ўКЎґўЛЎІ ЎєўДўЙ Ў£ўЗўЕўКЎ© Ў™Ў≠ЎѓўКЎѓ ЎµўДЎІЎ≠ўКЎІЎ™ ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕўКўЖ ўИЎІўДЎІЎєЎ™ўЕЎІЎѓ ЎєўДўЙ Ў≥ўКЎІЎ≥ЎІЎ™ ЎІўДЎ™Ў≠ўГўЕ ўДўЕЎ≤ўКЎѓ ўЕўЖ ЎІўДЎ£ўЕЎІўЖ.information security

information securityMoamen Ayyad

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўЕЎ≥Ў™ўЖЎѓ ўЕўИЎґўИЎє Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ЎМ ўЕўИЎґЎ≠ўЛЎІ ўЕЎЃЎІЎЈЎ± ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎІўДЎ™Ў±ўИЎђЎІўЖ ўИЎІўДЎѓўКЎѓЎІўЖ ўИЎІўДЎЈЎ±ўВ ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕЎ© ўБўК ЎІЎЃЎ™Ў±ЎІўВ ЎІўДЎ£ЎђўЗЎ≤Ў©. ўГўЕЎІ ўКЎіЎ±Ў≠ ўГўКўБўКЎ© ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ Ў™ўДўГ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ўИЎ£ўЗўЕўКЎ© Ў™Ў≠ЎѓўКЎЂ Ў®Ў±ЎІўЕЎђ ЎІўДЎ≠ўЕЎІўКЎ© ўИЎІўДЎ™Ў£ўГЎѓ ўЕўЖ ўЕЎµЎІЎѓЎ± ЎІўДўЕўДўБЎІЎ™ ўИЎІўДўЕЎ±ўБўВЎІЎ™. Ў™Ў≠Ў™ўИўК ЎІўДўИЎЂўКўВЎ© ЎєўДўЙ ўЖЎµЎІЎ¶Ў≠ Ў≠ўИўД ЎІЎЃЎ™ўКЎІЎ± ўГўДўЕЎІЎ™ ўЕЎ±ўИЎ± ўВўИўКЎ© ўИЎ™ЎђўЖЎ® ЎІўДЎґЎЇўИЎЈЎІЎ™ ЎІўДЎ£ўЕўЖўКЎ©.ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЃЎІўЕЎ≥Ў©

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЃЎІўЕЎ≥Ў©ЎІўКўЕўЖ ЎІўДЎ®ўКўДўК

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£ўЖўИЎІЎє ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў© ЎєўДўЙ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ЎМ ўЕЎЂўД ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ЎІўДЎѓўКЎѓЎІўЖЎМ ўИЎ®Ў±ЎІўЕЎђ ЎІўДЎ™ЎђЎ≥Ў≥ЎМ ўИўКЎіЎ±Ў≠ ўГўКўБўКЎ© ЎєўЕўДўЗЎІ ўИўЕЎІ Ў™Ў≥Ў®Ў®ўЗ ўЕўЖ Ў£ЎґЎ±ЎІЎ± ўДўДўЕЎ≥Ў™ЎЃЎѓўЕўКўЖ ўИЎ£ЎђўЗЎ≤Ў™ўЗўЕ. ўГўЕЎІ ўКЎ™ЎЈЎ±ўВ Ў•ўДўЙ ЎІўДўИЎ≥ЎІЎ¶ўД ЎІўДЎ™ўК Ў™ўПЎ≥Ў™ЎЃЎѓўЕ ўДЎ™ўИЎ≤ўКЎє ўЗЎ∞ўЗ ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎЃЎ®ўКЎЂЎ© ўИЎЈЎ±ўВ ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖўЗЎІ. Ў™ЎіўЕўД ЎІўДЎ£ўЕЎЂўДЎ© ЎІўДўЕЎ∞ўГўИЎ±Ў© Ў£ўЖўИЎІЎєЎІўЛ ўЕЎ™ЎєЎѓЎѓЎ© ўЕўЖ ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎ£ЎіўГЎІўД ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўЕЎЂўД ЎІўДЎ™ЎµўКЎѓ ЎІўДЎІЎ≠Ў™ўКЎІўДўК ўИЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДўЕЎ™Ў≥ўДўДЎ©.ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎІўИўДўЙ

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎІўИўДўЙЎІўКўЕўЖ ЎІўДЎ®ўКўДўК

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© ўЕўИЎґўИЎє Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ЎМ Ў≠ўКЎЂ Ў™Ў®Ў±Ў≤ Ў£ўЗўЕўКЎ™ўЗ ўИЎ™ЎєЎ±ўКўБЎІЎ™ўЗ ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ© ўИўЕўГўИўЖЎІЎ™ўЗ. Ў™Ў™ЎЈЎ±ўВ Ў•ўДўЙ Ў£ўЗЎѓЎІўБ ЎІўДЎ£ўЕўЖ ўЕЎЂўД ЎІўДЎ≥Ў±ўКЎ© ўИЎІўДЎ≥ўДЎІўЕЎ© ўИЎІўДЎ™ўИўБЎ±ЎМ Ў®ўКўЖўЕЎІ Ў™Ў≥Ў™ЎєЎ±Ўґ Ў™ўВўЖўКЎІЎ™ ўЕЎЂўД ЎІўДЎ™ЎіўБўКЎ± ўИЎІўДЎ™ўИўВўКЎє ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ўДЎ™Ў≠ўВўКўВ ўЗЎ∞ўЗ ЎІўДЎ£ўЗЎѓЎІўБ. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ Ў£ўЗўЕўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўБўК ЎІўДўВЎЈЎІЎєЎІЎ™ ЎІўДўЕЎЃЎ™ўДўБЎ© ўИЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДўЕЎ±Ў™Ў®ЎЈЎ© Ў®ўЗЎІ.ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ©

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ©Ahmed Al-farra AbuOmar

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўИЎґўИЎє Ў£ўЕЎІўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДўЕЎЃЎІЎЈЎ± ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ЎІўДўЕЎЃЎ™ўДўБЎ©ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎІўДЎ®Ў±ўЕЎђўКЎІЎ™ ЎІўДЎґЎІЎ±Ў© ўЕЎЂўД ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎ£Ў≠ЎµўЖЎ© ЎЈЎ±ўИЎІЎѓЎ©. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ Ў£ўЗўЕўКЎ© Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ўИЎ™Ў£ўЕўКўЖўЗЎІ Ў£ўЕўЖўКўЛЎІ ўДўДЎ≠ўБЎІЎЄ ЎєўДўЙ Ў≥Ў±ўКЎ™ўЗЎІ ўИЎ≥ўДЎІўЕЎ™ўЗЎІ. ўИЎ™ўИЎґЎ≠ ўГўКўБўКЎ© Ў™Ў£ЎЂўКЎ± ЎІўДЎ™ўГўЖўИўДўИЎђўКЎІ ЎєўДўЙ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ© ўИЎґЎ±ўИЎ±Ў© ЎІўДЎ™ЎєЎІўЕўД ЎІўДЎ≠Ў∞Ў± ўЕЎє ЎІўДЎ£ЎђўЗЎ≤Ў© ЎІўДўЕЎ≠ўЕўИўДЎ©.ЎІўДЎ™ЎєЎ±ўБ ЎєўДўЙ ЎІўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ўБўК ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДўЕЎ≠ўДўКЎ©

ЎІўДЎ™ЎєЎ±ўБ ЎєўДўЙ ЎІўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ўБўК ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДўЕЎ≠ўДўКЎ©Ahmed Al Enizi

ћэ

ЎІўДўИЎЂўКўВЎ© Ў™Ў™ўЖЎІўИўД ўЕўИЎІЎґўКЎє Ў™Ў™ЎєўДўВ Ў®ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎЈЎ±ўВ ЎІўДЎІЎЃЎ™Ў±ЎІўВЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ Ў™ЎєЎ±ўКўБЎІЎ™ ўДўДўЕЎµЎЈўДЎ≠ЎІЎ™ ЎІўДЎ£ўЕўЖўКЎ© ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ©. ўГўЕЎІ Ў™ЎіЎ±Ў≠ Ў£ўЖўИЎІЎє ЎІўДўЕЎЃЎ™Ў±ўВўКўЖ ўИЎ£ЎѓўИЎІЎ™ўЗўЕ ўИЎ™ўВўЖўКЎІЎ™ўЗўЕ ўБўК ЎІўДЎІЎЃЎ™Ў±ЎІўВ. Ў™ўВЎѓўЕ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ўЕЎєўДўИўЕЎІЎ™ ЎєўЖ ўЕЎ±ЎІўГЎ≤ Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИўЕўГўИўЖЎІЎ™ўЗЎІ ўИЎѓўИЎ±ўЗЎІ ўБўК Ў≠ўЕЎІўКЎ© ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДўЕЎ≠ўДўКЎ©.(Information security) ўЕўВЎѓўЕЎ© ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™

(Information security) ўЕўВЎѓўЕЎ© ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™DrMohammed Qassim

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£ўЗўЕўКЎ© Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИўГўКўБўКЎ© Ў≠ўЕЎІўКЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ўИЎІўДўЕЎєўДўИўЕЎІЎ™ ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎѓЎІЎЃўДўКЎ© ўИЎІўДЎЃЎІЎ±ЎђўКЎ©ЎМ ўЕЎє ЎІўДЎ™Ў±ўГўКЎ≤ ЎєўДўЙ ЎЂўДЎІЎЂЎ© ЎђўИЎІўЖЎ® Ў±Ў¶ўКЎ≥ўКЎ©: ЎІўДЎ≥Ў±ўКЎ© ўИЎІўДЎ≥ўДЎІўЕЎ© ўИЎ™ўИЎІўБЎ± ЎІўДўЕЎєўДўИўЕЎІЎ™. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ Ў£ўЗўЕўКЎ© ЎІўДЎ™ўИЎєўКЎ© Ў®ЎІўДЎ£ўЕЎІўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ўК ўГЎђЎ≤Ў° Ў£Ў≥ЎІЎ≥ўК ўЕўЖ Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўБўК ЎІўДўЕЎ§Ў≥Ў≥ЎІЎ™ЎМ ўИЎ™ўВЎѓўКўЕ Ў™ўБЎІЎµўКўД Ў≠ўИўД ўГўКўБ ўКўЕўГўЖ Ў£ўЖ Ў™Ў™Ў≥Ў®Ў® ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎІЎђЎ™ўЕЎІЎєўКЎ© ўБўК ЎІЎЃЎ™Ў±ЎІўВ ЎІўДЎ£ўЖЎЄўЕЎ©. ўИўКЎіЎѓЎѓ ЎІўДўИЎЂўКўВЎ© ЎєўДўЙ ЎґЎ±ўИЎ±Ў© Ў™ЎєЎІўИўЖ ЎІўДўЕўИЎЄўБўКўЖ ўИЎІўДўЕЎЃЎ™ЎµўКўЖ ўБўК ЎІўДЎ™Ў£ўЕўКўЖ ЎІўДўБўЖўК ўИЎІўДЎ≥ўКЎІЎ≥ЎІЎ™ ўДЎґўЕЎІўЖ Ў≥ўДЎІўЕЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™.ўЕўДЎЃЎµ ўИЎ±ЎіЎ© ЎІўФЎ≥ЎІЎ≥ўКЎІЎ™ ЎІўФўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™

ўЕўДЎЃЎµ ўИЎ±ЎіЎ© ЎІўФЎ≥ЎІЎ≥ўКЎІЎ™ ЎІўФўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™Hassan Al Ajmi

ћэ

Ў™Ў™ўЖЎІўИўД ўИЎ±ЎіЎ© ЎІўДЎєўЕўД Ў£Ў≥ЎІЎ≥ўКЎІЎ™ Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎєўДўЙ ўЕЎѓўЙ ЎЂўДЎІЎЂЎ© Ў£ўКЎІўЕЎМ Ў®ўВўКЎІЎѓЎ© ЎІўДўЕЎ≠ЎІЎґЎ± ЎєўДўК Ў≠Ў≥ўЖ ЎІўДЎєЎђўЕўКЎМ ўИЎ™ўЗЎѓўБ Ў•ўДўЙ Ў±ўБЎє ўЕЎ≥Ў™ўИўЙ ЎІўДўИЎєўК Ў≠ўИўД ўЕЎђЎІўД Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™. Ў≥ўКЎ™ўЕ ЎІЎ≥Ў™ЎєЎ±ЎІЎґ ўЕўИЎІЎґўКЎє ўЕЎ™ЎєўДўВЎ© Ў®ЎІўДЎ•ЎЃЎ™Ў±ЎІўВЎМ ўИўЕўЕЎІЎ±Ў≥ЎІЎ™ ЎІўДЎ≠ўЕЎІўКЎ©ЎМ ўИЎІўДЎ™ЎіўБўКЎ±ЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ўБЎ≠Ўµ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎЈЎ±ўВ ЎІўДЎ≠ўБЎІЎЄ ЎєўДўЙ ЎІўДЎЃЎµўИЎµўКЎ©. Ў™ЎіўЕўД ЎІўДўИЎ±ЎіЎ© Ў£ўКЎґўЛЎІ ўЕўЖЎІўВЎіЎ© ЎІўДЎђЎ±ЎІЎ¶ўЕ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎ£ўБЎґўД ЎІўДўЕўЕЎІЎ±Ў≥ЎІЎ™ ўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ©.ЎІўДЎ™ЎµўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК

ЎІўДЎ™ЎµўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКkhojahay

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўИЎґўИЎє ЎІўДЎ™ЎµўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎМ ЎІўДЎ∞ўК ўКЎєЎѓ ЎєўЕўДўКЎ© Ў≥Ў±ўВЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ЎІўДЎіЎЃЎµўКЎ© ўЕўЖ ЎЃўДЎІўД ЎІўЖЎ™Ў≠ЎІўД ЎІўДўЗўИўКЎ© Ў£ўИ ЎЃЎѓЎІЎє ЎІўДЎґЎ≠ЎІўКЎІ Ў®Ў£Ў≥ЎІўДўКЎ® ўЕЎ™ўЖўИЎєЎ©. Ў™ЎµўЖўБ Ў£ўЖўИЎІЎє ЎІўДЎ™ЎµўКЎѓ Ў•ўДўЙ ЎєЎѓЎ© ўБЎ¶ЎІЎ™ЎМ ўЕўЖўЗЎІ ЎІўДЎ™ЎµўКЎѓ ЎІўДЎєЎІЎѓўК ўИЎІўДЎ™ЎµўКЎѓ ЎІўДўЕЎ≥Ў™ўЗЎѓўБЎМ ўИЎ™Ў≥Ў™ЎєЎ±Ўґ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ЎЈЎ±ўВ ЎІўДўИўВЎІўКЎ© ўЕўЖ ўЗЎ∞ўЗ ЎІўДўЗЎђўЕЎІЎ™ ўИўГўКўБўКЎ© ЎІўДЎ™ЎєЎ±ўБ ЎєўДўЙ ЎІўДЎ±Ў≥ЎІЎ¶ўД ЎІўДЎІЎ≠Ў™ўКЎІўДўКЎ©.ЎІўДЎІЎ®Ў™Ў≤ЎІЎ≤ ЎІўДЎІўДўГЎ™Ў±ўИўЖўК

ЎІўДЎІЎ®Ў™Ў≤ЎІЎ≤ ЎІўДЎІўДўГЎ™Ў±ўИўЖўКЎ≥ўДЎЈЎІўЖ ЎІўДЎєўЖЎ≤ўК

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўИЎґўИЎє Ў≥Ў±ўВЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ЎІўДЎІўДўГЎ™Ў±ўИўЖўКЎ© ўИЎІўДЎ™ўВўЖўКЎІЎ™ ЎІўДўЕЎ™ЎєўДўВЎ© Ў®ўЗЎІЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ЎІўДўЕўИЎІўВЎє ЎІўДўЕўБўКЎѓЎ© ўДўБЎ≠Ўµ ЎІўДўЕўДўБЎІЎ™ ўИЎІўДЎ™Ў£ўГЎѓ ўЕўЖ Ў£ўЕЎІўЖўЗЎІ. Ў™Ў±ўГЎ≤ Ў£ўКЎґўЛЎІ ЎєўДўЙ ўЕЎіЎІўГўД ўЕЎЂўД Ў≥Ў±ўВЎ© ЎІўДЎ®Ў±ўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ўИЎІўЖЎ™Ў≠ЎІўД ЎІўДЎіЎЃЎµўКЎ©.Cyber security " ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК "

Cyber security " ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК " Mamdouh Sakr

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ўЕўИЎґўИЎє Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎ£ўЗўЕўКЎ™ўЗ ўИЎ£ўЗЎѓЎІўБўЗЎМ ўГўЕЎІ Ў™ЎєЎ±Ўґ ўДЎ™ўВўЖўКЎІЎ™ ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКЎ© ўГЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎІўДЎђЎ±ЎІЎ¶ўЕ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ©. ўКЎ™ўЕ ЎІўДЎ™Ў±ўГўКЎ≤ ЎєўДўЙ ЎґЎ±ўИЎ±Ў© Ў®ўЖЎІЎ° ўЖЎЄЎІўЕ ЎҐўЕўЖ ўИЎ•ЎђЎ±ЎІЎ°ЎІЎ™ ўБЎєўСЎІўДЎ© ўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДЎ®ўКЎІўЖЎІЎ™ ўЕўЖ ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЕЎ™ЎєЎѓЎѓЎ©. Ў™ЎіўЕўД ЎІўДўЕЎ≠ЎІўИЎ± Ў£ўКЎґўЛЎІ Ў™Ў≠ўДўКўД ЎІўДЎ≠Ў±ўИЎ® ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКЎ© ўИЎ™Ў£ЎЂўКЎ±ўЗЎІ ЎєўДўЙ ЎІўДЎ£ўБЎ±ЎІЎѓ ўИЎІўДўЕЎђЎ™ўЕЎєЎІЎ™.ЎІўДЎіЎІўЕўД ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥Ў®Ў±ЎІўЖўК.pdf

ЎІўДЎіЎІўЕўД ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥Ў®Ў±ЎІўЖўК.pdfAbduljabbar Al-dhufri

ћэ

The document discusses the significance of information security and cybersecurity in educational institutions, emphasizing the role of data protection in contemporary infrastructure. It highlights the importance of safeguarding educational systems against cyber threats and the necessity of implementing comprehensive measures to ensure safety. The study aims to propose strategies to enhance security protocols within educational frameworks.CYBER SECURITY ЎІўДЎІўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК

CYBER SECURITY ЎІўДЎІўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКnasser222104

ћэ

ЎІўДЎґўИЎІЎ®ЎЈ ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ© ўДўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК Ў™ўЗЎѓўБ Ў•ўДўЙ Ў™ЎєЎ≤ўКЎ≤ Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДЎ®ўКЎІўЖЎІЎ™ ЎґўЕўЖ ЎІўДўЕЎ§Ў≥Ў≥ЎІЎ™ ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎЃЎІЎ±ЎђўКЎ© ўИЎІўДЎѓЎІЎЃўДўКЎ© ЎєўЖ ЎЈЎ±ўКўВ Ў•ўЖЎіЎІЎ° ўЕЎєЎІўКўКЎ± ўИЎ™ЎЈЎ®ўКўВ ЎІЎ≥Ў™Ў±ЎІЎ™ўКЎђўКЎІЎ™ ўБЎєЎІўДЎ©. ўКЎ™ЎґўЕўЖ ЎІўДўЕўИЎґўИЎє ўЗўКўГўДЎ© ўДўЕўГўИўЖЎІЎ™ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ўИЎ£ўЗЎѓЎІўБ ўЕЎ≠ЎѓЎѓЎ© ўДЎ™Ў≠Ў≥ўКўЖ ЎІўДўЕўЕЎІЎ±Ў≥ЎІЎ™ ўИЎ™ўВўДўКўД ЎІўДўЕЎЃЎІЎЈЎ±. ЎІўДўИЎЂўКўВЎ© Ў™Ў≥ўДЎЈ ЎІўДЎґўИЎ° ЎєўДўЙ Ў£ўЗўЕўКЎ© ЎІўДЎ≠ўИўГўЕЎ©ЎМ ўИЎ™ЎєЎ≤ўКЎ≤ ЎІўДЎ£ўЕўЖЎМ ўИЎІўДЎ™ЎіўБўКЎ±ЎМ ўИЎ•ЎѓЎІЎ±Ў© ЎІўДўЕЎЃЎІЎЈЎ± ўДўБўЗўЕ Ў£ўБЎґўД ўДўЕўГўИўЖЎІЎ™ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ўИЎ™ЎЈЎ®ўКўВЎІЎ™ ЎІўДЎєўЕўД ЎІўДЎ≠ўГўИўЕўК.ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК

ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКЎ±Ў§ўКЎ© ўДўДЎ≠ўВЎІЎ¶Ў® ЎІўДЎ™ЎѓЎ±ўКЎ®ўКЎ©

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© ўЕўБўЗўИўЕ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ўИЎ£ўЗўЕўКЎ© Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎ£ЎµўИўД ЎІўДЎ®ўКЎІўЖЎІЎ™ ўБўК ўЕўИЎІЎђўЗЎ© ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКЎ©. Ў™Ў≥ўДЎЈ ЎІўДЎґўИЎ° ЎєўДўЙ ЎґЎ±ўИЎ±Ў© ЎІўДЎІўДЎ™Ў≤ЎІўЕ Ў®ЎІўДўЕўЕЎІЎ±Ў≥ЎІЎ™ ўИЎІўДЎ≥ўКЎІЎ≥ЎІЎ™ ЎІўДЎ™ўЖЎЄўКўЕўКЎ© ўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўЕўЖ ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЕЎ≠Ў™ўЕўДЎ©. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ ЎѓўИЎ± ЎІўДўЕЎђЎ™ўЕЎє ЎІўДЎѓўИўДўК ўБўК Ў™ЎєЎ≤ўКЎ≤ ЎІўДЎ™ЎєЎІўИўЖ ўДЎ≠ўЕЎІўКЎ© ЎІўДЎ®ўЖўКЎ© ЎІўДЎ™Ў≠Ў™ўКЎ© ЎІўДЎ≠ўКўИўКЎ© ЎґЎѓ ЎІўДЎ•Ў±ўЗЎІЎ® ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК.ўЕўВЎѓўЕЎ© ўБўК ЎІўДЎіЎ®ўГЎІЎ™

ўЕўВЎѓўЕЎ© ўБўК ЎІўДЎіЎ®ўГЎІЎ™guest9e217f

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўБЎІўЗўКўЕ Ў£Ў≥ЎІЎ≥ўКЎ© Ў≠ўИўД ЎіЎ®ўГЎІЎ™ ЎІўДЎ≠ЎІЎ≥Ў®ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ Ў™ЎєЎ±ўКўБ ЎІўДЎіЎ®ўГЎ© ўИўЕўГўИўЖЎІЎ™ўЗЎІ ўЕЎЂўД ЎІўДЎЃўИЎІЎѓўЕ ўИЎІўДўЕЎ≠ЎЈЎІЎ™ ўИЎІўДЎ®ўКЎІўЖЎІЎ™ ЎІўДўЕЎ™ЎІЎ≠Ў©. ўГўЕЎІ Ў™Ў≥Ў™ЎєЎ±Ўґ Ў£ўЖўИЎІЎє ЎІўДЎіЎ®ўГЎІЎ™ ўЕЎЂўД ЎІўДЎіЎ®ўГЎ© ЎІўДўЕЎ≠ўДўКЎ© ўИЎіЎ®ўГЎ© ЎІўДЎЃЎІЎѓўЕ ўИЎІўДЎєўЕўКўДЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ЎІЎ≥Ў™ЎЃЎѓЎІўЕЎІЎ™ ЎіЎ®ўГЎІЎ™ ЎІўДЎ≠ЎІЎ≥Ў® ўБўК ўЕЎЃЎ™ўДўБ ЎІўДўВЎЈЎІЎєЎІЎ™ ўЕЎЂўД ЎІўДўЕЎµЎІЎ±ўБ ўИўЖЎЄўЕ ЎІўДЎ™Ў≠ўГўЕ ЎІўДЎҐўДўК. Ў™ўИЎґЎ≠ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ЎІўДЎєўИЎІўЕўД ЎІўДЎ™ўК Ў™Ў≠ЎѓЎѓ Ў™ЎµўЕўКўЕ ЎІўДЎіЎ®ўГЎ© ўИЎІўДўЕўКЎ≤ЎІЎ™ ўИЎІўДЎєўКўИЎ® ЎІўДўЕЎ±Ў™Ў®ЎЈЎ© Ў®Ў£ўЖўЕЎІЎЈ Ў®ўЖЎІЎ¶ўКЎ© ўЕЎєўКўЖЎ©.ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЂЎІўЖўКЎ©

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЂЎІўЖўКЎ©ЎІўКўЕўЖ ЎІўДЎ®ўКўДўК

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўЕЎ≥Ў™ўЖЎѓ Ў£ўЖўИЎІЎє ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎЈЎ±ўВ ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖўЗЎІЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎЃўБўКЎ© ўИЎІўДўЖЎіЎЈЎ© ўИЎ£ўЖЎЄўЕЎ© ЎІўДЎ™Ў≠ўГўЕ ўБўК ЎІўДўИЎµўИўД. ўКЎ™ўЕ ЎіЎ±Ў≠ ЎІўДЎєўЕўДўКЎІЎ™ ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ© ўЕЎЂўД ЎІўДЎ™ЎєЎ±ўКўБЎМ ЎІўДўЕЎµЎІЎѓўВЎ©ЎМ ўИЎІўДЎ™Ў±ЎЃўКЎµЎМ ўИўГўКўБ Ў™Ў§ЎЂЎ± ЎєўДўЙ Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™. ўГўЕЎІ ўКЎ™ЎґўЕўЖ Ў£ўКЎґўЛЎІ ўИЎ≥ЎІЎ¶ўД ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎІЎѓўКЎ© ўИЎІўДўБўЖўКЎ© ўИЎІўДЎ•ЎѓЎІЎ±ўКЎ© ЎІўДўДЎІЎ≤ўЕЎ© ўДЎґўЕЎІўЖ Ў≥ўДЎІўЕЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™.ЎІўДЎ•Ў®Ў™Ў≤ЎІЎ≤ ЎІўДЎ£ўДўГЎ™Ў±ўИўЖўК ўИЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎІўДўГЎ™Ў±ўИўЖўКЎ©

ЎІўДЎ•Ў®Ў™Ў≤ЎІЎ≤ ЎІўДЎ£ўДўГЎ™Ў±ўИўЖўК ўИЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎІўДўГЎ™Ў±ўИўЖўКЎ©MayadaSHassan

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ЎЄЎІўЗЎ±Ў© ЎІўДЎІЎ®Ў™Ў≤ЎІЎ≤ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ўИЎ£Ў≥Ў®ЎІЎ®ўЗЎІЎМ ўЕўИЎґЎ≠ўЛЎІ Ў£ўЖўЗЎІ Ў™Ў™ўЕЎЂўД ўБўК ЎЈўДЎ® ЎІўДўЕЎІўДЎМ ЎЃЎѓўЕЎІЎ™ ЎђўЖЎ≥ўКЎ©ЎМ Ў£ўИ Ў™ЎЃЎ±ўКЎ® ЎІўДЎєўДЎІўВЎІЎ™ ЎІўДЎ£Ў≥Ў±ўКЎ©. ўГўЕЎІ ўКЎ™ЎЈЎ±ўВ Ў•ўДўЙ Ў£Ў≥ЎІўДўКЎ® ЎІўДўЕЎ®Ў™Ў≤ўКўЖ ўЕЎЂўД ЎІўДўВЎ±ЎµўЖЎ© ўИЎІЎ≥Ў™ЎєЎІЎѓЎ© ЎІўДўЕўДўБЎІЎ™ ЎІўДўЕЎ≠Ў∞ўИўБЎ©ЎМ ўИўКЎіЎѓЎѓ ЎєўДўЙ Ў£ўЗўЕўКЎ© Ў™ЎђўЖЎ® ЎІўДўЕЎЃЎІЎЈЎ± ўЕўЖ ЎЃўДЎІўД Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ© ўИЎєЎѓўЕ ЎІўДЎ™ўБЎІЎєўД ўЕЎє ЎІўДўЕЎђўЗўИўДўКўЖ ЎєўДўЙ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™.Cyber security

Cyber securitymody10

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© Ў£ўЖўИЎІЎє ЎђЎ±ЎІЎ¶ўЕ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎІўДўВЎ±ЎµўЖЎ©ЎМ ЎІўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ЎМ ўИЎІўДўЖЎµЎ®ЎМ ўГўЕЎІ Ў™ўВЎѓўЕ ўЖЎµЎІЎ¶Ў≠ ўДўДЎ≠ўЕЎІўКЎ© ўЕўЖ ўЗЎ∞ўЗ ЎІўДЎђЎ±ЎІЎ¶ўЕ ўЕЎЂўД ЎІЎ≥Ў™ЎЃЎѓЎІўЕ Ў®Ў±ЎІўЕЎђ ЎІўДЎ≠ўЕЎІўКЎ© ўИЎ™ЎђўЖЎ® ЎІўДўЕўИЎІўВЎє ЎІўДўЕЎіЎ®ўИўЗЎ©. ўГўЕЎІ Ў™ЎіўКЎ± ЎІўДўИЎЂўКўВЎ© Ў•ўДўЙ ўЕЎЃЎІЎЈЎ± Ў•ЎѓўЕЎІўЖ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ ўИЎ™Ў£ЎЂўКЎ±ўЗЎІ ЎІўДЎ≥ўДЎ®ўК ЎєўДўЙ ЎІўДЎіЎ®ЎІЎ®ЎМ ўИЎ™ўВЎѓўЕ ЎІўВЎ™Ў±ЎІЎ≠ЎІЎ™ ўДўДўИўВЎІўКЎ© ўЕўЖ ўЗЎ∞ўЗ ЎІўДЎ£ЎґЎ±ЎІЎ± ўЕўЖ ЎЃўДЎІўД Ў™ЎєЎ≤ўКЎ≤ ЎІўДўВўКўЕ ЎІўДЎ£Ў≥Ў±ўКЎ© ўИўЕЎ±ЎІўВЎ®Ў© Ў≥ўДўИўГ ЎІўДЎ£Ў®ўЖЎІЎ°.Ў£Ў≥ЎІўДўКЎ® Ў™ЎіўБўКЎ± ЎІўДЎ®ўКЎІўЖЎІЎ™ЎМ Ў®ўЖЎІЎ° ўЕўВЎІЎЈЎє ЎІўДЎ™ЎіўБўКЎ±

Ў£Ў≥ЎІўДўКЎ® Ў™ЎіўБўКЎ± ЎІўДЎ®ўКЎІўЖЎІЎ™ЎМ Ў®ўЖЎІЎ° ўЕўВЎІЎЈЎє ЎІўДЎ™ЎіўБўКЎ±Omar Alabri

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўБўЗўИўЕ ЎІўДЎ™ЎіўБўКЎ± ўИЎ£ўЗўЕўКЎ™ўЗ ўБўК Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ЎМ ЎєЎ®Ў± ЎІЎ≥Ў™ЎЃЎѓЎІўЕ Ў™ўВўЖўКЎІЎ™ ўЕЎ™ЎєЎѓЎѓЎ© ўДЎґўЕЎІўЖ ЎІўДЎЃЎµўИЎµўКЎ© ўИЎ≥ўДЎІўЕЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™. ўКЎ™ўЕ Ў™ўВЎѓўКўЕ Ў£ўЖўИЎІЎє ЎІўДЎ™ЎіўБўКЎ± ўИЎєўЕўДўКЎІЎ™ўЗЎМ Ў≠ўКЎЂ ўКЎіЎ±Ў≠ ЎІўДўИЎЂўКўВЎ© ўГўКўБўКЎ© ЎєўЕўД ЎІўДЎЃўИЎІЎ±Ў≤ўЕўКЎІЎ™ ўИЎІўДўЕўБЎІЎ™ўКЎ≠ ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕЎ©. ўГўЕЎІ ўКЎ®Ў±Ў≤ ЎІўДЎ£ўЗЎѓЎІўБ ЎІўДЎ±Ў¶ўКЎ≥ўКЎ© ўДўДЎ™ЎіўБўКЎ± ўЕЎЂўД ЎІўДЎ≥Ў±ўКЎ©ЎМ ўИЎІўДЎ™ўГЎІўЕўДЎМ ўИЎІўДЎ™ўИЎЂўКўВЎМ ўИЎєЎѓўЕ ЎІўДЎ•ўЖўГЎІЎ±.ўЕўБўЗўИўЕ Ў•ЎѓЎІЎ±Ў© ЎІўДўЕЎєЎ±ўБЎ©

ўЕўБўЗўИўЕ Ў•ЎѓЎІЎ±Ў© ЎІўДўЕЎєЎ±ўБЎ©Rasha

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўЕЎ≥Ў™ўЖЎѓ ўЕўБўЗўИўЕ Ў•ЎѓЎІЎ±Ў© ЎІўДўЕЎєЎ±ўБЎ© ўИўГўКўБўКЎ© Ў™ЎЈЎ®ўКўВўЗ ўБўК ЎІўДўЕўЖЎЄўЕЎІЎ™ЎМ ўЕўИЎґЎ≠ўЛЎІ Ў£ўЖ ЎІўДўЕЎєЎ±ўБЎ© Ў™Ў™ўЖўИЎє Ў®ўКўЖ ЎґўЕўКўЖЎ© ўИЎµЎ±ўКЎ≠Ў© ўИЎ™ЎєЎ™Ў®Ў± ЎєўЖЎµЎ±ўЛЎІ ЎІЎ≥Ў™Ў±ЎІЎ™ўКЎђўКўЛЎІ ўБўК Ў™ЎєЎ≤ўКЎ≤ ЎІўДўЕўКЎ≤Ў© ЎІўДЎ™ўЖЎІўБЎ≥ўКЎ©. ўГўЕЎІ ўКЎ≥Ў™ЎєЎ±Ўґ Ў£ўЖўИЎІЎє ЎІўДўЕЎєЎ±ўБЎ© ўИЎєўЕўДўКЎІЎ™ Ў•ЎѓЎІЎ±Ў™ўЗЎІЎМ ўЕЎіўКЎ±ўЛЎІ Ў•ўДўЙ Ў£ўЗўЕўКЎ© ЎІўДЎ™ЎєўДўКўЕ ўИЎ™ўИЎІўБЎ± ЎІўДўЕўИЎІЎ±Ўѓ ўДўЖЎђЎІЎ≠ Ў™ЎЈЎ®ўКўВ Ў•ЎѓЎІЎ±Ў© ЎІўДўЕЎєЎ±ўБЎ©ЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДЎ™ўК Ў™ўИЎІЎђўЗўЗЎІ ЎІўДўЕЎђЎ™ўЕЎєЎІЎ™ ўБўК Ў™ЎЈўИўКЎ± ўЕўЖЎЄўИўЕЎІЎ™ ЎІўДўЕЎєЎ±ўБЎ©.ўЕўДЎЃЎµ ЎІўДўЖўЗЎІЎ¶ўК ўДЎґўИЎІЎ®ЎЈ ЎІўДЎІўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК

ўЕўДЎЃЎµ ЎІўДўЖўЗЎІЎ¶ўК ўДЎґўИЎІЎ®ЎЈ ЎІўДЎІўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКNaifAlghamdi31

ћэ

ЎІўДўИЎЂўКўВЎ© Ў™ўЖЎІўВЎі Ў£ўЗўЕўКЎ© ЎІўДЎґўИЎІЎ®ЎЈ ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ© ўДўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ЎІўДЎ™ўК Ў™ўЗЎѓўБ Ў•ўДўЙ Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎґўЕЎІўЖ Ў≥Ў±ўКЎ™ўЗЎІ ўИЎ≥ўДЎІўЕЎ™ўЗЎІ ўИЎ™ўИЎІўБЎ±ўЗЎІ. ўГўЕЎІ Ў™Ў≥ўДЎЈ ЎІўДЎґўИЎ° ЎєўДўЙ ЎІўДЎІЎ≥Ў™Ў±ЎІЎ™ўКЎђўКЎ© ЎІўДўДЎІЎ≤ўЕЎ© ўДЎ™ЎєЎ≤ўКЎ≤ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ўИЎ•ЎѓЎІЎ±Ў© ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЕЎ™ЎєўДўВЎ© Ў®ЎІўДЎ£ЎµўИўД ЎІўДўЕЎєўДўИўЕЎІЎ™ўКЎ©. Ў™Ў™ЎЈўДЎ® ўЗЎ∞ўЗ ЎІўДЎґўИЎІЎ®ЎЈ Ў™ўБЎєўКўД Ў≠ўИўГўЕЎ© ўБЎєЎІўДЎ© ўДўДЎ•ЎіЎ±ЎІўБ ЎєўДўЙ ЎІўДЎІўДЎ™Ў≤ЎІўЕ Ў®ЎІўДўЕЎєЎІўКўКЎ± ЎІўДЎ£ўЕўЖўКЎ© ўИЎІўДЎ™ЎіЎ±ўКЎєЎІЎ™ Ў∞ЎІЎ™ ЎІўДЎµўДЎ©.ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎЃЎ®ўКЎЂЎ© 1

ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎЃЎ®ўКЎЂЎ© 1alooh1

ћэ

Ў™ЎєЎ±ўБ ЎІўДЎ®Ў±ўЕЎђўКЎІЎ™ ЎІўДЎЃЎ®ўКЎЂЎ© Ў®Ў£ўЖўЗЎІ Ў®Ў±ЎІўЕЎђ ўЕЎµўЕўЕЎ© ўДЎ•ўДЎ≠ЎІўВ ЎІўДЎґЎ±Ў± Ў®ЎІўДўГўЕЎ®ўКўИЎ™Ў± Ў£ўИ Ў≥Ў±ўВЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎ≠Ў≥ЎІЎ≥Ў© ЎѓўИўЖ ЎєўДўЕ ЎІўДўЕЎІўДўГ. Ў™ЎіўЕўД Ў£ўЖўИЎІЎєўЗЎІ ЎІўДЎіўЗўКЎ±Ў© ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ўИЎ®Ў±ЎІўЕЎђ ЎІўДЎ™ЎђЎ≥Ў≥ЎМ ўИЎ≠ЎµЎІўЖ ЎЈЎ±ўИЎІЎѓЎ©ЎМ ўИўКўЕўГўЖ Ў£ўЖ Ў™ўЖЎ™ЎіЎ± ЎєЎ®Ў± Ў™Ў≠ўЕўКўД Ў®Ў±ЎІўЕЎђ ўЕЎіЎ®ўИўЗЎ© Ў£ўИ Ў≤ўКЎІЎ±Ў© ўЕўИЎІўВЎє ўЕЎµЎІЎ®Ў©. ўДЎ™ЎђўЖЎ®ўЗЎІЎМ ўКўПўЖЎµЎ≠ Ў®Ў™Ў≠ЎѓўКЎЂ ЎІўДўЖЎЄЎІўЕ Ў®ЎІўЖЎ™ЎЄЎІўЕЎМ ЎІЎ≥Ў™ЎЃЎѓЎІўЕ Ў≠Ў≥ЎІЎ®ЎІЎ™ ўЕЎ™ЎєЎѓЎѓЎ© Ў®Ў£Ў∞ўИўЖЎІЎ™ ўЕЎЃЎ™ўДўБЎ©ЎМ ўИЎІўДЎ≠Ў∞Ў± ЎєўЖЎѓ Ў≤ўКЎІЎ±Ў© ЎІўДЎ±ўИЎІЎ®ЎЈ Ў£ўИ Ў™Ў≠ўЕўКўД ЎІўДЎ®Ў±ЎІўЕЎђ.ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©

ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©muhammed52012

ћэ

ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўЗўИ ЎђўЗЎІЎ≤ Ў£ўИ Ў®Ў±ўЖЎІўЕЎђ ўКўБЎµўД Ў®ўКўЖ ЎІўДўЕўЖЎІЎЈўВ ЎІўДўЕўИЎЂўИўВ Ў®ўЗЎІ ўИЎЇўКЎ± ЎІўДўЕўИЎЂўИўВ Ў®ўЗЎІ ўБўК ЎІўДЎіЎ®ўГЎІЎ™ЎМ Ў≠ўКЎЂ ўКўВўИўЕ Ў®ЎµЎѓ Ў£ўИ Ў±ўБЎґ ЎІўДЎ®ўКЎІўЖЎІЎ™ ЎЇўКЎ± ЎІўДўЕЎ±ЎЇўИЎ® Ў®ўЗЎІ ўИўБўВўЛЎІ ўДўВўИЎІЎєЎѓ ўЕЎ≠ЎѓЎѓЎ©. ўИЎ™Ў™ўЕЎЂўД ўИЎЄЎІЎ¶ўБўЗ ўБўК Ў™ЎµўБўКЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ЎМ ўИЎІўДЎ™Ў≠Ў∞ўКЎ± ўЕўЖ ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў©ЎМ ўИўЕўЖЎє ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ўИЎІЎ≥Ў™Ў®ЎєЎІЎѓ ЎІўДЎ®Ў±ўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ЎЇўКЎ± ЎІўДўЕўВЎ®ўИўДЎМ ўИЎ™ўВўКўКЎѓ ЎІўДўИЎµўИўД ўДўДўЕўИЎІўВЎє ЎЇўКЎ± ЎІўДўЕўДЎІЎ¶ўЕЎ©. ўКЎєЎ™Ў®Ў± ЎІўДЎђЎѓЎІЎ± ЎІўДўЖЎІЎ±ўК Ў£ЎѓЎІЎ© Ў£Ў≥ЎІЎ≥ўКЎ© ўБўК Ў™ЎєЎ≤ўКЎ≤ ЎІўДЎ£ўЕЎІўЖ ўИЎІўДЎ≠ўЕЎІўКЎ© ўДўДЎіЎ®ўГЎІЎ™.Ў±ЎіўКЎѓ222

Ў±ЎіўКЎѓ222Rsheed Alhrbi

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўИЎЄўКўБЎ© ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ўБўК Ў≠ўЕЎІўКЎ© ЎІўДЎіЎ®ўГЎІЎ™ ўЕўЖ ЎЃўДЎІўД Ў™ўЖЎЄўКўЕ Ў™ЎѓўБўВ ЎІўДЎ®ўКЎІўЖЎІЎ™ Ў®ўКўЖ ЎІўДўЕўЖЎІЎЈўВ ЎІўДўЕўИЎЂўИўВЎ© ўИЎЇўКЎ± ЎІўДўЕўИЎЂўИўВЎ©. ўГўЕЎІ Ў™Ў®Ў≠ЎЂ ўБўК Ў£ўЖўИЎІЎє ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ©ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© Ў∞ЎІЎ™ ЎІўДЎ≠ЎІўДЎ© ўИЎєЎѓўКўЕЎ© ЎІўДЎ≠ЎІўДЎ©ЎМ ўИЎ™ЎІЎ±ўКЎЃ ЎІЎ≥Ў™ЎЃЎѓЎІўЕўЗЎІ ўГЎІЎ≥Ў™ЎђЎІЎ®Ў© ўДўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ЎІўДЎ£ўЕўЖўКЎ©. Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ Ў∞ўДўГЎМ Ў™ЎіўКЎ± ЎІўДўИЎЂўКўВЎ© Ў•ўДўЙ ЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДЎ™ўК Ў™ўИЎІЎђўЗ ЎІўДўЕЎ§Ў≥Ў≥ЎІЎ™ ўБўК Ў•ЎєЎѓЎІЎѓ ЎІўДЎђЎѓЎ±ЎІўЖ ЎІўДўЖЎІЎ±ўКЎ© Ў®ЎіўГўД ЎµЎ≠ўКЎ≠.More Related Content

What's hot (20)

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЃЎІўЕЎ≥Ў©

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЃЎІўЕЎ≥Ў©ЎІўКўЕўЖ ЎІўДЎ®ўКўДўК

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£ўЖўИЎІЎє ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў© ЎєўДўЙ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ЎМ ўЕЎЂўД ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ЎІўДЎѓўКЎѓЎІўЖЎМ ўИЎ®Ў±ЎІўЕЎђ ЎІўДЎ™ЎђЎ≥Ў≥ЎМ ўИўКЎіЎ±Ў≠ ўГўКўБўКЎ© ЎєўЕўДўЗЎІ ўИўЕЎІ Ў™Ў≥Ў®Ў®ўЗ ўЕўЖ Ў£ЎґЎ±ЎІЎ± ўДўДўЕЎ≥Ў™ЎЃЎѓўЕўКўЖ ўИЎ£ЎђўЗЎ≤Ў™ўЗўЕ. ўГўЕЎІ ўКЎ™ЎЈЎ±ўВ Ў•ўДўЙ ЎІўДўИЎ≥ЎІЎ¶ўД ЎІўДЎ™ўК Ў™ўПЎ≥Ў™ЎЃЎѓўЕ ўДЎ™ўИЎ≤ўКЎє ўЗЎ∞ўЗ ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎЃЎ®ўКЎЂЎ© ўИЎЈЎ±ўВ ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖўЗЎІ. Ў™ЎіўЕўД ЎІўДЎ£ўЕЎЂўДЎ© ЎІўДўЕЎ∞ўГўИЎ±Ў© Ў£ўЖўИЎІЎєЎІўЛ ўЕЎ™ЎєЎѓЎѓЎ© ўЕўЖ ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎ£ЎіўГЎІўД ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўЕЎЂўД ЎІўДЎ™ЎµўКЎѓ ЎІўДЎІЎ≠Ў™ўКЎІўДўК ўИЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДўЕЎ™Ў≥ўДўДЎ©.ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎІўИўДўЙ

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎІўИўДўЙЎІўКўЕўЖ ЎІўДЎ®ўКўДўК

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© ўЕўИЎґўИЎє Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ЎМ Ў≠ўКЎЂ Ў™Ў®Ў±Ў≤ Ў£ўЗўЕўКЎ™ўЗ ўИЎ™ЎєЎ±ўКўБЎІЎ™ўЗ ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ© ўИўЕўГўИўЖЎІЎ™ўЗ. Ў™Ў™ЎЈЎ±ўВ Ў•ўДўЙ Ў£ўЗЎѓЎІўБ ЎІўДЎ£ўЕўЖ ўЕЎЂўД ЎІўДЎ≥Ў±ўКЎ© ўИЎІўДЎ≥ўДЎІўЕЎ© ўИЎІўДЎ™ўИўБЎ±ЎМ Ў®ўКўЖўЕЎІ Ў™Ў≥Ў™ЎєЎ±Ўґ Ў™ўВўЖўКЎІЎ™ ўЕЎЂўД ЎІўДЎ™ЎіўБўКЎ± ўИЎІўДЎ™ўИўВўКЎє ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ўДЎ™Ў≠ўВўКўВ ўЗЎ∞ўЗ ЎІўДЎ£ўЗЎѓЎІўБ. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ Ў£ўЗўЕўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўБўК ЎІўДўВЎЈЎІЎєЎІЎ™ ЎІўДўЕЎЃЎ™ўДўБЎ© ўИЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДўЕЎ±Ў™Ў®ЎЈЎ© Ў®ўЗЎІ.ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ©

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ©Ahmed Al-farra AbuOmar

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўИЎґўИЎє Ў£ўЕЎІўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДўЕЎЃЎІЎЈЎ± ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ЎІўДўЕЎЃЎ™ўДўБЎ©ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎІўДЎ®Ў±ўЕЎђўКЎІЎ™ ЎІўДЎґЎІЎ±Ў© ўЕЎЂўД ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎ£Ў≠ЎµўЖЎ© ЎЈЎ±ўИЎІЎѓЎ©. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ Ў£ўЗўЕўКЎ© Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ўИЎ™Ў£ўЕўКўЖўЗЎІ Ў£ўЕўЖўКўЛЎІ ўДўДЎ≠ўБЎІЎЄ ЎєўДўЙ Ў≥Ў±ўКЎ™ўЗЎІ ўИЎ≥ўДЎІўЕЎ™ўЗЎІ. ўИЎ™ўИЎґЎ≠ ўГўКўБўКЎ© Ў™Ў£ЎЂўКЎ± ЎІўДЎ™ўГўЖўИўДўИЎђўКЎІ ЎєўДўЙ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ© ўИЎґЎ±ўИЎ±Ў© ЎІўДЎ™ЎєЎІўЕўД ЎІўДЎ≠Ў∞Ў± ўЕЎє ЎІўДЎ£ЎђўЗЎ≤Ў© ЎІўДўЕЎ≠ўЕўИўДЎ©.ЎІўДЎ™ЎєЎ±ўБ ЎєўДўЙ ЎІўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ўБўК ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДўЕЎ≠ўДўКЎ©

ЎІўДЎ™ЎєЎ±ўБ ЎєўДўЙ ЎІўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ўБўК ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДўЕЎ≠ўДўКЎ©Ahmed Al Enizi

ћэ

ЎІўДўИЎЂўКўВЎ© Ў™Ў™ўЖЎІўИўД ўЕўИЎІЎґўКЎє Ў™Ў™ЎєўДўВ Ў®ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎЈЎ±ўВ ЎІўДЎІЎЃЎ™Ў±ЎІўВЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ Ў™ЎєЎ±ўКўБЎІЎ™ ўДўДўЕЎµЎЈўДЎ≠ЎІЎ™ ЎІўДЎ£ўЕўЖўКЎ© ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ©. ўГўЕЎІ Ў™ЎіЎ±Ў≠ Ў£ўЖўИЎІЎє ЎІўДўЕЎЃЎ™Ў±ўВўКўЖ ўИЎ£ЎѓўИЎІЎ™ўЗўЕ ўИЎ™ўВўЖўКЎІЎ™ўЗўЕ ўБўК ЎІўДЎІЎЃЎ™Ў±ЎІўВ. Ў™ўВЎѓўЕ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ўЕЎєўДўИўЕЎІЎ™ ЎєўЖ ўЕЎ±ЎІўГЎ≤ Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИўЕўГўИўЖЎІЎ™ўЗЎІ ўИЎѓўИЎ±ўЗЎІ ўБўК Ў≠ўЕЎІўКЎ© ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДўЕЎ≠ўДўКЎ©.(Information security) ўЕўВЎѓўЕЎ© ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™

(Information security) ўЕўВЎѓўЕЎ© ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™DrMohammed Qassim

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£ўЗўЕўКЎ© Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИўГўКўБўКЎ© Ў≠ўЕЎІўКЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ўИЎІўДўЕЎєўДўИўЕЎІЎ™ ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎѓЎІЎЃўДўКЎ© ўИЎІўДЎЃЎІЎ±ЎђўКЎ©ЎМ ўЕЎє ЎІўДЎ™Ў±ўГўКЎ≤ ЎєўДўЙ ЎЂўДЎІЎЂЎ© ЎђўИЎІўЖЎ® Ў±Ў¶ўКЎ≥ўКЎ©: ЎІўДЎ≥Ў±ўКЎ© ўИЎІўДЎ≥ўДЎІўЕЎ© ўИЎ™ўИЎІўБЎ± ЎІўДўЕЎєўДўИўЕЎІЎ™. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ Ў£ўЗўЕўКЎ© ЎІўДЎ™ўИЎєўКЎ© Ў®ЎІўДЎ£ўЕЎІўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ўК ўГЎђЎ≤Ў° Ў£Ў≥ЎІЎ≥ўК ўЕўЖ Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўБўК ЎІўДўЕЎ§Ў≥Ў≥ЎІЎ™ЎМ ўИЎ™ўВЎѓўКўЕ Ў™ўБЎІЎµўКўД Ў≠ўИўД ўГўКўБ ўКўЕўГўЖ Ў£ўЖ Ў™Ў™Ў≥Ў®Ў® ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎІЎђЎ™ўЕЎІЎєўКЎ© ўБўК ЎІЎЃЎ™Ў±ЎІўВ ЎІўДЎ£ўЖЎЄўЕЎ©. ўИўКЎіЎѓЎѓ ЎІўДўИЎЂўКўВЎ© ЎєўДўЙ ЎґЎ±ўИЎ±Ў© Ў™ЎєЎІўИўЖ ЎІўДўЕўИЎЄўБўКўЖ ўИЎІўДўЕЎЃЎ™ЎµўКўЖ ўБўК ЎІўДЎ™Ў£ўЕўКўЖ ЎІўДўБўЖўК ўИЎІўДЎ≥ўКЎІЎ≥ЎІЎ™ ўДЎґўЕЎІўЖ Ў≥ўДЎІўЕЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™.ўЕўДЎЃЎµ ўИЎ±ЎіЎ© ЎІўФЎ≥ЎІЎ≥ўКЎІЎ™ ЎІўФўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™

ўЕўДЎЃЎµ ўИЎ±ЎіЎ© ЎІўФЎ≥ЎІЎ≥ўКЎІЎ™ ЎІўФўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™Hassan Al Ajmi

ћэ

Ў™Ў™ўЖЎІўИўД ўИЎ±ЎіЎ© ЎІўДЎєўЕўД Ў£Ў≥ЎІЎ≥ўКЎІЎ™ Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎєўДўЙ ўЕЎѓўЙ ЎЂўДЎІЎЂЎ© Ў£ўКЎІўЕЎМ Ў®ўВўКЎІЎѓЎ© ЎІўДўЕЎ≠ЎІЎґЎ± ЎєўДўК Ў≠Ў≥ўЖ ЎІўДЎєЎђўЕўКЎМ ўИЎ™ўЗЎѓўБ Ў•ўДўЙ Ў±ўБЎє ўЕЎ≥Ў™ўИўЙ ЎІўДўИЎєўК Ў≠ўИўД ўЕЎђЎІўД Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™. Ў≥ўКЎ™ўЕ ЎІЎ≥Ў™ЎєЎ±ЎІЎґ ўЕўИЎІЎґўКЎє ўЕЎ™ЎєўДўВЎ© Ў®ЎІўДЎ•ЎЃЎ™Ў±ЎІўВЎМ ўИўЕўЕЎІЎ±Ў≥ЎІЎ™ ЎІўДЎ≠ўЕЎІўКЎ©ЎМ ўИЎІўДЎ™ЎіўБўКЎ±ЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ўБЎ≠Ўµ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎЈЎ±ўВ ЎІўДЎ≠ўБЎІЎЄ ЎєўДўЙ ЎІўДЎЃЎµўИЎµўКЎ©. Ў™ЎіўЕўД ЎІўДўИЎ±ЎіЎ© Ў£ўКЎґўЛЎІ ўЕўЖЎІўВЎіЎ© ЎІўДЎђЎ±ЎІЎ¶ўЕ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎ£ўБЎґўД ЎІўДўЕўЕЎІЎ±Ў≥ЎІЎ™ ўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ©.ЎІўДЎ™ЎµўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК

ЎІўДЎ™ЎµўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКkhojahay

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўИЎґўИЎє ЎІўДЎ™ЎµўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎМ ЎІўДЎ∞ўК ўКЎєЎѓ ЎєўЕўДўКЎ© Ў≥Ў±ўВЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ЎІўДЎіЎЃЎµўКЎ© ўЕўЖ ЎЃўДЎІўД ЎІўЖЎ™Ў≠ЎІўД ЎІўДўЗўИўКЎ© Ў£ўИ ЎЃЎѓЎІЎє ЎІўДЎґЎ≠ЎІўКЎІ Ў®Ў£Ў≥ЎІўДўКЎ® ўЕЎ™ўЖўИЎєЎ©. Ў™ЎµўЖўБ Ў£ўЖўИЎІЎє ЎІўДЎ™ЎµўКЎѓ Ў•ўДўЙ ЎєЎѓЎ© ўБЎ¶ЎІЎ™ЎМ ўЕўЖўЗЎІ ЎІўДЎ™ЎµўКЎѓ ЎІўДЎєЎІЎѓўК ўИЎІўДЎ™ЎµўКЎѓ ЎІўДўЕЎ≥Ў™ўЗЎѓўБЎМ ўИЎ™Ў≥Ў™ЎєЎ±Ўґ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ЎЈЎ±ўВ ЎІўДўИўВЎІўКЎ© ўЕўЖ ўЗЎ∞ўЗ ЎІўДўЗЎђўЕЎІЎ™ ўИўГўКўБўКЎ© ЎІўДЎ™ЎєЎ±ўБ ЎєўДўЙ ЎІўДЎ±Ў≥ЎІЎ¶ўД ЎІўДЎІЎ≠Ў™ўКЎІўДўКЎ©.ЎІўДЎІЎ®Ў™Ў≤ЎІЎ≤ ЎІўДЎІўДўГЎ™Ў±ўИўЖўК

ЎІўДЎІЎ®Ў™Ў≤ЎІЎ≤ ЎІўДЎІўДўГЎ™Ў±ўИўЖўКЎ≥ўДЎЈЎІўЖ ЎІўДЎєўЖЎ≤ўК

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўИЎґўИЎє Ў≥Ў±ўВЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ЎІўДЎІўДўГЎ™Ў±ўИўЖўКЎ© ўИЎІўДЎ™ўВўЖўКЎІЎ™ ЎІўДўЕЎ™ЎєўДўВЎ© Ў®ўЗЎІЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ЎІўДўЕўИЎІўВЎє ЎІўДўЕўБўКЎѓЎ© ўДўБЎ≠Ўµ ЎІўДўЕўДўБЎІЎ™ ўИЎІўДЎ™Ў£ўГЎѓ ўЕўЖ Ў£ўЕЎІўЖўЗЎІ. Ў™Ў±ўГЎ≤ Ў£ўКЎґўЛЎІ ЎєўДўЙ ўЕЎіЎІўГўД ўЕЎЂўД Ў≥Ў±ўВЎ© ЎІўДЎ®Ў±ўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ўИЎІўЖЎ™Ў≠ЎІўД ЎІўДЎіЎЃЎµўКЎ©.Cyber security " ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК "

Cyber security " ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК " Mamdouh Sakr

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ўЕўИЎґўИЎє Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎ£ўЗўЕўКЎ™ўЗ ўИЎ£ўЗЎѓЎІўБўЗЎМ ўГўЕЎІ Ў™ЎєЎ±Ўґ ўДЎ™ўВўЖўКЎІЎ™ ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКЎ© ўГЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎІўДЎђЎ±ЎІЎ¶ўЕ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ©. ўКЎ™ўЕ ЎІўДЎ™Ў±ўГўКЎ≤ ЎєўДўЙ ЎґЎ±ўИЎ±Ў© Ў®ўЖЎІЎ° ўЖЎЄЎІўЕ ЎҐўЕўЖ ўИЎ•ЎђЎ±ЎІЎ°ЎІЎ™ ўБЎєўСЎІўДЎ© ўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДЎ®ўКЎІўЖЎІЎ™ ўЕўЖ ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЕЎ™ЎєЎѓЎѓЎ©. Ў™ЎіўЕўД ЎІўДўЕЎ≠ЎІўИЎ± Ў£ўКЎґўЛЎІ Ў™Ў≠ўДўКўД ЎІўДЎ≠Ў±ўИЎ® ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКЎ© ўИЎ™Ў£ЎЂўКЎ±ўЗЎІ ЎєўДўЙ ЎІўДЎ£ўБЎ±ЎІЎѓ ўИЎІўДўЕЎђЎ™ўЕЎєЎІЎ™.ЎІўДЎіЎІўЕўД ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥Ў®Ў±ЎІўЖўК.pdf

ЎІўДЎіЎІўЕўД ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥Ў®Ў±ЎІўЖўК.pdfAbduljabbar Al-dhufri

ћэ

The document discusses the significance of information security and cybersecurity in educational institutions, emphasizing the role of data protection in contemporary infrastructure. It highlights the importance of safeguarding educational systems against cyber threats and the necessity of implementing comprehensive measures to ensure safety. The study aims to propose strategies to enhance security protocols within educational frameworks.CYBER SECURITY ЎІўДЎІўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК

CYBER SECURITY ЎІўДЎІўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКnasser222104

ћэ

ЎІўДЎґўИЎІЎ®ЎЈ ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ© ўДўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК Ў™ўЗЎѓўБ Ў•ўДўЙ Ў™ЎєЎ≤ўКЎ≤ Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДЎ®ўКЎІўЖЎІЎ™ ЎґўЕўЖ ЎІўДўЕЎ§Ў≥Ў≥ЎІЎ™ ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎЃЎІЎ±ЎђўКЎ© ўИЎІўДЎѓЎІЎЃўДўКЎ© ЎєўЖ ЎЈЎ±ўКўВ Ў•ўЖЎіЎІЎ° ўЕЎєЎІўКўКЎ± ўИЎ™ЎЈЎ®ўКўВ ЎІЎ≥Ў™Ў±ЎІЎ™ўКЎђўКЎІЎ™ ўБЎєЎІўДЎ©. ўКЎ™ЎґўЕўЖ ЎІўДўЕўИЎґўИЎє ўЗўКўГўДЎ© ўДўЕўГўИўЖЎІЎ™ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ўИЎ£ўЗЎѓЎІўБ ўЕЎ≠ЎѓЎѓЎ© ўДЎ™Ў≠Ў≥ўКўЖ ЎІўДўЕўЕЎІЎ±Ў≥ЎІЎ™ ўИЎ™ўВўДўКўД ЎІўДўЕЎЃЎІЎЈЎ±. ЎІўДўИЎЂўКўВЎ© Ў™Ў≥ўДЎЈ ЎІўДЎґўИЎ° ЎєўДўЙ Ў£ўЗўЕўКЎ© ЎІўДЎ≠ўИўГўЕЎ©ЎМ ўИЎ™ЎєЎ≤ўКЎ≤ ЎІўДЎ£ўЕўЖЎМ ўИЎІўДЎ™ЎіўБўКЎ±ЎМ ўИЎ•ЎѓЎІЎ±Ў© ЎІўДўЕЎЃЎІЎЈЎ± ўДўБўЗўЕ Ў£ўБЎґўД ўДўЕўГўИўЖЎІЎ™ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ўИЎ™ЎЈЎ®ўКўВЎІЎ™ ЎІўДЎєўЕўД ЎІўДЎ≠ўГўИўЕўК.ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК

ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКЎ±Ў§ўКЎ© ўДўДЎ≠ўВЎІЎ¶Ў® ЎІўДЎ™ЎѓЎ±ўКЎ®ўКЎ©

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© ўЕўБўЗўИўЕ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ўИЎ£ўЗўЕўКЎ© Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎ£ЎµўИўД ЎІўДЎ®ўКЎІўЖЎІЎ™ ўБўК ўЕўИЎІЎђўЗЎ© ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКЎ©. Ў™Ў≥ўДЎЈ ЎІўДЎґўИЎ° ЎєўДўЙ ЎґЎ±ўИЎ±Ў© ЎІўДЎІўДЎ™Ў≤ЎІўЕ Ў®ЎІўДўЕўЕЎІЎ±Ў≥ЎІЎ™ ўИЎІўДЎ≥ўКЎІЎ≥ЎІЎ™ ЎІўДЎ™ўЖЎЄўКўЕўКЎ© ўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўЕўЖ ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЕЎ≠Ў™ўЕўДЎ©. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ ЎѓўИЎ± ЎІўДўЕЎђЎ™ўЕЎє ЎІўДЎѓўИўДўК ўБўК Ў™ЎєЎ≤ўКЎ≤ ЎІўДЎ™ЎєЎІўИўЖ ўДЎ≠ўЕЎІўКЎ© ЎІўДЎ®ўЖўКЎ© ЎІўДЎ™Ў≠Ў™ўКЎ© ЎІўДЎ≠ўКўИўКЎ© ЎґЎѓ ЎІўДЎ•Ў±ўЗЎІЎ® ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК.ўЕўВЎѓўЕЎ© ўБўК ЎІўДЎіЎ®ўГЎІЎ™

ўЕўВЎѓўЕЎ© ўБўК ЎІўДЎіЎ®ўГЎІЎ™guest9e217f

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўБЎІўЗўКўЕ Ў£Ў≥ЎІЎ≥ўКЎ© Ў≠ўИўД ЎіЎ®ўГЎІЎ™ ЎІўДЎ≠ЎІЎ≥Ў®ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ Ў™ЎєЎ±ўКўБ ЎІўДЎіЎ®ўГЎ© ўИўЕўГўИўЖЎІЎ™ўЗЎІ ўЕЎЂўД ЎІўДЎЃўИЎІЎѓўЕ ўИЎІўДўЕЎ≠ЎЈЎІЎ™ ўИЎІўДЎ®ўКЎІўЖЎІЎ™ ЎІўДўЕЎ™ЎІЎ≠Ў©. ўГўЕЎІ Ў™Ў≥Ў™ЎєЎ±Ўґ Ў£ўЖўИЎІЎє ЎІўДЎіЎ®ўГЎІЎ™ ўЕЎЂўД ЎІўДЎіЎ®ўГЎ© ЎІўДўЕЎ≠ўДўКЎ© ўИЎіЎ®ўГЎ© ЎІўДЎЃЎІЎѓўЕ ўИЎІўДЎєўЕўКўДЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ЎІЎ≥Ў™ЎЃЎѓЎІўЕЎІЎ™ ЎіЎ®ўГЎІЎ™ ЎІўДЎ≠ЎІЎ≥Ў® ўБўК ўЕЎЃЎ™ўДўБ ЎІўДўВЎЈЎІЎєЎІЎ™ ўЕЎЂўД ЎІўДўЕЎµЎІЎ±ўБ ўИўЖЎЄўЕ ЎІўДЎ™Ў≠ўГўЕ ЎІўДЎҐўДўК. Ў™ўИЎґЎ≠ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ЎІўДЎєўИЎІўЕўД ЎІўДЎ™ўК Ў™Ў≠ЎѓЎѓ Ў™ЎµўЕўКўЕ ЎІўДЎіЎ®ўГЎ© ўИЎІўДўЕўКЎ≤ЎІЎ™ ўИЎІўДЎєўКўИЎ® ЎІўДўЕЎ±Ў™Ў®ЎЈЎ© Ў®Ў£ўЖўЕЎІЎЈ Ў®ўЖЎІЎ¶ўКЎ© ўЕЎєўКўЖЎ©.ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЂЎІўЖўКЎ©

ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўЕЎ≠ЎІЎґЎ±Ў© ЎІўДЎЂЎІўЖўКЎ©ЎІўКўЕўЖ ЎІўДЎ®ўКўДўК

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўЕЎ≥Ў™ўЖЎѓ Ў£ўЖўИЎІЎє ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ© ўИЎЈЎ±ўВ ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖўЗЎІЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎЃўБўКЎ© ўИЎІўДўЖЎіЎЈЎ© ўИЎ£ўЖЎЄўЕЎ© ЎІўДЎ™Ў≠ўГўЕ ўБўК ЎІўДўИЎµўИўД. ўКЎ™ўЕ ЎіЎ±Ў≠ ЎІўДЎєўЕўДўКЎІЎ™ ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ© ўЕЎЂўД ЎІўДЎ™ЎєЎ±ўКўБЎМ ЎІўДўЕЎµЎІЎѓўВЎ©ЎМ ўИЎІўДЎ™Ў±ЎЃўКЎµЎМ ўИўГўКўБ Ў™Ў§ЎЂЎ± ЎєўДўЙ Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™. ўГўЕЎІ ўКЎ™ЎґўЕўЖ Ў£ўКЎґўЛЎІ ўИЎ≥ЎІЎ¶ўД ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎІЎѓўКЎ© ўИЎІўДўБўЖўКЎ© ўИЎІўДЎ•ЎѓЎІЎ±ўКЎ© ЎІўДўДЎІЎ≤ўЕЎ© ўДЎґўЕЎІўЖ Ў≥ўДЎІўЕЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™.ЎІўДЎ•Ў®Ў™Ў≤ЎІЎ≤ ЎІўДЎ£ўДўГЎ™Ў±ўИўЖўК ўИЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎІўДўГЎ™Ў±ўИўЖўКЎ©

ЎІўДЎ•Ў®Ў™Ў≤ЎІЎ≤ ЎІўДЎ£ўДўГЎ™Ў±ўИўЖўК ўИЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎІўДўГЎ™Ў±ўИўЖўКЎ©MayadaSHassan

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ЎЄЎІўЗЎ±Ў© ЎІўДЎІЎ®Ў™Ў≤ЎІЎ≤ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ўИЎ£Ў≥Ў®ЎІЎ®ўЗЎІЎМ ўЕўИЎґЎ≠ўЛЎІ Ў£ўЖўЗЎІ Ў™Ў™ўЕЎЂўД ўБўК ЎЈўДЎ® ЎІўДўЕЎІўДЎМ ЎЃЎѓўЕЎІЎ™ ЎђўЖЎ≥ўКЎ©ЎМ Ў£ўИ Ў™ЎЃЎ±ўКЎ® ЎІўДЎєўДЎІўВЎІЎ™ ЎІўДЎ£Ў≥Ў±ўКЎ©. ўГўЕЎІ ўКЎ™ЎЈЎ±ўВ Ў•ўДўЙ Ў£Ў≥ЎІўДўКЎ® ЎІўДўЕЎ®Ў™Ў≤ўКўЖ ўЕЎЂўД ЎІўДўВЎ±ЎµўЖЎ© ўИЎІЎ≥Ў™ЎєЎІЎѓЎ© ЎІўДўЕўДўБЎІЎ™ ЎІўДўЕЎ≠Ў∞ўИўБЎ©ЎМ ўИўКЎіЎѓЎѓ ЎєўДўЙ Ў£ўЗўЕўКЎ© Ў™ЎђўЖЎ® ЎІўДўЕЎЃЎІЎЈЎ± ўЕўЖ ЎЃўДЎІўД Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ© ўИЎєЎѓўЕ ЎІўДЎ™ўБЎІЎєўД ўЕЎє ЎІўДўЕЎђўЗўИўДўКўЖ ЎєўДўЙ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™.Cyber security

Cyber securitymody10

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© Ў£ўЖўИЎІЎє ЎђЎ±ЎІЎ¶ўЕ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎІўДўВЎ±ЎµўЖЎ©ЎМ ЎІўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ЎМ ўИЎІўДўЖЎµЎ®ЎМ ўГўЕЎІ Ў™ўВЎѓўЕ ўЖЎµЎІЎ¶Ў≠ ўДўДЎ≠ўЕЎІўКЎ© ўЕўЖ ўЗЎ∞ўЗ ЎІўДЎђЎ±ЎІЎ¶ўЕ ўЕЎЂўД ЎІЎ≥Ў™ЎЃЎѓЎІўЕ Ў®Ў±ЎІўЕЎђ ЎІўДЎ≠ўЕЎІўКЎ© ўИЎ™ЎђўЖЎ® ЎІўДўЕўИЎІўВЎє ЎІўДўЕЎіЎ®ўИўЗЎ©. ўГўЕЎІ Ў™ЎіўКЎ± ЎІўДўИЎЂўКўВЎ© Ў•ўДўЙ ўЕЎЃЎІЎЈЎ± Ў•ЎѓўЕЎІўЖ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ ўИЎ™Ў£ЎЂўКЎ±ўЗЎІ ЎІўДЎ≥ўДЎ®ўК ЎєўДўЙ ЎІўДЎіЎ®ЎІЎ®ЎМ ўИЎ™ўВЎѓўЕ ЎІўВЎ™Ў±ЎІЎ≠ЎІЎ™ ўДўДўИўВЎІўКЎ© ўЕўЖ ўЗЎ∞ўЗ ЎІўДЎ£ЎґЎ±ЎІЎ± ўЕўЖ ЎЃўДЎІўД Ў™ЎєЎ≤ўКЎ≤ ЎІўДўВўКўЕ ЎІўДЎ£Ў≥Ў±ўКЎ© ўИўЕЎ±ЎІўВЎ®Ў© Ў≥ўДўИўГ ЎІўДЎ£Ў®ўЖЎІЎ°.Ў£Ў≥ЎІўДўКЎ® Ў™ЎіўБўКЎ± ЎІўДЎ®ўКЎІўЖЎІЎ™ЎМ Ў®ўЖЎІЎ° ўЕўВЎІЎЈЎє ЎІўДЎ™ЎіўБўКЎ±

Ў£Ў≥ЎІўДўКЎ® Ў™ЎіўБўКЎ± ЎІўДЎ®ўКЎІўЖЎІЎ™ЎМ Ў®ўЖЎІЎ° ўЕўВЎІЎЈЎє ЎІўДЎ™ЎіўБўКЎ±Omar Alabri

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўБўЗўИўЕ ЎІўДЎ™ЎіўБўКЎ± ўИЎ£ўЗўЕўКЎ™ўЗ ўБўК Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ЎМ ЎєЎ®Ў± ЎІЎ≥Ў™ЎЃЎѓЎІўЕ Ў™ўВўЖўКЎІЎ™ ўЕЎ™ЎєЎѓЎѓЎ© ўДЎґўЕЎІўЖ ЎІўДЎЃЎµўИЎµўКЎ© ўИЎ≥ўДЎІўЕЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™. ўКЎ™ўЕ Ў™ўВЎѓўКўЕ Ў£ўЖўИЎІЎє ЎІўДЎ™ЎіўБўКЎ± ўИЎєўЕўДўКЎІЎ™ўЗЎМ Ў≠ўКЎЂ ўКЎіЎ±Ў≠ ЎІўДўИЎЂўКўВЎ© ўГўКўБўКЎ© ЎєўЕўД ЎІўДЎЃўИЎІЎ±Ў≤ўЕўКЎІЎ™ ўИЎІўДўЕўБЎІЎ™ўКЎ≠ ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕЎ©. ўГўЕЎІ ўКЎ®Ў±Ў≤ ЎІўДЎ£ўЗЎѓЎІўБ ЎІўДЎ±Ў¶ўКЎ≥ўКЎ© ўДўДЎ™ЎіўБўКЎ± ўЕЎЂўД ЎІўДЎ≥Ў±ўКЎ©ЎМ ўИЎІўДЎ™ўГЎІўЕўДЎМ ўИЎІўДЎ™ўИЎЂўКўВЎМ ўИЎєЎѓўЕ ЎІўДЎ•ўЖўГЎІЎ±.ўЕўБўЗўИўЕ Ў•ЎѓЎІЎ±Ў© ЎІўДўЕЎєЎ±ўБЎ©

ўЕўБўЗўИўЕ Ў•ЎѓЎІЎ±Ў© ЎІўДўЕЎєЎ±ўБЎ©Rasha

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўЕЎ≥Ў™ўЖЎѓ ўЕўБўЗўИўЕ Ў•ЎѓЎІЎ±Ў© ЎІўДўЕЎєЎ±ўБЎ© ўИўГўКўБўКЎ© Ў™ЎЈЎ®ўКўВўЗ ўБўК ЎІўДўЕўЖЎЄўЕЎІЎ™ЎМ ўЕўИЎґЎ≠ўЛЎІ Ў£ўЖ ЎІўДўЕЎєЎ±ўБЎ© Ў™Ў™ўЖўИЎє Ў®ўКўЖ ЎґўЕўКўЖЎ© ўИЎµЎ±ўКЎ≠Ў© ўИЎ™ЎєЎ™Ў®Ў± ЎєўЖЎµЎ±ўЛЎІ ЎІЎ≥Ў™Ў±ЎІЎ™ўКЎђўКўЛЎІ ўБўК Ў™ЎєЎ≤ўКЎ≤ ЎІўДўЕўКЎ≤Ў© ЎІўДЎ™ўЖЎІўБЎ≥ўКЎ©. ўГўЕЎІ ўКЎ≥Ў™ЎєЎ±Ўґ Ў£ўЖўИЎІЎє ЎІўДўЕЎєЎ±ўБЎ© ўИЎєўЕўДўКЎІЎ™ Ў•ЎѓЎІЎ±Ў™ўЗЎІЎМ ўЕЎіўКЎ±ўЛЎІ Ў•ўДўЙ Ў£ўЗўЕўКЎ© ЎІўДЎ™ЎєўДўКўЕ ўИЎ™ўИЎІўБЎ± ЎІўДўЕўИЎІЎ±Ўѓ ўДўЖЎђЎІЎ≠ Ў™ЎЈЎ®ўКўВ Ў•ЎѓЎІЎ±Ў© ЎІўДўЕЎєЎ±ўБЎ©ЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ ЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДЎ™ўК Ў™ўИЎІЎђўЗўЗЎІ ЎІўДўЕЎђЎ™ўЕЎєЎІЎ™ ўБўК Ў™ЎЈўИўКЎ± ўЕўЖЎЄўИўЕЎІЎ™ ЎІўДўЕЎєЎ±ўБЎ©.ўЕўДЎЃЎµ ЎІўДўЖўЗЎІЎ¶ўК ўДЎґўИЎІЎ®ЎЈ ЎІўДЎІўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК

ўЕўДЎЃЎµ ЎІўДўЖўЗЎІЎ¶ўК ўДЎґўИЎІЎ®ЎЈ ЎІўДЎІўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКNaifAlghamdi31

ћэ

ЎІўДўИЎЂўКўВЎ© Ў™ўЖЎІўВЎі Ў£ўЗўЕўКЎ© ЎІўДЎґўИЎІЎ®ЎЈ ЎІўДЎ£Ў≥ЎІЎ≥ўКЎ© ўДўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ЎІўДЎ™ўК Ў™ўЗЎѓўБ Ў•ўДўЙ Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎґўЕЎІўЖ Ў≥Ў±ўКЎ™ўЗЎІ ўИЎ≥ўДЎІўЕЎ™ўЗЎІ ўИЎ™ўИЎІўБЎ±ўЗЎІ. ўГўЕЎІ Ў™Ў≥ўДЎЈ ЎІўДЎґўИЎ° ЎєўДўЙ ЎІўДЎІЎ≥Ў™Ў±ЎІЎ™ўКЎђўКЎ© ЎІўДўДЎІЎ≤ўЕЎ© ўДЎ™ЎєЎ≤ўКЎ≤ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ўИЎ•ЎѓЎІЎ±Ў© ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЕЎ™ЎєўДўВЎ© Ў®ЎІўДЎ£ЎµўИўД ЎІўДўЕЎєўДўИўЕЎІЎ™ўКЎ©. Ў™Ў™ЎЈўДЎ® ўЗЎ∞ўЗ ЎІўДЎґўИЎІЎ®ЎЈ Ў™ўБЎєўКўД Ў≠ўИўГўЕЎ© ўБЎєЎІўДЎ© ўДўДЎ•ЎіЎ±ЎІўБ ЎєўДўЙ ЎІўДЎІўДЎ™Ў≤ЎІўЕ Ў®ЎІўДўЕЎєЎІўКўКЎ± ЎІўДЎ£ўЕўЖўКЎ© ўИЎІўДЎ™ЎіЎ±ўКЎєЎІЎ™ Ў∞ЎІЎ™ ЎІўДЎµўДЎ©.ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎЃЎ®ўКЎЂЎ© 1

ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎЃЎ®ўКЎЂЎ© 1alooh1

ћэ

Ў™ЎєЎ±ўБ ЎІўДЎ®Ў±ўЕЎђўКЎІЎ™ ЎІўДЎЃЎ®ўКЎЂЎ© Ў®Ў£ўЖўЗЎІ Ў®Ў±ЎІўЕЎђ ўЕЎµўЕўЕЎ© ўДЎ•ўДЎ≠ЎІўВ ЎІўДЎґЎ±Ў± Ў®ЎІўДўГўЕЎ®ўКўИЎ™Ў± Ў£ўИ Ў≥Ў±ўВЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎ≠Ў≥ЎІЎ≥Ў© ЎѓўИўЖ ЎєўДўЕ ЎІўДўЕЎІўДўГ. Ў™ЎіўЕўД Ў£ўЖўИЎІЎєўЗЎІ ЎІўДЎіўЗўКЎ±Ў© ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ўИЎ®Ў±ЎІўЕЎђ ЎІўДЎ™ЎђЎ≥Ў≥ЎМ ўИЎ≠ЎµЎІўЖ ЎЈЎ±ўИЎІЎѓЎ©ЎМ ўИўКўЕўГўЖ Ў£ўЖ Ў™ўЖЎ™ЎіЎ± ЎєЎ®Ў± Ў™Ў≠ўЕўКўД Ў®Ў±ЎІўЕЎђ ўЕЎіЎ®ўИўЗЎ© Ў£ўИ Ў≤ўКЎІЎ±Ў© ўЕўИЎІўВЎє ўЕЎµЎІЎ®Ў©. ўДЎ™ЎђўЖЎ®ўЗЎІЎМ ўКўПўЖЎµЎ≠ Ў®Ў™Ў≠ЎѓўКЎЂ ЎІўДўЖЎЄЎІўЕ Ў®ЎІўЖЎ™ЎЄЎІўЕЎМ ЎІЎ≥Ў™ЎЃЎѓЎІўЕ Ў≠Ў≥ЎІЎ®ЎІЎ™ ўЕЎ™ЎєЎѓЎѓЎ© Ў®Ў£Ў∞ўИўЖЎІЎ™ ўЕЎЃЎ™ўДўБЎ©ЎМ ўИЎІўДЎ≠Ў∞Ў± ЎєўЖЎѓ Ў≤ўКЎІЎ±Ў© ЎІўДЎ±ўИЎІЎ®ЎЈ Ў£ўИ Ў™Ў≠ўЕўКўД ЎІўДЎ®Ў±ЎІўЕЎђ.ЎІўДЎіЎІўЕўД ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥Ў®Ў±ЎІўЖўК.pdf

ЎІўДЎіЎІўЕўД ўБўК Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥Ў®Ў±ЎІўЖўК.pdfAbduljabbar Al-dhufri

ћэ

Similar to ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© (20)

ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©

ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©muhammed52012

ћэ

ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўЗўИ ЎђўЗЎІЎ≤ Ў£ўИ Ў®Ў±ўЖЎІўЕЎђ ўКўБЎµўД Ў®ўКўЖ ЎІўДўЕўЖЎІЎЈўВ ЎІўДўЕўИЎЂўИўВ Ў®ўЗЎІ ўИЎЇўКЎ± ЎІўДўЕўИЎЂўИўВ Ў®ўЗЎІ ўБўК ЎІўДЎіЎ®ўГЎІЎ™ЎМ Ў≠ўКЎЂ ўКўВўИўЕ Ў®ЎµЎѓ Ў£ўИ Ў±ўБЎґ ЎІўДЎ®ўКЎІўЖЎІЎ™ ЎЇўКЎ± ЎІўДўЕЎ±ЎЇўИЎ® Ў®ўЗЎІ ўИўБўВўЛЎІ ўДўВўИЎІЎєЎѓ ўЕЎ≠ЎѓЎѓЎ©. ўИЎ™Ў™ўЕЎЂўД ўИЎЄЎІЎ¶ўБўЗ ўБўК Ў™ЎµўБўКЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ЎМ ўИЎІўДЎ™Ў≠Ў∞ўКЎ± ўЕўЖ ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў©ЎМ ўИўЕўЖЎє ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ўИЎІЎ≥Ў™Ў®ЎєЎІЎѓ ЎІўДЎ®Ў±ўКЎѓ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ЎЇўКЎ± ЎІўДўЕўВЎ®ўИўДЎМ ўИЎ™ўВўКўКЎѓ ЎІўДўИЎµўИўД ўДўДўЕўИЎІўВЎє ЎЇўКЎ± ЎІўДўЕўДЎІЎ¶ўЕЎ©. ўКЎєЎ™Ў®Ў± ЎІўДЎђЎѓЎІЎ± ЎІўДўЖЎІЎ±ўК Ў£ЎѓЎІЎ© Ў£Ў≥ЎІЎ≥ўКЎ© ўБўК Ў™ЎєЎ≤ўКЎ≤ ЎІўДЎ£ўЕЎІўЖ ўИЎІўДЎ≠ўЕЎІўКЎ© ўДўДЎіЎ®ўГЎІЎ™.Ў±ЎіўКЎѓ222

Ў±ЎіўКЎѓ222Rsheed Alhrbi

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўИЎЄўКўБЎ© ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ўБўК Ў≠ўЕЎІўКЎ© ЎІўДЎіЎ®ўГЎІЎ™ ўЕўЖ ЎЃўДЎІўД Ў™ўЖЎЄўКўЕ Ў™ЎѓўБўВ ЎІўДЎ®ўКЎІўЖЎІЎ™ Ў®ўКўЖ ЎІўДўЕўЖЎІЎЈўВ ЎІўДўЕўИЎЂўИўВЎ© ўИЎЇўКЎ± ЎІўДўЕўИЎЂўИўВЎ©. ўГўЕЎІ Ў™Ў®Ў≠ЎЂ ўБўК Ў£ўЖўИЎІЎє ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ©ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© Ў∞ЎІЎ™ ЎІўДЎ≠ЎІўДЎ© ўИЎєЎѓўКўЕЎ© ЎІўДЎ≠ЎІўДЎ©ЎМ ўИЎ™ЎІЎ±ўКЎЃ ЎІЎ≥Ў™ЎЃЎѓЎІўЕўЗЎІ ўГЎІЎ≥Ў™ЎђЎІЎ®Ў© ўДўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ЎІўДЎ£ўЕўЖўКЎ©. Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ Ў∞ўДўГЎМ Ў™ЎіўКЎ± ЎІўДўИЎЂўКўВЎ© Ў•ўДўЙ ЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДЎ™ўК Ў™ўИЎІЎђўЗ ЎІўДўЕЎ§Ў≥Ў≥ЎІЎ™ ўБўК Ў•ЎєЎѓЎІЎѓ ЎІўДЎђЎѓЎ±ЎІўЖ ЎІўДўЖЎІЎ±ўКЎ© Ў®ЎіўГўД ЎµЎ≠ўКЎ≠.ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ©....

ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ©....a7mdmwld

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўИЎЄўКўБЎ© ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўИЎ£ўЗўЕўКЎ™ўЗ ўБўК Ў™ўЖЎЄўКўЕ Ў™ЎѓўБўВ ЎІўДЎ®ўКЎІўЖЎІЎ™ Ў®ўКўЖ ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДўЕЎЃЎ™ўДўБЎ©ЎМ Ў≠ўКЎЂ Ў™Ў≥Ў™ЎЃЎѓўЕ ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ўГЎ£ЎѓЎІЎ© ўДўЕўЖЎє ЎІўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ўЕўЖ ЎІўДЎіЎ®ўГЎІЎ™ ЎЇўКЎ± ЎІўДўЕўИЎЂўИўВЎ©. Ў™ЎіЎ±Ў≠ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ Ў£ўЖўИЎІЎє ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ўЕЎЂўД ЎІўДЎђЎѓЎ±ЎІўЖ ЎІўДўЖЎІЎ±ўКЎ© Ў∞ЎІЎ™ ЎІўДЎ≠ЎІўДЎ© ўИЎЇўКЎ± ЎІўДЎ≠ЎІўДЎ©ЎМ ўИўГўКўБўКЎ© ЎєўЕўДўЗЎІ ўБўК ўБЎ≠Ўµ ўИЎ™ЎµўБўКЎ© ЎєЎ®ўИЎІЎ™ ЎІўДЎ®ўКЎІўЖЎІЎ™. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ Ў™ЎІЎ±ўКЎЃ ЎІўДЎђЎѓЎІЎ± ЎІўДўЖЎІЎ±ўК ўИўГўКўБ Ў™ўЕ Ў™ЎЈўИўКЎ±ўЗ ЎІЎ≥Ў™ЎђЎІЎ®Ў©ўЛ ўДўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ЎІўДЎ£ўЕўЖўКЎ© ўБўК ЎіЎ®ўГЎІЎ™ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™.ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ©

ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ©alimashi

ћэ

ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўЗўИ ЎђўЗЎІЎ≤ Ў£ўИ Ў®Ў±ўЖЎІўЕЎђ ўКўБЎµўД Ў®ўКўЖ ЎІўДўЕўЖЎІЎЈўВ ЎІўДўЕўИЎЂўИўВ Ў®ўЗЎІ ўИЎЇўКЎ± ЎІўДўЕўИЎЂўИўВ Ў®ўЗЎІ ўБўК ЎіЎ®ўГЎІЎ™ ЎІўДЎ≠ЎІЎ≥ўИЎ®ЎМ ўИўКЎєўЕўД ЎєўДўЙ Ў™ўЖЎЄўКўЕ Ў™ЎѓўБўВ ЎІўДЎ®ўКЎІўЖЎІЎ™ ўИўБўВ ўВўИЎІЎєЎѓ ўЕЎ≠ЎѓЎѓЎ©. Ў®ЎѓЎ£ ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎІўДЎђЎѓЎ±ЎІўЖ ЎІўДўЖЎІЎ±ўКЎ© ўБўК Ў£ўИЎІЎЃЎ± ЎІўДЎЂўЕЎІўЖўКўЖЎІЎ™ ўГўЕЎ≥Ў™ЎђўКЎ® ўДўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ЎІўДЎ£ўЕўЖўКЎ© ЎєўДўЙ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ЎМ ўИЎ™ЎЈўИЎ±Ў™ Ў™ўВўЖўКЎІЎ™ўЗЎІ ЎєЎ®Ў± ЎІўДЎ£ЎђўКЎІўД ЎІўДўЕЎЃЎ™ўДўБЎ© Ў®ЎѓЎ°ўЛЎІ ўЕўЖ ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДЎєЎІўЕЎ© Ў•ўДўЙ ЎІўДЎ£ўЖЎЄўЕЎ© ЎІўДЎ£ўГЎЂЎ± Ў™ЎЈўИЎ±ўЛЎІ ўЕЎЂўД ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎєЎ™ўЕЎѓЎ© ЎєўДўЙ ЎЈЎ®ўВЎІЎ™ ЎІўДЎ™ЎЈЎ®ўКўВЎІЎ™. Ў™Ў≥Ў™ЎЃЎѓўЕ ЎІўДЎђЎѓЎ±ЎІўЖ ЎІўДўЖЎІЎ±ўКЎ© ўДЎ≠ўЕЎІўКЎ© ЎІўДЎ£ўЖЎЄўЕЎ© ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎЃЎІЎ±ЎђўКЎ© ЎєўЖ ЎЈЎ±ўКўВ ўЕЎ±ЎІўВЎ®Ў© ўИЎ•ЎѓЎІЎ±Ў© Ў≠Ў±ўГЎ© ЎІўДўЕЎ±ўИЎ± ЎІўДЎіЎ®ўГўКЎ©.ЎІўДЎђЎѓЎІЎ± ЎІўДўЖЎІЎ±ўК _44_firewall

ЎІўДЎђЎѓЎІЎ± ЎІўДўЖЎІЎ±ўК _44_firewallmilad naguib

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£ўЗўЕўКЎ© ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ўБўК Ў≠ўЕЎІўКЎ© Ў£ЎђўЗЎ≤Ў© ЎІўДўГўЕЎ®ўКўИЎ™Ў± ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎєЎ®Ў± ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ ўЕЎЂўД ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў©. ўГўЕЎІ ўКЎіЎ±Ў≠ ўГўКўБўКЎ© ЎІўДЎ™Ў£ўГЎѓ ўЕўЖ Ў™ўБЎєўКўД ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўБўК Ў£ўЖЎЄўЕЎ© ЎІўДЎ™ЎіЎЇўКўД ЎІўДўЕЎЃЎ™ўДўБЎ© ўИўКўВЎѓўЕ ЎЃЎЈўИЎІЎ™ ўДўДЎ™ЎєЎ±ўБ ЎєўДўЙ Ў≠ЎІўДЎ© ЎІўДЎђЎѓЎІЎ±. Ў™ўПЎєЎ™Ў®Ў± ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ЎђЎ≤Ў°ўЛЎІ Ў£Ў≥ЎІЎ≥ўКўЛЎІ ўБўК Ў™Ў£ўЕўКўЖ ЎІўДЎІЎ™ЎµЎІўД ЎІўДЎіЎ®ўГўК ўИЎ™ЎєЎ≤ўКЎ≤ Ў£ўЕЎІўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™.(Protracted your system) Ў≠ўЕЎІўКЎ© ўЖЎЄЎІўЕўГ ўЕўЖ ЎІўДЎѓЎЃўДЎІЎ°

(Protracted your system) Ў≠ўЕЎІўКЎ© ўЖЎЄЎІўЕўГ ўЕўЖ ЎІўДЎѓЎЃўДЎІЎ°DrMohammed Qassim

ћэ

ЎІўДЎђЎѓЎІЎ± ЎІўДўЖЎІЎ±ўК ўЗўИ ЎђўЗЎІЎ≤ Ў£ўИ ўЖЎЄЎІўЕ ўКЎ™Ў≠ўГўЕ ўБўК ўЕЎ±ўИЎ± ЎІўДЎ®ўКЎІўЖЎІЎ™ ўБўК ЎІўДЎіЎ®ўГЎ© ўИўКЎєўЕўД ЎєўДўЙ ўЕўЖЎє ЎІўДўИЎµўИўД ЎЇўКЎ± ЎІўДўЕЎµЎ±Ў≠ Ў®ўЗ Ў•ўДўЙ ЎІўДЎіЎ®ўГЎ© ЎІўДЎѓЎІЎЃўДўКЎ©. ўКЎ™ўЕ ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎІўДЎђЎѓЎІЎ± ЎІўДўЖЎІЎ±ўК ўДЎ≠ўЕЎІўКЎ© Ў£ЎђўЗЎ≤Ў© ЎІўДЎ≠ЎІЎ≥ўИЎ® ўИЎ≠ўЕЎІўКЎ™ўЗЎІ ўЕўЖ ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎІўДўЕўЗЎІЎђўЕўКўЖ ўЕўЖ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ЎМ ўИўКўВўИўЕ Ў®ўБЎµўД ЎІўДЎіЎ®ўГЎ© ЎІўДЎѓЎІЎЃўДўКЎ© ЎєўЖ ЎІўДЎєЎІўДўЕ ЎІўДЎЃЎІЎ±ЎђўК. ўИЎ±ЎЇўЕ ўБЎєЎІўДўКЎ™ўЗЎМ ўБЎ•ўЖўЗ ўДЎІ ўКўЕўГўЖўЗ ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎѓЎІЎЃўДўКЎ© Ў£ўИ ЎІўДЎЂЎЇЎ±ЎІЎ™ ўБўК ЎІўДЎ®Ў±ўИЎ™ўИўГўИўДЎІЎ™ ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕЎ©.Ransomware.pptx

Ransomware.pptxLaithAbdulsattar

ћэ

ЎІўДўИЎЂўКўВЎ© Ў™ўЖЎІўВЎі Ў£ўЖўИЎІЎє ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў©ЎМ ўЕЎЂўД ransomwareЎМ ЎІўДЎ™ўК Ў™ўЗЎѓЎѓ ЎІўДЎ®ўКЎІўЖЎІЎ™ ўИЎІўДЎ£ЎђўЗЎ≤Ў© ЎєўЖ ЎЈЎ±ўКўВ ЎІўДЎ™ЎіўБўКЎ± Ў£ўИ ЎІўДўБЎѓўКЎ©. Ў™ЎіўЕўД ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ЎІЎ≥Ў™Ў±ЎІЎ™ўКЎђўКЎІЎ™ ЎІўДўИўВЎІўКЎ© ўИЎІўДЎ≠Ўѓ ўЕўЖ ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЕЎ±Ў™Ў®ЎЈЎ© Ў®ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎЃЎ®ўКЎЂЎ©ЎМ ўЕЎЂўД Ў™Ў≠ЎѓўКЎЂ ЎІўДЎ£ўЖЎЄўЕЎ© ўИЎІЎ≥Ў™ЎЃЎѓЎІўЕ Ў®Ў±ЎІўЕЎђ ЎІўДЎ≠ўЕЎІўКЎ©. Ў™Ў™ЎґўЕўЖ ЎІўДЎ£ўЕЎЂўДЎ© ЎєўДўЙ ЎІўДўЗЎђўЕЎІЎ™ ЎІўДЎ£ўГЎЂЎ± ЎіўЗЎ±Ў© ўИЎ™Ў£ЎЂўКЎ±ўЗЎІ ЎєўДўЙ ЎІўДўЕЎ§Ў≥Ў≥ЎІЎ™ ўИЎІўДЎ™ўГЎІўДўКўБ ЎІўДЎІўВЎ™ЎµЎІЎѓўКЎ© ЎІўДўЖЎІЎ™ЎђЎ© ЎєўЖўЗЎІ.ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ЎІўДўЕЎ≠ЎІЎґЎ±ўЗ ЎІўДЎ≥ЎІЎѓЎ≥ўЗ Ў™ўВўЖўКЎІЎ™ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК

ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ЎІўДўЕЎ≠ЎІЎґЎ±ўЗ ЎІўДЎ≥ЎІЎѓЎ≥ўЗ Ў™ўВўЖўКЎІЎ™ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ЎІўКўЕўЖ ЎІўДЎ®ўКўДўК

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£Ў≥ЎІЎ≥ўКЎІЎ™ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўКЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ Ў™ўВўЖўКЎІЎ™ ЎІўДЎ™ўИўВўКЎє ЎІўДЎ±ўВўЕўКЎМ ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ўИўЕўГЎІўБЎ≠Ў© ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ўИЎІўДЎђЎѓЎ±ЎІўЖ ЎІўДўЖЎІЎ±ўКЎ©. Ў™ЎіЎ±Ў≠ ўГўКўБўКЎ© ЎІўДЎ™Ў≠ўВўВ ўЕўЖ ЎµЎ≠Ў© ЎІўДЎ®ўКЎІўЖЎІЎ™ ўИЎ™ўИўВўКЎєўЗЎІЎМ ўИЎ£ўЗўЕўКЎ© Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўЕўЖ ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў©. Ў™ўВЎѓўЕ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ўЖЎЄЎ±Ў© ЎєЎІўЕЎ© ЎєўДўЙ Ў™ўВўЖўКЎІЎ™ ЎІўДЎ£ўЕЎІўЖ ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕЎ© ўБўК ЎІўДўЕЎ§Ў≥Ў≥ЎІЎ™ ўДЎ≠ўЕЎІўКЎ© ЎІўДЎіЎ®ўГЎІЎ™ ўИЎІўДЎ®ўКЎІўЖЎІЎ™.How To Stay Save Online !

How To Stay Save Online !mody10

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© ўЕўИЎІЎґўКЎє ўЕЎ™ЎєўДўВЎ© Ў®ЎІўДЎ£ўЕЎІўЖ ЎєўДўЙ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ЎМ ўЕЎЂўД ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ўИЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎѓўИЎѓўКЎ©ЎМ ўИЎ£Ў≠ЎµўЖЎ© ЎЈЎ±ўИЎІЎѓЎ©ЎМ ўИўГўКўБўКЎ© ЎІўЖЎ™ЎіЎІЎ±ўЗЎІ ўИЎЈЎ±ўВ ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖўЗЎІ. Ў™Ў§ўГЎѓ ЎІўДўИЎЂўКўВЎ© ЎєўДўЙ Ў£ўЗўЕўКЎ© ЎєЎѓўЕ ўБЎ™Ў≠ ўЕЎ±ўБўВЎІЎ™ ЎЇўКЎ± ўЕЎєЎ±ўИўБЎ©ЎМ ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ўГўДўЕЎІЎ™ ўЕЎ±ўИЎ± ўВўИўКЎ©ЎМ ўИЎІўДЎ≠Ў∞Ў± ЎєўЖЎѓ ўЕЎіЎІЎ±ўГЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДЎіЎЃЎµўКЎ©. ўГўЕЎІ Ў™Ў≥Ў™ЎєЎ±Ўґ Ў£ўЗўЕўКЎ© ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ўИЎ™Ў≠ЎѓўКЎЂ Ў£ўЖЎЄўЕЎ© ЎІўДЎ™ЎіЎЇўКўД ўДўДЎ≠ўЕЎІўКЎ© ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ©.Ў•ЎѓЎІЎ±Ў© ўИЎ™Ў£ўЕўКўЖ ЎіЎ®ўГЎІЎ™ ЎІўДўЕўГЎ™Ў®ЎІЎ™ ўИўЕЎ±ЎІўГЎ≤ ЎІўДўЕЎєўДўИўЕЎІЎ™

Ў•ЎѓЎІЎ±Ў© ўИЎ™Ў£ўЕўКўЖ ЎіЎ®ўГЎІЎ™ ЎІўДўЕўГЎ™Ў®ЎІЎ™ ўИўЕЎ±ЎІўГЎ≤ ЎІўДўЕЎєўДўИўЕЎІЎ™emad Saleh

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© ўЕЎ≥Ў§ўИўДўКЎІЎ™ ўИЎ£ўЗўЕўКЎ© ЎіЎ®ўГЎІЎ™ ЎІўДўЕўГЎ™Ў®ЎІЎ™ ўИўЕЎ±ЎІўГЎ≤ ЎІўДўЕЎєўДўИўЕЎІЎ™ЎМ ўЕЎє ЎІўДЎ™Ў±ўГўКЎ≤ ЎєўДўЙ Ў™ЎµўЕўКўЕ ўИЎ•ЎѓЎІЎ±Ў© ЎІўДЎіЎ®ўГЎІЎ™ ўИЎ™Ў£ўЕўКўЖўЗЎІ. Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЕЎ≠Ў™ўЕўДЎ© ЎІўДўЕЎ±Ў™Ў®ЎЈЎ© Ў®ЎІўДЎ®ўКЎІўЖЎІЎ™ ўИЎІўДўЕЎєўДўИўЕЎІЎ™ЎМ ўИЎ™ўВЎѓўЕ ЎІЎ≥Ў™Ў±ЎІЎ™ўКЎђўКЎІЎ™ ўДўДЎ≠ўЕЎІўКЎ© ўЕЎЂўД ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎІўДЎђЎѓЎ±ЎІўЖ ЎІўДўЖЎІЎ±ўКЎ© ўИЎ£ўЖЎЄўЕЎ© ўГЎіўБ ЎІўДЎІЎЃЎ™Ў±ЎІўВ. ўГўЕЎІ Ў™Ў®Ў≠ЎЂ ўБўК Ў£Ў≥ЎІўДўКЎ® Ў≠ўЕЎІўКЎ© ЎІўДўИЎЂЎІЎ¶ўВ ЎІўДЎ±ўВўЕўКЎ© ўИЎґўЕЎІўЖ ўЕўИЎЂўИўВўКЎ™ўЗЎІ ўИЎ≠ўВўИўВ ЎІўДўЕўДўГўКЎ©.ЎІўДўИЎ≠ЎѓЎ©_ЎІўДЎЂЎІўЖўКЎ© - ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎєўДўЙ ЎІўДЎІўЖЎ™Ў±ўЖЎ™.pptx

ЎІўДўИЎ≠ЎѓЎ©_ЎІўДЎЂЎІўЖўКЎ© - ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎєўДўЙ ЎІўДЎІўЖЎ™Ў±ўЖЎ™.pptxMohammedDahkem1

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўЕЎ≥Ў™ўЖЎѓ ЎЂўДЎІЎЂЎ© ЎєўЖЎІЎµЎ± Ў£Ў≥ЎІЎ≥ўКЎ© ўДЎ£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИўЗўК ЎІўДЎ≥Ў±ўКЎ© ўИЎІўДўЖЎ≤ЎІўЗЎ© ўИЎІўДЎ™ўИЎІўБЎ±ЎМ ўИўКЎіЎ±Ў≠ ўГўКўБўКЎ© ЎІўДўЕЎ≠ЎІўБЎЄЎ© ЎєўДўЙ ўЗЎ∞ўЗ ЎІўДЎєўЖЎІЎµЎ± ЎЃўДЎІўД Ў™ЎЃЎ≤ўКўЖ ўИўЖўВўД ЎІўДЎ®ўКЎІўЖЎІЎ™. ўГўЕЎІ ўКЎ≥Ў™ЎєЎ±Ўґ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДўЕЎЃЎ™ўДўБЎ© ўЕЎЂўД ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎІўДЎ™ЎђЎ≥Ў≥ЎМ ўИўКЎіўКЎ± Ў•ўДўЙ Ў£ўЗўЕўКЎ© ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎІўДЎ™ЎіўБўКЎ± ўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™. ўКўПЎ∞ўГЎ± Ў£ўКЎґўЛЎІ Ў£ўЖўИЎІЎє ЎІўДЎ™ЎіўБўКЎ± ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕЎ© ўБўК ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДўДЎІЎ≥ўДўГўКЎ©ЎМ ўИўКЎіўКЎ± Ў•ўДўЙ Ў£ўЗўЕўКЎ© ЎІЎ™ЎЃЎІЎ∞ ЎІўДЎІЎ≠Ў™ўКЎІЎЈЎІЎ™ ЎІўДўДЎІЎ≤ўЕЎ© ўДЎґўЕЎІўЖ ЎІўДЎ£ўЕЎІўЖ.ўЕЎђўДЎ© ЎІўДЎ£ўЕўЖ ЎІўДЎ±ўВўЕўК ўБўК ЎІўДЎєЎІўДўЕ ЎІўДЎєЎ±Ў®ўК - ЎІўДЎєЎѓЎѓ3 ЎҐўКЎІЎ±2012

ўЕЎђўДЎ© ЎІўДЎ£ўЕўЖ ЎІўДЎ±ўВўЕўК ўБўК ЎІўДЎєЎІўДўЕ ЎІўДЎєЎ±Ў®ўК - ЎІўДЎєЎѓЎѓ3 ЎҐўКЎІЎ±2012 Hayder Hamzoz

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДЎ™ўК Ў™ўИЎІЎђўЗ ЎІўДЎµЎ≠ЎІўБўКўКўЖ ўИЎІўДўЖЎіЎЈЎІЎ° ЎєўДўЙ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ Ў®Ў≥Ў®Ў® ЎІўДЎ®Ў±ўЕЎђўКЎІЎ™ ЎІўДЎЃЎ®ўКЎЂЎ© ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕЎ© ўЕўЖ ўВЎ®ўД ЎІўДЎ≠ўГўИўЕЎІЎ™ЎМ ўЕЎЂўД ЎІўДЎ™Ў±ўИЎђЎІўЖЎМ ўИўГўКўБ ўКўЕўГўЖ Ў£ўЖ Ў™Ў§ЎѓўК ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДЎІЎђЎ™ўЕЎІЎєўКЎ© Ў•ўДўЙ ўГЎіўБ ўЕЎєўДўИўЕЎІЎ™ Ў≠Ў≥ЎІЎ≥Ў©. ўГўЕЎІ Ў™Ў≥ўДЎЈ ЎІўДЎґўИЎ° ЎєўДўЙ Ў£ўЗўЕўКЎ© ЎІЎ™ЎЃЎІЎ∞ Ў™ЎѓЎІЎ®ўКЎ± Ў£ўЕўЖўКЎ© ўДўДЎ≠ўБЎІЎЄ ЎєўДўЙ ЎІўДЎЃЎµўИЎµўКЎ© ўИЎ≠ўЕЎІўКЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ўБўК ЎЄўД ўЗЎ∞ўЗ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДўЕЎ™Ў≤ЎІўКЎѓЎ©.ACCENTURE LOCKBIT RANSOMWARE REPORT_ЎєЎ±Ў®ўК.pdf

ACCENTURE LOCKBIT RANSOMWARE REPORT_ЎєЎ±Ў®ўК.pdfўЕўЖЎµЎ© ЎєўДўИўЕ Ў≠ЎІЎ≥Ў®

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў≠ЎІЎѓЎЂЎ© ЎІЎЃЎ™Ў±ЎІўВ Ў£ўЕўЖўК Ў™ЎєЎ±ЎґЎ™ ўДўЗЎІ ЎіЎ±ўГЎ© Accenture Ў®Ў≥Ў®Ў® Ў®Ў±ўЖЎІўЕЎђ ўБЎѓўКЎ© ўКўПЎєЎ±ўБ Ў®ЎІЎ≥ўЕ LockBit 2.0ЎМ ўИЎІўДЎ∞ўК ўКЎ≥Ў™ўЗЎѓўБ ЎІўДЎ£ўЖЎЄўЕЎ© ЎІўДЎѓЎІЎЃўДўКЎ© ўИўКўЖўБЎ∞ ЎєўЕўДўКЎІЎ™ Ў™ЎіўБўКЎ± ўДўДЎ®ўКЎІўЖЎІЎ™. ўБўК Ў£ЎЇЎ≥ЎЈЎ≥ 2021ЎМ Ў™ўЕ ўЕўДЎІЎ≠ЎЄЎ© ЎЃЎ±ўВ Ў£ўЕўЖўК Ў≠ўКЎЂ Ў≤ЎєўЕЎ™ ЎІўДЎєЎµЎІЎ®Ў© Ў£ўЖўЗЎІ Ў≠ЎµўДЎ™ ЎєўДўЙ Ў®ўКЎІўЖЎІЎ™ Ў™ўВЎѓЎ± ўВўКўЕЎ™ўЗЎІ Ў®50 ўЕўДўКўИўЖ ЎѓўИўДЎІЎ±ЎМ ўЕўЕЎІ Ў£ЎѓўЙ Ў•ўДўЙ Ў™ўИЎµўКЎІЎ™ ўДЎ™Ў≠Ў≥ўКўЖ Ў™ЎѓЎІЎ®ўКЎ± ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ўИЎІўДЎ™Ў≠ЎѓўКЎЂ ЎІўДЎѓўИЎ±ўК ўДўДЎ®Ў±ЎІўЕЎђ. Ў™ўЕ ЎІўДЎ™Ў£ўГўКЎѓ ЎєўДўЙ Ў£ўЗўЕўКЎ© Ў™ўВўКўКўЕ ЎІўДўБЎ±ЎґўКЎІЎ™ ЎІўДЎ£ўЕўЖўКЎ© ўИЎІўДЎІўЕЎ™ЎЂЎІўД ўДўДЎ™ўИЎђўКўЗЎІЎ™ ўДЎ™ўБЎІЎѓўК ЎІўДЎ≠ўИЎІЎѓЎЂ ЎІўДўЕЎ≥Ў™ўВЎ®ўДўКЎ©.Ў®Ў±ЎІўЕЎђ ўЕўГЎІўБЎ≠Ў© ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ 6

Ў®Ў±ЎІўЕЎђ ўЕўГЎІўБЎ≠Ў© ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ 6MohammedSaneh

ћэ

ўКЎ™ўЖЎІўИўД ўЗЎ∞ЎІ ЎІўДЎ®Ў≠ЎЂ ўЕўБўЗўИўЕ ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎ£ўЗўЕўКЎ© Ў®Ў±ЎІўЕЎђ ўЕўГЎІўБЎ≠Ў© ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўБўК Ў≠ўЕЎІўКЎ© Ў£ЎђўЗЎ≤Ў© ЎІўДўГўЕЎ®ўКўИЎ™Ў±ЎМ ўИўКЎ≥Ў™ЎєЎ±Ўґ Ў£ўЖўИЎІЎє ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎ£ЎґЎ±ЎІЎ±ўЗЎІ ўИЎҐўДўКЎІЎ™ ЎєўЕўД Ў®Ў±ЎІўЕЎђ ЎІўДЎ≠ўЕЎІўКЎ©. ўГўЕЎІ ўКЎ™ЎЈЎ±ўВ Ў•ўДўЙ ЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДЎ™ўК Ў™ўИЎІЎђўЗ ЎІўДЎ£ўЕЎІўЖ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ўБўК ЎІўДЎєЎµЎ± ЎІўДЎ≠ЎѓўКЎЂЎМ ўИЎ£ўЗўЕўКЎ© Ў™Ў≠ЎѓўКЎЂ ЎІўДЎ£ўЖЎЄўЕЎ© ўИЎІўДЎ™ЎЂўВўКўБ Ў≠ўИўД ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ©.ЎІўДЎ£ўЕўЖ ЎІўДЎ±ўВўЕўК ўДўДЎµЎ≠ўБўКўКўЖ

ЎІўДЎ£ўЕўЖ ЎІўДЎ±ўВўЕўК ўДўДЎµЎ≠ўБўКўКўЖMamoun Matar

ћэ

ўКЎ™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£ўЗўЕўКЎ© Ў≠ўЕЎІўКЎ© ЎІўДЎµЎ≠ўБўКўКўЖ ЎІўДЎ±ўВўЕўКўКўЖ ўБўК ЎЄўД ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™ ЎІўДўЕЎ≠Ў™ўЕўДЎ© ўЕўЖ ЎІўДЎ™ўВўЖўКЎІЎ™ ЎІўДЎ≠ЎѓўКЎЂЎ©ЎМ ўИЎ™Ў£ЎЂўКЎ±ўЗЎІ ЎєўДўЙ Ў≠Ў±ўКЎ© ЎІўДЎєўЕўД ЎІўДЎµЎ≠ўБўК. Ў™Ў≥ўДЎЈ ЎІўДЎґўИЎ° ЎєўДўЙ ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЕЎ±Ў™Ў®ЎЈЎ© Ў®ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™ ўИЎ™ЎѓЎєўИ ЎІўДЎµЎ≠ўБўКўКўЖ Ў•ўДўЙ ЎІЎ™ЎЃЎІЎ∞ ЎІЎ≠Ў™ўКЎІЎЈЎІЎ™ ўДўДЎ≠ўБЎІЎЄ ЎєўДўЙ Ў£ўЕЎІўЖ ўЕЎєўДўИўЕЎІЎ™ўЗўЕ ЎІўДЎ±ўВўЕўКЎ© ўИЎ≠ўВўИўВ ЎІўДЎ•ўЖЎ≥ЎІўЖ. Ў™ЎіЎ±Ў≠ ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ўЖЎµЎІЎ¶Ў≠ ўИЎ£Ў≥ЎІўДўКЎ® ўДЎ™ЎђўЖЎ® ЎІўДўЕЎ±ЎІўВЎ®Ў© ўИЎґўЕЎІўЖ ЎЃЎµўИЎµўКЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ўДўДЎ™ўИЎІЎµўД ўИЎІўДЎ•Ў®ўДЎІЎЇ Ў®ЎіўГўД ЎҐўЕўЖ.ўЖўИЎІўБ ЎІўДЎєЎ™ўКЎ®ўК

ўЖўИЎІўБ ЎІўДЎєЎ™ўКЎ®ўКNawaf Al-nefaie

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў£ўЗўЕўКЎ© Ў£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎ™ЎєЎ±ўКўБўЗ ўИЎ£ўЗЎѓЎІўБўЗЎМ ўЕўИЎґЎ≠Ў© ЎґЎ±ўИЎ±Ў© Ў≠ўЕЎІўКЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІўДЎ®ўКЎІўЖЎІЎ™ ўЕўЖ ЎІўДўЕўЗЎІЎђўЕўКўЖ. Ў™ЎіўЕўД ЎІўДўИЎЂўКўВЎ© Ў£ўКЎґўЛЎІ ЎІўДўИЎ≥ЎІЎ¶ўД ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕЎ© ўДЎ≥Ў±ўВЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИўИЎ≥ЎІЎ¶ўД ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎ™ЎІЎ≠Ў© ўЕЎЂўД ЎІўДЎ™ЎіўБўКЎ± ўИЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ©. ўИЎ™Ў§ўГЎѓ ЎєўДўЙ Ў£ўЗўЕўКЎ© Ў®ўЖЎІЎ° ўЖЎЄЎІўЕ Ў£ўЕўЖўК ўВўИўК ўКЎґўЕўЖ Ў≥ўДЎІўЕЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИўКўИЎІЎђўЗ ЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДўЕЎ™Ў≤ЎІўКЎѓЎ© ўБўК ЎІўДЎ®ўКЎ¶Ў© ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўКЎ©.Ntra a.anis internet recommendations

Ntra a.anis internet recommendationsMohamed ElGabry

ћэ

Ў™ўЖЎІўВЎі ЎІўДўИЎЂўКўВЎ© ЎІўДЎ£ўЕЎІўЖ ЎІўДЎ•ўДўГЎ™Ў±ўИўЖўК ўБўК ЎІўДўЕўЖЎІЎ≤ўД ЎІўДўЕЎµЎ±ўКЎ©ЎМ ўЕўИЎґЎ≠Ў© Ў£ўЗўЕўКЎ© Ў•ЎѓЎ±ЎІўГ ЎІўДЎ£ўЗўД ўДЎЈЎ±ўВ Ў≠ўЕЎІўКЎ© Ў£ЎЈўБЎІўДўЗўЕ ўЕўЖ ўЕЎЃЎІЎЈЎ± ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™. Ў™ўВЎѓўЕ ЎІўДўИЎЂўКўВЎ© ўЖЎµЎІЎ¶Ў≠ ЎєўЕўДўКЎ© Ў≠ўИўД ўГўКўБўКЎ© Ў™ЎєЎ≤ўКЎ≤ ЎІўДЎ£ўЕЎІўЖ ЎІўДЎ±ўВўЕўК ўЕўЖ ЎЃўДЎІўД ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДўЕЎґЎІЎѓЎ© ўДўДЎІЎЃЎ™Ў±ЎІўВЎМ ўИЎІўДЎ™ўИЎІЎµўД ЎІўДўЕўБЎ™ўИЎ≠ Ў®ўКўЖ ЎІўДЎ£ўЗўД ўИЎІўДЎ£Ў®ўЖЎІЎ°. Ў™ўЗЎѓўБ ЎІўДўЖЎµЎІЎ¶Ў≠ Ў•ўДўЙ Ў™ЎєЎ≤ўКЎ≤ ЎІўДўИЎєўК ўИЎІўДЎ≠Ўѓ ўЕўЖ ЎІўДЎ£ЎґЎ±ЎІЎ± ЎІўДЎ™ўК ўВЎѓ Ў™ўЖЎђўЕ ЎєўЖ ЎІўДЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎЇўКЎ± ЎІўДўЕЎѓЎ±ўИЎ≥ ўДўДЎ•ўЖЎ™Ў±ўЖЎ™.Haisam haron

Haisam haronshemoka20

ћэ

Ў™Ў™ўЖЎІўИўД ўИЎЂўКўВЎ© Ў≥ўКЎІЎ≥Ў© Ў£ўЕЎІўЖ ЎІўДЎіЎ®ўГЎ© ўДЎіЎ±ўГЎ© DSP Ў≠ўДўИўД ЎІўДЎ£ўЕЎІўЖ ўИЎІўДЎ≥ўКЎІЎ≥ЎІЎ™ ЎІўДўЕЎ™ЎєўДўВЎ© Ў®ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎІўДЎіЎ®ўГЎІЎ™ ЎѓЎІЎЃўД ЎІўДЎіЎ±ўГЎ©. Ў™ЎіўЕўД ЎІўДЎ≥ўКЎІЎ≥ЎІЎ™ ўВўИЎІЎєЎѓ ЎІўДўИЎµўИўД ўИЎІўДЎ™Ў£ўГЎѓ ўЕўЖ ЎІўДўЗўИўКЎ© ўДўЕўИЎЄўБўК ЎІўДЎіЎ±ўГЎ©ЎМ Ў®ЎІўДЎ•ЎґЎІўБЎ© Ў•ўДўЙ Ў≠ўЕЎІўКЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ўИЎІўДЎ£ЎђўЗЎ≤Ў© ўЕўЖ ЎІўДЎ™ўЗЎѓўКЎѓЎІЎ™. Ў™ўЗЎѓўБ ўЗЎ∞ўЗ ЎІўДЎ≥ўКЎІЎ≥ЎІЎ™ Ў•ўДўЙ ЎґўЕЎІўЖ Ў£ўЕЎІўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎ™ўВўДўКўД ЎІўДўЕЎЃЎІЎЈЎ± ЎІўДўЖЎІЎђўЕЎ© ЎєўЖ ЎІўДЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎЇўКЎ± ЎІўДўЕЎµЎ±Ў≠ Ў®ўЗ Ў£ўИ ЎІўДўЕўЕЎІЎ±Ў≥ЎІЎ™ ЎЇўКЎ± ЎІўДЎҐўЕўЖЎ©.(Physical security) Ў£ўДЎІўЕўЖ ЎІўДўЕЎІЎѓўК

(Physical security) Ў£ўДЎІўЕўЖ ЎІўДўЕЎІЎѓўКDrMohammed Qassim

ћэ

Ў™Ў™ЎЈЎ±ўВ ЎІўДўИЎЂўКўВЎ© Ў•ўДўЙ Ў™ЎЈўИЎ± Ў£ўЖЎЄўЕЎ© ЎІўДЎ≠ЎІЎ≥Ў® ўИЎіЎ®ўГЎІЎ™ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўИЎІЎ±Ў™ўБЎІЎє ўЕЎЃЎІЎЈЎ± ЎІўДЎ£ўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ўК ўЕЎЂўД ЎІўДЎІЎЃЎ™Ў±ЎІўВЎІЎ™ ўИЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ўЕўЕЎІ ўКЎіўГўД Ў™ўЗЎѓўКЎѓўЛЎІ ўГЎ®ўКЎ±ўЛЎІ ЎєўДўЙ ЎІўДўЕўЖЎіЎҐЎ™ ЎІўДЎ≠ўГўИўЕўКЎ© ўИЎІўДЎЃЎІЎµЎ©. Ў™ўПЎ®Ў±Ў≤ ЎІўДўИЎЂўКўВЎ© Ў£ўЗўЕўКЎ© Ў™Ў£ўЕўКўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ўДЎґўЕЎІўЖ Ў≥Ў±ўКЎ© ўИўЕўИЎЂўИўВўКЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™ ўЕўЖ ЎЃўДЎІўД Ў™ўВўЖўКЎІЎ™ ўЕЎЃЎ™ўДўБЎ© ўЕЎЂўД ЎІўДЎ™ЎіўБўКЎ±ЎМ ўИЎ™ўЖЎІўВЎі ЎІўДЎ™Ў≠ЎѓўКЎІЎ™ ЎІўДЎ™ўК Ў™ўИЎІЎђўЗ ўЕЎіЎЇўДўК ЎІўДЎ£ўЖЎЄўЕЎ© ўБўК ўЕўИЎІЎђўЗЎ© Ў£Ў≥ЎІўДўКЎ® ЎІўДЎІЎЃЎ™Ў±ЎІўВ ЎІўДўЕЎ≥Ў™Ў≠ЎѓЎЂЎ©. ўГўЕЎІ Ў™ЎіўКЎ± Ў•ўДўЙ Ў≤ўКЎІЎѓЎ© ўЕЎ≠ЎІўИўДЎІЎ™ ЎІўДЎІЎЃЎ™Ў±ЎІўВ ЎєўДўЙ ўЕЎ± ЎІўДЎ≥ўЖўКўЖЎМ ўЕўЕЎІ ўКЎ≥Ў™ЎѓЎєўК ЎІЎ™ЎЃЎІЎ∞ Ў•ЎђЎ±ЎІЎ°ЎІЎ™ ўДўДўЕЎ≠ЎІўБЎЄЎ© ЎєўДўЙ Ў≥ўДЎІўЕЎ© ЎІўДЎ®ўКЎІўЖЎІЎ™.ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎЃЎ®ўКЎЂўЗ

ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎЃЎ®ўКЎЂўЗ renowasfi99

ћэ

Ў™Ў™ўЖЎІўИўД ЎІўДўИЎЂўКўВЎ© Ў™ЎєЎ±ўКўБ ЎІўДЎ®Ў±ўЕЎђўКЎІЎ™ ЎІўДЎЃЎ®ўКЎЂЎ© (malware) ўИЎ£ўЖўИЎІЎєўЗЎІ ўИЎҐЎЂЎІЎ±ўЗЎІ ЎІўДЎґЎІЎ±Ў©ЎМ ўЕЎЂўД ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИЎ®Ў±ЎІўЕЎђ ЎІўДЎ™ЎђЎ≥Ў≥ ўИЎ≠ЎµЎІўЖ ЎЈЎ±ўИЎІЎѓЎ©ЎМ ЎІўДЎ™ўК ўКўЕўГўЖ Ў£ўЖ Ў™Ў§ЎѓўК Ў•ўДўЙ Ў£ЎґЎ±ЎІЎ± Ў®ЎІўДЎЇЎ© ўБўК ЎІўДЎ£ўЖЎЄўЕЎ© ЎІўДЎ≠ЎІЎ≥ўИЎ®ўКЎ©. ўГўЕЎІ Ў™ўВЎѓўЕ ЎІўДўИЎЂўКўВЎ© ўЖЎµЎІЎ¶Ў≠ ўДЎ≠ўЕЎІўКЎ© ЎІўДЎ£ЎђўЗЎ≤Ў©ЎМ Ў®ўЕЎІ ўБўК Ў∞ўДўГ Ў™Ў≠ЎѓўКЎЂ ЎІўДЎ£ўЖЎЄўЕЎ© ўИЎІўДЎ®Ў±ЎІўЕЎђ Ў®ЎІўЖЎ™ЎЄЎІўЕЎМ ўИЎІўЖЎ™Ў®ЎІўЗ ЎІўДўЕЎ≥Ў™ЎЃЎѓўЕ ЎєўЖЎѓ ўБЎ™Ў≠ ЎІўДЎ±ўИЎІЎ®ЎЈ Ў£ўИ Ў™ўЖЎ≤ўКўД ЎІўДЎ™ЎЈЎ®ўКўВЎІЎ™ ўЕўЖ ЎІўДЎ•ўЖЎ™Ў±ўЖЎ™. ўКўПЎіЎѓЎѓ ЎєўДўЙ Ў£ўЗўЕўКЎ© ЎІЎ™ЎЃЎІЎ∞ ЎІўДЎ≠Ў∞Ў± ўЕўЖ ЎІўДЎ±Ў≥ЎІЎ¶ўД ЎЇўКЎ± ЎІўДўЕўИЎЂўИўВ Ў®ўЗЎІ ўИЎІўДЎ™Ў£ўГЎѓ ўЕўЖ Ў≥ўДЎІўЕЎ© ЎІўДўЕўДўБЎІЎ™ ўВЎ®ўД ўБЎ™Ў≠ўЗЎІ.ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ЎІўДўЕЎ≠ЎІЎґЎ±ўЗ ЎІўДЎ≥ЎІЎѓЎ≥ўЗ Ў™ўВўЖўКЎІЎ™ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК

ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ЎІўДўЕЎ≠ЎІЎґЎ±ўЗ ЎІўДЎ≥ЎІЎѓЎ≥ўЗ Ў™ўВўЖўКЎІЎ™ ЎІўДЎ£ўЕўЖ ЎІўДЎ≥ўКЎ®Ў±ЎІўЖўК ЎІўКўЕўЖ ЎІўДЎ®ўКўДўК

ћэ

ЎІўДўИЎ≠ЎѓЎ©_ЎІўДЎЂЎІўЖўКЎ© - ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎєўДўЙ ЎІўДЎІўЖЎ™Ў±ўЖЎ™.pptx

ЎІўДўИЎ≠ЎѓЎ©_ЎІўДЎЂЎІўЖўКЎ© - ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎєўДўЙ ЎІўДЎІўЖЎ™Ў±ўЖЎ™.pptxMohammedDahkem1

ћэ

ўЕЎђўДЎ© ЎІўДЎ£ўЕўЖ ЎІўДЎ±ўВўЕўК ўБўК ЎІўДЎєЎІўДўЕ ЎІўДЎєЎ±Ў®ўК - ЎІўДЎєЎѓЎѓ3 ЎҐўКЎІЎ±2012

ўЕЎђўДЎ© ЎІўДЎ£ўЕўЖ ЎІўДЎ±ўВўЕўК ўБўК ЎІўДЎєЎІўДўЕ ЎІўДЎєЎ±Ў®ўК - ЎІўДЎєЎѓЎѓ3 ЎҐўКЎІЎ±2012 Hayder Hamzoz

ћэ

Ad

ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©

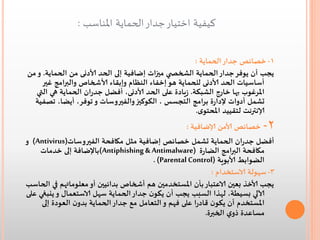

- 1. вАЂЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©вАђ вАЂЎ±ўКЎІўЖ ЎєЎ®Ўѓ ЎІўДўДЎЈўКўБ Ў£Ў®ЎІвАђ вАЂ357532411вАђ

- 2. вАЂЎІўДўЕўВЎѓўЕўЗвАђ вАЂвА™ пВҐвАђЎ•Ў∞ЎІ ўГўЖЎ™ Ў™Ў™ЎµўД Ў®ЎІЎ•ўДўЖЎ™Ў±ўЖЎ™ ЎѓўИўЖ ЎђЎѓЎІЎ± Ў≠ўЕЎІўКЎ©ЎМ ўБЎ•ўЖ Ў∞ўДўГ ўКЎіЎ®ўЗ Ў™Ў±ўГ ЎІўДўЕўБЎІЎ™ўКЎ≠ ЎѓЎІЎЃўДвАђ вАЂЎ≥ўКЎІЎ±Ў™ўГ ўИЎІўДўЕЎ≠Ў±ўГ ўКЎєўЕўД ўИЎІЎ£ўДЎ®ўИЎІЎ® ЎЇўКЎ± ўЕўВўБўДЎ© Ў®ўКўЖўЕЎІ Ў™Ў™ЎђўЗ ўЕЎ≥Ў±ЎєЎІ ўЛ Ў•ўДўЙ ЎІўДўЕЎ™ЎђЎ±.вАђ вАЂўИЎ®ЎІўДЎ±ЎЇўЕ ўЕўЖ Ў£ўЖўГ ўВЎѓ Ў™Ў™ўЕўГўЖ ўЕўЖ ЎІўДЎѓЎЃўИўД ўИЎІўДЎЃЎ±ўИЎђ ўВЎ®ўД Ў£ўЖ ўКўДЎ≠ЎЄ Ў£Ў≠Ўѓ Ў∞ўДўГЎМ Ў•ЎІўД Ў£ўЖўЗ ўВЎѓвАђ вАЂўКЎ≥Ў™ЎЇўД Ў£Ў≠Ўѓ ўЗЎ∞ўЗ ЎІўДўБЎ±ЎµЎ©. ЎєўДўЙ ЎІЎ•ўДўЖЎ™Ў±ўЖЎ™ЎМ ўКЎ≥Ў™ЎЃЎѓўЕ ЎІўДўЕЎ™ЎЈўБўДўИўЖ Ў™ЎєўДўКўЕЎІЎ™ Ў®Ў±ўЕЎђўКЎ©вАђ вАЂЎґЎІЎ±Ў© ўЕЎЂўД ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ўИЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎѓўИЎѓўКЎ©ЎМ ўИЎ£Ў≠ЎµўЖЎ© ЎЈЎ±ўИЎІЎѓЎ© ўДўЕЎ≠ЎІўИўДЎ© ЎІўДЎ®Ў≠ЎЂ ЎєўЖвАђ вАЂЎ£ЎђўЗЎ≤Ў© ўГўЕЎ®ўКўИЎ™Ў± ЎЇўКЎ± ўЕЎ≠ўЕўКЎ©. Ў®Ў•ўЕўГЎІўЖ ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДўЕЎ≥ЎІЎєЎѓЎ© ўБўК Ў≠ўЕЎІўКЎ© ЎІўДўГўЕЎ®ўКўИЎ™Ў±вАђ вАЂўЕўЖ ўЗЎ∞ўЗ ЎІўДЎ™ЎєўДўКўЕЎІЎ™ ЎІўДЎ®Ў±ўЕЎђўКЎ© ЎІўДЎґЎІЎ±Ў© ўИЎІўДўЗЎђўЕЎІЎ™ ЎІЎ£ўДЎЃЎ±ўЙ ЎІўДўЕЎ™ЎєўДўВЎ© Ў®ЎІЎ£ўДўЕЎІўЖ.вАђ вАЂвА™ пВҐвАђЎ•Ў∞ЎІўЛЎМ ўЕЎІЎ∞ЎІ Ў®ЎІЎ≥Ў™ЎЈЎІЎєЎ© ЎІўДўЕЎ™ЎЈўБўД Ў£ўЖ ўКўБЎєўДЎЯ Ў•ўЖ Ў∞ўДўГ ўКЎєЎ™ўЕЎѓ ЎєўДўЙ ЎЈЎ®ўКЎєЎ© ЎІўДўЗЎђўИўЕ. ўБЎ®ўКўЖўЕЎІвАђ вАЂЎ®ЎєЎґ ЎІўДўЗЎђўЕЎІЎ™ Ў™Ў§ЎѓўК Ў•ўДўЙ Ў•Ў≤ЎєЎІЎђЎІЎ™ ўБўВЎЈ ўЕўЖ ЎЃЎІўДўД ЎІўДўЕЎ≤Ў≠ЎІЎ™ ЎІўДЎ®Ў≥ўКЎЈЎ©ЎМ ўБЎ•ўЖ ЎЇўКЎ±ўЗЎІвАђ вАЂўКЎ™ўЕ Ў•ўЖЎіЎІЎ§ўЗЎІ Ў®ўВЎµЎѓ ЎІўДЎ™Ў≥Ў®Ў® ўБўК ЎІўДЎґЎ±Ў±. ўВЎѓ Ў™Ў≠ЎІўИўД ўЗЎ∞ўЗ ЎІЎ£ўДўЖўИЎІЎє ЎІўДЎЃЎЈўКЎ±Ў© Ў≠Ў∞ўБвАђ вАЂўЕЎєўДўИўЕЎІЎ™ ўЕўЖ ЎІўДўГўЕЎ®ўКўИЎ™Ў±ЎМ Ў£ўИ Ў™ЎєЎЈўКўДўЗЎМ Ў£ўИ Ў≠Ў™ўЙ Ў≥Ў±ўВЎ© ўЕЎєўДўИўЕЎІЎ™ ЎіЎЃЎµўКЎ©ЎМ ўЕЎЂўД ўГўДўЕЎІЎ™вАђ вАЂЎІўДўЕЎ±ўИЎ± Ў£ўИ Ў£Ў±ўВЎІўЕ ЎІўДЎ®ЎЈЎІўВЎІЎ™ ЎІЎІўДЎ¶Ў™ўЕЎІўЖўКЎ©.вАђ

- 3. вАЂўЕЎІЎ∞ЎІ ўКЎєўЖўК ЎІўДЎђЎѓЎІЎ± ЎІўДўЖЎІЎ±ўК ЎЯвАђ вАЂвА™ пВҐвАђЎ™Ў®ўВўЙ ўЕЎ≥Ў£ўДЎ© Ў≠ўБЎЄ ЎІўДЎЃЎµўИЎµўКЎ© ўЕўЖ Ў£ўЗўЕ ЎІўДўЗўИЎІЎђЎ≥ ЎІўДЎ™ўК Ў™ўЖЎ™ЎІЎ® ЎІўДўЕЎ≥Ў™ЎєўЕўД ЎЃЎµўИЎµЎІвАђ вАЂўЕЎє ЎІЎ•ўДЎ±Ў™ўБЎІЎє ЎІўДЎ±ўЗўКЎ® ўДўЕЎ≠ЎІўИЎІўДЎ™ ЎІЎ•ўДЎЃЎ™Ў±ЎІўВ ўДЎѓўЙ ЎІЎ≥Ў™ЎєўЕЎІўДўЖЎІ ўДЎ•ўДўЖЎ™Ў±ўЖЎІЎ™ЎМ ўИ ўЗўИ ўЕЎІ ўКЎѓўБЎєўЖЎІвАђ вАЂЎ•ўДўЙ ЎІЎ≥Ў™ЎєўЕЎІўД Ў®ЎєЎґ ЎІўДўИЎ≥ЎІЎ¶ўД ЎІўДЎЃЎІЎµЎ© Ў®ЎІўДЎ≠ўЕЎІўКЎ© ўИ ЎІўДЎ™ўК ўЕўЖ Ў®ўКўЖўЗЎІ ўЖЎђЎѓ ўЕЎґЎІЎѓвАђ вАЂЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ ЎІўДЎђЎѓЎІЎ± ЎІўДўЖЎІЎ±ўК ўИ ЎІўДЎ™Ў±ўВўКЎєЎІЎ™ ЎІўДЎ™ўК Ў™ўЗўЕ ўЖЎЄўЕ ЎІўДЎ™ЎіЎЇўКўД.вАђ вАЂвА™пВҐвАђвАђ

- 4. вАЂўЕЎІ ЎІўДўЕўВЎµўИЎѓ Ў®ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©ЎЯвАђ вАЂвА™ пВҐвАђЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўЗўИ Ў®Ў±ўЖЎІўЕЎђ Ў£ўИ ЎђўЗЎІЎ≤ ўКўЕўЖЎє ЎІўДўЕЎ™Ў≥ўДўДўКўЖ ўИЎ®ЎєЎґ Ў£ўЖўИЎІЎє ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў©вАђ вАЂўЕўЖ ЎІўДўИЎµўИўД Ў•ўДўЙ ЎІўДўГўЕЎ®ўКўИЎ™Ў± ўЕўЖ ЎЃЎІўДўД Ў•Ў≠ЎѓўЙ ЎІўДЎіЎ®ўГЎІЎ™ Ў£ўИ ўЕўЖ ЎЃЎІўДўД ЎІЎ•ўДўЖЎ™Ў±ўЖЎ™. ўКўВўИўЕвАђ вАЂЎ®Ў•ЎђЎ±ЎІЎ° Ў∞ўДўГ ўЕўЖ ЎЃЎІўДўД ўЕЎ±ЎІЎђЎєЎ© ЎІўДўЕЎєўДўИўЕЎІЎ™ ЎІўДўИЎІЎ±ЎѓЎ© ўЕўЖ ЎІЎ•ўДўЖЎ™Ў±ўЖЎ™ Ў£ўИ ўЕўЖ Ў•Ў≠ЎѓўЙвАђ вАЂЎІўДЎіЎ®ўГЎІЎ™ЎМ ЎЂўЕ ўКўВўИўЕ Ў•ўЕЎІ Ў®Ў≠ЎЄЎ±ўЗЎІ Ў£ўИ ЎІўДЎ≥ўЕЎІЎ≠ Ў®ўЗЎІ ўДўДўИЎµўИўД Ў•ўДўЙ ЎІўДўГўЕЎ®ўКўИЎ™Ў±.вАђ вАЂвА™ пВҐвАђЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўДўКЎ≥ Ў™ЎЈЎ®ўКўВЎІ ўЛ ўГЎ™ЎЈЎ®ўКўВ ўЕўГЎІўБЎ≠Ў© ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ Ў£ўИ ўЕўГЎІўБЎ≠Ў© ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў©.вАђ вАЂЎ™Ў≥ЎІЎєЎѓ ЎђЎѓЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўБўК ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ЎІўДўЕЎ™ўЖўВўДЎ© ўИЎІўДўЕЎ™Ў≥ўДўДўКўЖЎМ Ў®ўКўЖўЕЎІ Ў™Ў≥ЎІЎєЎѓвАђ вАЂўПвАђ вАЂЎ™ЎЈЎ®ўКўВЎІЎ™ ўЕўГЎІўБЎ≠Ў© ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўБўК ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ЎМ Ў£ўЕЎІ Ў™ЎЈЎ®ўКўВЎІЎ™ ўЕўГЎІўБЎ≠Ў©вАђ вАЂЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў© ўБЎ™Ў≥ЎІЎєЎѓ ўБўК ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў©.вАђ вАЂвА™ пВҐвАђўИўБўКўЕЎІ ўКўДўК ЎµўИЎ±Ў© Ў™ўИЎґЎ≠ ўГўКўБўКЎ© ЎєўЕўД ЎђЎѓЎІЎ± Ў≠ўЕЎІўКЎ©:вАђ

- 5. вАЂўГўКўБ ўКЎєўЕўД ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ЎЯвАђ вАЂвА™ пВҐвАђЎ•Ў∞ЎІ ўГўЖЎ™ ўВЎѓ ЎІЎ≥Ў™ЎЃЎѓўЕЎ™ ЎІЎІўДўЖЎ™Ў±ўЖЎ™ Ў£ўДўК ўБЎ™Ў±Ў© ўЕўЖ ЎІўДЎ≤ўЕўЖ ЎМ ўИЎЃЎІЎµЎ© Ў•Ў∞ЎІ ўГўЖЎ™ Ў™ЎєўЕўД ўБўК ЎіЎ±ўГЎ© ўГЎ®ўКЎ±Ў©вАђ вАЂўИЎ™Ў™ЎµўБЎ≠ ЎІўДўИўКЎ® Ў£ЎЂўЖЎІЎ° ўИЎђўИЎѓўГ ўБўК ЎІўДЎєўЕўД ЎМ ўИЎ±Ў®ўЕЎІ ўГўЖЎ™ ўВЎѓ Ў≥ўЕЎєЎ™ ўЕЎµЎЈўДЎ≠ ўКЎ≥Ў™ЎЃЎѓўЕ ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©.вАђ вАЂЎєўДўЙ Ў≥Ў®ўКўД ЎІўДўЕЎЂЎІўД ЎМ ўГўЖЎ™ ўГЎЂўКЎ±ЎІ ўЕЎІ Ў™Ў≥ўЕЎє ЎІўДўЖЎІЎ≥ ўБўК ЎІўДЎіЎ±ўГЎІЎ™ ўКўВўИўДўИўЖ Ў£ЎіўКЎІЎ° ўЕЎЂўД ЎМ вАЬЎІўД ЎІЎ≥Ў™ЎЈўКЎє ЎІўЖвАђ вАЂЎІЎ≥Ў™ЎЃЎѓўЕ ўЗЎ∞ЎІ ЎІўДўЕўИўВЎє Ў£ўДўЖўЗўЕ ўДўЕ ўКЎ≥ўЕЎ≠ўИЎІ ЎІўДЎѓЎЃўИўД Ў•ўДўКЎ© ўЕўЖ ЎЃЎІўДўД ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©.вАЭвАђ вАЂЎ•Ў∞ЎІ ўГЎІўЖ ўДЎѓўКўГ ЎІЎ™ЎµЎІўД Ў•ўЖЎ™Ў±ўЖЎ™ Ў≥Ў±ўКЎє ўБўК ўЕўЖЎ≤ўДўГ (Ў•ўЕЎІ ЎІЎ™ЎµЎІўД ЎѓўК ЎІЎ≥ ЎІўД Ў£ўИ ўЕўИЎѓўЕ ўГЎІЎ®ўД) ЎМ ўВЎѓ ўИЎґЎєЎ™ ўДўГвАђ вАЂЎіЎ®ўГЎ© ўЕўЖЎ≤ўДўКЎ© . ўИЎ™Ў®ўКўЖ ўДўГ ЎІўЖ ЎІўДЎіЎ®ўГЎ© ЎІўДўЕўЖЎ≤ўДўКЎ© ЎІўД Ў™Ў≠ўЕўД ЎђЎѓЎІЎ± Ў≠ўЕЎІўКЎ© ўЕўЕЎІ ўКЎєЎ±ЎґўГ ўДўДўГЎЂўКЎ± ўЕўЖ ЎІўДўВЎґЎІўКЎІвАђ вАЂЎІЎ£ўДўЕўЖўКЎ© ўЗўК ўЖўБЎ≥ўЗЎІ ўЖўБЎ≥ўЗЎІ Ў®ЎІўДЎіЎ®ўГЎІЎ™ ЎІўДўИЎІЎ≥ЎєЎ© ўИЎђЎѓЎІЎ± Ў≠ўЕЎІўКЎ© ўКЎіўГўД ЎєЎІЎ¶ўВЎІ ўДўДЎ≠ўБЎІЎЄ ЎєўДўЙ ЎІўДўВўИўЙ ЎІўДўЕЎѓўЕЎ±Ў©вАђ вАЂЎ®ЎєўКЎѓЎІ ЎєўЖ ЎІўДўЕўЕЎ™ўДўГЎІЎ™ ЎІўДЎЃЎІЎµЎ© Ў®ўГ. ўБўК ЎІўДўИЎІўВЎє ЎМ ўЗЎ∞ЎІ ўЗўИ ЎІўДЎ≥Ў®Ў® ўБўКўЕЎІ ўКЎ≥ўЕўЙ ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ©. ўИЎ™Ў™ўЕЎЂўДвАђ вАЂўЕўЗўЕЎ™ўЗЎІ ўЕўЕЎІЎЂўДЎ© ўДЎђЎѓЎІЎ± Ў≠ўЕЎІўКЎ© ўЕЎ™ўЕўДўГЎ© ўЕЎІЎѓўКЎІ ўЛ ўГўЕЎЂЎІўД ЎІЎ£ўДЎђўЗЎ≤Ў© ЎІўДЎ™ўК Ў™Ў≠ЎІўБЎЄ ЎєўДўЙ ЎІўДўЖЎІЎ± ўЕўЖ ЎІЎІўДўЖЎ™ЎіЎІЎ± ўЕўЖвАђ вАЂўЕўЖЎЈўВЎ© Ў•ўДўЙ Ў£ЎЃЎ±ўЙ.вАђ

- 6. вАЂЎ£ўЖўИЎІЎє ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ЎЯвАђ вАЂўКЎ™ўГўИўЖ ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ўЕўЖ ўЖўИЎєўКўЖ:вАђ вАЂ1- Ў•ўЕЎІ Ў£ўЖ ўКўГўИўЖ ЎђўЗЎІЎ≤ )вА™ (HardwareвАђўКЎ™ўЕ Ў™ЎЂЎ®ўКЎ™ўЗ Ў®ўКўЖ ЎђўЗЎІЎ≤ ЎІўДўГўЕЎ®ўКўИЎ™Ў± ўИЎІўЕўДўИЎѓўЕ, Ў£ўИ Ў®ўКўЖ ўЕЎђўЕўИЎєўЗвАђ вАЂўЕўЖ Ў£ЎђўЗЎ≤Ў© ЎІўДўГўЕЎ®ўКўИЎ™Ў± ЎІўЕўДЎ±Ў™Ў®ЎЈЎ© Ў®ЎІўДЎіЎ®ўГЎ© ЎІўЕўДЎ≠ўДўКЎ©.вАђ вАЂўЛвАђ вАЂ2- Ў£ўИ ўКўГўИўЖ Ў®Ў±ўЖЎІўЕЎђ )вА™ (SoftwareвАђўКЎ™ўЕ Ў™Ў±ўГўКЎ®ўЗ ЎєўДўЙ ЎђўЗЎІЎ≤ ЎІўДўГўЕЎ®ўКўИЎ™Ў± , ўИўКЎєЎ™Ў®Ў± Ў£ўГЎЂЎ± ЎіўКўИЎєЎІвАђ вАЂўИўКЎ≥Ў™ЎЃЎѓўЕ Ў®ўГЎЂЎ±Ў© ЎєўДўЙ Ў£ЎђўЗЎ≤Ў© ЎІўДўГўЕЎ®ўКўИЎ™Ў±.вАђ вАЂўЛвАђ вАЂўИўДўГўД ўЕўЖ ЎІўДўЖўИЎєўКўЖ ўЕўЕўКЎ≤ЎІЎ™ўЗ ўИЎ£ўЗўЕўКЎ™ўЗ ЎІўДЎЃЎІЎµЎ©, ўИўКўЖЎµЎ≠ Ў®ЎІЎ≥Ў™ЎЃЎѓЎІўЕ ЎІўДЎІЎЂўЖўКўЖ ўЕЎєЎІ ўДЎґўЕЎІўЖ Ў≠ўЕЎІўКЎ©вАђ вАЂЎ£ўГЎ®Ў± ўДЎђўЗЎІЎ≤ ЎІўДўГўЕЎ®ўКўИЎ™Ў±.вАђ

- 7. вАЂўГўКўБўКЎ© ЎІЎЃЎ™ўКЎІЎ± ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ЎІўЕўДўЖЎІЎ≥Ў® :вАђ вАЂ1- ЎЃЎµЎІЎ¶Ўµ ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© :вАђ вАЂўКЎђЎ® Ў£ўЖ ўКўИўБЎ± ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© ЎІўДЎіЎЃЎµ ўК ўЕўКЎ≤ЎІЎ™ Ў•ЎґЎІўБўКЎ© Ў•ўДўЙ ЎІўДЎ≠Ўѓ Ў£ўДЎІЎѓўЖўЙ ўЕўЖ ЎІўДЎ≠ўЕЎІўКЎ©. ўИ ўЕўЖвАђ вАЂЎ£Ў≥ЎІЎ≥ўКЎІЎ™ ЎІўДЎ≠Ўѓ Ў£ўДЎІЎѓўЖўЙ ўДўДЎ≠ўЕЎІўКЎ© ўЗўИ Ў•ЎЃўБЎІЎ° ЎІўДўЖЎЄЎІўЕ ўИЎ•Ў®ўВЎІЎ° Ў£ўДЎІЎіЎЃЎІЎµ ўИЎІўДЎ®Ў±ЎІўЕЎђ ЎЇўКЎ±вАђ вАЂЎІўЕўДЎ±ЎЇўИЎ® Ў®ўЗЎІ ЎЃЎІЎ±Ўђ ЎІўДЎіЎ®ўГЎ©. Ў≤ўКЎІЎѓЎ© ЎєўДўЙ ЎІўДЎ≠Ўѓ Ў£ўДЎІЎѓўЖўЙ, Ў£ўБЎґўД ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ўЗўК ЎІўДЎ™ўКвАђ вАЂЎ™ЎіўЕўД Ў£ЎѓўИЎІЎ™ Ў•ўДЎѓЎІЎ±Ў© Ў®Ў±ЎІўЕЎђ ЎІўДЎ™ЎђЎ≥Ў≥ , ЎІўДўГўИўГўКЎ≤ ўИЎІўДўБўКЎ±ўИЎ≥ЎІЎ™ ўИ Ў™ўИўБЎ±, Ў£ўКЎґЎІ, Ў™ЎµўБўКЎ©вАђ вАЂЎ•ўДЎІўЖЎ™Ў±ўЖЎ™ ўДЎ™ўВўКўКЎѓ ЎІўЕўДЎ≠Ў™ўИўЙ.вАђ вАЂ2-вАђ вАЂЎЃЎµЎІЎ¶Ўµ Ў£ўДЎІўЕўЖ Ў•ўДЎІЎґЎІўБўКЎ© :вАђ вАЂЎ£ўБЎґўД ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© Ў™ЎіўЕўД ЎЃЎµЎІЎ¶Ўµ Ў•ЎґЎІўБўКЎ© ўЕЎЂўД ўЕўГЎІўБЎ≠Ў© ЎІўДўБўКЎ±ўИЎ≥ЎІЎ™)вА™ (AntivirusвАђўИвАђ вАЂўЕўГЎІўБЎ≠Ў© ЎІўДЎ®Ў±ЎІўЕЎђ ЎІўДЎґЎІЎ±Ў© )вА™(Antiphishing & AntimalwareвАђЎ®ЎІЎ•ўДЎґЎІўБЎ© Ў•ўДўЙ ЎЃЎѓўЕЎІЎ™вАђ вАЂЎІўДЎґўИЎІЎ®ЎЈ Ў£ўДЎІЎ®ўИўКЎ© )вА™. (Parental ControlвАђвАђ вАЂ3- Ў≥ўЗўИўДЎ© ЎІўДЎІЎ≥Ў™ЎЃЎѓЎІўЕ :вАђ вАЂўКЎђЎ® Ў£ўДЎІЎЃЎ∞ Ў®ЎєўКўЖ ЎІўДЎІЎєЎ™Ў®ЎІЎ± Ў®Ў£ўЖ ЎІўЕўДЎ≥Ў™ЎЃЎѓўЕўКўЖ ўЗўЕ Ў£ЎіЎЃЎІЎµ Ў®ЎѓЎІЎ¶ўКўКўЖ Ў£ўИ ўЕЎєўДўИўЕЎІЎ™ўЗўЕ ўБўК ЎІўДЎ≠ЎІЎ≥Ў®вАђ вАЂЎҐўДЎІўДўК Ў®Ў≥ўКЎЈЎ©, ўДўЗЎ∞ЎІ ЎІўДЎ≥Ў®Ў® ўКЎђЎ® Ў£ўЖ ўКўГўИўЖ ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© Ў≥ўЗўД ЎІўДЎІЎ≥Ў™ЎєўЕЎІўД ўИ ўКўЖЎ®ЎЇўК ЎєўДўЙвАђ вАЂЎІўЕўДЎ≥Ў™ЎЃЎѓўЕ Ў£ўЖ ўКўГўИўЖ ўВЎІЎѓЎ±ЎІ ЎєўДўЙ ўБўЗўЕ ўИ ЎІўДЎ™ЎєЎІўЕўД ўЕЎє ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© Ў®ЎѓўИўЖ ЎІўДЎєўИЎѓЎ© Ў•ўДўЙвАђ вАЂўЕЎ≥ЎІЎєЎѓЎ© Ў∞ўИўК ЎІўДЎЃЎ®Ў±Ў©.вАђ

- 8. вАЂ4- ЎѓўДўКўД ЎІўЕўДЎ≥ЎІЎєЎѓЎ© ўИ ЎІўДЎѓЎєўЕ :вАђ вАЂўКўЖЎ®ЎЇўК Ў£ўЖ ўКЎєЎЈўК Ў®Ў±ўЖЎІўЕЎђ ЎђЎѓЎІЎ± ЎІўДЎ≠ўЕЎІўКЎ© Ў™ЎєўДўКўЕЎІЎ™ ўГЎІўБўКЎ© ўДўДўЕЎ≥Ў™ЎЃЎѓўЕ ЎІўЕўДЎ®Ў™ЎѓЎ¶ Ў•ўДЎєЎѓЎІЎѓ ўИвАђ вАЂЎ™Ў≠ўЕўКўД ЎІўДЎ®Ў±ўЖЎІўЕЎђ ўЕўЖ ЎѓўИўЖ ўЕЎ≥ЎІЎєЎѓЎ©. ўИ ўКЎђЎ® ЎєўДўЙ ЎІўДЎіЎ±ўГЎ© ЎІўЕўДЎµўЖЎєўЗ Ў£ўЖ Ў™ўЖЎіЎ£ ўЕўИўВЎє ЎєўДўЙвАђ вАЂЎІўДЎІўЖЎ™Ў±ўЖЎ™ ўБўКўЗ Ў£Ў≥Ў¶ўДЎ© ўИ Ў£ЎђўИЎ®Ў© ўДўДЎ±ЎђўИЎє Ў•ўДўКўЗЎІ ЎєўЖЎѓ ЎІўДЎ≠ЎІЎђЎ©. ўЕўЖ ЎІўЕўДўКЎ≤ЎІЎ™ ЎІўДЎ™ўК ўКЎђЎ® ЎєўДўЙвАђ вАЂЎІўЕўДЎ≥Ў™ЎЃЎѓўЕ ЎІўДЎ®Ў≠ЎЂ ЎєўЖўЗЎІ ўБўК ЎІўДЎ®Ў±ўЖЎІўЕЎђ ўЗўИ ЎЃЎѓўЕЎ© ЎІўДЎєўЕЎІўДЎ°.Ў•Ў∞ Ў£ўЖ ЎЃЎѓўЕЎ© ЎІўДўЗЎІЎ™ўБ ЎІўЕўДЎђЎІўЖўКвАђ вАЂЎЃЎѓўЕЎ© ўЕўЕЎ™ЎІЎ≤Ў© Ў™Ў≤ўКЎѓ ўЕўЖ ЎђўИЎѓЎ©вАђ вАЂ5- ЎІўДЎ≥ЎєЎ± :вАђ вАЂўБўК ўЖўЗЎІўКЎ© ЎІўЕўДЎєЎЈўКЎІЎ™ ЎІўДЎ™ўК ўКЎ™ЎЈўДЎє ЎєўДўКўЗЎІ ўЕўВўКўЕўИ ўИ ўЕЎ≥Ў™ЎЃЎѓўЕўК ўЗЎ∞ўЗ ЎІўДЎ®Ў±ЎІўЕЎђ ўЗўИ Ў≥ЎєЎ± ЎІўЕўДўЖЎ™Ўђ.вАђ вАЂўКЎђЎ® Ў£ўЖ ўКўГўИўЖ ЎІўДЎ≥ЎєЎ± ўЕўЖЎЈўВўК ўИ ўКЎ≥ўКЎ± ўДўДўЕЎ≥Ў™ЎЃЎѓўЕ ЎІўДЎєЎІЎѓўК.вАђ

- 9. : вАЂЎ®ЎєЎґ ўЕўЖЎ™ЎђЎІЎ™ ЎђЎѓЎ±ЎІўЖ ЎІўДЎ≠ўЕЎІўКЎ© ЎІўЕўДЎ™ўИўБЎ±Ў© ўБўК Ў£ўДЎІЎ≥ўИЎІўВвАђ ZONEALARM Pro Firewall https://www.youtube.com/watch?v=RYxy09kgeC8 Norman Personal Firewall https://www.youtube.com/watch?v=z6DZK4hwzzM Ashampoo firewall https://www.youtube.com/watch?v=rA92TAsBYHg пВҐ

- 10. вАЂЎІўДўЕЎ±ЎІЎђЎєвАђ amanykaseb пВҐ Wikipedi пВҐ вАЂўЕЎ±ЎІўГЎ≤ ЎІўДЎ™ўЕўКЎ≤ ЎІўЕўЖ ЎІўДўЕЎєўДўИўЕЎІЎ™вАђ пВҐ Alrakameiat пВҐ .microsoft пВҐ Networkset пВҐ Youtube пВҐ

- 11. вАЂЎЃЎ™ЎІўЕЎІ ўДўЗЎ∞ЎІ ЎІўДўЕўВЎІўД ЎМ ўЖЎ™ўЕўЖўЙ Ў£ўЖ ўЖўГўИўЖ ўВЎѓ Ў£ўИЎґЎ≠ўЖЎІ Ў£ўЖ ўЗўЖЎІўДўГ Ў£ўЖўИЎІЎє ўЕўЖвАђ вАЂЎІўДЎђЎѓЎІЎ±ўЖ ЎІўДўЖЎІЎ±ўКЎ© Ў™ЎЃЎ™ўДўБ ўБўК Ў£ўДўКЎ© ЎєўЕўДўЗЎІ ўИўВўИЎ© Ў≠ўЕЎІўКЎ™ўЗЎІ .вАђ