Ш§Щ„ШЈЩ…ЩҶ Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠ Ш§Щ„Щ…ШӯШ§Ш¶ШұЩҮ Ш§Щ„ШіШ§ШҜШіЩҮ ШӘЩӮЩҶЩҠШ§ШӘ Ш§Щ„ШЈЩ…ЩҶ Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠ

- 1. вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«ШЈЩҠЩ…ЩҶвҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬ вҖ«Ш§Щ„ЩғЩ„ЩҠШ©вҖ¬:вҖ«ЩҲШ§Щ„ЩҮЩҶШҜШіШ©вҖ¬ вҖ«Ш§Щ„Ш№Щ„ЩҲЩ…вҖ¬ вҖ«Ш§Щ„ЩӮШіЩ…вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬ вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШӘЩӮЩҶЩҠШ§ШӘвҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬

- 2. вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШӘЩӮЩҶЩҠШ§ШӘвҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬ вҖўвҖ«Ш§ШҘЩ„Щ„ЩғШӘШұЩҲЩҶЩҠвҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№вҖ¬DIGITAL SIGNATURES вҖўвҖ«Ш§ЩҶЩҲШ§Ш№вҖ¬вҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…ЩғШ§ЩҒШӯвҖ¬ANTIVIRUS вҖўвҖ«Ш§Щ„ЩҶШ§ШұЩҠвҖ¬ вҖ«Ш§Щ„Ш¬ШҜШ§ШұвҖ¬FIREWALL вҖўвҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ШҘШ®ЩҒШ§ШЎвҖ¬STEGANOGRAPHY вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬

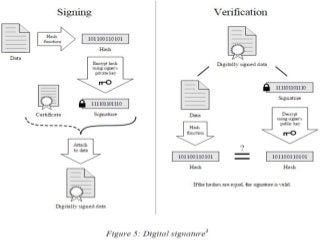

- 3. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўвҖ«Ш§Щ„ШұЩӮЩ…ЩҠШ©вҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№Ш§ШӘвҖ¬:вҖ«ЩҮЩҠвҖ¬вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШөШӯШ©вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Щ„Щ„ШӘШӯЩӮЩӮвҖ¬ вҖ«ШӘЩӮЩҶЩҠШ©вҖ¬.вҖ«Щ…вҖ¬ вҖ«Ш§Щ„ШӘШӯЩӮЩӮвҖ¬вҖ«ЩҮЩҲвҖ¬ вҖ«Ш§Щ„ШөШӯШ©вҖ¬ вҖ«ЩҶвҖ¬ вҖ«Щ…ШӯШӘЩҲвҖ¬ вҖ«Ш№Щ„ЩүвҖ¬ вҖ«Ш§Щ„ШӘШөШҜЩҠЩӮвҖ¬ вҖ«Ш№Щ…Щ„ЩҠШ©вҖ¬вҖ«Ш§Щ„вҖ¬ вҖ«ЩүвҖ¬вҖ«ЩҲШ«ЩҠЩӮШ©вҖ¬.вҖ«ШЁвҖ¬ вҖ«Ш§Щ„ШұЩӮЩ…ЩҠШ©вҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№Ш§ШӘвҖ¬ вҖ«ШӘЩӮЩҲЩ…вҖ¬ вҖ«Ш§Щ„вҖ¬вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„ШӘШӯЩӮЩӮвҖ¬ вҖ«Щ„Щ„Щ…ШөШ§ШҜЩӮШ©вҖ¬ вҖ«Ш§вҖ¬ЩӢвҖ«Ш¶вҖ¬вҖ«ШЈЩҠвҖ¬ вҖ«ШӘШіШӘШ®ШҜЩ…вҖ¬ вҖ«ШЁЩ„вҖ¬ ШҢ вҖ«ЩҒШӯШіШЁвҖ¬ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШөШӯШ©вҖ¬.вҖ«Ш§Щ„вҖ¬ вҖ«ШҘЩҶШҙШ§ШЎвҖ¬ вҖ«ЩҠШӘЩ…вҖ¬вҖ«Ш§Щ„ШұЩӮЩ…ЩҠвҖ¬ вҖ«ШӘЩҲЩӮЩҠШ№вҖ¬ вҖ«ШЁШ§ШіШӘШ®ШҜШ§Щ…вҖ¬ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШӘШҙЩҒЩҠШұвҖ¬ вҖ«Ш·ШұЩҠЩӮвҖ¬ вҖ«Ш№ЩҶвҖ¬вҖ«Щ„Щ„Щ…ШұШіЩ„вҖ¬ вҖ«Ш§Щ„Ш®Ш§ШөвҖ¬ вҖ«Ш§Щ„Щ…ЩҒШӘШ§ШӯвҖ¬. вҖўвҖ«Ш§Щ„Щ…ШҙЩҒШұШ©вҖ¬ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШҘШұЩҒШ§ЩӮвҖ¬ вҖ«ЩҠШӘЩ…вҖ¬вҖ«Щ…Ш№вҖ¬вҖ«Ш§ШҘЩ„ЩҶШӘвҖ¬ вҖ«Ш№ШЁШұвҖ¬ вҖ«ЩҲШҘШұШіШ§Щ„ЩҮШ§вҖ¬ вҖ«Ш§ШЈЩ„ШөЩ„ЩҠШ©вҖ¬ вҖ«Ш§Щ„ШұШіШ§Щ„Ш©вҖ¬вҖ«ШҘЩ„ЩүвҖ¬ вҖ«ШұЩҶШӘвҖ¬ вҖ«Ш§Щ„Щ…ЩӮШөЩҲШҜвҖ¬ вҖ«Ш§Щ„Щ…ЩғШ§ЩҶвҖ¬. вҖўвҖ«Ш§Щ„Ш№вҖ¬ вҖ«Ш§Щ„Щ…ЩҒШӘШ§ШӯвҖ¬ вҖ«ШЁШ§ШіШӘШ®ШҜШ§Щ…вҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№вҖ¬ вҖ«ШӘШҙЩҒЩҠШұвҖ¬ вҖ«ЩҒЩғвҖ¬ вҖ«Ш§Ш§Щ„ШіШӘЩӮШЁШ§Щ„вҖ¬ вҖ«Щ„Ш¬ЩҮШ§ШІвҖ¬ вҖ«ЩҠЩ…ЩғЩҶвҖ¬вҖ«Щ„Щ„Щ…ШұШіЩ„вҖ¬ вҖ«Щ…ЩҲЩ…ЩҠвҖ¬. вҖўвҖ«Ш№Щ…Щ„ЩҠШ©вҖ¬ вҖ«ШӘШӘЩ…вҖ¬вҖ«Щ…ЩӮШ§ШұЩҶШ©вҖ¬вҖ«Ш§Щ„ШӘШҙЩҒЩҠШұвҖ¬ вҖ«Щ…ЩҒЩғЩҲЩғШ©вҖ¬ вҖ«Ш§Щ„ШұШіШ§Щ„Ш©вҖ¬вҖ«Ш§ШЈЩ„ШөЩ„ЩҠШ©вҖ¬ вҖ«Ш§Щ„ШұШіШ§Щ„Ш©вҖ¬ вҖ«Щ…Ш№вҖ¬.вҖ«ШҘШ°Ш§вҖ¬вҖ«ЩғШ§Щ„ЩҮЩ…Ш§вҖ¬ вҖ«ЩғШ§ЩҶвҖ¬ вҖ«Ш№Щ„ЩүвҖ¬ вҖ«ЩҠШҜЩ„вҖ¬ вҖ«ЩҒЩҮШ°Ш§вҖ¬ ШҢ вҖ«Щ…ШӘЩ…Ш§Ш«Щ„ЩҠЩҶвҖ¬вҖ«ШЁвҖ¬ вҖ«ШӘШ§Щ„Ш№ШЁвҖ¬ вҖ«ШӯШҜЩҲШ«вҖ¬ вҖ«Ш№ШҜЩ…вҖ¬вҖ«Ш§Щ„ШӘвҖ¬ вҖ«ЩҠШӘЩ…вҖ¬ вҖ«ЩҲЩғШ°Щ„ЩғвҖ¬ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬вҖ«Щ…ЩҶвҖ¬ вҖ«ШӯЩӮЩӮвҖ¬ вҖ«ЩғШҙШ®ШөвҖ¬ вҖ«Ш§Щ„Щ…ШұШіЩ„вҖ¬ вҖ«ШөШӯШ©вҖ¬вҖ«ЩҠЩ…Щ„ЩғвҖ¬вҖ«Ш§Щ„Ш®Ш§ШөвҖ¬ вҖ«Щ„Щ„Щ…ЩҒШӘШ§ШӯвҖ¬(вҖ«ЩҒЩӮШ·вҖ¬ вҖ«Щ„Щ„Щ…Ш§Щ„ЩғвҖ¬ вҖ«Ш§Щ„Щ…Ш№ШұЩҲЩҒвҖ¬)вҖ«Щ„вҖ¬вҖ«ШӘШҙЩҒЩҠШұвҖ¬ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬вҖ«ШӘвҖ¬ вҖ«Ш§Щ„вҖ¬ вҖ«ЩҲШ§Щ„ШӘЩҠвҖ¬вҖ«ШӘШҙЩҒЩҠШұвҖ¬ вҖ«ЩҒЩғвҖ¬вҖ«ШӘЩҮШ§вҖ¬вҖ«Ш§ШҘЩ„вҖ¬вҖ«Ш§Щ„Ш№Ш§Щ…вҖ¬ вҖ«Щ…ЩҒШӘШ§ШӯЩҮвҖ¬ вҖ«ШЁЩҲШ§ШіШ·Ш©вҖ¬. вҖ«Ш§ШҘЩ„Щ„ЩғШӘШұЩҲЩҶЩҠвҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№вҖ¬DIGITAL SIGNATURES

- 4. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўвҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ЩғШ§ЩҶШӘвҖ¬ вҖ«ШҘШ°Ш§вҖ¬вҖ«ШЁЩҮШ§вҖ¬ вҖ«Ш§Щ„ШӘШ§Щ„Ш№ШЁвҖ¬ вҖ«ШӘЩ…вҖ¬вҖ«ЩҠШӘЩ…вҖ¬ ШҢ вҖ«Ш§ШҘЩ„ШұШіШ§Щ„вҖ¬ вҖ«ШЈШ«ЩҶШ§ШЎвҖ¬вҖ«Ш§ЩғШӘШҙШ§ЩҒЩҮШ§вҖ¬ вҖ«ШЁЩҲШ§ШіШ·Ш©вҖ¬ вҖ«ШЁШіЩҮЩҲЩ„Ш©вҖ¬вҖ«Ш§Щ„ШЁЩҠвҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„ШӘШӯЩӮЩӮвҖ¬ вҖ«ЩҠШӘЩ…вҖ¬ вҖ«Щ„ЩҶвҖ¬ вҖ«ЩғЩ…Ш§вҖ¬ вҖ«Ш§Щ„Щ…ШӘЩ„ЩӮЩҠвҖ¬вҖ«Ш§ЩҶШ§ШӘвҖ¬. вҖ«ШӘШҙЩҒЩҠШұвҖ¬ вҖ«ШҘШ№Ш§ШҜШ©вҖ¬ вҖ«ЩҠЩ…ЩғЩҶвҖ¬ вҖ«Ш§Щ„вҖ¬ ШҢ вҖ«Ш°Щ„ЩғвҖ¬ вҖ«Ш№Щ„ЩүвҖ¬ вҖ«Ш№Ш§Щ„ЩҲШ©вҖ¬вҖ«ЩҒвҖ¬ вҖ«ШЁШ№ШҜвҖ¬ вҖ«Ш§Щ„ШұШіШ§Щ„Ш©вҖ¬вҖ«ЩғвҖ¬ вҖ«Ш§Щ„вҖ¬ вҖ«Ш§Щ„ЩҶвҖ¬ вҖ«ЩҲШ°Щ„ЩғвҖ¬ вҖ«ШӘШҙЩҒЩҠШұЩҮШ§вҖ¬вҖ«Щ…ЩҒШӘШ§ШӯвҖ¬вҖ«Ш§Щ„вҖ¬вҖ«Ш§Щ„Щ…вҖ¬ вҖ«ЩҠЩ…ШӘЩ„ЩғЩҮвҖ¬ вҖ«ЩҲШ§Щ„Ш°ЩҠвҖ¬ ШҢ вҖ«Ш®Ш§ШөвҖ¬вҖ«ШұШіЩ„вҖ¬ вҖ«ШЈШ¬Щ„вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Щ…Ш·Щ„ЩҲШЁвҖ¬ ШҢ вҖ«ЩҒЩӮШ·вҖ¬ вҖ«Ш§ШЈЩ„ШөЩ„ЩҠвҖ¬вҖ«Ш§Щ„ШәШұШ¶вҖ¬ вҖ«ЩҮШ°Ш§вҖ¬. вҖўвҖ«Ш№ШЁвҖ¬ вҖ«Ш§Щ„Щ…ШіШӘЩҶШҜШ§ШӘвҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«ЩҲШ§Щ„Щ…ШІЩҠШҜвҖ¬ вҖ«Ш§Щ„Щ…ШІЩҠШҜвҖ¬ вҖ«ШҘШұШіШ§Щ„вҖ¬ вҖ«ЩҠШӘЩ…вҖ¬ вҖ«ШЈЩ„ЩҶЩҮвҖ¬ вҖ«Ш§вҖ¬ЩӢвҖ«ЩҶШёШұвҖ¬вҖ«ШұвҖ¬ вҖ«Ш¶ШұЩҲШұЩҠШ©вҖ¬ вҖ«Ш§Щ„ШұЩӮЩ…ЩҠШ©вҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№Ш§ШӘвҖ¬ вҖ«ЩҒШҘЩҶвҖ¬ ШҢ вҖ«Ш§ШҘЩ„ЩҶШӘШұЩҶШӘвҖ¬вҖ«ЩғвҖ¬вҖ«Щ…ЩҶвҖ¬ вҖ«Ш¬ШІШЎвҖ¬ вҖ«Ш§Щ„Щ…Ш§Щ„ЩҠвҖ¬ вҖ«ЩҲЩғШ°Щ„ЩғвҖ¬ вҖ«Ш§Щ„ЩӮШ§ЩҶЩҲЩҶЩҠвҖ¬ вҖ«Ш§Щ„ШӘШӯЩҲЩ„вҖ¬. вҖ«Ш§ШҘЩ„Щ„ЩғШӘШұЩҲЩҶЩҠвҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№вҖ¬DIGITAL SIGNATURES

- 5. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўвҖ«Ш§Щ„вҖ¬вҖ«Щ…ШөШ§ШҜЩӮШ©вҖ¬ вҖ«ЩҒЩӮШ·вҖ¬ вҖ«ЩҠЩҲЩҒШұвҖ¬вҖ«Щ„вҖ¬вҖ«Ш§Щ„Щ…ШівҖ¬ вҖ«ШөШӯШ©вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«ЩҲШ§Щ„ШӘШӯЩӮЩӮвҖ¬ вҖ«Щ„ШҙШ®ШөвҖ¬вҖ«ШӘЩҶШҜвҖ¬ вҖ«ЩҒЩӮШ·вҖ¬ШҢвҖ«Ш§ЩҠШ¶Ш§вҖ¬ вҖ«ШЁЩ„вҖ¬вҖ«Ш§Щ„ШӯвҖ¬ вҖ«ЩҲЩӮШӘвҖ¬ вҖ«ЩҒЩҠвҖ¬ вҖ«Ш§Ш§Щ„ШӘЩҒШ§ЩӮвҖ¬ вҖ«ШЈЩҲвҖ¬ вҖ«Ш§Щ„ШұЩҒШ¶вҖ¬ вҖ«ЩҠЩ…ЩҶШ№вҖ¬вҖ«ЩӮШ§вҖ¬ вҖўвҖ«Ш§Щ„Щ…ШіШ§ЩҮЩ…ЩҠЩҶвҖ¬ вҖ«ШЈШӯШҜвҖ¬ вҖ«ШЈЩҶвҖ¬ вҖ«Щ„ЩҶЩҒШӘШұШ¶вҖ¬вҖ«Щ…ЩҶвҖ¬ вҖ«Ш·Щ„ШЁвҖ¬вҖ«Ш§Щ„ШЁШұвҖ¬ вҖ«Ш№ШЁШұвҖ¬ вҖ«Ш§Щ„ЩҲШіЩҠШ·вҖ¬вҖ«ЩҠШҜвҖ¬ вҖ«Ш§ШҘЩ„Щ„ЩғШӘШұЩҲЩҶЩҠвҖ¬вҖ«ЩҠвҖ¬ вҖ«ШЈЩҶвҖ¬вҖ«Ш§Щ„ШіЩҮЩ…вҖ¬ вҖ«ШЁЩҠШ№вҖ¬вҖ«ШЁвҖ¬вҖ«Ш§Щ„ШӯШ§Щ„ЩҠвҖ¬ вҖ«Ш§Щ„ЩҲЩӮШӘвҖ¬ вҖ«ШіШ№ШұвҖ¬.вҖ«ШЁШ№ШҜвҖ¬вҖ«Ш§Ш§Щ„ЩҶШӘЩҮШ§ШЎвҖ¬ ШҢ вҖ«Ш§ШЈЩ„ШӯЩҲШ§Щ„вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«ШӯШ§Щ„вҖ¬ вҖ«ШЁШЈЩҠвҖ¬ ШҢ вҖ«Ш§Щ„ШөЩҒЩӮШ©вҖ¬ вҖ«Щ…ЩҶвҖ¬вҖ«Ш§ШҜШ№ЩүвҖ¬вҖ«Ш§Щ„Щ…ШіШ§ЩҮЩ…вҖ¬вҖ«ШЁШҘЩҶвҖ¬ вҖ«Ш§ШҘЩ„Щ„ЩғШӘШұЩҲЩҶЩҠвҖ¬ вҖ«Ш§Щ„ШЁШұЩҠШҜвҖ¬вҖ«ШӘЩ…вҖ¬вҖ«ШӘШІЩҲЩҠШұвҖ¬вҖ«ЩҮвҖ¬вҖ«ЩҲЩҮЩ…ЩҠвҖ¬ вҖ«ШЈЩҲвҖ¬.вҖ«Ш§Щ„ШӯШ§Ш§Щ„вҖ¬ вҖ«ЩҮШ°ЩҮвҖ¬ вҖ«Щ„Щ…ЩҶШ№вҖ¬вҖ«ШӘвҖ¬ вҖ«Ш§Щ„ШұЩӮЩ…ЩҠШ©вҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№Ш§ШӘвҖ¬ вҖ«ШӘШіШӘШ®ШҜЩ…вҖ¬ ШҢ вҖ«Ш§Щ„ШіШ§ШұШ©вҖ¬ вҖ«ШәЩҠШұвҖ¬. вҖ«Ш§ШҘЩ„Щ„ЩғШӘШұЩҲЩҶЩҠвҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№вҖ¬DIGITAL SIGNATURES

- 6. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬

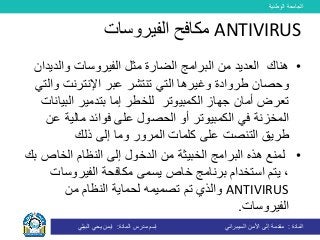

- 7. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўвҖ«ЩҮЩҶШ§ЩғвҖ¬вҖ«Ш§Щ„Ш№ШҜЩҠШҜвҖ¬вҖ«ЩҲШ§Щ„ШҜЩҠвҖ¬ вҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…Ш«Щ„вҖ¬ вҖ«Ш§Щ„Ш¶Ш§ШұШ©вҖ¬ вҖ«Ш§Щ„ШЁШұШ§Щ…Ш¬вҖ¬ вҖ«Щ…ЩҶвҖ¬вҖ«ШҜШ§ЩҶвҖ¬ вҖ«Ш§ШҘЩ„ЩҶШӘШұЩҶШӘвҖ¬ вҖ«Ш№ШЁШұвҖ¬ вҖ«ШӘЩҶШӘШҙШұвҖ¬ вҖ«Ш§Щ„ШӘЩҠвҖ¬ вҖ«ЩҲШәЩҠШұЩҮШ§вҖ¬ вҖ«Ш·ШұЩҲШ§ШҜШ©вҖ¬ вҖ«ЩҲШӯШөШ§ЩҶвҖ¬вҖ«ЩҲШ§Щ„вҖ¬вҖ«ШӘЩҠвҖ¬ вҖ«ШӘШ№ШұШ¶вҖ¬вҖ«Ш§Щ„ЩғЩ…ШЁЩҠЩҲШӘШұвҖ¬ вҖ«Ш¬ЩҮШ§ШІвҖ¬ вҖ«ШЈЩ…Ш§ЩҶвҖ¬вҖ«Щ„Щ„Ш®Ш·ШұвҖ¬вҖ«ШҘЩ…Ш§вҖ¬вҖ«ШЁвҖ¬вҖ«Ш§Щ„ШЁЩҠШ§вҖ¬ вҖ«ШӘШҜЩ…ЩҠШұвҖ¬вҖ«ЩҶШ§ШӘвҖ¬ вҖ«ЩҒЩҠвҖ¬ вҖ«Ш§Щ„Щ…Ш®ШІЩҶШ©вҖ¬вҖ«Ш№вҖ¬ вҖ«Щ…Ш§Щ„ЩҠШ©вҖ¬ вҖ«ЩҒЩҲШ§ШҰШҜвҖ¬ вҖ«Ш№Щ„ЩүвҖ¬ вҖ«Ш§Щ„ШӯШөЩҲЩ„вҖ¬ вҖ«ШЈЩҲвҖ¬ вҖ«Ш§Щ„ЩғЩ…ШЁЩҠЩҲШӘШұвҖ¬вҖ«ЩҶвҖ¬ вҖ«Ш·ШұЩҠЩӮвҖ¬вҖ«Ш№Щ„ЩүвҖ¬ вҖ«Ш§Щ„ШӘЩҶШөШӘвҖ¬вҖ«Ш°Щ„ЩғвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«ЩҲЩ…Ш§вҖ¬ вҖ«Ш§Щ„Щ…ШұЩҲШұвҖ¬ вҖ«ЩғЩ„Щ…Ш§ШӘвҖ¬ вҖўвҖ«ЩҮШ°ЩҮвҖ¬ вҖ«Щ„Щ…ЩҶШ№вҖ¬вҖ«Ш§Щ„вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„Ш®ШЁЩҠШ«Ш©вҖ¬ вҖ«Ш§Щ„ШЁШұШ§Щ…Ш¬вҖ¬вҖ«Ш§Щ„Ш®Ш§ШөвҖ¬ вҖ«Ш§Щ„ЩҶШёШ§Щ…вҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«ШҜШ®ЩҲЩ„вҖ¬вҖ«ШЁЩғвҖ¬ вҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…ЩғШ§ЩҒШӯШ©вҖ¬ вҖ«ЩҠШіЩ…ЩүвҖ¬ вҖ«Ш®Ш§ШөвҖ¬ вҖ«ШЁШұЩҶШ§Щ…Ш¬вҖ¬ вҖ«Ш§ШіШӘШ®ШҜШ§Щ…вҖ¬ вҖ«ЩҠШӘЩ…вҖ¬ ШҢ ANTIVIRUSвҖ«ЩҲвҖ¬вҖ«ШӘШөЩ…ЩҠЩ…ЩҮвҖ¬ вҖ«ШӘЩ…вҖ¬ вҖ«Ш§Щ„Ш°ЩҠвҖ¬вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„ЩҶШёШ§Щ…вҖ¬ вҖ«Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬. ANTIVIRUSвҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…ЩғШ§ЩҒШӯвҖ¬

- 8. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўвҖ«Ш§Щ„вҖ¬вҖ«ЩҒЩӮШ·вҖ¬ вҖ«ЩҠЩ…ЩҶШ№вҖ¬вҖ«Ш§Щ„ШҙЩҒШұШ©вҖ¬вҖ«Ш§Щ„Ш®ШЁЩҠШ«Ш©вҖ¬вҖ«Ш§Щ„вҖ¬ вҖ«Щ…ЩҶвҖ¬вҖ«ШҜШ®ЩҲЩ„вҖ¬вҖ«Щ„вҖ¬вҖ«Щ„ЩҶШёШ§Щ…вҖ¬вҖ«ЩҒШӯвҖ¬вҖ«ЩҲЩ„ЩғЩҶвҖ¬ вҖ«ШіШЁвҖ¬ вҖ«ШЁШ§Щ„вҖ¬ вҖ«Ш§Щ„Щ…Ш«ШЁШӘШ©вҖ¬ вҖ«Ш§Щ„Ш®ШЁЩҠШ«Ш©вҖ¬ вҖ«Ш§Щ„ШҙЩҒШұШ©вҖ¬ вҖ«ЩҲЩҠШҜЩ…ШұвҖ¬ вҖ«ЩҠЩғШӘШҙЩҒвҖ¬ вҖ«Ш§вҖ¬ЩӢвҖ«Ш¶вҖ¬вҖ«ШЈЩҠвҖ¬вҖ«Ш§Щ„ЩҶШёШ§Щ…вҖ¬ вҖ«ЩҒЩҠвҖ¬ вҖ«ЩҒШ№Щ„вҖ¬. вҖўвҖ«ЩҠвҖ¬ вҖ«ЩғЩ„вҖ¬ вҖ«ШӘШЈШӘЩҠвҖ¬ вҖ«Ш§Щ„ШӘЩҠвҖ¬ вҖ«Ш§Щ„Ш¬ШҜЩҠШҜШ©вҖ¬ вҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„ЩғШ«ЩҠШұвҖ¬ вҖ«ЩҮЩҶШ§ЩғвҖ¬вҖ«ЩҲЩ…вҖ¬.вҖ«ЩҠЩӮЩҲЩ…вҖ¬ вҖ«ШЁШӘШӯШҜЩҠШ«вҖ¬ вҖ«ШЁШ§ЩҶШӘШёШ§Щ…вҖ¬ вҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…ЩғШ§ЩҒШӯШ©вҖ¬ вҖ«ШЁШұЩҶШ§Щ…Ш¬вҖ¬вҖ«Ш§Щ„вҖ¬ вҖ«ЩӮШ§Ш№ШҜШ©вҖ¬вҖ«ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШЁЩҮвҖ¬ вҖ«Ш§Щ„Ш®Ш§ШөШ©вҖ¬вҖ«Ш§вҖ¬ вҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«ЩҮШ°ЩҮвҖ¬ вҖ«Ш¶ШҜвҖ¬ вҖ«Щ„Щ„ЩҶШёШ§Щ…вҖ¬ вҖ«ШӯШөШ§ЩҶШ©вҖ¬ вҖ«ЩҲЩҠЩҲЩҒШұвҖ¬вҖ«Щ„Ш¬ШҜЩҠШҜШ©вҖ¬ вҖ«ЩҲШ§Щ„ШҜЩҠШҜШ§ЩҶвҖ¬вҖ«Ш§Щ„Ш¶Ш§ШұШ©вҖ¬ вҖ«Ш§Щ„ШЁШұЩ…Ш¬ЩҠШ§ШӘвҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«ЩҲШәЩҠШұЩҮШ§вҖ¬. ANTIVIRUSвҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…ЩғШ§ЩҒШӯвҖ¬

- 9. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖ«Ш§Щ„ШҙЩҮЩҠШұШ©вҖ¬ вҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…ЩғШ§ЩҒШӯШ§ШӘвҖ¬ вҖ«ШЁШ№Ш¶вҖ¬

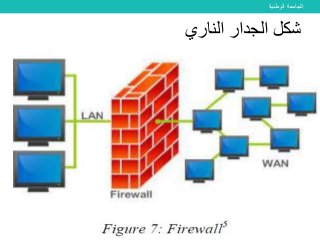

- 10. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўFIREWALLвҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШ§ШұвҖ¬:вҖ«ЩҮЩҲвҖ¬вҖ«Ш¬ЩҮШ§ШІвҖ¬вҖ«ШЈЩҲвҖ¬вҖ«Ш§Щ„Щ…ШӨШіШіШ©вҖ¬ вҖ«ШҙШЁЩғШ©вҖ¬ вҖ«ШЁЩҠЩҶвҖ¬ вҖ«ЩғШҜШұШ№вҖ¬ вҖ«ЩҠШ№Щ…Щ„вҖ¬ вҖ«ШЁШұЩҶШ§Щ…Ш¬вҖ¬ вҖ«ЩҲШ§Щ„вҖ¬ ШҢ вҖ«Ш§Щ„Ш®ШЁЩҠШ«Ш©вҖ¬ вҖ«ЩҲШ§Щ„ШЁШұЩ…Ш¬ЩҠШ§ШӘвҖ¬ ШҢ вҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…Ш«Щ„вҖ¬ вҖ«Ш§Щ„ШӘЩҮШҜЩҠШҜШ§ШӘвҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«ЩҲЩҠШӯЩ…ЩҠЩҮШ§вҖ¬ вҖ«ЩҲШ§ШҘЩ„ЩҶШӘШұЩҶШӘвҖ¬ШҢ вҖ«Щ…ШӘШіЩ„Щ„ЩҠЩҶвҖ¬ вҖ«Ш°Щ„ЩғвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«ЩҲЩ…Ш§вҖ¬ вҖўвҖ«ШҘЩ„ЩҠЩғвҖ¬ вҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ЩҲШҘШұШіШ§Щ„вҖ¬ вҖ«ШҙШЁЩғШӘЩғвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Ш§Щ„ЩҲШөЩҲЩ„вҖ¬ вҖ«ЩҠЩ…ЩғЩҶЩҮЩ…вҖ¬ вҖ«Ш§Щ„Ш°ЩҠЩҶвҖ¬ вҖ«Ш§ШЈЩ„ШҙШ®Ш§ШөвҖ¬ вҖ«ШӘШӯШҜЩҠШҜвҖ¬ вҖўвҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШ§ШұвҖ¬вҖ«Щ„ШҜЩҠЩҮвҖ¬вҖ«Щ…ЩҶШёЩ…Ш©вҖ¬ вҖ«ШЈЩҠвҖ¬ вҖ«ЩҒЩҠвҖ¬ вҖ«Ш§Щ„Щ…ШұЩҲШұвҖ¬ вҖ«ШӯШұЩғШ©вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«ЩҶЩҲШ№Ш§ЩҶвҖ¬.вҖ«Ш§Щ„ЩҲШ§ШұШҜШ©вҖ¬ вҖ«Ш§Щ„Щ…ШұЩҲШұвҖ¬ вҖ«ШӯШұЩғШ©вҖ¬ вҖ«Ш§Щ„ШөШ§ШҜШұШ©вҖ¬ вҖ«Ш§Щ„Щ…ШұЩҲШұвҖ¬ вҖ«ЩҲШӯШұЩғШ©вҖ¬. вҖўвҖ«Ш§Щ„Щ…ЩҶШ§ЩҒШ°вҖ¬ вҖ«Щ…ШұЩҲШұвҖ¬ вҖ«ШӯШұЩғШ©вҖ¬ вҖ«ЩҲЩ…ШұШ§ЩӮШЁШ©вҖ¬ вҖ«ШӘЩғЩҲЩҠЩҶвҖ¬ вҖ«Ш§Щ„Щ…Щ…ЩғЩҶвҖ¬ вҖ«Щ…ЩҶвҖ¬ ШҢ вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШ§ШұвҖ¬ вҖ«ШЁШ§ШіШӘШ®ШҜШ§Щ…вҖ¬. вҖўвҖ«Ш§Щ„ШӯШІЩ…вҖ¬ вҖ«ЩҒЩӮШ·вҖ¬вҖ«ЩҠЩ…ЩғЩҶЩҮвҖ¬ ШҢ вҖ«ШЁЩҮвҖ¬ вҖ«Ш§Щ„Щ…ЩҲШ«ЩҲЩӮвҖ¬ вҖ«Ш§Щ„Щ…ШөШҜШұвҖ¬ вҖ«Ш№ЩҶЩҲШ§ЩҶвҖ¬ вҖ«Щ…ЩҶвҖ¬вҖ«Ш§вҖ¬вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Ш§Щ„ШҜШ®ЩҲЩ„вҖ¬вҖ«Ш§Щ„Щ…ШӨШіШіШ©вҖ¬ вҖ«ШҙШЁЩғШ©вҖ¬ вҖ«ЩҒЩҠЩҮШ§вҖ¬ вҖ«Ш§Щ„Щ…ЩҲШ¬ЩҲШҜШ©вҖ¬ вҖ«ЩҲШ§Щ„Щ…ШөШ§ШҜШұвҖ¬ вҖўвҖ«ЩҠШӘЩ…вҖ¬вҖ«ШұЩҒШ¶вҖ¬вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШӯШІЩ…вҖ¬вҖ«ЩҲвҖ¬ вҖ«Ш§Щ„ШіЩҲШҜШ§ШЎвҖ¬ вҖ«Ш§Щ„ЩӮШ§ШҰЩ…Ш©вҖ¬ вҖ«Ш®Ш§Щ„Щ„вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„ШҙШЁЩғШ©вҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Ш§Щ„ЩҲШөЩҲЩ„вҖ¬вҖ«ЩҲШ°Щ„ЩғвҖ¬ вҖ«Ш§Щ„ШәЩҠШұвҖ¬ вҖ«Ш§Щ„Ш№ЩҶШ§ЩҲЩҠЩҶвҖ¬вҖ«ШЁЩҮвҖ¬ вҖ«Щ…ШөШұШӯвҖ¬. вҖўвҖ«ШЈЩҶвҖ¬ вҖ«Ш§Щ„Щ…ЩҮЩ…вҖ¬ вҖ«Щ…ЩҶвҖ¬вҖ«ШӘШӘЩҲШ§Ш¬ШҜвҖ¬вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШұШ§ЩҶвҖ¬вҖ«ШЁвҖ¬вҖ«ЩҲЩ„ЩғвҖ¬ ШҢ вҖ«ШЁЩҮвҖ¬ вҖ«Ш§Щ„Щ…ШөШұШӯвҖ¬ вҖ«ШәЩҠШұвҖ¬ вҖ«Ш§Щ„ЩҲШөЩҲЩ„вҖ¬ вҖ«Щ„Щ…ЩҶШ№вҖ¬ вҖ«Ш§Щ„ШҙШЁЩғШ©вҖ¬вҖ«ЩҶвҖ¬ вҖ«ЩҠШ¶Щ…ЩҶвҖ¬ вҖ«Ш§Щ„вҖ¬ вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШ§ШұвҖ¬вҖ«ЩҮШ°Ш§вҖ¬вҖ«ШӘЩ…вҖ¬ вҖ«ШӯШ§Щ„Ш©вҖ¬ вҖ«ЩҒЩҠвҖ¬ вҖ«ШҘШ§Щ„вҖ¬вҖ«ШөШӯЩҠШӯвҖ¬ вҖ«ШЁШҙЩғЩ„вҖ¬ вҖ«ШӘЩғЩҲЩҠЩҶЩҮвҖ¬. вҖўвҖ«Ш§ШЈЩ„Ш¬ЩҮШІШ©вҖ¬ вҖ«ШЁШ§ШіШӘШ®ШҜШ§Щ…вҖ¬ вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШ§ШұвҖ¬ вҖ«ШӘЩҶЩҒЩҠШ°вҖ¬ вҖ«ЩҠЩ…ЩғЩҶвҖ¬вҖ«Ш§Ш§Щ„Ш«ЩҶвҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Щ…ШІЩҠШ¬вҖ¬ вҖ«ШЈЩҲвҖ¬ вҖ«Ш§Щ„ШЁШұЩ…Ш¬ЩҠШ§ШӘвҖ¬ вҖ«ЩҲЩғШ°Щ„ЩғвҖ¬вҖ«Щ…Ш№Ш§вҖ¬ вҖ«ЩҠЩҶвҖ¬. вҖ«Ш§Щ„ЩҶШ§ШұЩҠвҖ¬ вҖ«Ш§Щ„Ш¬ШҜШ§ШұвҖ¬FIREWALL

- 11. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖ«Ш§Щ„ЩҶШ§ШұЩҠвҖ¬ вҖ«Ш§Щ„Ш¬ШҜШ§ШұвҖ¬ вҖ«ШҙЩғЩ„вҖ¬

- 12. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўвҖ«ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШұШ§ЩҶвҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜЩҠШ©вҖ¬:вҖ«Ш®Ш§Щ„Щ„ЩҮШ§вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„ШӘЩҠвҖ¬ вҖ«Ш§Щ„ШӘЩҲШ¬ЩҠЩҮвҖ¬ вҖ«ШЈШ¬ЩҮШІШ©вҖ¬ вҖ«ЩҮЩҠвҖ¬ вҖ«ШӘШӘШөЩ„вҖ¬вҖ«Ш§Щ„ШҙШЁЩғШ©вҖ¬вҖ«Ш§Щ„ШҜШ§Ш®Щ„ЩҠШ©вҖ¬вҖ«Щ„Щ„Щ…ЩҲШіШіШ©вҖ¬вҖ«Ш§Щ„вҖ¬ вҖ«Ш®Ш§ШұШ¬вҖ¬ вҖ«ШЁШ§Щ„ШҙШЁЩғШ©вҖ¬вҖ«ШЈЩҠвҖ¬ вҖ«Щ…ШӨШіШіШ©вҖ¬ вҖ«Ш§ШҘЩ„ЩҶШӘШұЩҶШӘвҖ¬. вҖўвҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШұШ§ЩҶвҖ¬вҖ«Ш§Щ„ШЁШұЩ…Ш¬ЩҠШ©вҖ¬:вҖ«ЩҮвҖ¬ вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШұШ§ЩҶвҖ¬ вҖ«ШӘШ«ШЁЩҠШӘвҖ¬ вҖ«ЩҠШӘЩ…вҖ¬вҖ«Ш№Щ„ЩүвҖ¬ вҖ«Ш°ЩҮвҖ¬ вҖ«ЩҲШ§Щ„Ш№Щ…ЩҠЩ„вҖ¬ вҖ«Ш§Щ„Ш®Ш§ШҜЩ…вҖ¬вҖ«Щ„ШҙШЁЩғШ©вҖ¬ вҖ«ШЁЩҲШ§ШЁШ©вҖ¬ вҖ«ШЁЩ…Ш«Ш§ШЁШ©вҖ¬ вҖ«ЩҲЩҠШ№Щ…Щ„вҖ¬вҖ«Ш§Щ„Щ…ЩҶШҙШ§Ш©вҖ¬. вҖ«Ш§Щ„ЩҶШ§ШұЩҠвҖ¬ вҖ«Ш§Щ„Ш¬ШҜШ§ШұвҖ¬FIREWALL

- 13. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўвҖ«Ш§Щ„ШЁШұЩ…Ш¬ЩҠвҖ¬ вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШ§ШұвҖ¬вҖ«ЩҠШЈШӘЩҠвҖ¬вҖ«ЩғвҖ¬вҖ«Щ…ЩҶвҖ¬ вҖ«ЩҠШӘШ¬ШІШЈвҖ¬ вҖ«Ш§Щ„вҖ¬ вҖ«Ш¬ШІШЎШ§вҖ¬вҖ«ЩҶШёШ§Щ…вҖ¬ вҖ«ЩҲЩҠЩҶШҜЩҲШІвҖ¬ вҖ«Щ…Ш«Щ„вҖ¬ вҖ«Ш§Щ„ШӘШҙШәЩҠЩ„вҖ¬2012вҖ«ЩҲвҖ¬ ШҢвҖ«ЩҲвҖ¬вҖ«ЩҠЩҶШҜЩҲШІвҖ¬2016вҖ«Ш°Щ„ЩғвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«ЩҲЩ…Ш§вҖ¬ вҖ«ШӘвҖ¬ вҖ«ЩҮЩҲвҖ¬ вҖ«ШЁЩҮвҖ¬ вҖ«Ш§Щ„ЩӮЩҠШ§Щ…вҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Ш§Щ„Щ…ШіШӘШ®ШҜЩ…вҖ¬ вҖ«ЩҠШӯШӘШ§Ш¬вҖ¬ вҖ«Ш§Щ„Ш°ЩҠвҖ¬ вҖ«Ш§Щ„ЩҲШӯЩҠШҜвҖ¬ вҖ«Ш§Щ„ШҙЩҠШЎвҖ¬вҖ«ЩғЩҲЩҠЩҶвҖ¬ вҖ«Ш§ШЈЩ„Щ…Ш«Щ„вҖ¬ вҖ«Ш§Щ„ЩҶШӯЩҲвҖ¬ вҖ«Ш№Щ„ЩүвҖ¬ вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШ§ШұвҖ¬вҖ«Ш§Щ„Ш®Ш§ШөвҖ¬ вҖ«Щ„Щ…ШӘШ·Щ„ШЁШ§ШӘЩҮЩ…вҖ¬ вҖ«ЩҲЩҒЩӮШ§вҖ¬вҖ«Ш©вҖ¬. вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШұШ§ЩҶвҖ¬ вҖ«ШӘЩғЩҲЩҠЩҶвҖ¬ вҖ«ЩҠЩ…ЩғЩҶвҖ¬вҖ«ШЁШҘвҖ¬вҖ«ШӘШЁШ§Ш№вҖ¬"вҖ«Ш§Щ„ЩӮЩҲШ§Ш№ШҜвҖ¬"вҖ«ЩҲвҖ¬"вҖ«Ш§Щ„ШіЩҠШ§ШівҖ¬вҖ«Ш§ШӘвҖ¬" вҖ«ШӘвҖ¬ вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Щ„Ш¬ШҜШұШ§ЩҶвҖ¬ вҖ«ЩҠЩ…ЩғЩҶвҖ¬ ШҢ вҖ«Ш§Щ„Щ…ШӯШҜШҜШ©вҖ¬ вҖ«Ш§Щ„ЩӮЩҲШ§Ш№ШҜвҖ¬ вҖ«ЩҮШ°ЩҮвҖ¬ вҖ«Ш№Щ„ЩүвҖ¬ ЩӢвҖ«ШЎвҖ¬вҖ«ЩҲШЁЩҶШ§вҖ¬вҖ«ШӘШЁШ№вҖ¬ вҖ«Ш§Щ„ЩҠШ§ШӘвҖ¬вҖ«Ш§Щ„ШӘШөЩҒЩҠШ©вҖ¬. вҖўProxyвҖ«Ш§Щ„ШЁШұЩҲЩғШіЩҠвҖ¬-вҖ«Ш§Щ„ШөШ§ШҜШұвҖ¬ вҖ«Ш§Щ„Щ…ШұЩҲШұвҖ¬ вҖ«ШӯШұЩғШ©вҖ¬ вҖ«ЩғЩ„вҖ¬ вҖ«ШӘЩҲШ¬ЩҠЩҮвҖ¬ вҖ«ЩҠШӘЩ…вҖ¬вҖ«Ш©вҖ¬ вҖ«Ш®Ш§Щ„Щ„вҖ¬ вҖ«Щ…ЩҶвҖ¬вҖ«Щ„Щ„Щ…ШұШ§ЩӮШЁШ©вҖ¬ вҖ«Ш§Щ„ШЁШұЩҲЩғШіЩҠвҖ¬вҖ«Ш§Щ„ШӘвҖ¬ вҖ«Ш§Щ„ШӯШІЩ…Ш©вҖ¬ вҖ«Ш№Щ„ЩүвҖ¬ вҖ«ЩҲШ§Щ„ШіЩҠШ·ШұШ©вҖ¬вҖ«ЩҠШӘЩ…вҖ¬ вҖ«ЩҠвҖ¬ вҖ«Ш§Щ„Щ…ЩҶШёЩ…Ш©вҖ¬ вҖ«Ш®Ш§ШұШ¬вҖ¬ вҖ«ШӘЩҲШ¬ЩҠЩҮЩҮШ§вҖ¬. вҖ«Ш§Щ„ЩҶШ§ШұЩҠвҖ¬ вҖ«Ш§Щ„Ш¬ШҜШ§ШұвҖ¬FIREWALL

- 14. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўPacket FilteringвҖ«Ш§Щ„ШӯШІЩ…Ш©вҖ¬ вҖ«ШӘШөЩҒЩҠШ©вҖ¬-вҖ«ЩҒвҖ¬ вҖ«Ш§Щ„Щ…ШӯШҜШҜШ©вҖ¬ вҖ«Ш§Щ„ЩӮЩҲШ§Ш№ШҜвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«ЩӢШ§вҖ¬вҖ«ШҜвҖ¬вҖ«Ш§ШіШӘЩҶШ§вҖ¬вҖ«ЩҠвҖ¬ вҖ«Ш§Щ„ШіЩҠШ§ШіШ§ШӘвҖ¬вҖ«ЩҒШҘЩҶвҖ¬вҖ«ШӘШөЩҒЩҠвҖ¬ вҖ«ЩҠШӘЩ…вҖ¬ вҖ«ШӯШІЩ…Ш©вҖ¬ вҖ«ЩғЩ„вҖ¬вҖ«ШӯШіШЁвҖ¬ вҖ«ШӘЩҮШ§вҖ¬вҖ«Ш§Щ„Щ…вҖ¬ вҖ«ЩҲЩ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ЩҶЩҲШ№ЩҮШ§вҖ¬вҖ«ЩҶЩҒШ°вҖ¬ вҖ«ЩҲШ§Щ„ЩҲШ¬ЩҮШ©вҖ¬ вҖ«Ш§Щ„Щ…ШөШҜШұвҖ¬ вҖ«ЩҲЩ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬. вҖўвҖ«Щ…Ш«Ш§Щ„вҖ¬вҖ«Ш№ЩҶЩҲШ§ЩҶвҖ¬ вҖ«ЩҮЩҠвҖ¬ вҖ«Ш§Щ„Ш®ШөШ§ШҰШөвҖ¬ вҖ«ЩҮШ°ЩҮвҖ¬IPШҢШҢ вҖ«Ш§Щ„Щ…ЩҶШ§ЩҒШ°вҖ¬ вҖ«ШЈШұЩӮШ§Щ…вҖ¬ ШҢ вҖ«Ш§Щ„ЩҶШ·Ш§ЩӮШ§ШӘвҖ¬ вҖ«ШЈШіЩ…Ш§ШЎвҖ¬ вҖ«ШҘЩ„Ш®вҖ¬ ШҢ вҖ«Ш§Щ„ШЁШұЩҲШӘЩҲЩғЩҲШ§Щ„ШӘвҖ¬. вҖўвҖ«Ш§Щ„ШӘЩҲШ¬ЩҠЩҮвҖ¬ вҖ«ШЈШ¬ЩҮШІШ©вҖ¬ вҖ«ШЁЩҲШ§ШіШ·Ш©вҖ¬ вҖ«Ш§Щ„ШӯШІЩ…Ш©вҖ¬ вҖ«ШӘШөЩҒЩҠШ©вҖ¬ вҖ«ШҘШ¬ШұШ§ШЎвҖ¬ вҖ«ЩҠЩ…ЩғЩҶвҖ¬. вҖўStateful InspectionвҖ«Ш§Щ„ШҜЩҲЩ„Ш©вҖ¬ вҖ«Ш§Щ„ШӘЩҒШӘЩҠШҙвҖ¬:вҖ«ШӯвҖ¬ вҖ«ЩғЩ„вҖ¬ вҖ«Ш№ШЁШұвҖ¬ вҖ«Ш§Щ„Щ…ШұЩҲШұвҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«ШЁШҜШ§Щ„вҖ¬вҖ«ЩӮЩ„вҖ¬ вҖ«Ш§Щ„ШӯШІЩ…Ш©вҖ¬ вҖ«ЩҒЩҠвҖ¬ШҢвҖ«ШӘШ№ШұЩҠЩҒвҖ¬ вҖ«ЩҠШӘЩ…вҖ¬вҖ«Ш§Щ„ШұШҰЩҠШіЩҠШ©вҖ¬ вҖ«Ш§Щ„Щ…Ш§Щ„Щ…ШӯвҖ¬.вҖ«Ш§Щ„ШӯвҖ¬ вҖ«Ш№Щ„ЩүвҖ¬ вҖ«Ш§Щ„ШӯЩғЩ…вҖ¬ вҖ«ЩҠШӘЩ…вҖ¬вҖ«ШІЩ…вҖ¬ вҖ«Ш§Щ„ШөШ§ШҜШұШ©вҖ¬/вҖ«ШӘЩ„ЩғвҖ¬ вҖ«Ш№Щ„ЩүвҖ¬ ЩӢвҖ«ШЎвҖ¬вҖ«ШЁЩҶШ§вҖ¬ вҖ«Ш§Щ„ЩҲШ§ШұШҜШ©вҖ¬вҖ«Ш§вҖ¬вҖ«Ш§Щ„Щ…ШӯШҜШҜШ©вҖ¬ вҖ«Щ„Ш®ШөШ§ШҰШөвҖ¬вҖ«ЩҒЩӮШ·вҖ¬. вҖўвҖ«Щ„ШҙШЁЩғШ©вҖ¬ вҖ«Ш§вҖ¬ЩӢвҖ«ЩҠвҖ¬вҖ«ШЈШіШ§ШівҖ¬ вҖ«Ш§вҖ¬ЩӢвҖ«ЩҶвҖ¬вҖ«Щ…ЩғЩҲвҖ¬ вҖ«Ш§Щ„ШӯЩ…Ш§ЩҠШ©вҖ¬ вҖ«Ш¬ШҜШұШ§ЩҶвҖ¬ вҖ«ШӘШ№ШӘШЁШұвҖ¬вҖ«Ш§Щ„Щ…ЩҶШҙШ§Ш©вҖ¬.вҖ«ЩҒЩҮЩҠвҖ¬вҖ«ШӘвҖ¬ вҖ«Ш§Щ„вҖ¬вҖ«ЩҒЩӮШ·вҖ¬ вҖ«ШӯЩ…ЩҠвҖ¬ вҖ«Ш§Щ„Щ…ЩҶШҙШ§Ш©вҖ¬вҖ«Ш§Щ„ЩҒЩҠШұЩҲШівҖ¬ вҖ«Ш¶ШҜвҖ¬вҖ«Ш§ШӘвҖ¬вҖ«Ш§ШЈЩ„Ш®ШұЩүвҖ¬ вҖ«Ш§Щ„Ш®ШЁЩҠШ«Ш©вҖ¬ вҖ«ЩҲШ§Щ„ШұЩ…ЩҲШІвҖ¬вҖ«ЩҲЩ„ЩғЩҶвҖ¬ вҖ«ЩҒЩӮШ·вҖ¬вҖ«ШЈЩҠШ¶вҖ¬вҖ«Ш§вҖ¬вҖ«ШӘвҖ¬вҖ«Щ…ЩҶШ№вҖ¬ вҖ«Щ„вҖ¬ вҖ«ШЁЩғвҖ¬ вҖ«Ш§Щ„Ш®Ш§ШөШ©вҖ¬ вҖ«Щ„Щ„ШҙШЁЩғШ©вҖ¬ вҖ«Ш§Щ„ШӘШӯШӘЩҠШ©вҖ¬ вҖ«Ш§Щ„ШЁЩҶЩҠШ©вҖ¬ вҖ«Ш§ШіШӘШ®ШҜШ§Щ…вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„Щ…ШӘШіЩ„Щ„ЩҠЩҶвҖ¬вҖ«ШҙЩҶвҖ¬ вҖ«ЩҮШ¬Щ…Ш§ШӘвҖ¬DOS вҖ«Ш§Щ„ЩҶШ§ШұЩҠвҖ¬ вҖ«Ш§Щ„Ш¬ШҜШ§ШұвҖ¬FIREWALL

- 15. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўSTEGANOGRAPHYвҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ШҘШ®ЩҒШ§ШЎвҖ¬:вҖ«ЩҮЩҠвҖ¬вҖ«Ш§ШіШӘШұШ§ШӘЩҠШ¬ЩҠШ©вҖ¬ вҖ«Щ…ШіШӘЩҶШҜвҖ¬ вҖ«ЩҒЩҠвҖ¬ вҖ«ШіШұЩҠШ©вҖ¬ вҖ«ШұШіШ§ШҰЩ„вҖ¬ вҖ«ШҘЩ„Ш®ЩҒШ§ШЎвҖ¬вҖ«ШЈЩҲвҖ¬вҖ«ШөЩҲШұвҖ¬вҖ«ЩҮвҖ¬вҖ«Ш§ЩҲвҖ¬вҖ«ШЈЩҲвҖ¬ вҖ«ШЁШұЩҶШ§Щ…Ш¬вҖ¬ вҖ«Щ…ШұвҖ¬ вҖ«ШәЩҠШұвҖ¬ вҖ«Ш§Щ„Щ…Ш¶Щ…ЩҶШ©вҖ¬ вҖ«Ш§Щ„ШұШіШ§Щ„Ш©вҖ¬ вҖ«ШӘЩғЩҲЩҶвҖ¬ вҖ«ШЁШӯЩҠШ«вҖ¬ ШҢ вҖ«ШҘЩ„Ш®вҖ¬ вҖ«ШЁШұЩҲШӘЩҲЩғЩҲЩ„вҖ¬вҖ«ШҰЩҠШ©вҖ¬ вҖ«ШЁШұЩ…Ш¬ЩҠШ§ШӘвҖ¬ вҖ«ШЁШ§ШіШӘШ®ШҜШ§Щ…вҖ¬ вҖ«Ш§ШіШӘШұШҜШ§ШҜЩҮШ§вҖ¬ вҖ«ЩҲЩҠЩ…ЩғЩҶвҖ¬вҖ«Ш®Ш§ШөвҖ¬вҖ«ЩҮвҖ¬. вҖўвҖ«Ш§Щ„ШіШұЩҠвҖ¬ вҖ«Ш§Щ„ШұШіШ§Щ„Ш©вҖ¬ вҖ«ШЁЩҲШ¬ЩҲШҜвҖ¬ вҖ«ЩҒЩӮШ·вҖ¬ вҖ«ЩҲШ§Щ„Щ…ШіШӘЩӮШЁЩ„вҖ¬ вҖ«Ш§Щ„Щ…ШұШіЩ„вҖ¬ вҖ«ЩҠШ№ШұЩҒвҖ¬вҖ«ЩҒЩҠвҖ¬ вҖ«Ш©вҖ¬ вҖ«Ш§Щ„ШөЩҲШұШ©вҖ¬. вҖўвҖ«ЩҠШҙШӘШЁЩҮвҖ¬ вҖ«Ш§Щ„вҖ¬ вҖ«Ш§Щ„Щ…Щ„ЩҒШ§ШӘвҖ¬ вҖ«ЩҮШ°ЩҮвҖ¬ вҖ«ШЈЩҶвҖ¬ вҖ«ЩҮЩҠвҖ¬ вҖ«Ш§Щ„ШӘЩӮЩҶЩҠШ©вҖ¬ вҖ«ЩҮШ°ЩҮвҖ¬ вҖ«Щ…ЩҠШІШ©вҖ¬вҖ«ШЁЩҮШ§вҖ¬вҖ«ШЁШіЩҮвҖ¬вҖ«ЩҲЩ„Ш©вҖ¬. вҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ШҘШ®ЩҒШ§ШЎвҖ¬STEGANOGRAPHY

- 16. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ШҘШ®ЩҒШ§ШЎвҖ¬STEGANOGRAPHY

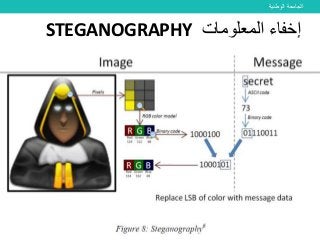

- 17. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖўвҖ«ШұШіШ§ШҰвҖ¬ вҖ«ШҘШұШіШ§Щ„вҖ¬ вҖ«ШӘШӘШ¶Щ…ЩҶвҖ¬ вҖ«ЩҲШ§Щ„ШӘЩҠвҖ¬ вҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ШҘШ®ЩҒШ§ШЎвҖ¬ вҖ«ШӘШ·ШЁЩҠЩӮШ§ШӘвҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„Ш№ШҜЩҠШҜвҖ¬ вҖ«ЩҮЩҶШ§ЩғвҖ¬вҖ«ШіШұЩҠШ©вҖ¬ вҖ«Щ„вҖ¬ вҖ«ШҜЩҲЩҶвҖ¬вҖ«ШӘШҙШәЩҠЩ„вҖ¬вҖ«Ш§ШҘЩ„ЩҶШ°Ш§ШұШ§ШӘвҖ¬ вҖўвҖ«Щ…Щ„ЩҒвҖ¬ вҖ«ШҜШ§Ш®Щ„вҖ¬ вҖ«ШіШұШ§вҖ¬ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШӘШ¶Щ…ЩҠЩҶвҖ¬вҖ«ЩғЩҖвҖ¬вҖ«Ш§Щ„ЩҒЩҠШҜЩҠЩҲвҖ¬вҖ«ШөЩҲШӘЩҠвҖ¬ вҖ«Щ…Щ„ЩҒвҖ¬ вҖ«Ш§ЩҲвҖ¬вҖ«ЩҠШ§Щ„ШӯвҖ¬ вҖ«ШЈЩҶвҖ¬ вҖ«ШҜЩҲЩҶвҖ¬вҖ«ШёвҖ¬. вҖўвҖ«ЩҶШЈШ®Ш°вҖ¬ вҖ«ШҜШ№ЩҶШ§вҖ¬вҖ«Ш§Щ„ШәШ·Ш§ШЎвҖ¬ вҖ«ЩғЩҲШіЩҠШ·вҖ¬ вҖ«ЩҠШіШӘШ®ШҜЩ…вҖ¬ вҖ«Ш§Щ„Ш°ЩҠвҖ¬ вҖ«Ш§Щ„ШөЩҲШұШ©вҖ¬ вҖ«Щ„Щ…Щ„ЩҒвҖ¬ вҖ«Щ…Ш«Ш§Щ„вҖ¬.вҖ«Ш№вҖ¬ вҖ«ШЁЩғШіЩ„вҖ¬ вҖ«ЩғЩ„вҖ¬вҖ«Ш§Щ„ЩҠШ©вҖ¬ вҖ«Ш§Щ„ШҜЩӮШ©вҖ¬вҖ«ШЁвҖ¬ вҖ«ШӘЩ…Ш«ЩҠЩ„ЩҮвҖ¬ вҖ«ЩҠШӘЩ…вҖ¬вҖ«Ш§Щ„ШөЩҲШұШ©вҖ¬вҖ«ШЁЩҖвҖ¬3вҖ«ШЁШ§ЩҠШӘвҖ¬(24вҖ«ШЁШӘвҖ¬.) вҖўвҖ«ШӘШәЩҠЩҠШұвҖ¬ вҖ«ШӘЩ…вҖ¬ вҖ«ШҘШ°Ш§вҖ¬3вҖ«ШЁШӘвҖ¬вҖ«ШЈЩҮЩ…ЩҠШ©вҖ¬ вҖ«Ш§ШЈЩ„ЩӮЩ„вҖ¬вҖ«Щ…ЩҶвҖ¬24вҖ«ШЁШӘвҖ¬вҖ«ЩҲШЈвҖ¬вҖ«ШіШӘШ®ШҜЩ…вҖ¬вҖ«ШӘвҖ¬вҖ«ЩҒШҘЩҶвҖ¬ ШҢ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШҘЩ„Ш®ЩҒШ§ШЎвҖ¬ ШҢ вҖ«ЩҒЩҠЩҮШ§вҖ¬ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШӘШ¶Щ…ЩҠЩҶвҖ¬ вҖ«ШЁШ№ШҜвҖ¬ ШҢ вҖ«Ш§Щ„ЩҶШ§ШӘШ¬Ш©вҖ¬ вҖ«Ш§Щ„ШөЩҲШұШ©вҖ¬вҖ«Щ„ЩҶвҖ¬вҖ«ШӘШәЩҠЩҠШұвҖ¬вҖ«ШӘШәЩҠЩҠШұвҖ¬вҖ«Щ…Щ„вҖ¬вҖ«Ш¬ЩҲШҜШ©вҖ¬ вҖ«ЩҒЩҠвҖ¬ вҖ«ШӯЩҲШёвҖ¬ вҖ«Ш§Щ„ШөЩҲШұШ©вҖ¬,вҖ«ЩҒЩӮШ·вҖ¬вҖ«Ш§Щ„вҖ¬вҖ«Ш№ЩҠЩҲЩҶвҖ¬вҖ«Ш§Щ„вҖ¬вҖ«ЩҠЩ…ЩғЩҶвҖ¬ вҖ«Ш§Щ„Ш®ШЁШұШ©вҖ¬ вҖ«ЩҲШ°ЩҲЩҠвҖ¬ вҖ«Щ…ШҜШұШЁШ©вҖ¬вҖ«ЩҮЩ…вҖ¬вҖ«Ш§Щ„ШӘШәЩҠЩҠШұвҖ¬ вҖ«ЩҮШ°Ш§вҖ¬ вҖ«ЩғШҙЩҒвҖ¬. вҖўвҖ«ЩҠЩ…ЩғЩҶвҖ¬ ШҢ вҖ«Ш§Щ„Ш·ШұЩҠЩӮШ©вҖ¬ вҖ«ШЁЩҮШ°ЩҮвҖ¬вҖ«Ш§Щ„Ш№Щ…Щ„ЩҠШ©вҖ¬ вҖ«ШӘЩғШұШ§ШұвҖ¬вҖ«ШҘЩ„Ш®ЩҒШ§ШЎвҖ¬3вҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«ШЁШӘШ§ШӘвҖ¬вҖ«Щ…ШҙШ§ШЁЩҮвҖ¬ вҖ«ШЁШҙЩғЩ„вҖ¬ вҖўвҖ«ШҘШҜШ®Ш§Щ„вҖ¬ вҖ«Ш§ШіШӘШ®ШҜШ§Щ…вҖ¬ вҖ«ЩҠЩ…ЩғЩҶвҖ¬вҖ«Ш§Щ„вҖ¬вҖ«Ш¶ЩҲШ¶Ш§ШЎвҖ¬вҖ«Ш§Щ„вҖ¬вҖ«Ш§Щ„ЩҒШ§ШөЩ„вҖ¬ вҖ«Ш№ЩҶШҜвҖ¬ вҖ«ШөЩҲШӘЩҠвҖ¬ вҖ«Щ…Щ„ЩҒвҖ¬ вҖ«ЩҒЩҠвҖ¬ вҖ«ШЁЩҠШ¶Ш§ШЎвҖ¬вҖ«Ш§Щ„Ш№Ш§ШҜЩҠвҖ¬ вҖ«Ш§Щ„ЩҒЩҠШҜЩҠЩҲвҖ¬ вҖ«ШЈЩҲвҖ¬ вҖ«Ш§Щ„ШөЩҲШӘвҖ¬ вҖ«Щ…Щ„ЩҒШ§ШӘвҖ¬ вҖ«ЩҒЩҠвҖ¬ вҖ«Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘвҖ¬ вҖ«ШҘЩ„Ш®ЩҒШ§ШЎвҖ¬. вҖўвҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ШҘЩ„Ш®ЩҒШ§ШЎвҖ¬ вҖ«Ш§Щ„Щ…ШӘШ§ШӯШ©вҖ¬ вҖ«Ш§Щ„Щ…Ш¬Ш§ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„ШЁШұШ§Щ…Ш¬вҖ¬ вҖ«Щ…ЩҶвҖ¬ вҖ«Ш§Щ„Ш№ШҜЩҠШҜвҖ¬ вҖ«ЩҮЩҶШ§ЩғвҖ¬.вҖ«Ш§ШЈЩ„ШҙЩҠвҖ¬ вҖ«ШЁШ№Ш¶вҖ¬вҖ«Ш§ШЎвҖ¬ вҖ«ЩҮЩҠвҖ¬ вҖ«Ш§Щ„ШҙШ§ШҰШ№Ш©вҖ¬QuickStegoвҖ«ЩҲвҖ¬XiaoвҖ«ЩҲвҖ¬TucowsвҖ«ЩҲвҖ¬OpenStego вҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ШҘШ®ЩҒШ§ШЎвҖ¬STEGANOGRAPHY

- 18. вҖ«Ш§Щ„ЩҲШ·ЩҶЩҠШ©вҖ¬ вҖ«Ш§Щ„Ш¬Ш§Щ…Ш№Ш©вҖ¬ вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬:вҖ«Ш§ШЈЩ„Щ…ЩҶвҖ¬ вҖ«ШҘЩ„ЩүвҖ¬ вҖ«Щ…ЩӮШҜЩ…Ш©вҖ¬вҖ«Ш§Щ„ШіЩҠШЁШұШ§ЩҶЩҠвҖ¬вҖ«ШҘШіЩ…вҖ¬вҖ«Ш§Щ„Щ…Ш§ШҜШ©вҖ¬ вҖ«Щ…ШҜШұШівҖ¬:вҖ«Ш§Щ„ШЁЩҠЩ„ЩҠвҖ¬ вҖ«ЩҠШӯЩҠвҖ¬ вҖ«Ш§ЩҠЩ…ЩҶвҖ¬ вҖ«Ш§Щ„Ш®Ш§Щ„ШөШ©вҖ¬ вҖўвҖ«Ш§ШҘЩ„Щ„ЩғШӘШұЩҲЩҶЩҠвҖ¬ вҖ«Ш§Щ„ШӘЩҲЩӮЩҠШ№вҖ¬DIGITAL SIGNATURES вҖўвҖ«Ш§ЩҶЩҲШ§Ш№вҖ¬ANTIVIRUSвҖ«Ш§Щ„ЩҒЩҠШұЩҲШіШ§ШӘвҖ¬ вҖ«Щ…ЩғШ§ЩҒШӯвҖ¬ вҖўвҖ«Ш§Щ„ЩҶШ§ШұЩҠвҖ¬ вҖ«Ш§Щ„Ш¬ШҜШ§ШұвҖ¬FIREWALL вҖўвҖ«Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘвҖ¬ вҖ«ШҘШ®ЩҒШ§ШЎвҖ¬STEGANOGRAPHY