–°–æ–≤—Ä–µ–º–µ–Ω–Ω—ã–µ –≤–∏—Ä—É—Å–Ω—ã–µ —É–≥—Ä–æ–∑—ã

- 1. –°–æ–≤—Ä–µ–º–µ–Ω–Ω—ã–µ –≤–∏—Ä—É—Å–Ω—ã–µ —É–≥—Ä–æ–∑—ã. –¢–µ–Ω–¥–µ–Ω—Ü–∏–∏ —Ä–∞–∑–≤–∏—Ç–∏—è –≤—Ä–µ–¥–æ–Ω–æ—Å–Ω—ã—Ö –ø—Ä–æ–≥—Ä–∞–º–º

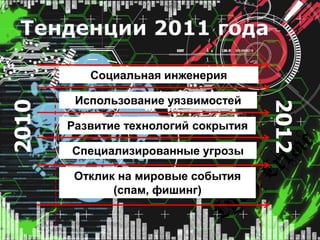

- 2. –°–æ—Ü–∏–∞–ª—å–Ω–∞—è –∏–Ω–∂–µ–Ω–µ—Ä–∏—è –ò—Å–ø–æ–ª—å–∑–æ–≤–∞–Ω–∏–µ —É—è–∑–≤–∏–º–æ—Å—Ç–µ–π 2010 2012 –Ý–∞–∑–≤–∏—Ç–∏–µ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–π —Å–æ–∫—Ä—ã—Ç–∏—è –°–ø–µ—Ü–∏–∞–ª–∏–∑–∏—Ä–æ–≤–∞–Ω–Ω—ã–µ —É–≥—Ä–æ–∑—ã –û—Ç–∫–ª–∏–∫ –Ω–∞ –º–∏—Ä–æ–≤—ã–µ —Å–æ–±—ã—Ç–∏—è (—Å–ø–∞–º, —Ñ–∏—à–∏–Ω–≥)

- 3. FakeAV Winlock ArchSMS –°–æ—Ü–∏–∞–ª—å–Ω–∞—è –∏–Ω–∂–µ–Ω–µ—Ä–∏—è –ù–µ–∑–Ω–∞–Ω–∏–µ –æ—Å–Ω–æ–≤ —Å–µ—Ç–µ–≤–æ–π –±–µ–∑–æ–ø–∞—Å–Ω–æ—Å—Ç–∏

- 4.  FakeAV – поддельный антивирус  ArchSMS – поддельный SFX архив  Winlock – блокировщик Windows  Troian-Ransom – шифрователь-вымогатель  Trojan.Cidox (Mayachok) – комбинированная угроза

- 5.  Заражение обычно происходит добровольно: пользователь, заходя на сайт, соглашается на предложение бесплатно просканировать систему на предмет вредоносных программ.  Сразу же после установки FakeAV начинает «сканирование» диска и «находит» огромное число опаснейших «угроз», для устранения которых требуется заплатить за «антивирус».

- 12. –Ý–∞—Å–ø—Ä–æ—Å—Ç—Ä–∞–Ω—è—é—Ç—Å—è —Å –≤—Ä–µ–¥–æ–Ω–æ—Å–Ω—ã—Ö —Å–∞–π—Ç–æ–≤ –ø–æ–¥ –≤–∏–¥–æ–º –∏–Ω—Å—Ç–∞–ª–ª—è—Ç–æ—Ä–æ–≤ –ø—Ä–æ–≥—Ä–∞–º–º.

- 13. Маскируются под SFX архивы RAR, ZIP или под установщики программ. Они требуют отправки одного или нескольких СМС сообщений для продолжения «распаковки».

- 18. Winlock – мошенническая программа, блокирующая работу Windows и требующая заплатить деньги за разблокировку компьютера.

- 24.  Троянцы-вымогатели – мошеннические программы для шифрования файлов с целью получения выкупа.  Попав на компьютер, начинает сканировать диск в поисках важных для пользователя файлов (музыки, изображений, документов и т.д.), и искажает их.

- 25. –≠–∫–∑–µ–º–ø–ª—è—Ä—ã, –∏—Å–ø–æ–ª—å–∑—É—é—â–∏–µ –∫—Ä–∏–ø—Ç–æ—Å—Ç–æ–π–∫–∏–µ –∞–ª–≥–æ—Ä–∏—Ç–º—ã —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏—è, –≤—Å—Ç—Ä–µ—á–∞—é—Ç—Å—è –¥–æ–≤–æ–ª—å–Ω–æ —Ä–µ–¥–∫–æ.

- 28.  По функционалу – комбинация свойств FakeAV и ArchSMS.  Внедряясь в систему, троян подменяет страницу браузера, сообщая о попытке заражения системы и необходимости обновления браузера.  Для обновления браузера требуется отправка СМС.

- 31. Отслеживает и записывает нажатие клавиш, а также информацию, вводимую в браузер, позволяя злоумышленникам таким образом получать данные о пластиковой карточке – номер, PIN-код. Zbot (Zeus bot), SpyEye – два типичных представителя этого семейства, заразившие большое число компьютеров по всему миру. Zbot только в США заразил 3,6 млн. компьютеров, 100 тыс. – в Британии.

- 32. –≠–∫—Å–ø–ª—É–∞—Ç–∞—Ü–∏—è —É—è–∑–≤–∏–º–æ—Å—Ç–µ–π –≤ –æ–ø–µ—Ä–∞—Ü–∏–æ–Ω–Ω—ã—Ö —Å–∏—Å—Ç–µ–º–∞—Ö –∏ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏—è—Ö —è–≤–ª—è–µ—Ç—Å—è –æ–¥–Ω–∏–º –∏–∑ —Å–∞–º—ã—Ö –ø–æ–ø—É–ª—è—Ä–Ω—ã—Ö –º–µ—Ç–æ–¥–æ–≤ –∫–∏–±–µ—Ä–ø—Ä–µ—Å—Ç—É–ø–Ω–∏–∫–æ–≤ –Ω–∞ —Å–µ–≥–æ–¥–Ω—è—à–Ω–∏–π –¥–µ–Ω—å

- 33. –•–∞–∫–µ—Ä—ã –ø—Ä–æ–¥–æ–ª–∂–∞—é—Ç –∞–∫—Ç–∏–≤–Ω–æ —ç–∫—Å–ø–ª—É–∞—Ç–∏—Ä–æ–≤–∞—Ç—å —É—è–∑–≤–∏–º–æ—Å—Ç–∏ Java –ò—Å—Ç–æ—á–Ω–∏–∫: Microsoft Security Intelligence Report (SIR)

- 34. –ü—Ä–æ–º—ã—à–ª–µ–Ω–Ω—ã–π –ü—Ä–∞–≤–∏—Ç–µ–ª—å—Å—Ç–≤–µ–Ω–Ω—ã–π —à–ø–∏–æ–Ω–∞–∂ —à–ø–∏–æ–Ω–∞–∂ Duqu Bundestrojan –°–ø–µ—Ü–∏–∞–ª–∏–∑–∏—Ä–æ–≤–∞–Ω–Ω—ã–µ —É–≥—Ä–æ–∑—ã

- 35. Троянская программа Duqu Главная задача Duqu — сбор конфиденциальных данных об имеющемся на предприятии оборудовании и системах, используемых для управления производственным циклом.

- 36. ÔÇ° –ü–æ–¥—Å–ª—É—à–∏–≤–∞–µ—Ç —Ä–∞–∑–≥–æ–≤–æ—Ä—ã –≤ Skype, Yahoo! Messenger, MSN Messenger –∏ –¥—Ä. ÔÇ° –û—Ç—Å–ª–µ–∂–∏–≤–∞–µ—Ç —Å–∞–π—Ç—ã, –Ω–∞ –∫–æ—Ç–æ—Ä—ã–µ –∑–∞—Ö–æ–¥–∏—Ç –ø–æ–ª—å–∑–æ–≤–∞—Ç–µ–ª—å. ÔÇ° –î–µ–ª–∞–µ—Ç —Å–Ω–∏–º–∫–∏ —ç–∫—Ä–∞–Ω–∞ —Å–∏—Å—Ç–µ–º—ã

- 38. 4% 3% 3% 12% Adware Backdoor Trojan Worm 78% Other

- 39. 5% 4% 9% 38% FraudTool Trojans Adware Worm Other 44%

- 40. –¢–û–ü-10 –≤—Ä–µ–¥–æ–Ω–æ—Å–Ω—ã—Ö –ø—Ä–æ–≥—Ä–∞–º–º 1. Trojan-Ransom.FakeAV 2. Trojan-PSW.Zbot 3. Worm.Palevo (Rimecud) 4. Hoax.ArchSMS (Pameseg) 5. Backdoor.TDSS (Alureon, Olmarik) 6. Backdoor.Sinowal 7. Trojan-PSW.SpyEye 8. Trojan-Ransom.Cidox 9. Trojan-Ransom.Winlock 10.Backdoor.Maxplus (ZAccess)

- 41. –°–±—É–¥—É—Ç—Å—è –ª–∏ –ø—Ä–æ—Ä–æ—á–µ—Å—Ç–≤–∞ –º–∞–π—è? –ß–µ–≥–æ –∂–¥–∞—Ç—å –≤ 2012 –≥–æ–¥—É?

- 42. • Динамика роста вредоносного ПО сохраняется постоянной; • Вредоносное ПО усложняется, увеличиваются масштабы и скорость его распространения; • Люди остаются наиболее уязвимым звеном в обеспечении информационной безопасности.