Step by step§«—ߧ÷Terraform§ň§Ť§ŽĪO“ēł∂§≠AWSėčļB

- 2. ◊‘ľļĹBĹť 2 ň ¬ťvŖB √Ż«į£ļ÷ŮĚ… ÍĖ ňý Ű£ļ÷Í ĹĽŠ…Á•Ę©`•Ŕ•Ž•Ĺ•’•» —‘’Z£ļRuby, JavaScript, Go, C++, C#, ňŻ…ę°© ň ¬£ļWeb•∑•Ļ•∆•ŗ§ő•’•Ū•ů•»§ę§ť•–•√•Į•®•ů•…§ř§«»ę≤Ņ ň ¬“‘Õ‚ Twitter£ļ@Sheile •Ķ©`•Į•Ž£ļRebRank (http://www.rebrank.org)

- 3. ◊‘ľļĹBĹť 3 RefRain °ęprism ≥ĺĪū≥ĺī«įýĺĪĪū≤ű°ę

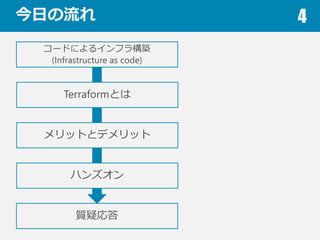

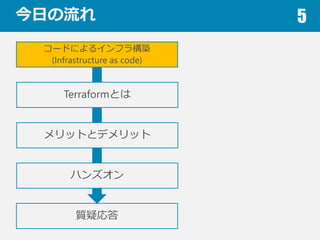

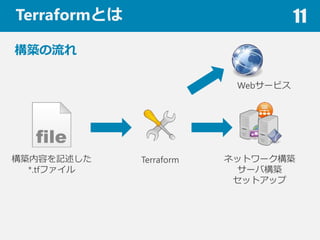

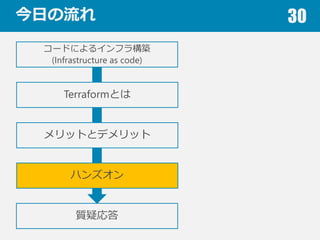

- 4. ĹŮ»’§őŃų§ž 4 •≥©`•…§ň§Ť§Ž•§•ů•’•ťėčļB (Infrastructure as code) Terraform§»§Ō •Š•Í•√•»§»•«•Š•Í•√•» •Ō•ů•ļ•™•ů Ŕ|“…ŹÍīū

- 5. ĹŮ»’§őŃų§ž 5 •≥©`•…§ň§Ť§Ž•§•ů•’•ťėčļB (Infrastructure as code) Terraform§»§Ō •Š•Í•√•»§»•«•Š•Í•√•» •Ō•ů•ļ•™•ů Ŕ|“…ŹÍīū

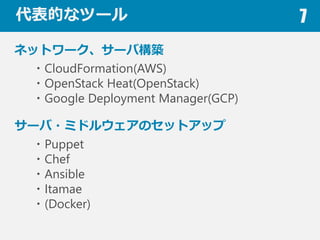

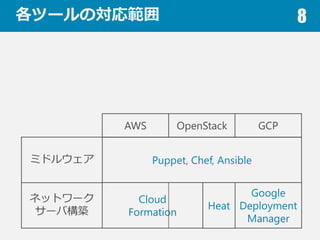

- 7. īķĪŪĶń§ •ń©`•Ž 7 •Õ•√•»•Ô©`•Į°Ę•Ķ©`•–ėčļB ?CloudFormation(AWS) ?OpenStack Heat(OpenStack) ?Google Deployment Manager(GCP) •Ķ©`•–?•Ŗ•…•Ž•¶•ß•Ę§ő•Ľ•√•»•Ę•√•◊ ?Puppet ?Chef ?Ansible ?Itamae ?(Docker)

- 8. łų•ń©`•Ž§őĆĚŹÍĻ†áž 8 Puppet, Chef, Ansible •Õ•√•»•Ô©`•Į •Ķ©`•–ėčļB •Ŗ•…•Ž•¶•ß•Ę AWS Cloud Formation Heat Google Deployment Manager OpenStack GCP

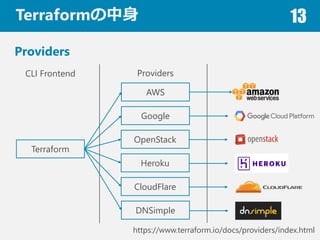

- 9. Terraform§őĆĚŹÍĻ†áž 9 •Õ•√•»•Ô©`•Į •Ķ©`•–ėčļB •Ŗ•…•Ž•¶•ß•Ę AWS OpenStack GCP ňŻ•Ķ©`•”•Ļ Terraform

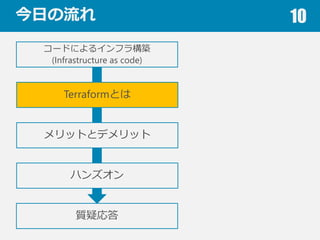

- 10. ĹŮ»’§őŃų§ž 10 •≥©`•…§ň§Ť§Ž•§•ů•’•ťėčļB (Infrastructure as code) Terraform§»§Ō •Š•Í•√•»§»•«•Š•Í•√•» •Ō•ů•ļ•™•ů Ŕ|“…ŹÍīū

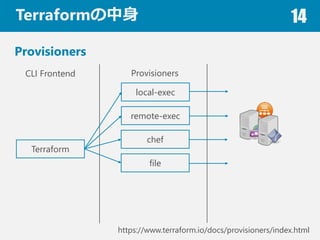

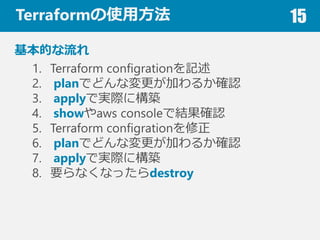

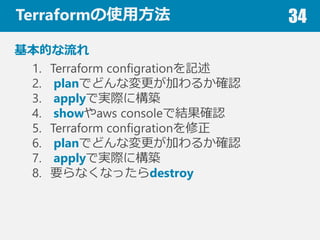

- 15. Terraform§ő Ļ”√∑Ĺ∑® 15 ĽýĪĺĶń§ Ńų§ž 1. Terraform configration§Ú”õ Ų 2. plan§«§…§ů§ ČšłŁ§¨ľ”§Ô§Ž§ęī_’J 3. apply§«ĆgŽH§ňėčļB 4. show§šaws console§«ĹYĻŻī_’J 5. Terraform configration§Ú–ř’ż 6. plan§«§…§ů§ ČšłŁ§¨ľ”§Ô§Ž§ęī_’J 7. apply§«ĆgŽH§ňėčļB 8. “™§ť§ §Į§ §√§Ņ§ťdestroy

- 16. ĹŮ»’§őŃų§ž 16 •≥©`•…§ň§Ť§Ž•§•ů•’•ťėčļB (Infrastructure as code) Terraform§»§Ō •Š•Í•√•»§»•«•Š•Í•√•» •Ō•ů•ļ•™•ů Ŕ|“…ŹÍīū

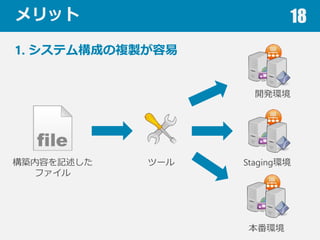

- 19. •Š•Í•√•» 19 2. ň∆§Ņ•∑•Ļ•∆•ŗ§Ú≤őŅľ§ň§∑§Ņėč≥…§¨»›“◊ ň∆§Ņ•∑•Ļ•∆•ŗ§ÚėčļB§Ļ§Ž •’•°•§•Ž§Ú‘™§ňĺéľĮ •ń©`•Ž –¬•∑•Ļ•∆•ŗ

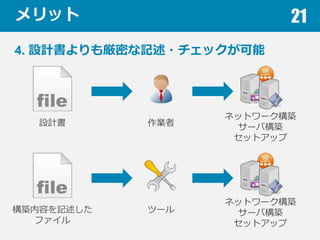

- 20. •Š•Í•√•» 20 3. SVN, Git§ §…§ň§Ť§Ž•–©`•ł•Á•ůĻ‹ņŪ§¨Ņ…ń‹ ?¬ńös§őĻ‹ņŪ ?ČšłŁ’Ŗ§őī_’J ?≤Ó∑÷§őī_’J ?ČšłŁ§ő»°§ÍŌŻ§∑ •Ę•◊•Íť_įk§»Õ¨ėĒ§ő ņŻĶ„§¨Ķ√§ť§ž§Ž

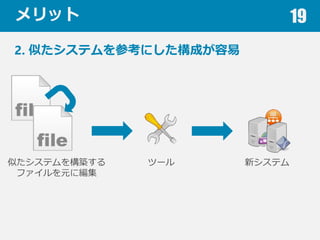

- 21. •Š•Í•√•» 21 4. ‘O”čēݧŤ§Í§‚Öó√‹§ ”õ Ų?•Ń•ß•√•Į§¨Ņ…ń‹ ėčļBńŕ»›§Ú”õ Ų§∑§Ņ •’•°•§•Ž •ń©`•Ž •Õ•√•»•Ô©`•ĮėčļB •Ķ©`•–ėčļB •Ľ•√•»•Ę•√•◊ ‘O”čēÝ ◊ųėI’Ŗ •Õ•√•»•Ô©`•ĮėčļB •Ķ©`•–ėčļB •Ľ•√•»•Ę•√•◊

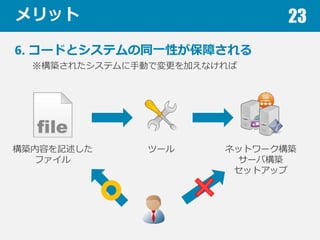

- 23. •Š•Í•√•» 23 6. •≥©`•…§»•∑•Ļ•∆•ŗ§őÕ¨“Ľ–‘§¨Ī£’Ō§Ķ§ž§Ž ėčļBńŕ»›§Ú”õ Ų§∑§Ņ •’•°•§•Ž •ń©`•Ž •Õ•√•»•Ô©`•ĮėčļB •Ķ©`•–ėčļB •Ľ•√•»•Ę•√•◊ °ýėčļB§Ķ§ž§Ņ•∑•Ļ•∆•ŗ§ň ÷Ą”§«ČšłŁ§Úľ”§®§ §Ī§ž§–

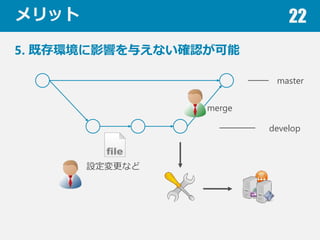

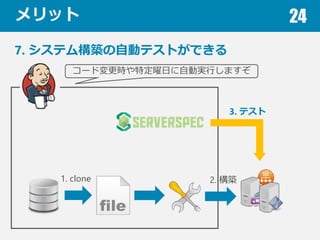

- 24. •Š•Í•√•» 24 7. •∑•Ļ•∆•ŗėčļB§ő◊‘Ą”•∆•Ļ•»§¨§«§≠§Ž 2. ėčļB 3. •∆•Ļ•» 1. clone •≥©`•…ČšłŁēr§šŐō∂®Í◊»’§ň◊‘Ą”Ćg––§∑§ř§Ļ§ĺ

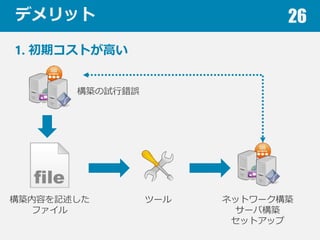

- 26. •«•Š•Í•√•» 26 ėčļBńŕ»›§Ú”õ Ų§∑§Ņ •’•°•§•Ž 1. ≥ű∆ŕ•≥•Ļ•»§¨łŖ§§ •ń©`•Ž •Õ•√•»•Ô©`•ĮėčļB •Ķ©`•–ėčļB •Ľ•√•»•Ę•√•◊ ėčļB§ő‘á––Śe’`

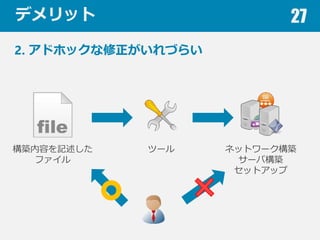

- 27. •«•Š•Í•√•» 27 2. •Ę•…•Ř•√•Į§ –ř’ż§¨§§§ž§Ň§ť§§ ėčļBńŕ»›§Ú”õ Ų§∑§Ņ •’•°•§•Ž •ń©`•Ž •Õ•√•»•Ô©`•ĮėčļB •Ķ©`•–ėčļB •Ľ•√•»•Ę•√•◊

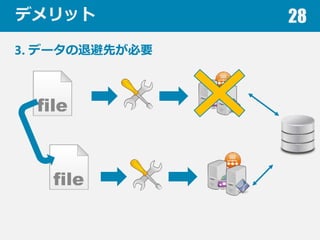

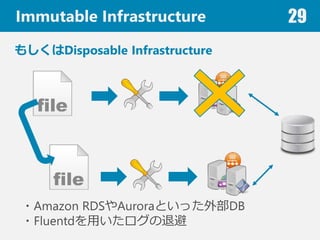

- 29. Immutable Infrastructure 29 §‚§∑§Į§ŌDisposable Infrastructure ?Amazon RDS§šAurora§»§§§√§ŅÕ‚≤ŅDB ?Fluentd§Ú”√§§§Ņ•Ū•į§őÕňĪ‹

- 30. ĹŮ»’§őŃų§ž 30 •≥©`•…§ň§Ť§Ž•§•ů•’•ťėčļB (Infrastructure as code) Terraform§»§Ō •Š•Í•√•»§»•«•Š•Í•√•» •Ō•ů•ļ•™•ů Ŕ|“…ŹÍīū

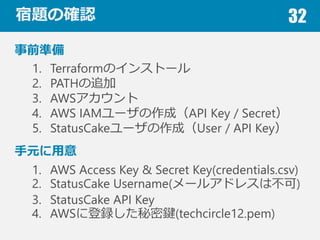

- 32. ňřÓ}§őī_’J 32 ¬«įú āš 1. Terraform§ő•§•ů•Ļ•»©`•Ž 2. PATH§ő◊∑ľ” 3. AWS•Ę•ę•¶•ů•» 4. AWS IAM•ś©`•∂§ő◊ų≥…£®API Key / Secret£© 5. StatusCake•ś©`•∂§ő◊ų≥…£®User / API Key£© ÷‘™§ň”√“‚ 1. AWS Access Key & Secret Key(credentials.csv) 2. StatusCake Username(•Š©`•Ž•Ę•…•ž•Ļ§Ō≤ĽŅ…) 3. StatusCake API Key 4. AWS§ňĶ«Śh§∑§Ņ√ō√‹śI(techcircle12.pem)

- 34. Terraform§ő Ļ”√∑Ĺ∑® 34 ĽýĪĺĶń§ Ńų§ž 1. Terraform configration§Ú”õ Ų 2. plan§«§…§ů§ ČšłŁ§¨ľ”§Ô§Ž§ęī_’J 3. apply§«ĆgŽH§ňėčļB 4. show§šaws console§«ĹYĻŻī_’J 5. Terraform configration§Ú–ř’ż 6. plan§«§…§ů§ ČšłŁ§¨ľ”§Ô§Ž§ęī_’J 7. apply§«ĆgŽH§ňėčļB 8. “™§ť§ §Į§ §√§Ņ§ťdestroy

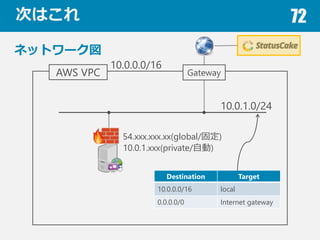

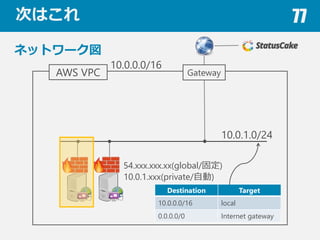

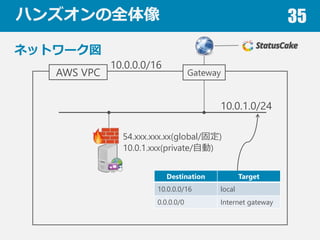

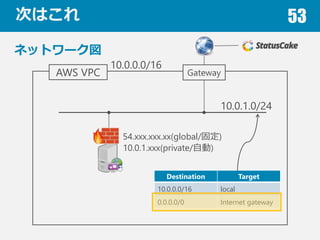

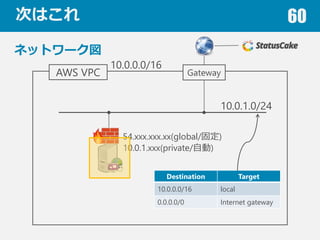

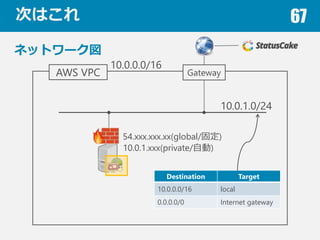

- 35. •Ō•ů•ļ•™•ů§ő»ęŐŚŌŮ 35 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

- 37. ú āš 37 ◊ųėI•«•£•ž•Į•»•Í§ő◊ų≥… $ mkdir ~/terraform # §™ļ√§Ŗ§ő•«•£•ž•Į•»•Í§« $ cd ~/terraform Terraform configuration§ő◊ų≥… $ touch main.tf # Ņ’§őmain.tf§Ú◊ų≥… °ýWindows§őąŲļŌ§Ō•’•©•Ž•ņ§Ú◊ų≥…§∑§∆•≥•ř•ů•…•◊•Ū•ů•◊•»§Ú∆ūĄ” ?Terraform§Ō•«•£•ž•Į•»•Íńŕ§ő»ę§∆§ő*.tf•’•°•§•Ž§ÚėčļB °ýĹŮĽō§Ōmain.tf§ő§Ŗ§Ú Ļ”√§∑°Ęňśēr◊∑”õ§∑§∆§§§≠§ř§Ļ

- 38. AWS provider 38 AWS Provider provider "aws" { access_key = "${var.aws_access_key}" secret_key = "${var.aws_secret_key}" region = "us-east-1" } https://www.terraform.io/docs/providers/aws/ ?provider§ŌĹ”ĺA«ťąů§Ú”õ Ų ?§≥§ž◊‘ŐŚ§«§Ōļő§‚◊ų≥…§Ķ§ž§ §§ ?Region§ŌČšłŁŅ…ń‹§«§Ļ§¨°ĘĹŮĽō§Ōus-east-1§«

- 39. variables 39 Ą”Ķń§ āé variable "aws_access_key" {} variable "aws_secret_key" {} ?variable§Ōplan, apply, destroyēr§ň÷ł∂®§Ļ§ŽČš ż ?ĆĚ‘í–Õ•§•ů•Ņ©`•’•ß•§•Ļ§«÷ł∂® ?•≥•ř•ů•…•™•◊•∑•Á•ů(-var) §«÷ł∂® ?≠hĺ≥Čš ż§«÷ł∂® ?terraform.tfvars•’•°•§•Ž§«÷ł∂® https://www.terraform.io/docs/providers/aws/

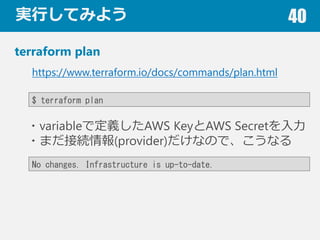

- 40. Ćg––§∑§∆§Ŗ§Ť§¶ 40 terraform plan $ terraform plan https://www.terraform.io/docs/commands/plan.html ?variable§«∂®Ńx§∑§ŅAWS Key§»AWS Secret§Ú»ŽŃ¶ ?§ř§ņĹ”ĺA«ťąů(provider)§ņ§Ī§ §ő§«°Ę§≥§¶§ §Ž No changes. Infrastructure is up-to-date.

- 41. terraform.tfvars•’•°•§•Ž 41 variable§őāé§Ú•’•°•§•Ž§«÷ł∂® aws_access_key="AKIA***" aws_secret_key="***" https://www.terraform.io/docs/commands/plan.html ?variable§«∂®Ńx§∑§Ņ•—•ť•Š©`•Ņ§Ú÷ł∂® ?terraform.tfvars§Ō◊‘Ą”Ķń§ň’i§Ŗřz§ř§ž§Ž ?VCS§ň»Ž§ž§ŽąŲļŌ§Ō.gitignore / svn:ignoreÕ∆äX $ terraform plan

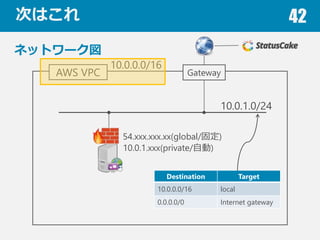

- 42. īő§Ō§≥§ž 42 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

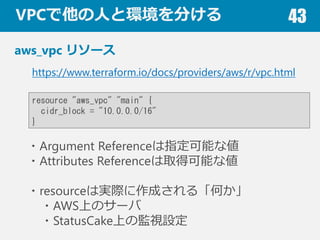

- 43. VPC§«ňŻ§ő»ň§»≠hĺ≥§Ú∑÷§Ī§Ž 43 aws_vpc •Í•Ĺ©`•Ļ resource "aws_vpc" "main" { cidr_block = "10.0.0.0/16" } ?Argument Reference§Ō÷ł∂®Ņ…ń‹§ āé ?Attributes Reference§Ō»°Ķ√Ņ…ń‹§ āé ?resource§ŌĆgŽH§ň◊ų≥…§Ķ§ž§Ž°łļő§ę°Ļ ?AWS…Ō§ő•Ķ©`•– ?StatusCake…Ō§őĪO“ē‘O∂® https://www.terraform.io/docs/providers/aws/r/vpc.html

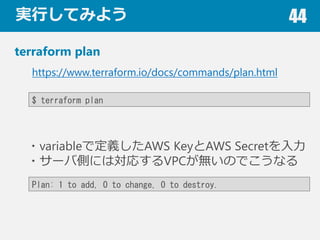

- 44. Ćg––§∑§∆§Ŗ§Ť§¶ 44 terraform plan $ terraform plan https://www.terraform.io/docs/commands/plan.html ?variable§«∂®Ńx§∑§ŅAWS Key§»AWS Secret§Ú»ŽŃ¶ ?•Ķ©`•–ā»§ň§ŌĆ̏ͧĻ§ŽVPC§¨üo§§§ő§«§≥§¶§ §Ž Plan: 1 to add, 0 to change, 0 to destroy.

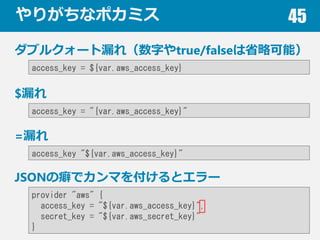

- 45. §š§Í§¨§Ń§ •›•ę•Ŗ•Ļ 45 •ņ•÷•Ž•Į•©©`•»¬©§ž£® ż◊÷§štrue/false§Ō °¬‘Ņ…ń‹£© access_key = ${var.aws_access_key} $¬©§ž access_key = "{var.aws_access_key}" JSON§őŮĪ§«•ę•ů•ř§Úł∂§Ī§Ž§»•®•ť©` provider "aws" { access_key = "${var.aws_access_key}", secret_key = "${var.aws_secret_key}" } =¬©§ž access_key "${var.aws_access_key}"

- 46. Ćg––§∑§∆§Ŗ§Ť§¶ 46 terraform apply $ terraform apply https://www.terraform.io/docs/commands/apply.html ?AWS…Ō§ňVPC§¨◊ų§ť§ž§Ž ?•÷•ť•¶•∂§«AWS Console§ň•Ū•į•§•ů§∑§∆ī_’J Apply complete! Resources: 1 added, 0 changed, 0 destroyed.

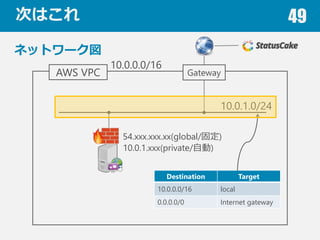

- 49. īő§Ō§≥§ž 49 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

- 50. Subnet§Ú◊ų§Ž 50 aws_subnet •Í•Ĺ©`•Ļ https://www.terraform.io/docs/providers/aws/r/subnet.html resource "aws_subnet" "main" { vpc_id = "${aws_vpc.main.id}" cidr_block = "10.0.1.0/24" } ?vpc_id§ŌňŻ•Í•Ĺ©`•Ļ§őAttribute§ÚĄ”Ķń§ň≤ő’’ "${•Í•Ĺ©`•Ļ∑NĄe.•Í•Ĺ©`•Ļ√Ż.Attribute√Ż}" ?ĹYĻŻ§őī_’J§Ō◊ů•Š•ň•Ś©`§őSubnets

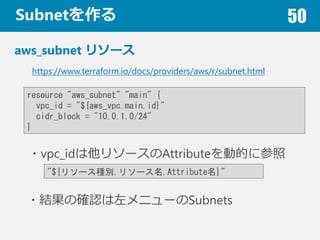

- 51. īő§Ō§≥§ž 51 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

- 52. Internet gateway§Ú◊ų§Ž 52 aws_internet_gateway •Í•Ĺ©`•Ļ https://www.terraform.io/docs/providers/aws/r/internet_gateway.html resource "aws_internet_gateway" "igw" { vpc_id = "${??????}" } ?vpc_id§ŌňŻ•Í•Ĺ©`•Ļ§őAttribute§ÚĄ”Ķń§ň≤ő’’ ?ĹYĻŻ§őī_’J§Ō◊ů•Š•ň•Ś©`§őInternet gateways "${•Í•Ĺ©`•Ļ∑NĄe.•Í•Ĺ©`•Ļ√Ż.Attribute√Ż}"

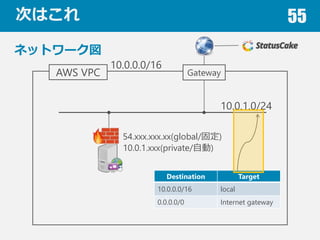

- 53. īő§Ō§≥§ž 53 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

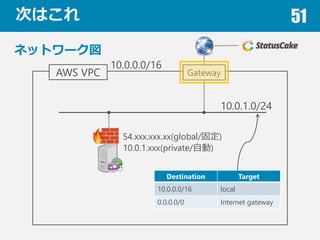

- 54. Gateway§ō§őRoute§Ú◊ų§Ž 54 aws_route •Í•Ĺ©`•Ļ https://www.terraform.io/docs/providers/aws/r/route.html resource "aws_route" "route_to_igw" { route_table_id = "${aws_vpc.main.main_route_table_id}" destination_cidr_block = "0.0.0.0/0" gateway_id = "${??????}" } ?gateway_id§Ō§Ķ§√§≠◊ų§√§Ņ Internet gateway§őid§Ú Ļ”√ ?ĹYĻŻ§őī_’J§ŌRoute Tables °ķ Route•Ņ•÷

- 55. īő§Ō§≥§ž 55 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

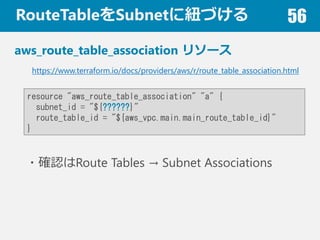

- 56. RouteTable§ÚSubnet§ňľ~§Ň§Ī§Ž 56 aws_route_table_association •Í•Ĺ©`•Ļ ?ī_’J§ŌRoute Tables °ķ Subnet Associations https://www.terraform.io/docs/providers/aws/r/route_table_association.html resource "aws_route_table_association" "a" { subnet_id = "${??????}" route_table_id = "${aws_vpc.main.main_route_table_id}" }

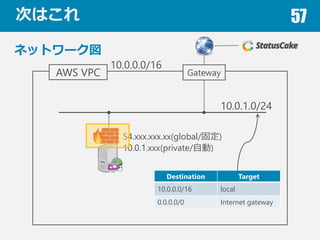

- 57. īő§Ō§≥§ž 57 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

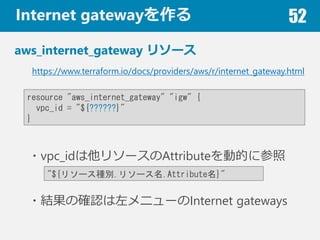

- 58. SecurityGroup§Ú◊ų§Ž 58 aws_security_group •Í•Ĺ©`•Ļ https://www.terraform.io/docs/providers/aws/r/security_group.html resource "aws_security_group" "allow_ssh_httpd" { name = "allow_ssh_httpd" description = "Allow ssh and HTTP inbound traffic" vpc_id = "${aws_vpc.main.id}" ingress { from_port = ?????? to_port = ?????? protocol = "tcp" cidr_blocks = ["0.0.0.0/0"] } ingress { from_port = ?????? to_port = ?????? protocol = "tcp" cidr_blocks = ["0.0.0.0/0"] } °ęīő•ŕ©`•ł§ōĺA§Į ?HTTP(80∑¨)§»SSH(22∑¨)§ő•›©`•»§ÚĹ‚∑Ň

- 59. SecurityGroup§Ú◊ų§Ž 59 aws_security_group •Í•Ĺ©`•Ļ https://www.terraform.io/docs/providers/aws/r/security_group.html egress { from_port = 0 to_port = 0 protocol = "-1" cidr_blocks = ["0.0.0.0/0"] } } ?ī_’J§Ō◊ů•Š•ň•Ś©`§őSecurity Groups °ķ allow_ssh_httpd °ķ Inbound rules

- 60. īő§Ō§≥§ž 60 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

- 61. Instance(•Ķ©`•–)§Ú◊ų§Ž 61 aws_instance •Í•Ĺ©`•Ļ https://www.terraform.io/docs/providers/aws/r/instance.html resource "aws_instance" "web" { depends_on = ["aws_internet_gateway.igw"] ami = "ami-60b6c60a" key_name = "techcircle12" subnet_id = "${aws_subnet.main.id}" vpc_security_group_ids = ["${??????}"] instance_type = "t2.micro" tags { Name = "Terraform" } }

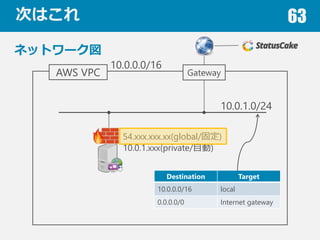

- 63. īő§Ō§≥§ž 63 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

- 64. ĻŐ∂®IP§Ú’٧Ž 64 aws_eip •Í•Ĺ©`•Ļ ?ī_’J§Ō◊ů•Š•ň•Ś©`§őElastic IPs ?‘á§∑§ňSSH§«§ń§ §§§«§Ŗ§Ž§ő§‚•Ę•Í https://www.terraform.io/docs/providers/aws/r/eip.html resource "aws_eip" "web" { depends_on = ["aws_internet_gateway.igw"] instance = "${??????}" vpc = true } # aws_eip.public_ip§őī_’J terraform show # sshĹ”ĺA(windows§ő»ň§Ō•Ņ©`•Ŗ• •Ž•Ĺ•’•»§Ú§‚§¶“Ľ§ń∆ūĄ”§Ļ§Ž§ §…) ssh ®Ci techcircle12.pem§ő•—•Ļ ec2-user@IP•Ę•…•ž•Ļ

- 67. īő§Ō§≥§ž 67 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

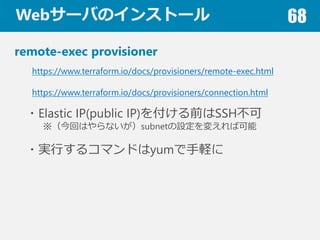

- 68. Web•Ķ©`•–§ő•§•ů•Ļ•»©`•Ž 68 remote-exec provisioner ?Elastic IP(public IP)§Úł∂§Ī§Ž«į§ŌSSH≤ĽŅ… °ý£®ĹŮĽō§Ō§š§ť§ §§§¨£©subnet§ő‘O∂®§ÚČš§®§ž§–Ņ…ń‹ ?Ćg––§Ļ§Ž•≥•ř•ů•…§Ōyum§« ÷›X§ň https://www.terraform.io/docs/provisioners/remote-exec.html https://www.terraform.io/docs/provisioners/connection.html

- 69. Web•Ķ©`•–§ő•§•ů•Ļ•»©`•Ž 69 remote-exec provisioner resource "aws_eip" "web" { °ę °¬‘°ę provisioner "remote-exec" { inline = [ "sudo yum install -y httpd", "sudo service httpd start", "sleep 10" ] connection { host = "${self.public_ip}" user = "ec2-user" private_key = "${var.private_key_path}" } } }

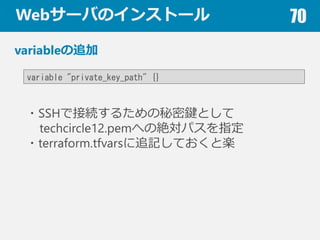

- 70. Web•Ķ©`•–§ő•§•ů•Ļ•»©`•Ž 70 variable§ő◊∑ľ” variable "private_key_path" {} ?SSH§«Ĺ”ĺA§Ļ§Ž§Ņ§Š§ő√ō√‹śI§»§∑§∆ techcircle12.pem§ō§őĹ~ĆĚ•—•Ļ§Ú÷ł∂® ?terraform.tfvars§ň◊∑”õ§∑§∆§™§Į§»ėS

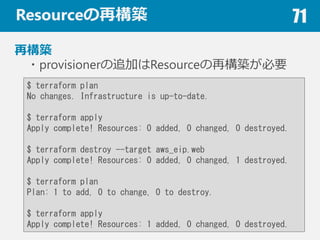

- 71. Resource§ő‘ŔėčļB 71 ‘ŔėčļB $ terraform plan No changes. Infrastructure is up-to-date. $ terraform apply Apply complete! Resources: 0 added, 0 changed, 0 destroyed. $ terraform destroy --target aws_eip.web Apply complete! Resources: 0 added, 0 changed, 1 destroyed. $ terraform plan Plan: 1 to add, 0 to change, 0 to destroy. $ terraform apply Apply complete! Resources: 1 added, 0 changed, 0 destroyed. ?provisioner§ő◊∑ľ”§ŌResource§ő‘ŔėčļB§¨Īō“™

- 72. īő§Ō§≥§ž 72 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

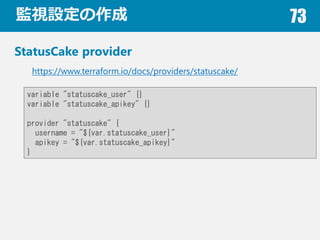

- 73. ĪO“ē‘O∂®§ő◊ų≥… 73 StatusCake provider https://www.terraform.io/docs/providers/statuscake/ variable "statuscake_user" {} variable "statuscake_apikey" {} provider "statuscake" { username = "${var.statuscake_user}" apikey = "${var.statuscake_apikey}" }

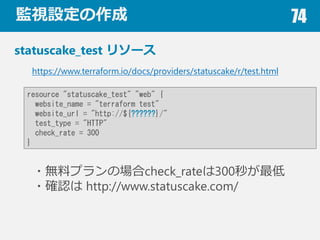

- 74. ĪO“ē‘O∂®§ő◊ų≥… 74 statuscake_test •Í•Ĺ©`•Ļ ?üoŃŌ•◊•ť•ů§őąŲļŌcheck_rate§Ō300√Ž§¨◊ÓĶÕ ?ī_’J§Ō http://www.statuscake.com/ https://www.terraform.io/docs/providers/statuscake/r/test.html resource "statuscake_test" "web" { website_name = "terraform test" website_url = "http://${??????}/" test_type = "HTTP" check_rate = 300 }

- 77. īő§Ō§≥§ž 77 •Õ•√•»•Ô©`•ĮáŪ AWS VPC 10.0.0.0/16 10.0.1.0/24 Gateway 54.xxx.xxx.xx(global/ĻŐ∂®) 10.0.1.xxx(private/◊‘Ą”) Destination Target 10.0.0.0/16 local 0.0.0.0/0 Internet gateway

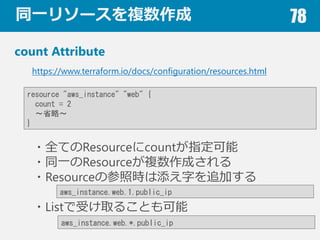

- 78. Õ¨“Ľ•Í•Ĺ©`•Ļ§Ú—} ż◊ų≥… 78 count Attribute ?»ę§∆§őResource§ňcount§¨÷ł∂®Ņ…ń‹ ?Õ¨“Ľ§őResource§¨—} ż◊ų≥…§Ķ§ž§Ž ?Resource§ő≤ő’’ēr§ŌŐŪ§®◊÷§Ú◊∑ľ”§Ļ§Ž ?List§« ‹§Ī»°§Ž§≥§»§‚Ņ…ń‹ https://www.terraform.io/docs/configuration/resources.html resource "aws_instance" "web" { count = 2 °ę °¬‘°ę } aws_instance.web.1.public_ip aws_instance.web.*.public_ip

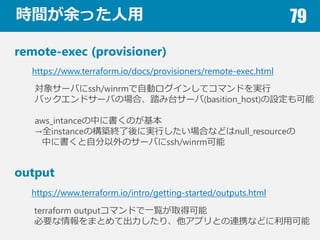

- 79. ērťg§¨”ŗ§√§Ņ»ň”√ 79 remote-exec (provisioner) https://www.terraform.io/docs/provisioners/remote-exec.html output https://www.terraform.io/intro/getting-started/outputs.html ĆĚŌů•Ķ©`•–§ňssh/winrm§«◊‘Ą”•Ū•į•§•ů§∑§∆•≥•ř•ů•…§ÚĆg–– •–•√•Į•®•ů•…•Ķ©`•–§őąŲļŌ°ĘŐ§§ŖŐ®•Ķ©`•–(basition_host)§ő‘O∂®§‚Ņ…ń‹ aws_intance§ő÷–§ňēݧĮ§ő§¨ĽýĪĺ °ķ»ęinstance§őėčļBĹKŃňŠŠ§ňĆg––§∑§Ņ§§ąŲļŌ§ §…§Ōnull_resource§ő ÷–§ňēݧĮ§»◊‘∑÷“‘Õ‚§ő•Ķ©`•–§ňssh/winrmŅ…ń‹ terraform output•≥•ř•ů•…§«“Ľ”E§¨»°Ķ√Ņ…ń‹ Īō“™§ «ťąů§Ú§ř§»§Š§∆≥ŲѶ§∑§Ņ§Í°ĘňŻ•Ę•◊•Í§»§őŖB–Į§ §…§ňņŻ”√Ņ…ń‹

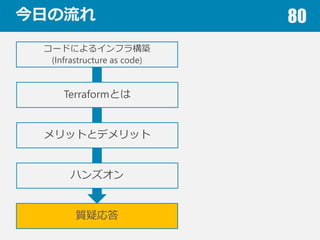

- 80. ĹŮ»’§őŃų§ž 80 •≥©`•…§ň§Ť§Ž•§•ů•’•ťėčļB (Infrastructure as code) Terraform§»§Ō •Š•Í•√•»§»•«•Š•Í•√•» •Ō•ů•ļ•™•ů Ŕ|“…ŹÍīū

Editor's Notes

- #8: Ī ≥‹ĪŤĪŤĪū≥Ŕ§ő≥ű≥Ų§Ō2005ńÍ

- #12: *.tf•’•°•§•Ž§ŌTerraform configurations

- #16: ĪŤĪŰ≤Ļ≤‘§ő ĪĶ„§«§Ōľ»īś•∑•Ļ•∆•ŗ§ňļő§‚”įŌž§Ú”Ž§®§ §§§ő§«•¨•∑•¨•∑Ćg––§∑§∆įŅį≠

- #19: ?Õ¨“Ľėč≥…§ §ť§§§Į§ť§«§‚—}—u§«§≠§Ž ?Staging§«§ŌĄ”§§§Ņ§ő§ňĪĺ∑¨≠hĺ≥§«§ŌļőĻ §ę•®•ť©`§¨≥Ų§Ž°Ę§»§§§¶ÜĖÓ}§Úúp§ť§Ľ§Ž

- #20: ?ľ»§ň∂Į§§§∆§§§ŽĆgľ®§ő§Ę§Ž•’•°•§•Ž§Ú Ļ”√§«§≠§Ž

- #22: ?‘O”čēݧ¨’ż§∑§Į§∆§‚ėčļBēr§ň ßĒ° ? ÷Ūėēݧő•ž•”•Ś©`§»Ī»§Ŕ§∆ôC–ĶĶń§ Validation§¨íž§Ī§š§Ļ§Į•›•ę•Ŗ•Ļ§Ú“÷÷∆§«§≠§Ž§»§§§¶§ő§‚…Ō§≤§ť§ž§Ž

- #23: •÷•ť•ů•Ń§Ú«–§√§Ņť_įk§¨Ņ…ń‹ Master§ň§Ę§Ž∂®Ńx•’•°•§•Ž§»Develop§ň§Ę§Ž∂®Ńx•’•°•§•Ž§ŌĽ•§§§ň”įŪϧ∑§ §§§ő§«°ĘĪĺ∑¨§ň”įŪϧڔŽ§®§ļ§ňĄ”◊ųó ‘^§¨§«§≠§Ž

- #24: ?ņż§®§–°ĘťLńÍ Ļ§√§Ņľ»īś•∑•Ļ•∆•ŗ§¨§≥§≥§ň§Ę§Í§ř§Ļ°£ §™ŅÕ§Ķ§ů§ę§ť°ł–¬•Ķ©`•–§ō§ő“∆––°Ļ§Ú“ņÓm§Ķ§ž§ŅąŲļŌ°Ę §Ę§ §Ņ§ő ÷‘™§ň§Ę§Ž‘O”čēݧŌĻŻ§Ņ§∑§∆¨F‘ŕ§ő•∑•Ļ•∆•ŗ§»Õ¨“Ľ§«§∑§Á§¶§ę£Ņ–Ň”√§«§≠§ř§Ļ§ę£Ņ

- #25: ◊‘Ą”•∆•Ļ•»◊‘ŐŚ§Ō ÷◊ųėI§«◊ų§√§Ņ•§•ů•’•ť§ňḈ∑§∆§‚§«§≠§Ž Jenkins§ §…§őCI•ń©`•Ž§ę§ťŖĶ§Ī§Ž •ž•Ŕ•Žł–§‚…ę°©£ļchefspec, test-kitchen, serverspec

- #27: ”õ Ų∑Ĺ∑®§őÜĖÓ}§»°Ę•’•°•§•Ž§Ú◊ų§Ž«į§ňĆgőÔ§¨≥Ųņī§Ž§ő§«§ŌÜĖÓ} JSON°ĘYAML§»§§§√§ŅöÝ”√Ķń§ •«©`•Ņ•’•©©`•ř•√•»§Ú Ļ§√§∆§§§Ž•ń©`•Ž§‚§Ę§Ž Ruby§ň§Ť§ŽDSL°ĘTerraform◊‘…Ū§‚HCL§»§§§¶JSON§ňň∆§∆§§§Ž§¨§Ń§Á§√§»Ŗ`§¶

- #28: ÷ĪĹ” ÷§Ú»Ž§ž§Ž§»•≥©`•…£Ĺ•∑•Ļ•∆•ŗ§őťvŖB§¨Īņ§ž§Ž ĀI∑ŧň»Ž§ž§Ž •≥©`•…§ň»Ž§ž§∆§Ļ§į◊‘Ą”ėčļB§Ļ§Ž

- #29: §≥§ž§ŌContainer§«§‚ÜĖÓ}§ň§ §Ž•—•Ņ©`•ů Terraform§Ō≤Ó∑÷§ÚŖm”√§Ļ§Ž§≥§»§«°Ęľ»īś§ő•§•ů•Ļ•Ņ•ů•Ļ§Ú§Ĺ§ő§ř§ř Ļ§®§Ž °ķČšłŁ§ő∑NÓź§ň§Ť§√§∆§ŌüoņŪ°£ Chef§őąŲļŌ§ŌÉÁĶ»–‘§ň§Ť§√§∆°Ęľ»īś≠hĺ≥§Ú≤–§∑§ń§ń–ř’ż§ÚŖm”√§«§≠§Ž§Ť§¶§ň§ §√§∆§§§ř§Ļ§¨°ĘČšłŁńŕ»›§ň§Ť§√§∆§Ō‘ŔėčļB§¨Īō“™§ň§ §Ž§≥§»§¨§Ę§Í§ř§Ļ

- #33: ĪŤĪŰ≤Ļ≤‘§ő ĪĶ„§«§Ōľ»īś•∑•Ļ•∆•ŗ§ňļő§‚”įŌž§Ú”Ž§®§ §§§ő§«•¨•∑•¨•∑Ćg––§∑§∆įŅį≠

- #35: ĪŤĪŰ≤Ļ≤‘§ő ĪĶ„§«§Ōľ»īś•∑•Ļ•∆•ŗ§ňļő§‚”įŌž§Ú”Ž§®§ §§§ő§«•¨•∑•¨•∑Ćg––§∑§∆įŅį≠

- #38: ≥ŔĪūįýįý≤Ļīŕī«įý≥ĺ§Ō•«•£•ž•Į•»•ÍÖgőĽ§«ĄIņŪ§∑§ř§Ļ

- #39: ≥’Ī įš§Ú◊ų§Žňý§ř§«§Ō–īĹU§«§Ļ

- #46: ≥’Ī įš§Ú◊ų§Žňý§ř§«§Ō–īĹU§«§Ļ

- #69: ērťg§¨”ŗ§Ž§Ť§¶§ §ťAnsible§»§ęremote-exec§»§ę°£Chef§ŌChef server§¨Īō“™§ §ő§«§Ń§Á§√§»§ń§ť§§§ę°£

- #70: ērťg§¨”ŗ§Ž§Ť§¶§ §ťAnsible§»§ęremote-exec§»§ę°£Chef§ŌChef server§¨Īō“™§ §ő§«§Ń§Á§√§»§ń§ť§§§ę°£

- #71: ērťg§¨”ŗ§Ž§Ť§¶§ §ťAnsible§»§ęremote-exec§»§ę°£Chef§ŌChef server§¨Īō“™§ §ő§«§Ń§Á§√§»§ń§ť§§§ę°£

- #72: ērťg§¨”ŗ§Ž§Ť§¶§ §ťAnsible§»§ęremote-exec§»§ę°£Chef§ŌChef server§¨Īō“™§ §ő§«§Ń§Á§√§»§ń§ť§§§ę°£

![SecurityGroup§Ú◊ų§Ž 58

aws_security_group •Í•Ĺ©`•Ļ

https://www.terraform.io/docs/providers/aws/r/security_group.html

resource "aws_security_group" "allow_ssh_httpd" {

name = "allow_ssh_httpd"

description = "Allow ssh and HTTP inbound traffic"

vpc_id = "${aws_vpc.main.id}"

ingress {

from_port = ??????

to_port = ??????

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

ingress {

from_port = ??????

to_port = ??????

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

°ęīő•ŕ©`•ł§ōĺA§Į

?HTTP(80∑¨)§»SSH(22∑¨)§ő•›©`•»§ÚĹ‚∑Ň](https://image.slidesharecdn.com/terraform-160129162835/85/Step-by-step-Terraform-AWS-58-320.jpg)

![SecurityGroup§Ú◊ų§Ž 59

aws_security_group •Í•Ĺ©`•Ļ

https://www.terraform.io/docs/providers/aws/r/security_group.html

egress {

from_port = 0

to_port = 0

protocol = "-1"

cidr_blocks = ["0.0.0.0/0"]

}

}

?ī_’J§Ō◊ů•Š•ň•Ś©`§őSecurity Groups

°ķ allow_ssh_httpd °ķ Inbound rules](https://image.slidesharecdn.com/terraform-160129162835/85/Step-by-step-Terraform-AWS-59-320.jpg)

![Instance(•Ķ©`•–)§Ú◊ų§Ž 61

aws_instance •Í•Ĺ©`•Ļ

https://www.terraform.io/docs/providers/aws/r/instance.html

resource "aws_instance" "web" {

depends_on = ["aws_internet_gateway.igw"]

ami = "ami-60b6c60a"

key_name = "techcircle12"

subnet_id = "${aws_subnet.main.id}"

vpc_security_group_ids = ["${??????}"]

instance_type = "t2.micro"

tags {

Name = "Terraform"

}

}](https://image.slidesharecdn.com/terraform-160129162835/85/Step-by-step-Terraform-AWS-61-320.jpg)

![ĻŐ∂®IP§Ú’٧Ž 64

aws_eip •Í•Ĺ©`•Ļ

?ī_’J§Ō◊ů•Š•ň•Ś©`§őElastic IPs

?‘á§∑§ňSSH§«§ń§ §§§«§Ŗ§Ž§ő§‚•Ę•Í

https://www.terraform.io/docs/providers/aws/r/eip.html

resource "aws_eip" "web" {

depends_on = ["aws_internet_gateway.igw"]

instance = "${??????}"

vpc = true

}

# aws_eip.public_ip§őī_’J

terraform show

# sshĹ”ĺA(windows§ő»ň§Ō•Ņ©`•Ŗ• •Ž•Ĺ•’•»§Ú§‚§¶“Ľ§ń∆ūĄ”§Ļ§Ž§ §…)

ssh ®Ci techcircle12.pem§ő•—•Ļ ec2-user@IP•Ę•…•ž•Ļ](https://image.slidesharecdn.com/terraform-160129162835/85/Step-by-step-Terraform-AWS-64-320.jpg)

![Web•Ķ©`•–§ő•§•ů•Ļ•»©`•Ž 69

remote-exec provisioner

resource "aws_eip" "web" {

°ę °¬‘°ę

provisioner "remote-exec" {

inline = [

"sudo yum install -y httpd",

"sudo service httpd start",

"sleep 10"

]

connection {

host = "${self.public_ip}"

user = "ec2-user"

private_key = "${var.private_key_path}"

}

}

}](https://image.slidesharecdn.com/terraform-160129162835/85/Step-by-step-Terraform-AWS-69-320.jpg)