WEBサイトのセキュリティ対策 -継続的なアップデート-

- 2. ? 継続的なアップデートの重要性と、そのための方法につ いて紹介します。 ? ツールの使い方等の話ではなく、全体設計や考え方になります。 2 !Notice! セキュリティ原理主義者的表現が含まれます - これは意図したものです - 対策ベースラインを上げるために、 多少、極論を含みます。

- 3. ? 仕事の遷移 ? 警備会社のシステム管理者 ? 情報システム ? 警備システム ? 某MSP ? プロジェクトマネージャ ? セキュリティ担当リーダ ? 今は平社員に降格したよw ? 参加 ? IDCFクラウドUG東京 ? “脆弱性スキャナ” Vuls slack team ? 脆弱性診断研究会 ? どれも参加してるけど、存在感無い人ですよ! 出典 livedoor.blogimg.jp 3

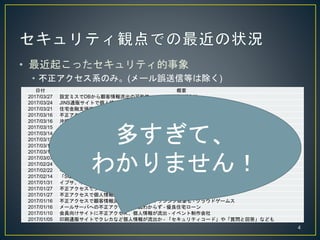

- 4. ? 最近起こったセキュリティ的事象 ? 不正アクセス系のみ。(メール誤送信等は除く) 日付 概要 2017/03/27 設定ミスでDBから顧客情報流出の可能性 - マーケティング会社 2017/03/24 JINS通販サイトで個人情報が流出か - 「Apache Struts 2」脆弱性が再度原因に 2017/03/21 住宅金融支援機構のクレカ情報流出、セキュリティコードはサイト利用者のみ影響 2017/03/16 不正アクセスで顧客クレカ情報が窃取被害 - 家電通販サイト 2017/03/16 沖縄電力でサイト改ざん、原因は「Apache Struts 2」の脆弱性 - 情報流出の可能性も 2017/03/15 通販サイトに不正アクセス、クレカ情報流出 - ヤマサちくわ 2017/03/14 日本郵便に不正アクセス、送り状やメアドが流出 - 「Apache Struts 2」の脆弱性が原因 2017/03/13 サイトに不正アクセス、相談者のメアド2.6万件流出か - JETRO 2017/03/10 住宅金融支援機構の関連サイトでクレカなど個人情報が流出 - セキュリティコードも 2017/03/10 都税支払サイトからクレカ情報67.6万件が流出か - 「Apache Struts 2」の脆弱性突かれる 2017/03/07 不正アクセスでアカウント情報流出か - ねじ販売サイト 2017/02/24 セキュリティコードなどクレカ情報が流出の可能性 - インテリア通販 2017/02/22 不正アクセスによる情報漏洩、会員など最大約6万人に影響 - イベント制作会社 2017/02/14 「SQLi攻撃」で最大13万件の顧客情報が流出 - 日販グループ会社 2017/01/31 イプサ、不正アクセスの調査結果を公表 - デバッグモードによりカード情報残存 2017/01/27 不正アクセスでクレカなど個人情報流出か - 電子たばこ通販サイト 2017/01/27 不正アクセスで個人情報2.2万件が流出の可能性 - ロングランプランニング 2017/01/16 不正アクセスで顧客情報流出の可能性、フィッシング攻撃も - クラウドゲームス 2017/01/16 メールサーバへの不正アクセス、原因わからず - 優良住宅ローン 2017/01/10 会員向けサイトに不正アクセス、個人情報が流出 - イベント制作会社 2017/01/05 印刷通販サイトでクレカなど個人情報が流出か - 「セキュリティコード」や「質問と回答」なども 多すぎて、 わかりません! 4

- 5. ? WordPress 4.7.1以下で発生した、REST APIの脆弱性 ? 2017/01/26に、脆弱性対応版の 4.7.2 がリリース ? 2017/02/01に、脆弱性の内容(REST APIの脆弱性)公開 ? 2017/02/06頃から、多数のサイトが改ざん発生 ? 被害内容はサイトの文字列改竄程度であり、スクリプト埋め込み 等はできない。 ? Apache Struts2の脆弱性 ? 2017/03/06に、脆弱性公開 ? 2017/03/07に、脆弱性修正バージョンをリリース ? 2017/03/08にIPAが、2017/03/09にJPCERTが、注意喚起 ? 2017/03/09に、GMO Payment Gatewayで流出が確認 ? 以降、不正アクセスと思われるものが続発 ? リモートで任意のコードが実行可能であり、何でもできてしまう。 5

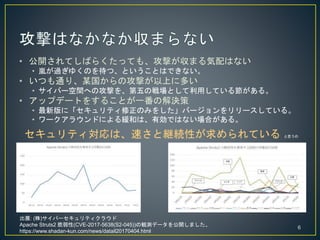

- 6. ? 公開されてしばらくたっても、攻撃が収まる気配はない ? 嵐が過ぎゆくのを待つ、ということはできない。 ? いつも通り、某国からの攻撃が以上に多い ? サイバー空間への攻撃を、第五の戦場として利用している節がある。 ? アップデートをすることが一番の解決策 ? 最新版に「セキュリティ修正のみをした」バージョンをリリースしている。 ? ワークアラウンドによる緩和は、有効ではない場合がある。 出展: (株)サイバーセキュリティクラウド Apache Struts2 脆弱性(CVE-2017-5638(S2-045))の観測データを公開しました。 https://www.shadan-kun.com/news/datail20170404.html セキュリティ対応は、速さと継続性が求められている と思うの 6

- 7. ? 求められるもの ? 対応の早さ ? 継続性 ? 対策 ? 影響を緩和する機器を導入する ? WAF, IDS/IPSなどを導入する ? アップデートを行う ? 最近の脆弱性は、アップデートにより解決するものが多い ? アップデート阻害要件を取り除いておく必要がある ? 情報を仕入れる ? 脆弱性情報を早く手に入れられれば、無対策期間が減る ? US-CERT: 脆弱性報告スキームの上位であり、報告が速い ? JPCERT/CC: US-CERTの情報を受け取り、検証してから報告 あくまで、緩和策。 アップデートが根本対策 継続的アップデート! 7

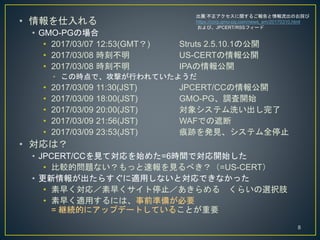

- 8. ? 情報を仕入れる ? GMO-PGの場合 ? 2017/03/07 12:53(GMT?) Struts 2.5.10.1の公開 ? 2017/03/08 時刻不明 US-CERTの情報公開 ? 2017/03/08 時刻不明 IPAの情報公開 ? この時点で、攻撃が行われていたようだ ? 2017/03/09 11:30(JST) JPCERT/CCの情報公開 ? 2017/03/09 18:00(JST) GMO-PG、調査開始 ? 2017/03/09 20:00(JST) 対象システム洗い出し完了 ? 2017/03/09 21:56(JST) WAFでの遮断 ? 2017/03/09 23:53(JST) 痕跡を発見、システム全停止 ? 対応は? ? JPCERT/CCを見て対応を始めた=6時間で対応開始した ? 比較的問題ない?もっと速報を見るべき?(=US-CERT) ? 更新情報が出たらすぐに適用しないと対応できなかった ? 素早く対応/素早くサイト停止/あきらめる くらいの選択肢 ? 素早く適用するには、事前準備が必要 = 継続的にアップデートしていることが重要 出展:不正アクセスに関するご報告と情報流出のお詫び https://corp.gmo-pg.com/news_em/20170310.html および、JPCERT/RSSフィード 8

- 9. ? よくある「緊急のアップデートが出た時にのみ適用」する運用 ? アップデートは、おおよそ以下のタイミングで発行される ? 機能追加/変更、バグフィックスのみのもの ? 機能への追加/変更があるため、更新後に影響が出る可能性あり ? 上記 および セキュリティ修正を含んだもの ? 緊急ではないセキュリティ修正が加えられる場合がある ? 取り扱い上で、上記と同じ影響がある ? セキュリティ修正のみのもの ? 最新バージョンに、セキュリティ修正のみを追加 ? 変化部分が一番少ないため、更新による影響が一番少ない ? 「トリアージして、必要なもののみ適用」は、最初からそれを目指すのは、語感 は良いが負荷のある後ろ向きな対応では? ? 緊急のセキュリティ修正が出た時に、すべての適用をすることになる ? 定期的にアップデートする運用 ? Windowsのように、定期的にアップデートを適用していく運用 ? 緊急ではないものは、確認の時間をとりながら適用していく ? 緊急のセキュリティ修正が出た時に、セキュリティ修正の差分のみで済む 9

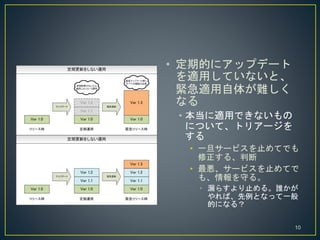

- 10. ? 定期的にアップデート を適用していないと、 緊急適用自体が難しく なる ? 本当に適用できないもの について、トリアージを する ? 一旦サービスを止めてでも 修正する、判断 ? 最悪、サービスを止めてで も、情報を守る。 ? 漏らすより止める。誰かが やれば、先例となって一般 的になる? 10

- 11. ? 以上は、理想 ? 現実的には、アップデートの難しいシステムが稼働している ? 依存ライブラリ等が把握できていない ? アップデート後に、WEB画面が崩れる「可能性」がある ? そもそも、依存ライブラリが古く、更新されない ? ミドルウェアのバージョンが古く、更新できない ? 運用に落ちてきた時点で、試合終了してた… 次回のシステム更新の時から、セキュリティを考えた、アップ デートできるようなシステムで計画する必要がありそう。 ? では、今の環境で出来ることをやってみると、負担が減るか もしれない 11

- 12. 12

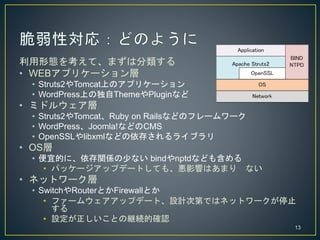

- 13. 利用形態を考えて、まずは分類する ? WEBアプリケーション層 ? Struts2やTomcat上のアプリケーション ? WordPress上の独自ThemeやPluginなど ? ミドルウェア層 ? Struts2やTomcat、Ruby on Railsなどのフレームワーク ? WordPress、Joomla!などのCMS ? OpenSSLやlibxmlなどの依存されるライブラリ ? OS層 ? 便宜的に、依存関係の少ない bindやnptdなども含める ? パッケージアップデートしても、悪影響はあまり ない ? ネットワーク層 ? SwitchやRouterとかFirewallとか ? ファームウェアアップデート、設計次第ではネットワークが停止 する ? 設定が正しいことの継続的確認 13

- 14. ? WEBアプリケーション層 ? 依存関係の把握 ? 構築時点で、どのライブラリ/OSSなどを利用しているかを把 握する ? 後から確認するのは、非常に困難! ? 脆弱性診断サービスかOWASP ZAPでの自己診断 ? 広く使われるサービスで「なければ」、自分で脆弱性を発見す るしかない ? ある程度はOWASP ZAPの自動診断でも検出可能 ? 作る時点で脆弱性を作りこまない、そのための自己検査を! ? OWASP Dependency Check ? DevOpsの中に脆弱性診断を組み込む。Jenkinsプラグインとし て動作可能。 ? 組み込んだOSSコンポーネントの更新漏れを可視化! ? OWASP Dependency Checkの結果を、後述のVulsでも可視化可能 14

- 15. ? ミドルウェア層 ? 脆弱性情報の早期取得 ? SOC、CSIRTの構築の検討。各業界のISACへの参加。 ? US-CERTなどのRSSを確認 ? 独りでやると、超超、ツライ。 ? パッケージ導入(yum等のOSパッケージとして導入) ? Vuls ? 後述のOSと同様に、細心のパッケージの存在確認を定期的に行う。 ? Vulsなら、現用のバージョンと最新のバージョン間で修正された脆弱 性をChenge logから取得し、残存するCVE番号を提示可能 ? OSのコマンドでは、「最新版がある」ことしかわからない。 ? セルフビルド(ソースコンパイルで導入) ? Vuls ? 事前に CPE名(※)を取得することで、Vulsで検知可能 ※CPE=Common Platform Enumeration:共通プラットフォーム一覧 例えばWordPress4.7.3であれば 「cpe:/a:wordpress:wordpress:4.7.3」と記載される。 ? それができないと、手動バージョン管理… 15

- 16. ? OS層 ? OSパッケージ更新コマンド ? yum, aptなどの、標準パッケージ管理コマンド ? ただし「細心のパッケージがある」というのが分かるだけ。 ? Vuls ? 前述のように、どの脆弱性が残存しているかが分かる ? CVE番号やCVSS Base Scoreも分かるので、トリアージが可 能 ? 頻繁にアップデートできない環境で、優先的に対応すべきものは 何なのか、を判別できる ? 事前の準備 ? BIND, NTPDなどの「WEBアプリケーション」に依存しないも をリストアップ。 ? 当該サービスに影響が出るだけなので、WEBサービスへは影響が ない。ゆえに、適用をしてから問題があればロールバック、運用 が可能。 16

- 17. ? ネットワーク層 ? いつも通りの対応で… ? 必要なポート以外開けない ? WAF、IDS/IPSを入れる ? WAFで防げない攻撃もあるので、WAFを入れたから安全、という わけではない。 ? あくまで、応急処置/絆創膏であり、根本解決をする必要がある ? 設定の監査をする ? 定期的に、設定を確認する ? 開発中に開けたポートが空きっぱなし、放置された開発サーバが 攻略され 攻撃の踏み台になっていた、などの対策。 ? Nessus, OpenVAS, nmap, sslscanなどの活用 ? PCIDSSでも、定期的にコンフィグをチェックすることになっ ている 17

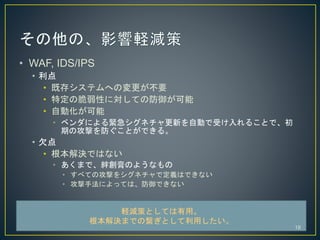

- 18. ? WAF, IDS/IPS ? 利点 ? 既存システムへの変更が不要 ? 特定の脆弱性に対しての防御が可能 ? 自動化が可能 ? ベンダによる緊急シグネチャ更新を自動で受け入れることで、初 期の攻撃を防ぐことができる。 ? 欠点 ? 根本解決ではない ? あくまで、絆創膏のようなもの ? すべての攻撃をシグネチャで定義はできない ? 攻撃手法によっては、防御できない 軽減策としては有用。 根本解決までの繋ぎとして利用したい。 18

- 19. 今までの話を、IDCFクラウドで適用する ? IDCFクラウドでも、WAF, IPS/IDSを用意している ? 共用サービス的に出ている ? NaaSの契約が必要… ? アプライアンス入れるよりも簡単だし、管理不要! ? 費用が… Private Connect毎に費用が… ? シグネチャのカスタマイズが… ? 必要そうなものを自動で適用してくれるから、管理不要! ? 相性が悪いシグネチャを使いたくないけど、除外できない! ? 自分で入れる ? 物理アプライアンス入れたら、クラウドの利点が… ? リバースプロキシ的に動くWAF、ホスト型WAFを入れる ? あれっ?IMPERVA社がIDCFさんと協業していたから…入れやす い? ? 自前管理大変、設定をうまくしないと、すべてのサイトが落ちるよ お財布と相談してください! 金で買えるセキュリティ、努力で解決するセキュリティ。選んで。 19

- 20. ? 脆弱性公開から、攻撃発生までの時間が短くなった! ? 早々にアップデートで解決 ? サービスを止めてデータ保護 ? あきらめる ? 継続的アップデートで、緊急時の負担が減る! ? 緊急対策版適用時に、差分が最小限にできる=確認の手間が減る ? 「まだいいや」で放置=後でその分の確認を一気にすることに ? アップデート不可のものは、最後の砦、トリアージ ? 自作サービス部分は、自分で脆弱性診断を! ? OSSと違い、脆弱性を発見して報告してくれる人、少ないよ ? 継続的インテグレーションに、脆弱性対策を組み込もう ? Vulsなどのツールを利用する ? 可視化することで、何と戦うのかが明確になる=お金を出しやすい ? 「これさえ入れればすべてOK」のものはないが、大半は任せられる 20