[ISSA] Zagro┼╝enia na 2008 rok

0 likes369 views

Spotkanie ISSA Polska we Wrocławiu, czerwiec 2008

1 of 11

Recommended

PLNOG 17 - Michał Rosiak - Świadomy Klient to bezpieczna firma

PLNOG 17 - Michał Rosiak - Świadomy Klient to bezpieczna firmaPROIDEA

╠²

W dzisiejszych czasach zapobieganie nie jest sexy. Zbyt cz─Östo wolimy leczy─ć zamiast zapobiega─ć, usuwa─ć efekty zamiast skutk├│w. Poczucie oszcz─Ödno┼øci jest bardzo myl─ģce - jednorazowo mo┼╝e wydamy mniej, ale na d┼éu┼╝sz─ģ met─Ö pozbycie si─Ö skutk├│w b─Ödzie znacznie bardziej kosztowne, ni┼╝ przyjrzenie si─Ö temu, co je powoduje! Tymczasem przynajmniej 8 na 10 zwyk┼éych internaut├│w nie wie czym jest phishing, nie obchodzi ich co to jest ransomware, a na d┼║wi─Ök informatycznego slangu dostaj─ģ drgawek. Oni chc─ģ korzysta─ć z sieci, im si─Ö bardzo cz─Östo spieszy, oni wci─ģ┼╝ nie rozumiej─ģ - b─ģd┼║ nie chc─ģ do siebie dopu┼øci─ć - ┼╝e zagro┼╝enia w internecie s─ģ jak najbardziej realne! Je┼øli wyjdziemy z "eksperckiej ba┼äki" i dotrzemy do naszych klient├│w, pomo┼╝emy im, opowiemy w spos├│b prosty, zwi─Öz┼éy, zrozumia┼éy, ich j─Özykiem, co im grozi w sieci, to relatywnie niskim kosztem wychowamy sobie ambasador├│w bezpiecze┼ästwa, a w efekcie zmniejszymy ryzyko tego, ┼╝e w naszej sieci stanie si─Ö co┼ø naprawd─Ö z┼éego.EXATEL InTECH Day PwC

EXATEL InTECH Day PwCJerzy Łabuda

╠²

Główne filary architektury bezpieczeństwa

w kontek┼øcie aktualnych zagro┼╝e┼ä. Prezentacja Kamila Kowalczuka z

PwC otwieraj─ģca warsztaty InTECH Day.4Developers: Mateusz Olejarka- Jak utrzyma─ć bezpiecze┼ästwo aplikacji po wdro┼╝...

4Developers: Mateusz Olejarka- Jak utrzyma─ć bezpiecze┼ästwo aplikacji po wdro┼╝...PROIDEA

╠²

W trakcie swojej prezentacji porusz─Ö problematyk─Ö utrzymania bezpiecze┼ästwa aplikacji po wdro┼╝eniu produkcyjnym z perspektywy dostawcy aplikacji. Na przyk┼éadowych aplikacjach (platforma SaaS, aplikacja tworzona zwinnie, aplikacja tworzona w waterfall) poka┼╝─Ö wyzwania z tym zwi─ģzane, w odniesieniu do konkretnej aplikacji oraz reali├│w, w jakich funkcjonuje. Wsp├│lnie z uczestnikami przeanalizujemy mo┼╝liwe mechanizmy maj─ģce na celu utrzymanie bezpiecze┼ästwa aplikacji. Zastanowimy si─Ö nad optymalnym ich doborem oraz momentem, w kt├│rym warto z nich skorzysta─ć, uwzgl─Ödniaj─ģc r├│wnie┼╝ koszt wykorzystania danego mechanizmu. Przyjrzymy si─Ö mechanizmom takim jak: ŌĆó testy penetracyjne ŌĆó konsultacje/szkolenia ŌĆó definiowanie wymaga┼ä dotycz─ģcych bezpiecze┼ästwa aplikacji ŌĆó obs┼éuga incydent├│w ŌĆó narz─Ödzia automatyczne ŌĆó monitorowanie podatno┼øci w wykorzystywanych komponentach Postaramy si─Ö r├│wnie┼╝ wypracowa─ć odpowiedzi na poni┼╝sze pytania: ŌĆó Co mo┼╝na zrobi─ć wewn─Ötrznie? ŌĆó Jakie prace zleci─ć? ŌĆó Jakich kompetencji poszuka─ć? ŌĆó Jak dobra─ć szkolenia? ŌĆó Jakiego typu narz─Ödzi poszuka─ć? Chcia┼ébym da─ć uczestnikom proste recepty na to, jak zadba─ć o utrzymanie bezpiecze┼ästwa aplikacji, z kt├│rymi pracuj─ģ.Systemowe zabezpieczenie kana┼éu elektronicznego w instytucjach finansowych

Systemowe zabezpieczenie kanału elektronicznego w instytucjach finansowychMichał Olczak

╠²

Bezpieczne narz─Ödzia uwierzytelniania i autoryzacji. Malware, fraudy i systemy do wykrywania. Bezpieczne po┼é─ģczenie i edukacja klient├│wRaport ŌĆō Najwi─Öksze Zagro┼╝enia Dla Bezpiecze┼ästwa w Internecie w 2016 Roku

Raport ŌĆō Najwi─Öksze Zagro┼╝enia Dla Bezpiecze┼ästwa w Internecie w 2016 RokuCybersecurity Foundation

╠²

Fundacja Bezpieczna Cyberprzestrze┼ä ju┼╝ po raz czwarty przygotowa┼éa raport o zagro┼╝eniach czyhaj─ģcych w sieci Internet. Pocz─ģtek roku to zwykle podsumowanie tego co by┼éo i pierwsza pr├│ba przygotowania si─Ö na to co mo┼╝e nast─ģpi─ć. Wiele firm na podstawie opracowa┼ä i przewidywa┼ä w┼éasnych lub zewn─Ötrznych przeprowadza w tym czasie analizy tego co dzia┼éo si─Ö w minionym roku i jednocze┼ønie, planuje bud┼╝ety i dzia┼éania strategiczne dotycz─ģce wej┼øcia w nadchodz─ģcy rok. Podobnie jest, je┼øli chodzi o bran┼╝─Ö cyberbezpiecze┼ästwa.

Tradycyjnie wi─Öc przygotowali┼ømy dla Pa┼ästwa raport, w kt├│rym chcemy przedstawi─ć najbardziej prawdopodobne i najbardziej gro┼║ne zjawiska w cyberprzestrzeni jakie mog─ģ si─Ö pojawi─ć

w nadchodz─ģcym roku.

Na wst─Öpie zamieszczamy podsumowanie tego co zdarzy┼éo si─Ö w roku 2015. Przedstawimy r├│wnie┼╝ przewidywania w dalszej cz─Ö┼øci tego raportu, chcemy uczuli─ć na to, co potencjalnie najgro┼║niejsze. Naszym celem jest aby raport ten by┼é pomocny w dzia┼éaniach na rzecz minimalizacji ryzyka dzia┼éa┼ä w cyberprzestrzeni. Specjali┼øci od zarz─ģdzania ryzykiem szczeg├│lnie mog─ģ z niego skorzysta─ć, chocia┼╝by dzi─Öki warto┼øciowaniu poszczeg├│lnych zagro┼╝e┼ä.

Przygotowany raport na temat prognoz dotycz─ģcych zagro┼╝e┼ä teleinformatycznych w 2016 roku jest czwart─ģ edycj─ģ tego raportu po edycjach dotycz─ģcych roku 2013, 2014 i 2015. Jednocze┼ønie jest pierwszym tego typu raportem, na wyniki kt├│rego sk┼éadaj─ģ si─Ö z g┼éosy polskich specjalist├│w ds. bezpiecze┼ästwa teleinformatycznego. Dotychczas przy analizie tego co mo┼╝e by─ć gro┼║ne w nadchodz─ģcym okresie korzystali┼ømy z opinii innych podmiot├│w i specjalist├│w z zagranicy.

Raport: https://www.cybsecurity.org/wp-content/uploads/2016/02/RaportFBC_Cyberzagrozenia_2016.pdfDlaczego polskie firmy s─ģ tak ┼éatwym celem dla cyberprzest─Öpc├│w?

Dlaczego polskie firmy s─ģ tak ┼éatwym celem dla cyberprzest─Öpc├│w?PwC Polska

╠²

Prezentacja wynik├│w 3 edycji badania ŌĆ×Stan bezpiecze┼ästwa informacji w PolsceŌĆØBadanie ŌĆ×Cyberbezpiecze┼ästwo FirmŌĆØ

Badanie ŌĆ×Cyberbezpiecze┼ästwo FirmŌĆØEYPoland

╠²

Czy technologie XX wieku maj─ģ szanse z cyberprzest─Öpczo┼øci─ģ XXI wieku?Raport ŌĆō Najwi─Öksze Zagro┼╝enia Dla Bezpiecze┼ästwa w Internecie w 2016 Roku.

Raport ŌĆō Najwi─Öksze Zagro┼╝enia Dla Bezpiecze┼ästwa w Internecie w 2016 Roku.Cybersecurity Foundation

╠²

Fundacja Bezpieczna Cyberprzestrze┼ä ju┼╝ po raz czwarty przygotowa┼éa raport o zagro┼╝eniach czyhaj─ģcych w sieci Internet. Pocz─ģtek roku to zwykle podsumowanie tego co by┼éo i pierwsza pr├│ba przygotowania si─Ö na to co mo┼╝e nast─ģpi─ć. Wiele firm na podstawie opracowa┼ä i przewidywa┼ä w┼éasnych lub zewn─Ötrznych przeprowadza w tym czasie analizy tego co dzia┼éo si─Ö w minionym roku i jednocze┼ønie, planuje bud┼╝ety i dzia┼éania strategiczne dotycz─ģce wej┼øcia w nadchodz─ģcy rok. Podobnie jest, je┼øli chodzi o bran┼╝─Ö cyberbezpiecze┼ästwa.

Tradycyjnie wi─Öc przygotowali┼ømy dla Pa┼ästwa raport, w kt├│rym chcemy przedstawi─ć najbardziej prawdopodobne i najbardziej gro┼║ne zjawiska w cyberprzestrzeni jakie mog─ģ si─Ö pojawi─ć

w nadchodz─ģcym roku.

Na wst─Öpie zamieszczamy podsumowanie tego co zdarzy┼éo si─Ö w roku 2015. Przedstawimy r├│wnie┼╝ przewidywania w dalszej cz─Ö┼øci tego raportu, chcemy uczuli─ć na to, co potencjalnie najgro┼║niejsze. Naszym celem jest aby raport ten by┼é pomocny w dzia┼éaniach na rzecz minimalizacji ryzyka dzia┼éa┼ä w cyberprzestrzeni. Specjali┼øci od zarz─ģdzania ryzykiem szczeg├│lnie mog─ģ z niego skorzysta─ć, chocia┼╝by dzi─Öki warto┼øciowaniu poszczeg├│lnych zagro┼╝e┼ä.

Przygotowany raport na temat prognoz dotycz─ģcych zagro┼╝e┼ä teleinformatycznych w 2016 roku jest czwart─ģ edycj─ģ tego raportu po edycjach dotycz─ģcych roku 2013, 2014 i 2015. Jednocze┼ønie jest pierwszym tego typu raportem, na wyniki kt├│rego sk┼éadaj─ģ si─Ö z g┼éosy polskich specjalist├│w ds. bezpiecze┼ästwa teleinformatycznego. Dotychczas przy analizie tego co mo┼╝e by─ć gro┼║ne w nadchodz─ģcym okresie korzystali┼ømy z opinii innych podmiot├│w i specjalist├│w z zagranicy.

Raport:

https://www.cybsecurity.org/wp-content/uploads/2016/02/Raport_FBC_Raport-Cyberzagrozenia_2016.pdfNarzędzia do zautomatyzowanego testowania bezpieczeństwa aplikacji WWW

Narzędzia do zautomatyzowanego testowania bezpieczeństwa aplikacji WWWLogicaltrust pl

╠²

Konferencja TestFest - 20.02.2016 - Wrocław

Prezentacja ma za zadanie przedstawi─ć zestaw narz─Ödzi u┼éatwiaj─ģcych zautomatyzowane testy bezpiecze┼ästwa aplikacji webowych. Dodatkowo zostan─ģ om├│wione wady i zalety ka┼╝dego z rozwi─ģza┼ä.OWASP Mobile TOP 10 na przyk┼éadzie aplikacji bankowych - Semafor 2016 - Mateu...

OWASP Mobile TOP 10 na przykładzie aplikacji bankowych - Semafor 2016 - Mateu...Logicaltrust pl

╠²

Wnioski z technicznego badania kilkudziesi─Öciu polskich aplikacji bankowych przeznaczonych na platformy Android oraz iOS pod k─ģtem wyst─Öpowania w nich podatno┼øci z OWASP Mobile TOP 10. Prezentacja rzeczywistych b┼é─Öd├│w w oprogramowaniu mobilnym, praktycznych porad jak zabezpieczy─ć aplikacje oraz odniesienie uzyskanych rezultat├│w do bada┼ä przeprowadzonych w innych krajach.EY 19. ┼Üwiatowe Badanie Bezpiecze┼ästwa Informacji

EY 19. Światowe Badanie Bezpieczeństwa InformacjiEYPoland

╠²

Ro┼ønie ┼øwiadomo┼ø─ć cyberzagro┼╝e┼ä, lecz firmom wci─ģ┼╝ brakuje sp├│jnego podej┼øcia do bezpiecze┼ästwa system├│w informatycznych.┼Üwiatowe badanie bezpiecze┼ästwa informacji 2014

Światowe badanie bezpieczeństwa informacji 2014EYPoland

╠²

┼Üwiatowe badanie bezpiecze┼ästwa informacji przeprowadzono mi─Ödzy czerwcem a sierpniem 2014 roku. 1825 respondent├│w z 60 kraj├│w, pracuj─ģcych w 25 sektorach, to przede wszystkim cz┼éonkowie zarz─ģd├│w, CIO oraz dyrektorzy dzia┼é├│w IT. Jest to 17. edycja badania.APT x 3 - trzy firmy, trzy wektory atak├│w, trzy do zera - wybrane studium prz...

APT x 3 - trzy firmy, trzy wektory atak├│w, trzy do zera - wybrane studium prz...Logicaltrust pl

╠²

Security Bsides Warszawa 2015Hacker i cracker- czy wiemy, kogo si─Ö boimy?

Hacker i cracker- czy wiemy, kogo si─Ö boimy?Dorota R─Öba

╠²

Ka┼╝dy u┼╝ytkownik Internetu spotka┼é si─Ö kiedy┼ø z okre┼øleniem "hacker", rzadziej z terminem "cracker". Pytanie tylko, czy na pewno wiemy, co te s┼éowa oznaczaj─ģ? Jaka jest nasza wiedza o internetowych przest─Öpcach i ich metodach? Niniejsza prezentacja ma na celu wyja┼ønienie podstawowej terminologii oraz om├│wienie metod wykorzystywanych przez cyberprzest─Öpc├│w i sposob├│w walki z nimi.Autenticazione uffici postali20set2015

Autenticazione uffici postali20set2015Fabio Bolo

╠²

slides informative sulla sperimentazione della strong authentication per le postazioni degli uffici postaliStrong Authentication (Michal Sobiegraj)

Strong Authentication (Michal Sobiegraj)msobiegraj

╠²

This document discusses strong authentication methods that use two factors of identification. It describes traditional methods like ATM cards that use something you have (the card) and something you know (the PIN). Modern methods discussed include one-time passwords, smart cards, and out-of-band authentication using a mobile phone for an extra layer of security beyond just a password. The document analyzes the security and weaknesses of various knowledge-based and ownership-based authentication approaches.Deloitte Digital Benchmark

Deloitte Digital BenchmarkThierry Raizer

╠²

The document provides an overview and analysis of the digital offerings of major retail banks in Luxembourg based on a benchmarking study conducted by Deloitte.

The study evaluated 10 retail banks across 5 dimensions (onboarding, content/functionalities, design/ergonomics, navigation, and safety/security) and identified 3 groups of performers: leaders, medium performers, and clear sub-performers. While leaders demonstrated some best practices, all banks can still improve the customer experience and drive efficiency through digital.

The benchmark highlights areas for improvement such as streamlining the onboarding process, increasing the use of digital channels to lower costs, providing customized and targeted digital content, and adopting innovative strategies from global leaders.Internet banking safeguards vulnerabilities - OWASP AppSec EU 2016

Internet banking safeguards vulnerabilities - OWASP AppSec EU 2016SecuRing

╠²

Presentation from OWASP AppSec EU 2016 Rome

All internet banking applications are different but all of them share many common security features which are very specific to this domain of web applications, such as:

ŌĆó transaction limits,

ŌĆó notifications via SMS or e-mail,

ŌĆó authorization schemes,

ŌĆó trusted recipients,

ŌĆó two-factor authentication and transaction authorization,

ŌĆó pay-by-links,

ŌĆó communication channel activation (e.g. mobile banking or IVR),

It is not very rare that these safeguards are incorrectly implemented leaving the internet banking application vulnerable.

Last year at AppSec EU I was talking about common vulnerabilities in e-banking transaction authorization. As a follow-up to this presentation, OWASP Transaction Authorization Cheat Sheet was published and gained some attention from banks, developers and testers. This year, I want to continue and expand this work to other security mechanisms which are specific and common to internet banking applications. During my presentation I want to show some common mistakes made during implementation of the abovementioned internet banking safeguards.

As a follow-up, I am planning to expand OWASP Transaction Authorization Cheat Sheet to Internet Banking Cheat Sheet which will include guidelines for secure implementation of all security mechanisms common to contemporary internet banking applications. At the end of my presentation, I also want to discuss the idea of expanding key OWASP materials such as ASVS, Testing Guide, Development guide by adding appendixes specific to group of applications (such as internet/mobile banking, e-commerce, etc.).

Bezpieczeństwo stron opartych na popularnych CMSach

Bezpieczeństwo stron opartych na popularnych CMSachagencjaadream

╠²

Bezpiecze┼ästwo stron opartych na popularnych systemach zarz─ģdzania tre┼øci─ģ

Konferencja ŌĆ×Bezpiecznie w sieciŌĆØ PPNT Gdynia ŌĆō 4.10.2018

Katarzyna Javaheri-Szpak, Agencja ADream / ForsecureMore Related Content

What's hot (12)

Badanie ŌĆ×Cyberbezpiecze┼ästwo FirmŌĆØ

Badanie ŌĆ×Cyberbezpiecze┼ästwo FirmŌĆØEYPoland

╠²

Czy technologie XX wieku maj─ģ szanse z cyberprzest─Öpczo┼øci─ģ XXI wieku?Raport ŌĆō Najwi─Öksze Zagro┼╝enia Dla Bezpiecze┼ästwa w Internecie w 2016 Roku.

Raport ŌĆō Najwi─Öksze Zagro┼╝enia Dla Bezpiecze┼ästwa w Internecie w 2016 Roku.Cybersecurity Foundation

╠²

Fundacja Bezpieczna Cyberprzestrze┼ä ju┼╝ po raz czwarty przygotowa┼éa raport o zagro┼╝eniach czyhaj─ģcych w sieci Internet. Pocz─ģtek roku to zwykle podsumowanie tego co by┼éo i pierwsza pr├│ba przygotowania si─Ö na to co mo┼╝e nast─ģpi─ć. Wiele firm na podstawie opracowa┼ä i przewidywa┼ä w┼éasnych lub zewn─Ötrznych przeprowadza w tym czasie analizy tego co dzia┼éo si─Ö w minionym roku i jednocze┼ønie, planuje bud┼╝ety i dzia┼éania strategiczne dotycz─ģce wej┼øcia w nadchodz─ģcy rok. Podobnie jest, je┼øli chodzi o bran┼╝─Ö cyberbezpiecze┼ästwa.

Tradycyjnie wi─Öc przygotowali┼ømy dla Pa┼ästwa raport, w kt├│rym chcemy przedstawi─ć najbardziej prawdopodobne i najbardziej gro┼║ne zjawiska w cyberprzestrzeni jakie mog─ģ si─Ö pojawi─ć

w nadchodz─ģcym roku.

Na wst─Öpie zamieszczamy podsumowanie tego co zdarzy┼éo si─Ö w roku 2015. Przedstawimy r├│wnie┼╝ przewidywania w dalszej cz─Ö┼øci tego raportu, chcemy uczuli─ć na to, co potencjalnie najgro┼║niejsze. Naszym celem jest aby raport ten by┼é pomocny w dzia┼éaniach na rzecz minimalizacji ryzyka dzia┼éa┼ä w cyberprzestrzeni. Specjali┼øci od zarz─ģdzania ryzykiem szczeg├│lnie mog─ģ z niego skorzysta─ć, chocia┼╝by dzi─Öki warto┼øciowaniu poszczeg├│lnych zagro┼╝e┼ä.

Przygotowany raport na temat prognoz dotycz─ģcych zagro┼╝e┼ä teleinformatycznych w 2016 roku jest czwart─ģ edycj─ģ tego raportu po edycjach dotycz─ģcych roku 2013, 2014 i 2015. Jednocze┼ønie jest pierwszym tego typu raportem, na wyniki kt├│rego sk┼éadaj─ģ si─Ö z g┼éosy polskich specjalist├│w ds. bezpiecze┼ästwa teleinformatycznego. Dotychczas przy analizie tego co mo┼╝e by─ć gro┼║ne w nadchodz─ģcym okresie korzystali┼ømy z opinii innych podmiot├│w i specjalist├│w z zagranicy.

Raport:

https://www.cybsecurity.org/wp-content/uploads/2016/02/Raport_FBC_Raport-Cyberzagrozenia_2016.pdfNarzędzia do zautomatyzowanego testowania bezpieczeństwa aplikacji WWW

Narzędzia do zautomatyzowanego testowania bezpieczeństwa aplikacji WWWLogicaltrust pl

╠²

Konferencja TestFest - 20.02.2016 - Wrocław

Prezentacja ma za zadanie przedstawi─ć zestaw narz─Ödzi u┼éatwiaj─ģcych zautomatyzowane testy bezpiecze┼ästwa aplikacji webowych. Dodatkowo zostan─ģ om├│wione wady i zalety ka┼╝dego z rozwi─ģza┼ä.OWASP Mobile TOP 10 na przyk┼éadzie aplikacji bankowych - Semafor 2016 - Mateu...

OWASP Mobile TOP 10 na przykładzie aplikacji bankowych - Semafor 2016 - Mateu...Logicaltrust pl

╠²

Wnioski z technicznego badania kilkudziesi─Öciu polskich aplikacji bankowych przeznaczonych na platformy Android oraz iOS pod k─ģtem wyst─Öpowania w nich podatno┼øci z OWASP Mobile TOP 10. Prezentacja rzeczywistych b┼é─Öd├│w w oprogramowaniu mobilnym, praktycznych porad jak zabezpieczy─ć aplikacje oraz odniesienie uzyskanych rezultat├│w do bada┼ä przeprowadzonych w innych krajach.EY 19. ┼Üwiatowe Badanie Bezpiecze┼ästwa Informacji

EY 19. Światowe Badanie Bezpieczeństwa InformacjiEYPoland

╠²

Ro┼ønie ┼øwiadomo┼ø─ć cyberzagro┼╝e┼ä, lecz firmom wci─ģ┼╝ brakuje sp├│jnego podej┼øcia do bezpiecze┼ästwa system├│w informatycznych.┼Üwiatowe badanie bezpiecze┼ästwa informacji 2014

Światowe badanie bezpieczeństwa informacji 2014EYPoland

╠²

┼Üwiatowe badanie bezpiecze┼ästwa informacji przeprowadzono mi─Ödzy czerwcem a sierpniem 2014 roku. 1825 respondent├│w z 60 kraj├│w, pracuj─ģcych w 25 sektorach, to przede wszystkim cz┼éonkowie zarz─ģd├│w, CIO oraz dyrektorzy dzia┼é├│w IT. Jest to 17. edycja badania.APT x 3 - trzy firmy, trzy wektory atak├│w, trzy do zera - wybrane studium prz...

APT x 3 - trzy firmy, trzy wektory atak├│w, trzy do zera - wybrane studium prz...Logicaltrust pl

╠²

Security Bsides Warszawa 2015Hacker i cracker- czy wiemy, kogo si─Ö boimy?

Hacker i cracker- czy wiemy, kogo si─Ö boimy?Dorota R─Öba

╠²

Ka┼╝dy u┼╝ytkownik Internetu spotka┼é si─Ö kiedy┼ø z okre┼øleniem "hacker", rzadziej z terminem "cracker". Pytanie tylko, czy na pewno wiemy, co te s┼éowa oznaczaj─ģ? Jaka jest nasza wiedza o internetowych przest─Öpcach i ich metodach? Niniejsza prezentacja ma na celu wyja┼ønienie podstawowej terminologii oraz om├│wienie metod wykorzystywanych przez cyberprzest─Öpc├│w i sposob├│w walki z nimi.Raport ŌĆō Najwi─Öksze Zagro┼╝enia Dla Bezpiecze┼ästwa w Internecie w 2016 Roku.

Raport ŌĆō Najwi─Öksze Zagro┼╝enia Dla Bezpiecze┼ästwa w Internecie w 2016 Roku.Cybersecurity Foundation

╠²

Viewers also liked (8)

Autenticazione uffici postali20set2015

Autenticazione uffici postali20set2015Fabio Bolo

╠²

slides informative sulla sperimentazione della strong authentication per le postazioni degli uffici postaliStrong Authentication (Michal Sobiegraj)

Strong Authentication (Michal Sobiegraj)msobiegraj

╠²

This document discusses strong authentication methods that use two factors of identification. It describes traditional methods like ATM cards that use something you have (the card) and something you know (the PIN). Modern methods discussed include one-time passwords, smart cards, and out-of-band authentication using a mobile phone for an extra layer of security beyond just a password. The document analyzes the security and weaknesses of various knowledge-based and ownership-based authentication approaches.Deloitte Digital Benchmark

Deloitte Digital BenchmarkThierry Raizer

╠²

The document provides an overview and analysis of the digital offerings of major retail banks in Luxembourg based on a benchmarking study conducted by Deloitte.

The study evaluated 10 retail banks across 5 dimensions (onboarding, content/functionalities, design/ergonomics, navigation, and safety/security) and identified 3 groups of performers: leaders, medium performers, and clear sub-performers. While leaders demonstrated some best practices, all banks can still improve the customer experience and drive efficiency through digital.

The benchmark highlights areas for improvement such as streamlining the onboarding process, increasing the use of digital channels to lower costs, providing customized and targeted digital content, and adopting innovative strategies from global leaders.Internet banking safeguards vulnerabilities - OWASP AppSec EU 2016

Internet banking safeguards vulnerabilities - OWASP AppSec EU 2016SecuRing

╠²

Presentation from OWASP AppSec EU 2016 Rome

All internet banking applications are different but all of them share many common security features which are very specific to this domain of web applications, such as:

ŌĆó transaction limits,

ŌĆó notifications via SMS or e-mail,

ŌĆó authorization schemes,

ŌĆó trusted recipients,

ŌĆó two-factor authentication and transaction authorization,

ŌĆó pay-by-links,

ŌĆó communication channel activation (e.g. mobile banking or IVR),

It is not very rare that these safeguards are incorrectly implemented leaving the internet banking application vulnerable.

Last year at AppSec EU I was talking about common vulnerabilities in e-banking transaction authorization. As a follow-up to this presentation, OWASP Transaction Authorization Cheat Sheet was published and gained some attention from banks, developers and testers. This year, I want to continue and expand this work to other security mechanisms which are specific and common to internet banking applications. During my presentation I want to show some common mistakes made during implementation of the abovementioned internet banking safeguards.

As a follow-up, I am planning to expand OWASP Transaction Authorization Cheat Sheet to Internet Banking Cheat Sheet which will include guidelines for secure implementation of all security mechanisms common to contemporary internet banking applications. At the end of my presentation, I also want to discuss the idea of expanding key OWASP materials such as ASVS, Testing Guide, Development guide by adding appendixes specific to group of applications (such as internet/mobile banking, e-commerce, etc.).

Similar to [ISSA] Zagro┼╝enia na 2008 rok (20)

Bezpieczeństwo stron opartych na popularnych CMSach

Bezpieczeństwo stron opartych na popularnych CMSachagencjaadream

╠²

Bezpiecze┼ästwo stron opartych na popularnych systemach zarz─ģdzania tre┼øci─ģ

Konferencja ŌĆ×Bezpiecznie w sieciŌĆØ PPNT Gdynia ŌĆō 4.10.2018

Katarzyna Javaheri-Szpak, Agencja ADream / ForsecureBezpieczen╠üstwo stron opartych na popularnych systemach zarza╠©dzania tres╠ücia╠©

Bezpieczen╠üstwo stron opartych na popularnych systemach zarza╠©dzania tres╠ücia╠©Katarzyna Javaheri-Szpak

╠²

Dnia 4 pa┼║dziernika 2018, z okazji Europejskiego Miesi─ģca Cyberbezpiecze┼ästwa, w Parku Naukowo-Technologicznym w Gdyni odby┼éa si─Ö konferencja ŌĆ£Bezpiecznie w sieciŌĆØ.

Prezentacja pochodzi z tej konferencji. Autor: Katarzyna Javaheri-SzpakNietuzinkowe przypadki z test├│w penetracyjnych czyli historia o wy┼╝szo┼øci wyb...

Nietuzinkowe przypadki z test├│w penetracyjnych czyli historia o wy┼╝szo┼øci wyb...Logicaltrust pl

╠²

http://secure.edu.pl

http://virtualstudy.pl

Prezentacja z konferencji SECURE 2012 oraz VirtualStudy.plMalware vs autoryzacja transakcji

Malware vs autoryzacja transakcjiSecuRing

╠²

Wi─Ökszo┼ø─ć bank├│w stosuje w swoich systemach bankowo┼øci internetowej i mobilnej metody autoryzacji transakcji (np. has┼éa SMS, "podpis elektroniczny", tokeny OTP, tokeny challenge-response). Stosowanie tego typu metod nie jest ograniczone tylko do system├│w finansowych, s─ģ np. szeroko stosowane do autoryzowania operacji odzyskiwania has┼éa w r├│┼╝nego rodzaju aplikacjach.

Autoryzacja transakcji ma ogranicza─ć skutki wynikaj─ģce z dzia┼éania wrogiego oprogramowania na stacji u┼╝ytkownika, przechwytywania sesji oraz zgadywania czy kradzie┼╝y hase┼é.

W ostatnich latach widzimy jednak, ┼╝e strategie dzia┼éania grup przest─Öpczych dostosowuj─ģ si─Ö do tych zabezpiecze┼ä i niejednokrotnie skutecznie je omijaj─ģ. Prezentacja ma na celu skonfrontowanie obecnych metod autoryzacji operacji ze wsp├│┼éczesnymi scenariuszami ataku przy u┼╝yciu malware oraz wskazanie typowych b┼é─Öd├│w w implementacji, kt├│re mog─ģ przyczyni─ć si─Ö do mo┼╝liwo┼øci obej┼øcia tych zabezpiecze┼ä.

Agenda (draft):

- Kr├│tka prezentacja metod autoryzacji transakcji.

- Kilka "case study" - jak malware obchodzi autoryzacje transakcji (w tym w┼éasne do┼øwiadczenia zdobyte podczas analizy przypadk├│w atak├│w w bankach).

- Jak wybra─ć skuteczn─ģ metod─Ö autoryzacji transakcji?

- Na co uwa┼╝a─ć? Typowe b┼é─Ödy implementacji, kt├│re mog─ģ przyczyni─ć si─Ö do os┼éabienia mechanizmu autoryzacji transakcji.

Advanced persistent threat - jak dzia┼éaj─ģ zorganizowane grupy cyberprzest─Öpcze

Advanced persistent threat - jak dzia┼éaj─ģ zorganizowane grupy cyberprzest─ÖpczeLogicaltrust pl

╠²

Advanced Persistent Threat - jak dzia┼éaj─ģ zorganizowane grupy cyberprzest─Öpcze - wyk┼éad online dla www.virtualstudy.plBezpiecze┼ästwo aplikacji mobilnych

Bezpieczeństwo aplikacji mobilnychSecuRing

╠²

Urz─ģdzenia przeno┼øne w tym w szczeg├│lno┼øci telefony kom├│rkowe coraz cz─Ö┼øciej zast─Öpuj─ģ komputer w roli klienta aplikacji. Jednym z nowych trend├│w jest przenoszenie r├│┼╝nego rodzaju aplikacji internetowych (np. bankowo┼øci internetowej) na platformy mobilne. W swojej prezentacji chcia┼ébym om├│wi─ć problemy dotycz─ģce bezpiecze┼ästwa informacji jakie nale┼╝y rozpatrzy─ć wdra┼╝aj─ģc us┼éugi mobilne. Dla skoncentrowania uwagi analiza problemu b─Ödzie dotyczy─ć bankowo┼øci mobilnej dost─Öpnej za po┼ørednictwem telefonu kom├│rkowego.

- Czym pod wzgl─Ödem bezpiecze┼ästwa r├│┼╝ni si─Ö terminal przeno┼øny (np. telefon kom├│rkowy) od komputera?

- Rodzaje aplikacji mobilnych ŌĆō przegl─ģdarka vs ŌĆ×gruby klientŌĆØ.

- Jak obecnie jest implementowana bankowo┼ø─ć mobilna?

- Wykorzystanie telefon├│w kom├│rkowych do autoryzacji transakcji w bankowo┼øci internetowej (kody jednorazowe, tokeny challenge-response).

- Ograniczenia ┼ørodowiska mobilnego ŌĆō wp┼éyw na bezpiecze┼ästwo.

- Typowe podatno┼øci dla aplikacji internetowych ŌĆō czy s─ģ one aktualne dla aplikacji mobilnych? Przegl─ģd wed┼éug listy OWASP Top 10.

- Ryzyka, kt├│re zyskuj─ģ na znaczeniu (np. zgubienie, kradzie┼╝, obserwacja, pods┼éuch)

Wyzwania dla bezpiecze┼ästwa zwi─ģzane z nowymi technologiami w aplikacjach ban...

Wyzwania dla bezpiecze┼ästwa zwi─ģzane z nowymi technologiami w aplikacjach ban...SecuRing

╠²

Prezentacja z konferencji - Owasp top 10 2010 final PL Beta

Owasp top 10 2010 final PL BetaThink Secure

╠²

Polish translation for OWASP TOP10 2010. Beta version, needs some checking. Michal Wiczynski.Jak kra┼ø─ć miliony, czyli o b┼é─Ödach bezpiecze┼ästwa, kt├│re mog─ģ spotka─ć r├│wnie┼╝...

Jak kra┼ø─ć miliony, czyli o b┼é─Ödach bezpiecze┼ästwa, kt├│re mog─ģ spotka─ć r├│wnie┼╝...The Software House

╠²

Cz─Östo zdarza si─Ö, ┼╝e na testy bezpiecze┼ästwa nie ma czasu lub bud┼╝etu. Testy te cz─Östo s─ģ wykonywane na sam koniec, gdy nie ma mo┼╝liwo┼øci na d┼éu┼╝sz─ģ analiz─Ö. Przez takie my┼ølenie, padaj─ģ firmy lub zwykli obywatele trac─ģ dost─Öp do swoich danych czy po prostu te dane wyciekaj─ģ. Przeanalizujemy kilka ostatnich atak├│w, zastanowimy si─Ö jak mo┼╝na by┼éo temu zapobiec.CONFidence 2015: CaaS (Crime-as-a-Service) ŌĆō czy ka┼╝dy mo┼╝e zosta─ć cyberprzes...

CONFidence 2015: CaaS (Crime-as-a-Service) ŌĆō czy ka┼╝dy mo┼╝e zosta─ć cyberprzes...PROIDEA

╠²

Speaker: Jarosław Sordyl

Language: Polish

Przez ostatnie dekady tzw. ŌĆ×podziemie cyberprzest─ÖpczeŌĆØ zmieni┼éo si─Ö zasadniczo. Od pojedynczych grup haker├│w dokonuj─ģcych atak├│w dla presti┼╝u do obecnego kszta┼étu dobrze zorganizowanych ŌĆ×korporacjiŌĆØ zarabiaj─ģcych na r├│┼╝nych dzia┼éaniach biliony dolar├│w rocznie.

Czy w dalszym ci─ģgu zagro┼╝eniem s─ģ ŌĆ×hakerzyŌĆØ, crakerzy, skryp kiddies? To jedno z pyta┼ä, kt├│re musimy postawi─ć sobie w przypadku wykorzystywania sieci Internet. Kto faktycznie i jak bardzo nam zagra┼╝a?

Obecne trendy rozwoju cyberprzest─Öpczo┼øci wskazuj─ģ na bardzo intensywny rozw├│j tzw. ŌĆ×podziemia cybernetycznegoŌĆØ oferuj─ģcego ca┼ékowicie kompletne ┼ørodowiska i zarazem narz─Ödzia do samodzielnego przeprowadzenia ataku, ukrycia dzia┼éalno┼øci, uniemo┼╝liwienia wykrycia ┼ølad├│w ataku oraz sprzeda┼╝y danych czy te┼╝ uzyskanych informacji. Rozwi─ģzania takie stanowi─ģ swoistego rodzaju platform─Ö cyberprzestepcz─ģ zwan─ģ ŌĆ×Crime-as-a-ServiceŌĆØ (przest─Öpstwo jako serwis - CaaS).

Jak ten system jest zorganizowany oraz jakie s─ģ jego elementy, jakie wykorzystywane s─ģ narz─Ödzia i dlaczego jest to bardzo du┼╝y problem dla organizacji, firm oraz os├│b zajmuj─ģcych si─Ö bezpiecze┼ästwem IT? Gdzie s─ģ dost─Öpne oraz co oferuj─ģ us┼éugi CaaS? Ta wiedza jest niezb─Ödna do zabezpieczenia/przygotowania organizacji na potencjalny atak.

Nie ulega w─ģtpliwo┼øci ┼╝e dost─Öp do ŌĆ×profesjonalnychŌĆØ narz─Ödzi u┼éatwiaj─ģcych czy te┼╝ pozwalaj─ģcych na przeprowadzenie bardzo wyrafinowanego ataku

z wykorzystaniem np. exploita 0-day jest powa┼╝nym problemem, na kt├│ry nale┼╝y zwr├│ci─ć uwag─Ö i odpowiednio wcze┼øniej przygotowa─ć si─Ö na takie scenariusze ataku. Tym bardziej, ┼╝e do przeprowadzenia takiego ataku nie potrzeba dzisiaj bardzo zaawansowanej wiedzy informatycznej ŌĆō wystarczy karta kredytowa.

CONFidence: http://confidence.org.pl/pl/Wyscig o czynnik ludzki

Wyscig o czynnik ludzkiArtur Marek Maci─ģg

╠²

prezentacja na jubileuszowej konferencji POLCAAT2019 (IIA) na temat b┼é─Öd├│w poznawczych, r├│┼╝nicy pomi─Ödzy postrezganiem triady i praktyk bezpiecze┼ästwa informacji przez "bezpiecznikow" i regularnych u┼╝ytkownikow sieci.Bezpieczen╠üstwo stron opartych na popularnych systemach zarza╠©dzania tres╠ücia╠©

Bezpieczen╠üstwo stron opartych na popularnych systemach zarza╠©dzania tres╠ücia╠©Katarzyna Javaheri-Szpak

╠²

Nietuzinkowe przypadki z test├│w penetracyjnych czyli historia o wy┼╝szo┼øci wyb...

Nietuzinkowe przypadki z test├│w penetracyjnych czyli historia o wy┼╝szo┼øci wyb...Logicaltrust pl

╠²

Jak kra┼ø─ć miliony, czyli o b┼é─Ödach bezpiecze┼ästwa, kt├│re mog─ģ spotka─ć r├│wnie┼╝...

Jak kra┼ø─ć miliony, czyli o b┼é─Ödach bezpiecze┼ästwa, kt├│re mog─ģ spotka─ć r├│wnie┼╝...The Software House

╠²

More from msobiegraj (7)

Minor Mistakes In Web Portals

Minor Mistakes In Web Portalsmsobiegraj

╠²

The document discusses various security issues that can occur on web portals, including cross-site scripting (XSS) vulnerabilities that allow altering of content or stealing cookies, and cross-site request forgery (CSRF) attacks. It provides examples of how these attacks can be carried out, such as using XSS to change website branding or send a user's cookies to an attacker. The document recommends mitigation techniques like input filtering, consistency checks, and tying sessions to IP addresses to help prevent these types of attacks.Drobne błędy w portalach WWW -- prawdziwe studium przypadku

Drobne błędy w portalach WWW -- prawdziwe studium przypadkumsobiegraj

╠²

Michal Sobiegraj

Borys LackiJak maszyny rozpoznaj─ģ ludzi? Odwrotny test Turinga i jego skutki uboczne

Jak maszyny rozpoznaj─ģ ludzi? Odwrotny test Turinga i jego skutki ubocznemsobiegraj

╠²

How do machines tell humans and bots apart? Reverse Turing test and its side effects[ISSA] Zagro┼╝enia na 2008 rok

- 1. Zagrożenia na 2008 rok Spotkanie ISSA Polska we Wrocławiu czerwiec 2008

- 2. Wyszukane ataki na przegl─ģdarki Ataki na osadzone komponenty (Flash, QuickTime, Silverlight, AJAX) Wykorzystywanie skrypt├│w skanuj─ģcych podatno┼øci przegl─ģdarek Umieszczanie kod├│w z┼éo┼øliwych na ŌĆ×zaufanychŌĆØ stronach internetowych (MySpace, FaceBook ŌĆ” Banki)

- 3. Botnety StormNET, Kraken ŌĆō coraz wymy┼ølniejsze metody propagacji Reprogramowalne Ewolucyjne Peer-2-Peer

- 4. Internetowe szpiegostwo przemys┼éowe Coraz bardziej op┼éacalne U┼╝ywaj─ģce pe┼énego wachlarzu podatno┼øci W tym social engineering Precyzyjne

- 5. Ataki na urz─ģdzenia mobilne Cena popularno┼øci Otwarta platforma Android Platformy VOIP ze znanymi podatno┼øciami

- 6. Ataki z wewn─ģtrz Paradoks: Tym kt├│rym ufamy dajemy wi─Öksze uprawnienia, sprawiaj─ģce ┼╝e powinni┼ømy ich bardziej pilnowa─ć. Podstawowa zasda: Tylko takie dost─Öpy kt├│re sa niezb─Ödne do wykonywania swojej pracy

- 7. Zaawansowane kradzie┼╝e to┼╝samo┼øci D┼éugotrwa┼ée ┼øledzenie pracy u┼╝ytkownika Has┼éa Informacje bankowe Numery identyfikacyjne Wykorzystywane do szanta┼╝u b─ģd┼║ wy┼éudze┼ä.

- 8. Wi─Öksza ilo┼ø─ć oprogramowania z┼éo┼øliwego Oprogramowanie samo si─Ö broni Ataki na badaczy z┼éo┼øliwego kodu Oszukiwanie antywirus├│w Uaktualnienia real-time

- 9. Ataki na WWW ŌĆ” . XXS, SQL B┼é─Ödy programistyczne ŌĆ” Web 2.0 ŌĆō UGC

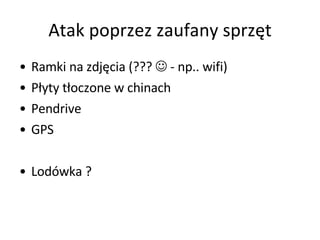

- 11. Atak poprzez zaufany sprz─Öt Ramki na zdj─Öcia (??? ’üŖ - np.. wifi) P┼éyty t┼éoczone w chinach Pendrive GPS Lod├│wka ?

![[ISSA] Web Appication Firewall](https://cdn.slidesharecdn.com/ss_thumbnails/edward-weinert-web-appication-firewall-1211402920028578-9-thumbnail.jpg?width=560&fit=bounds)

![[ISSA] IDS](https://cdn.slidesharecdn.com/ss_thumbnails/wojtek-wirkijowski-ids-1211453894279804-8-thumbnail.jpg?width=560&fit=bounds)

![[ISSA] Incident Responce](https://cdn.slidesharecdn.com/ss_thumbnails/issa-incident-responce-1205409194816616-3-thumbnail.jpg?width=560&fit=bounds)