A├¦─▒k Kaynak ile Siber ─░stihbarat Sunumu

- 1. A├ćIK KAYNAK ─░LE S─░BER ─░ST─░HBARAT

- 2. Ey├╝p ├ćEL─░K Siber G├╝venlik Uzman─▒ info@eyupcelik.com.tr @mindspoof

- 3. Ben Kimim ŌĆó Kurucu (Privia Security Bili┼¤im ve Dan─▒┼¤manl─▒k) ŌĆó White Hat Hacker ŌĆó Ethical Hacking E─¤itmeni ŌĆó Mshowto Edit├Čr├╝ (www.mshowto.org) ŌĆó Blog Yazar─▒ (eyupcelik.com.tr) ŌĆó G├╝venlik Ara┼¤t─▒rmac─▒s─▒ (Security Researcher)

- 4. SOSYAL MEDYA Art─▒k dijital bir d├╝nyada ya┼¤─▒yoruz..!ŌĆØ

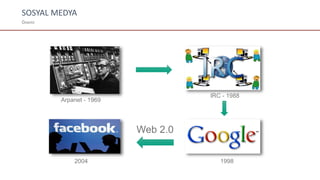

- 5. SOSYAL MEDYA Ûnemi Arpanet - 1969 IRC - 1988 19982004 Web 2.0

- 6. SOSYAL MEDYA ├¢nemi ’üČ 1971 ─░lk e-posta g├Čnderildi. ’üČ 1978 BBS ’üČ 1994 Geocities ’üČ 2002 Friendster / Myspace ’üČ 2003 Linkedin / 250+ Milyon ’üČ 2004 Facebook / 2,5+ Milyar ’üČ 2005 Youtube / 1 Milyar Kullan─▒c─▒ ’üČ 2006 Twitter / 500+ Milyon ’üČ 2007 Tumblr / 500+ Milyon ’üČ 2009 Whatsapp / 1,5+ Milyar ’üČ 2010 Instagram / 500+ Milyon ’üČ 2011 Google+ / 350+ Milyon ’üČ 2012 Vine ’üČ 2013 Medium ’üČ 2015 Periscope

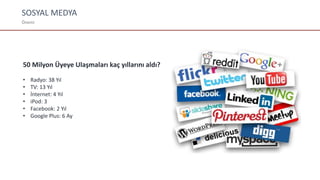

- 7. SOSYAL MEDYA ├¢nemi 50 Milyon ├£yeye Ula┼¤malar─▒ ka├¦ y─▒llar─▒n─▒ ald─▒? ŌĆó Radyo: 38 Y─▒l ŌĆó TV: 13 Y─▒l ŌĆó ─░nternet: 4 Y─▒l ŌĆó iPod: 3 ŌĆó Facebook: 2 Y─▒l ŌĆó Google Plus: 6 Ay

- 8. SOSYAL MEDYA TANIM Sosyal medya, Web 2.0'─▒n kullan─▒c─▒ hizmetine sunulmas─▒yla birlikte, tek y├Čnl├╝ bilgi payla┼¤─▒m─▒ndan, ├¦ift tarafl─▒ ve e┼¤ zamanl─▒ bilgi payla┼¤─▒m─▒na ula┼¤─▒lmas─▒n─▒ sa─¤layan medya sistemidir. K├╝├¦├╝k gruplar aras─▒nda ger├¦ekle┼¤en diyaloglar ve payla┼¤─▒mlar giderek, kullan─▒c─▒ bazl─▒ i├¦erik (─░ngilizce: UGC-User Generated Content) ├╝retimini giderek artt─▒rmakta, amat├Čr i├¦erikleri dijital d├╝nyada birer de─¤ere d├Čn├╝┼¤t├╝rmektedir.

- 9. S─░BER ─░ST─░HBARAT TANIM ─░stihbarat (Intelligence); ─░stihbarat, bir su├¦ olmadan ├Čnce ilgili birimlerin bu risk hakk─▒nda kan─▒tlar bulmaya ├¦al─▒┼¤mas─▒ ve su├¦u ├Čnleme faaliyetleridir. Siber ─░stihbarat (Intelligence); Bu faaliyetlerin sanal d├╝nyada yani elektronik sistemler ve internet d├╝nyas─▒ ├╝zerinden elde edilerek su├¦ olu┼¤madan ├Čnce ortaya ├¦─▒kart─▒lma faaliyetleri kapsamaktad─▒r.

- 10. ─░STAT─░ST─░KLER 82,4 milyon n├╝fusa sahip ├╝lkemizde;

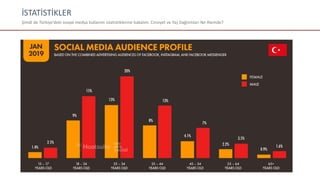

- 11. ─░STAT─░ST─░KLER ┼×imdi de T├╝rkiyeŌĆÖdeki sosyal medya kullan─▒m istatistiklerine bakal─▒m. Cinsiyet ve Ya┼¤ Da─¤─▒l─▒mlar─▒ Ne Alemde?

- 12. OSINT Payla┼¤─▒yoruz bol bol payla┼¤─▒m yap─▒yoruz..!ŌĆØ

- 13. OSINT TANIMLAR OSINT; A├¦─▒k Kaynak ─░stihbarat─▒, ŌĆ£herhangi bir gizlilik gerektirmeyen, kamuoyuna a├¦─▒k, belirli bir ama├¦ i├¦in toplanan bilgilerinŌĆØ, istihbarat niteli─¤i ta┼¤─▒y─▒p ta┼¤─▒mad─▒─¤─▒na karar veren bir s├╝zge├¦ten ge├¦irilmesiyle (analiz edilerek) elde edilen de─¤erli sonu├¦lard─▒r. Gazete, dergi, radyo, televizyon, internet, bloglar, raporlar, bas─▒n toplant─▒lar─▒, resmi veriler, konu┼¤malar, hava meteoroloji uyar─▒lar─▒, konferanslar, sempozyumlar, profesyonel yay─▒nlar, akademik belgeler vsŌĆ” OSINTŌĆÖi ortaya ├¦─▒kartan ─░nternetin yayg─▒nla┼¤mas─▒ ve medya kaynaklar─▒n─▒n artmas─▒yla a├¦─▒k kayna─¤─▒n zenginle┼¤mesidir. ŌĆśMaliyeti uygun ve ├¦ok h─▒zl─▒ bir kaynakt─▒r!ŌĆÖ

- 14. ARA├ćLAR Payla┼¤─▒n bol bol payla┼¤─▒nŌĆ” ŌĆ”arama motorlar─▒ mutlaka bulacakt─▒rŌĆ” ’üŖŌĆØ

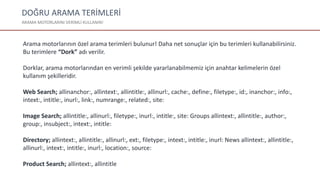

- 15. DO─×RU ARAMA TER─░MLER─░ ARAMA MOTORLARINI VER─░ML─░ KULLANIN! Arama motorlar─▒n─▒n ├Čzel arama terimleri bulunur! Daha net sonu├¦lar i├¦in bu terimleri kullanabilirsiniz. Bu terimlere ŌĆ£DorkŌĆØ ad─▒ verilir. Dorklar, arama motorlar─▒ndan en verimli ┼¤ekilde yararlanabilmemiz i├¦in anahtar kelimelerin ├Čzel kullan─▒m ┼¤ekilleridir. Web Search; allinanchor:, allintext:, allintitle:, allinurl:, cache:, define:, filetype:, id:, inanchor:, info:, intext:, intitle:, inurl:, link:, numrange:, related:, site: Image Search; allintitle:, allinurl:, filetype:, inurl:, intitle:, site: Groups allintext:, allintitle:, author:, group:, insubject:, intext:, intitle: Directory; allintext:, allintitle:, allinurl:, ext:, filetype:, intext:, intitle:, inurl: News allintext:, allintitle:, allinurl:, intext:, intitle:, inurl:, location:, source: Product Search; allintext:, allintitle

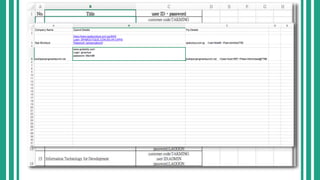

- 16. HACKERLARIN KULLANDI─×I DORKLAR ARAMA MOTORLARINI VER─░ML─░ KULLANIN! Hackerlar arama motorlar─▒n─▒ hepimizden ├¦ok daha verimli ve hedef odakl─▒ olarak kullan─▒rlar! Onlar, sadece GoogleŌĆÖ─▒ kullanarak bile bir├¦ok siteyi hackleyebilir ve zafiyetlerini ke┼¤fedebilirler. ŌĆ£Sosyal M├╝hendislikŌĆØ tekniklerini kullanarak Google sayesinde do─¤ru sonu├¦lara ula┼¤abilirler! ├¢rnek Arama: inurl:"ftp" intext:"user" | "username" | "userID" | "user ID" | "logon" | "login" intext:"password" | "passcode" filetype:xls | filetype:xlsx GOOGLE WEB SAYFALARINI ├ćOK ─░Y─░ OKUYAB─░L─░YOR!

- 18. DORKLAR ARAMA MOTORLARINI VERİMLİ KULLANIN! Ûrnek Arama: intext:DB_PASSWORD ext:env

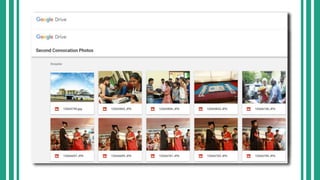

- 20. DORKLAR ARAMA MOTORLARINI VER─░ML─░ KULLANIN! ├¢rnek Arama: inurl:"/drive/folders/" site:drive.google.com inurl:"/drive/folders/" site:drive.google.com a┼¤k─▒m

- 22. DORKLAR ARAMA MOTORLARINI VER─░ML─░ KULLANIN! ├¢rnek Arama: intitle:"Index of" "WhatsApp DatabasesŌĆØ intitle:"Index of" "WhatsApp ImagesŌĆØ intitle:"Index of" "DCIM"

- 24. DORKLAR ARAMA MOTORLARINI VERİMLİ KULLANIN! Ûrnek Arama: site:edu.tr tc no filetype:xls tc kimlik numrange:10000000000-999999999999 filetype:xlsx

- 26. SHODAN.IO ARAMA MOTORLARINI VER─░ML─░ KULLANIN! ├¢rnek Arama: country:tr 3389 Remote Desktop Connection yani ŌĆ£Uzak Masa├╝st├╝ Ba─¤lant─▒s─▒ŌĆØ protokol olarak ŌĆ£Remote Desktop ProtocolŌĆØ (RDP) kullan─▒r. Varsay─▒lan olarak ŌĆ£3389ŌĆ│ numaral─▒ port ile ileti┼¤im sa─¤lar.

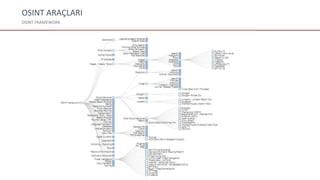

- 28. Pop├╝ler OSINT Ara├¦lar─▒ Maltego, Shodan, The Harvester, Google Dorks, TinEye Maltego; Alan adlar─▒, Sosyal A─¤lar, Whois bilgileri, Ip adresleri, E-posta , TelefonŌĆ” Shodan; Hackerlar─▒n Arama Motorlar─▒ The Harvester; Hedef sistem ├╝zerindeki mail adreslerini ve alt domainleri tespit eder. Google Dorks; Kimsenin g├Čremedi─¤i, ancak GoogleŌĆÖ─▒n g├Črd├╝─¤├╝ bilgileri toplar! TinEye; Foto─¤raf analizi yapar.

- 29. SOCMINT Payla┼¤─▒yoruz bol bol payla┼¤─▒m yap─▒yoruz..!ŌĆØ

- 30. SOCMINT TANIMLAR SOCMINT; Sosyal medya istihbarat─▒, a├¦─▒k veya kapal─▒ Facebook ve Twitter gibi sosyal medya siteleri ├╝zerinden hem m├╝dahaleci hem de m├╝dahaleci olmayan ara├¦lar─▒ kullanarak elde edilen verilerin analizler yap─▒larak ortaya ├¦─▒kart─▒lan siber istihbaratt─▒r. SOCMINT, ŌĆ£sosyal medya ├╝zerindeki mevcut bilgilerin analitik kullan─▒m─▒ŌĆØ olarak tan─▒mlanabilir. SOCMINT, mesajlar veya g├Čnderilen g├Čr├╝nt├╝ler gibi i├¦eri─¤in ve bir kullan─▒c─▒n─▒n bir sosyal medya a─¤ sitesi kulland─▒─¤─▒nda ortaya ├¦─▒kan di─¤er verilerin izlenmesini i├¦erir. Bu bilgiler ki┼¤iden ki┼¤iye, ki┼¤iden gruba, gruptan gruba, ├Čzel ve herkese a├¦─▒k olan etkile┼¤imleri i├¦erir. Bu istihbarat t├╝r├╝, OSINTŌĆÖin ortaya ├¦─▒kartt─▒─¤─▒ bir unsurdur. Bu terim ilk defa, Londra merkezli d├╝┼¤├╝nce kurulu┼¤u Demos'ta, Sosyal Medya Analizi Merkezi i├¦in Harp Ara┼¤t─▒rmalar─▒ b├Čl├╝m├╝ profes├Čr├╝ Sir David Omand (2012) ortaya att─▒.

- 31. SOCMINT S─░BER ─░ST─░HBARAT FAL─░YETLER─░ Sosyal Medya Verileri ├£zerinden Siber ─░stihbarat Faaliyetleri; Toplumsal olaylar─▒n ├Čnceden tespit edilebilmesi veya ger├¦ekle┼¤en olaylarda geriye d├Čn├╝k ara┼¤t─▒rma yap─▒labilmesi i├¦in, sosyal medya verileri ├¦ok ├Čnemli bir istihbarat ortam─▒ haline gelmi┼¤tir. Arap Bahar─▒ ile; M─▒s─▒rŌĆÖda Facebook kullan─▒c─▒ say─▒s─▒ 5,5 milyondan 8,5 milyona ula┼¤m─▒┼¤, LibyaŌĆÖda Twitter kullan─▒c─▒lar─▒ ilk aylarda 600 bin ki┼¤i artm─▒┼¤t─▒r. Arap Bahar─▒n─▒n t├╝m D├╝nyaya Facebook ve TwitterŌĆÖ─▒n kitleleri harekete ge├¦irmekteki etkisini ispatlamas─▒n─▒n ard─▒ndan pek ├¦ok ara┼¤t─▒rmac─▒, sosyal medya sitelerinin kitleler ├╝zerindeki etkilerini ara┼¤t─▒rmaya y├Čnelik ├¦al─▒┼¤malar yapm─▒┼¤t─▒r. Gezi Park─▒; T├╝rkiyeŌĆÖde 27 May─▒s 2013 tarihinde ba┼¤layan Gezi Park─▒ olaylar─▒ i├¦in Twitterda ├╝├¦ ana etiket (#Hashtag) ile 8.49 milyon mesaj─▒n yay─▒nland─▒─¤─▒ g├Čr├╝lm├╝┼¤t├╝r. Olaylarla ilgili toplamda 100 milyonun ├╝zerinde mesaj yay─▒nlanm─▒┼¤t─▒r. Olaylar─▒n ba┼¤lang─▒c─▒nda T├╝rkiyeŌĆÖde g├╝nl├╝k aktif Twitter kullan─▒c─▒s─▒ 1.8 milyon civar─▒nda iken, 10 g├╝nl├╝k s├╝re i├¦inde bu rakam yakla┼¤─▒k 9,5 milyona ula┼¤m─▒┼¤t─▒r.

- 32. SOCMINT ├¢RNEKLER─░ S─░BER ─░ST─░HBARAT Ter├Čr ├Črg├╝tlerine kar┼¤─▒ sosyal medyay─▒ istihbarat/g├╝venlik birimleri de tespit edilmesi ve kullanmas─▒ gerekiyor. Eylemlerin olay ├Čncesi tespiti gibi pek ├¦ok maksatla kullanmaktad─▒r.

- 33. SOCMINT ve FOTO─×RAFLAR Sosyal MedyaŌĆÖda Foto─¤raflar

- 34. SOCMINT ve FOTO─×RAFLAR Sosyal MedyaŌĆÖda Foto─¤raflar

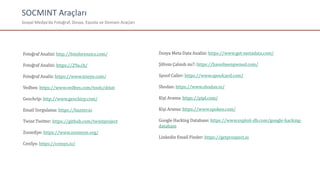

- 35. SOCMINT Ara├¦lar─▒ Sosyal MedyaŌĆÖda Foto─¤raf, Dosya, Eposta ve Domain Ara├¦lar─▒ Foto─¤raf Analizi: http://fotoforensics.com/ Foto─¤raf Analizi: https://29a.ch/ Foto─¤raf Analiz: https://www.tineye.com/ Vedbex: https://www.vedbex.com/tools/dstat Geochrip: http://www.geochirp.com/ Email Sorgulama: https://hunter.io Twint Twitter: https://github.com/twintproject ZoomEye: https://www.zoomeye.org/ CenSys: https://censys.io/ Dosya Meta Data Analizi: https://www.get-metadata.com/ ┼×ifrem ├ćal─▒nd─▒ m─▒?: https://haveibeenpwned.com/ Spoof Caller: https://www.spoofcard.com/ Shodan: https://www.shodan.io/ Ki┼¤i Arama: https://pipl.com/ Ki┼¤i Arama: https://www.spokeo.com/ Google Hacking Database: https://www.exploit-db.com/google-hacking- database Linkedin Email Finder: https://getprospect.io

- 36. NASIL TESP─░T ED─░LEB─░L─░R? ANON─░M HESAPLARIN TESP─░T─░ A├¦─▒lan hesab─▒n payla┼¤─▒m analizi ŌĆó Verilmek istenen mesaj ŌĆó Eski payla┼¤─▒mlardaki bilgiler ŌĆó Payla┼¤─▒mlardaki lokasyon bilgileri ŌĆó Payla┼¤─▒mlarda kullan─▒lan cihaz bilgileri ŌĆó Anlat─▒m bozukluklar─▒ imla hatalar─▒ ve harf hatalar─▒ ŌĆó Kullan─▒lan cihaz bilgileri ŌĆó Emojin kullan─▒m─▒ ŌĆó Payla┼¤─▒mlar─▒n saat analizleri ŌĆó Login bilgileri? https://api.twitter.com/1.1/search/tweets.json?q=%20&geocode=37.781157%2C-122.398720%2C1mi https://api.twitter.com/1.1/geo/search.json https://ads-api.twitter.com/1/targeting_criteria/locations https://ads-api.twitter.com/1/targeting_criteria/devices https://ads-api.twitter.com/1/accounts/zvb6gu1/videos https://ads-api.twitter.com/1/accounts/abc1/account_media https://ads-api.twitter.com/1/targeting_criteria/languages

- 37. NASIL TESP─░T ED─░LEB─░L─░R? ANON─░M HESAPLARIN TESP─░T─░ Tweet Analizleri Konum tespit i┼¤lemi, konum bilgisini vermeyenlerin tweetlerinde ge├¦en her y├Čreye veya b├Člgeye ├Čzel anahtar kelimeleri ├¦─▒kararak en muhtemel konumu tespit edebiliyorlar. Check-inler ve Tweet payla┼¤─▒mlar─▒ndaki lokasyon bilgileri bu konuda b├╝y├╝k kolayl─▒k sa─¤l─▒yor. IBM, tweetŌĆÖler lokasyon bilgisi ta┼¤─▒masa bile bu payla┼¤─▒mlardan ki┼¤ilerin nerede oldu─¤unun tespit edilebilece─¤ine dair bir algoritma geli┼¤tirdi. Bu algoritmaya g├Čre bir ki┼¤inin geotagŌĆÖli yani lokasyon bilgisi olsun olmas─▒n kullan─▒c─▒lar─▒n son 200 tweetŌĆÖine bakarak oturduklar─▒ ┼¤ehri %68 oran─▒nda do─¤ru tahmin etmek m├╝mk├╝n.

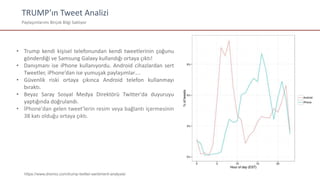

- 38. TRUMPŌĆÖ─▒n Tweet Analizi Payla┼¤─▒mlar─▒m─▒ Bir├¦ok Bilgi Sakl─▒yor ŌĆó Trump kendi ki┼¤isel telefonundan kendi tweetlerinin ├¦o─¤unu g├Čnderdi─¤i ve Samsung Galaxy kulland─▒─¤─▒ ortaya ├¦─▒kt─▒! ŌĆó Dan─▒┼¤man─▒ ise iPhone kullan─▒yordu. Android cihazlardan sert Tweetler, iPhoneŌĆÖdan ise yumu┼¤ak payla┼¤─▒mlarŌĆ”. ŌĆó G├╝venlik riski ortaya ├¦─▒k─▒nca Android telefon kullanmay─▒ b─▒rakt─▒. ŌĆó Beyaz Saray Sosyal Medya Direkt├Čr├╝ Twitter'da duyuruyu yapt─▒─¤─▒nda do─¤ruland─▒. ŌĆó ─░Phone'dan gelen tweet'lerin resim veya ba─¤lant─▒ i├¦ermesinin 38 kat─▒ oldu─¤u ortaya ├¦─▒kt─▒. https://www.dremio.com/trump-twitter-sentiment-analysis/

- 39. TRUMPŌĆÖ─▒n Tweet Analizi Payla┼¤─▒mlar─▒m─▒ Bir├¦ok Bilgi Sakl─▒yor ŌĆó Trump'─▒n tweet'lerinde genel olarak en ├¦ok kullan─▒lan kelimeler hangileriydi? ŌĆó Trump hashtag kullanmay─▒ bilmiyor! ŌĆó ŌĆ£K├Čt├╝ŌĆØ, ŌĆ£├¦─▒lg─▒nŌĆØ, ŌĆ£zay─▒fŌĆØ ve ŌĆ£aptalŌĆØ gibi bir├¦ok ŌĆ£duygusal olarak y├╝kl├╝ŌĆØ s├Čzc├╝k, Android'de ezici bir ┼¤ekilde daha yayg─▒nd─▒. Klasik istihbarat y├Čntemleri ile bu i┼¤i yapmaya kalksayd─▒n─▒z ne kadar zaman, para ve emek harcard─▒n─▒z?

- 40. KAYNAKLAR TW─░TTER ANAL─░Z KAYNAKLARI Twitter analiz ara├¦lar─▒: https://blog.bufferapp.com/free-twitter-tools Tweetlerde lokasyona g├Čre kelime arama: http://www.seekatweet.com/ Twitter Api dok├╝manlar─▒: https://dev.twitter.com/rest/public Tweet analiz: https://tinfoleak.com/ Twitter istatistik: http://www.tweetstats.com/ Twitter analizleri: http://twittercounter.com/

- 41. CAMBRIGE ANALYTICA H─░KAYES─░ VER─░ ─░HLALLER─░! ŌĆó Donald TrumpŌĆÖ─▒n ba┼¤kanl─▒─¤─▒ i├¦in FacebookŌĆÖta 85 Milyon Dolar! ŌĆó Ba┼¤kanl─▒k se├¦imlerinden sonraŌĆ” Facebook olmasayd─▒ kazanamad─▒k! ŌĆó Brexit Kampanyas─▒nda T├╝rkler! ŌĆó ├£├¦├╝nc├╝ D├╝nya ├£lkelerindeki Se├¦imler ŌĆó Cambridge AnalyticaŌĆÖn─▒n ├¦at─▒ ┼¤irketi SCL Grubun 60 ├╝lkede temsilcili─¤i var. ŌĆó Temmuz 2011'de Ukrayna h├╝k├╝meti ile ├╝lkedeki insanlar─▒ ŌĆ£profillemekŌĆØ i├¦in resmi bir s├Čzle┼¤me imzalad─▒lar. ŌĆó Meksikada Peg.gi isimli bir uygulama i├¦in Daha ├¦ok ki┼¤i indirsin/kullans─▒n diye yerel operat├Čr Mowisat ile i┼¤birli─¤i yap─▒lm─▒┼¤Uygulamay─▒ indir, anket doldur, yar─▒┼¤maya kat─▒l bedava internet paketi kazanŌĆ” ŌĆó Rakip adaylar─▒n kad─▒nlara ilgisi ŌĆ£be─¤enilerindenŌĆØ bellidir. Nix anlat─▒yor; ŌĆ£─░nternette siyaset├¦ilerin nas─▒l itibars─▒zla┼¤t─▒r─▒labilece─¤ine dair taktikleri biliyoruz. Aday─▒n evine ├¦ok g├╝zel Ukraynal─▒ k─▒zlar g├Čnderdik. Sonra videolar─▒ yay─▒nlad─▒k ve bu taktik i┼¤e yarad─▒.ŌĆØ Gerekirse se├¦im sunucular─▒n─▒ Hackliyorlar! ŌĆó Zuckerberg 2014ŌĆÖte (tam ekipler ├¦al─▒┼¤─▒rken) HindistanŌĆÖ─▒ ziyaret ederek, ba┼¤kan Mondi ile kucakla┼¤─▒r! ŌĆ£HindistanŌĆÖ─▒n yar─▒s─▒nda internet yok, var olan da pahal─▒, size uygun fiyatl─▒ internet hizmeti vermek istiyorumŌĆØ ŌĆ”ve Express Wifi isimli projeye g├Čre; yerel Hindistan operat├Črleri internet paketleri i├¦inde Facebook kullan─▒m─▒n─▒ ├╝cretsiz yapar. Sadece FB! Herhangi bir Facebook kullan─▒c─▒s─▒n─▒n sadece 68 Be─¤enisi ├╝zerinden deri rengi, cinsel y├Čnelimi ve hangi partiye oy verece─¤ini %85 do─¤rulukla ├Čl├¦ebildiklerini ke┼¤fetmi┼¤ler. Facebook abonesinin davran─▒┼¤ ├Čzelliklerini 70 Be─¤eni ile arkada┼¤─▒ndan, 150 Be─¤eni ile ailesinden, 300 Be─¤eni ile e┼¤inden ve bir miktar daha fazlas─▒nda ise kendisinden bile iyi tan─▒mlayabildiklerini g├Črm├╝┼¤ler. Politik mesajlar─▒ test ettiler. ŌĆ£─░slamŌĆÖ─▒n bu ├╝lkede yeri yokŌĆØ gibi radikal bir s├Čylemi haberle┼¤tirip, profil tepkilerine bakt─▒lar. 17 eyalette her g├╝n Facebook ├╝zerinde ellerindeki profillerin ki┼¤ili─¤ine g├Čre ┼¤ekillendirilerek sadece o ki┼¤iye g├Čsterilen Trump yanl─▒s─▒ payla┼¤─▒mlar ve anketler yapt─▒lar. TrumpŌĆÖa asla oy vermeyecek MiamiŌĆÖdeki siyahlara, onlar─▒ sand─▒─¤a gitmekten al─▒koyacak haberleri g├Čsterdiler. Bu sayede se├¦ime kat─▒l─▒m─▒ b├Člgede %7ŌĆō8 etkilediler. Ayn─▒ mahalledeki az e─¤itimli, fakir, aktif insanlar─▒ belirlediler. Sonra bunlara ho┼¤lanmayacaklar─▒ haberleri verip, kar┼¤─▒t stat├╝deki insanlarla kavga ettirdilerŌĆ” PEK─░ RUSLARIN ROL├£ NEYD─░? Ortal─▒kta Paras─▒ RUSLAR Taraf─▒ndan ├¢denmi┼¤ Sahte ve Manip├╝le Etmeye Y├Čnelik Sayfalar─▒n Reklamlar─▒ D├Čn├╝yordu!

- 43. SOCMINT ARA├ćLARI ├£CRETS─░Z SOCMINT KAYNAKLARI ARAMA ARA├ćLARI; http://advangle.com/ http://bvsg.org/ http://iseek.com/#/ https://searx.me/ http://yippy.com/ https://nerdydata.com/ https://publicwww.com/ USERNAME ARA├ćLARI; https://namechk.com/ https://usersearch.org/ https://www.namecheckr.com/ https://pipl.com/ https://knowem.com/ TWITTER ARA├ćLARI; https://tweeterid.com/ https://socialbearing.com/ http://www.twimemachine.com https://mentionmapp.com/ http://ctrlq.org/first/ https://tinfoleak.com/ https://foller.me/ TWITTER ARA├ćLARI; http://geochirp.com/ http://geosocialfootprint.com/ http://www.tweetpaths.com/ https://keitharm.me/projects/tweet https://tweetreach.com/ https://fakers.statuspeople.com/ http://twitonomy.com/ http://backtweets.com/ D─░─×ER ARA├ćLAR; https://www.openstreetcam.org https://liveuamap.com/ https://www.walletexplorer.com/ https://bitcoinwhoswho.com/ http://www.tbg5-finance.org http://www.dobsearch.com HAR─░TA UYDU SOKAK https://www.instantstreetview.com/ http://brianfolts.com/driver/ https://followyourworld.appspot.com/ https://zoom.earth http://www.gpsvisualizer.com https://www.openstreetcam.org D─░─×ER ARA├ćLAR; https://www.radarbox24.com/ https://www.flightradar24.com https://www.vesselfinder.com/ https://wikiroutes.info D─░─×ER ARA├ćLAR; http://www.socilab.com/#home https://studiomoh.com/fun/tumblr_originals/ http://www.suncalc.net/ https://www.boatinfoworld.com/ https://tr.flightaware.com/ https://www.marinetraffic.com https://www.vindecoderz.com/ https://tomokodiscovery.com/free-tools-osint-socmint-dark-web-darknet-tor-bitcoin/