April---Incident-Response.pdf

- 1. PENANGANAN INSIDEN SIBER (INCIDENT RESPONSE) Direktorat Operasi Keamanan Siber Jakarta, 21 April 2022 MATERI INI DISAMPAIKAN UNTUK INTERNAL BAHAN DEMO UNTUK BSSN. DISTRIBUSI DOKUMEN INI BERSIFAT TERBATAS. DILARANG MENYEBARKAN ATAU MEMPUBLIKASI MATERI INI TANPA PERSETUJUAN PIHAK BSSN.

- 2. Novian Nur Cahya, S.S.T., M.Kom. Sandiman Muda Direktorat Operasi Keamanan Siber Deputi II Komplek BBD Blok B3/136 Mekarsari, Cimanggis +628561816416 novian.nur@bssn.go.id

- 3. Triad of SOC

- 5. Outline ┬¦ Rekomendasi Standar Penanganan Insiden ┬¦ Urgensi Penanganan Insiden Siber ┬¦ Alur Proses Aduan Siber (Insiden Siber) ┬¦ Alur Proses Informasi Aduan Siber ┬¦ Alur Proses Tindak Lanjut (Asistensi dan Pemutakhiran Insiden) ┬¦ Skema Pemanfaatan Tools - T E R B A T A S - Technology Trend Cross-platform malware, Security incidents will rise, DDoS, Loss of Situational Awareness Cultural Trend Social protest, reach voters, influence public policy. Corruption, mobile technology, and transnational organized crime. Economic Trend Economy is stimulated by mobile devices, (mobile banking, mobile medicine, farming, agriculture) Geopolitical Trend Economic espionage; cyber offensive capability is an element of geopolitical superiority and command; cyber operations are very attractive to actors Technological, Cultural, Economic, and Geopolitical Shifts* TREN ANCAMAN & TIMELINE INSIDEN SIBER Mei 2020 Tokopedia 91jt data pengguna & 7jt merchant (EmpireMarket) Juni 2020 Bukalapak 13 juta data pengguna (RaidForums) Mei 2020 Bhinneka.com 1,2 Juta data pengguna (Darkweb) Mei 2020 KPU 2,3 juta data pemilih pemilu 2014 (RaidForums) Juni 2020 Data Covid-19 230 ribu data pasien (RaidForums) Agustus 2020 Kreditplus 819K data nasabah (RaidForums) November 2020 Cermati.com 2,9 juta data pengguna (darkweb) Mei 2021 BPJS (Investigasi) 100K data dari 279 juta data (RaidForums) Mei 2021 E-Hac Data statis dalam bentuk Elasticsearch tersimpan di GoogleAPI Mei 2021 Mustang Panda Aktivitas Campaign APT Grup terdeteksi di sejumlah K/L di Indonesia * Cyber Threat! How to Manage the Growing Risk of Cyber Attacks, MacDonnell Ulsch 1

- 6. Urgensi Penanganan Insiden Siber (Incident Handling) Proses/tindakan untuk merespon insiden siber secara sistematis, dengan tujuan : ┬¦ Meminimalisasi kerugian sebagai akibat dari pencurian informasi atau gangguan dari layanan; ┬¦ Menggunakan informasi yang diperoleh selama penanganan insiden, sebagai langkah perbaikan & persiapan penanganan insiden di kemudian hari; ┬¦ Mempersiapkan langkah hukum sebagai akibat dari insiden yang terjadi (jika diperlukan). - T E R B A T A S -

- 7. Penyampaian Informasi Pada Saat Krisis/Insiden ┬¦ Bersikap transparan namun berhati-hati. ŌĆó Transparansi informasi akan meningkatkan aspek kepercayaan/trust. Komunikasi kepada publik menjadi tanda bahwa suatu insiden siber sedang ditangani secara serius, namun perlu dihindari mengkomunikasikan hal-hal detil saat suatu insiden siber dalam tahap investigasi untuk menghindari spekulasi pada publik. ┬¦ Fokus pada permasalahan yang ditangani. ŌĆó Hanya sampaikan hal-hal yang berkaitan dengan permasalahan/insiden siber yang terjadi. Sebaiknya dijelaskan tahapan/prosedur yang dijalankan untuk transparansi. ┬¦ Sediakan informasi yang relevan. ŌĆó Jika berkembang spekulasi atau info yang simpang siur di publik, berikan fakta dan data lain yang relevan untuk menghindari berkembangnya berita palsu. ┬¦ Gunakan sarana media yang tepat. ŌĆó Media sosial adalah sarana penyampaian informasi langsung dan dapat diakses secara cepat oleh publik, sehingga dapat membantu dalam memberikan counter atas berita palsu secara cepat. ┬¦ Gunakan informasi dalam bentuk visual. ŌĆó Penyediaan informasi secara visual berupa infografis, foto, atau bentuk lainnya akan sangat membantu publik dan pihak yang menyampaikan info tersebut (pejabat atau petugas yang ditunjuk) secara lebih tepat dan komprehensif.

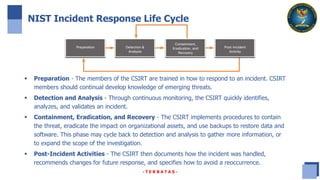

- 8. NIST Incident Response Life Cycle ┬¦ Preparation - The members of the CSIRT are trained in how to respond to an incident. CSIRT members should continual develop knowledge of emerging threats. ┬¦ Detection and Analysis - Through continuous monitoring, the CSIRT quickly identifies, analyzes, and validates an incident. ┬¦ Containment, Eradication, and Recovery - The CSIRT implements procedures to contain the threat, eradicate the impact on organizational assets, and use backups to restore data and software. This phase may cycle back to detection and analysis to gather more information, or to expand the scope of the investigation. ┬¦ Post-Incident Activities - The CSIRT then documents how the incident was handled, recommends changes for future response, and specifies how to avoid a reoccurrence. - T E R B A T A S -

- 9. Prosedur Penanganan Insiden Siber (Insiden Siber Biasa) Preparation Detection Analysis Containment Eradication Recovery Post Incident Act (Lessons Learned) Incident criteria match? Declare Incident Close Incident Update Incident Criteria Improve Analysis Capability Improve Containment Capability Improve Eradication Capability Report Incident Improve Recovery Capability Preparation Detection Analysis Containment Eradication Recovery Post Incident Activity Fase ini meliputi tindakan-tindakan untuk mempersiapkan organisasi dalam menghadapi insiden keamanan siber. Fase ini meliputi tindakan-tindakan untuk mengidentifikasi dan melakukan verifikasi terhadap insiden keamanan siber yang terjadi. Fase ini meliputi tindakan-tindakan untuk menelaah dan menentukan jenis, skala dan dampak dari insiden yang terjadi. Fase ini meliputi tindakan-tindakan untuk mencegah penyebarluasan insiden ke komponen sistem atau layanan TI lainnya. Fase ini meliputi tindakan-tindakan untuk menghapus atau menghilangkan sumber penyebab insiden. Fase ini meliputi tindakan-tindakan untuk memulihkan layanan dan data yang terganggu atau terdampak oleh insiden. Fase ini meliputi tindakan-tindakan dalam mengevaluasi hasil pembelajaran dalam penanganan insiden dan kendali keamanan yang diperlukan dalam mendeteksi serta mencegah insiden serupa di kemudian hari.

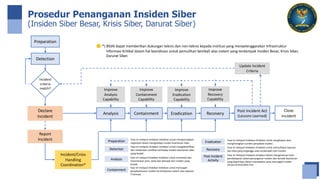

- 10. Prosedur Penanganan Insiden Siber (Insiden Siber Besar, Krisis Siber, Darurat Siber) Preparation Detection Analysis Containment Eradication Recovery Post Incident Act (Lessons Learned) Incident criteria match? Declare Incident Close Incident Update Incident Criteria Improve Analysis Capability Improve Containment Capability Improve Eradication Capability Report Incident Incident/Crisis Handling Coordination* Improve Recovery Capability *) BSSN dapat memberikan dukungan teknis dan non-teknis kepada institusi yang menyelenggarakan Infrastruktur Informasi Kritikal dalam hal koordinasi untuk pemulihan kembali atas sistem yang terdampak Insiden Besar, Krisis Siber, Darurat Siber. Preparation Detection Analysis Containment Eradication Recovery Post Incident Activity Fase ini meliputi tindakan-tindakan untuk mempersiapkan organisasi dalam menghadapi insiden keamanan siber. Fase ini meliputi tindakan-tindakan untuk mengidentifikasi dan melakukan verifikasi terhadap insiden keamanan siber yang terjadi. Fase ini meliputi tindakan-tindakan untuk menelaah dan menentukan jenis, skala dan dampak dari insiden yang terjadi. Fase ini meliputi tindakan-tindakan untuk mencegah penyebarluasan insiden ke komponen sistem atau layanan TI lainnya. Fase ini meliputi tindakan-tindakan untuk menghapus atau menghilangkan sumber penyebab insiden. Fase ini meliputi tindakan-tindakan untuk memulihkan layanan dan data yang terganggu atau terdampak oleh insiden. Fase ini meliputi tindakan-tindakan dalam mengevaluasi hasil pembelajaran dalam penanganan insiden dan kendali keamanan yang diperlukan dalam mendeteksi serta mencegah insiden serupa di kemudian hari.

- 11. NOTIFIKASI DARI TIM NATIONAL CSIRT NEGARA LAIN TIM MONITORING KEAMANAN SIBER PENCARIAN INFORMASI SUMBER TERBUKA LAPORAN / PERMOHONAN ASISTENSI PUSAT KONTAK SIBER TIM INSIDEN RESPONSE TIM CSIRT/KEMENTERIAN/LEMBAGA STAKEHOLDER Memberikan notifikasi kepada stakeholder Moda komunikasi yang digunakan : mail, phone, dan lainnya 3 Menerima informasi mengenai adanya insiden, potensi/ancaman, kerentanan dan lainnya 1 Tim Pusat Kontak Siber memverifikasi informasi dan menyampaikan informasi ke Tim terkait untuk tindak lanjut 2 TIM CYBER THREAT INTELLIGENCE TIM FORENSIC DIGITAL TIM VULNERABILITY ASSESSMENT Stakeholder dapat meminta asistensi penanganan insiden keamanan siber 4 DIREKTORAT TIPIDSIBER, BARESKRIM POLRI Koordinasi penanganan insiden (bila diperlukan) 2 INTERNAL BSSN KA, WAKA, SESTAMA, DEPUTI, DIREKTUR, JURU BICARA 3 Memberikan notifikasi kepada stakeholder Internal BSSN Alur Proses Aduan Siber (Insiden Siber)

- 12. 1. Alur Proses Informasi Aduan Siber - T E R B A T A S - Monitoring Alert pada The Hive Telepon : (021) 78833610 WhatsApp : (0812) 81354598 Email : bantuan70@bssn.go.id Internal Eksternal Mengirimkan informasi kerentanan atau insiden dengan PoC ke Pusat Kontak Siber BSSN 1 1 Mengirimkan notifikasi kerentanan atau insiden kepada stakeholder terkait, melalui email dan telepon Memberikan laporan informasi kerentanan atau insiden kepada Tim Insiden Respon Tidak Ya Monitoring balasan notifikasi selama H+5 (Kontak melalui media yang ada) Apakah terdapat respon balasan notifikasi? Proses Tindak Lanjut Tutup kasus dan lakukan update pada Laporan Eksekutif Monitoring untuk Internal BSSN 4 Ya Mengirimkan laporan kembali ke pengirim untuk perbaikan kelengkapan Melakukan validasi insiden dan laporan aduan 2 Apakah isi Laporan sudah lengkap dan sesuai? 3 5 5 Tidak

- 13. 2. Alur Proses Tindak Lanjut (Asistensi dan Pemutakhiran Insiden) - T E R B A T A S - Notifikasi stakeholder Notifikasi insiden/kerentanan telah dibalas dan selanjutnya proses penanganan 1 Apakah stakeholder mampu menangani kasus tersebut secara internal? Apakah terdapat CSIRT? Tidak Ya Tutup kasus dan update perkembangan laporan penanganan insiden pada Laporan Eksekutif Monitoring setiap 2 Hari Kerja Tidak Ya Stakeholder melaporkan kondisi kasus paling lama H+8 pada Pusat Kontak Siber BSSN 2 Melakukan asistensi atas persetujuan stakeholder terkait 2 Melakukan pemantauan kasus, jika diperlukan asistensi dapat melakukan koordinasi pada BSSN 3 2 Laporkan kondisi kasus paling lama selama H+8 5 NB : Terkait dokumen, standar, dan Tata Kelola penanganan insiden , merujuk pada Peraturan yang dikeluarkan oleh D12 BSSN Asistensi maksimal H+10 sejak permintaan bantuan penanganan 3

- 14. 3. Skema Pemanfaatan Tools - T E R B A T A S - Input Proses Output Outcome Internal Notifikasi dari External Threat Feeds TIM CYBER THREAT INTELLIGENCE TIM FORENSIC DIGITAL TIM VULNERABILITY ASSESSMENT ŌĆó Notification Report ŌĆó Laporan Penanganan Insiden ŌĆó Imbauan Keamanan ŌĆó Meminimalisir alert berulang ŌĆó Meningkatkan Cybersecurity awareness ŌĆó Terjadinya peningkatan keamanan siber di Indonesia TIM INCIDENT RESPONSE Information Sharing Technical Level Strategic Level Tracking Process

- 15. Petunjuk Teknis Penanganan Insiden Siber (Incident Response Playbook) Preparation Analysis Eradication Post-Incident Activity Detection Containment Recovery

- 17. ŌĆ£(Ingatlah) Kechilafan Satu Orang Sahaja Tjukup Sudah Menjebabkan Keruntuhan NegaraŌĆØ MAYJEN TNI DR. ROEBIONO KERTOPATI (1914 - 1984) BAPAK PERSANDIAN REPUBLIK INDONESIA 21 April 2022 TERBATAS 17