РўРёРҝРҫРІС– РҝРҫРјРёР»РәРё РҝСҖРё РІРҝСҖРҫРІР°РҙР¶РөРҪРҪС– DLP

- 1. РўРёРҝРҫРІС– РҝРҫРјРёР»РәРё РҝСҖРё РІРҝСҖРҫРІР°РҙР¶РөРҪРҪС– DLP 15 / 10 / 18 ВлаРҙРёСҒлав Р Р°РҙРөСҶСҢРәРёР№ vr@optidata.com.ua

- 2. #whoami РҶРҪР¶РөРҪРөСҖ Р· С–РҪС„РҫСҖРјР°СҶС–Р№РҪРҫС— РұРөР·РҝРөРәРё. РҹСҖР°СҶСҺСҺ Сғ РәРҫРјРҝР°РҪС–С— OptiData РҗРҪалізСғСҺ РІС–СҖСғСҒРё. РҹРёСҲСғ СҒСӮР°СӮСӮС–. РҹСҖРҫРІРҫРҙР¶Сғ РҪавСҮР°РҪРҪСҸ Р· СҖС–Р·РҪРёС… Р°СҒРҝРөРәСӮС–РІ РҶР‘ Р”РҫРҝРҫмагаСҺ Р· РҝСҖРҫРөРәСӮСғРІР°РҪРҪСҸРј, РІРҝСҖРҫРІР°РҙР¶РөРҪРҪСҸРј СӮР° СҒСғРҝСҖРҫРІРҫРҙРҫРј Р·Р°СҒРҫРұС–РІ захиСҒСӮСғ РҹСҖРёР№СҲРҫРІ РҙРҫ РІР°СҒ СүРҫРұ РҝРҫРҙілиСӮРёСҒСҸ РҙРҫСҒРІС–РҙРҫРј vr@optidata.com.ua radetskiy.wordpress.com

- 3. OptiData вҖ“ С…СӮРҫ РјРё С” ? РңРё вҖ“ СҶРө РәРҫРјР°РҪРҙР° СҒРҝРөСҶіаліСҒСӮС–РІ Р· РҝСҖР°РәСӮРёСҮРҪРёРј РҙРҫСҒРІС–РҙРҫРј С–РҪСӮРөРіСҖР°СҶС–С— СӮР° СҒСғРҝСҖРҫРІРҫРҙСғ СҖС–СҲРөРҪСҢ Р· РҶР‘. РҹСҖР°СҶСҺємРҫ лиСҲРө Р· СӮРёРј, РІ СҮРҫРјСғ СҖРҫР·РұРёСҖаємРҫСҒСҢ. БілСҢСҲС–СҒСӮСҢ Р·РҙС–Р№СҒРҪРөРҪРёС… РҪами РҝСҖРҫРөРәСӮС–РІ захиСүРөРҪС– NDA. РҹСҖРҫРөРәСӮСғємРҫ. РқавСҮаємРҫ. Р РҫР·РіРҫСҖСӮаємРҫ. ЗахиСүаємРҫ.

- 4. РӣСҺРҙРё вҖ“ РҪайСҶС–РҪРҪС–СҲРёР№ СҖРөСҒСғСҖСҒ РәРҫРјРҝР°РҪС–С—. РҶРҪС„РҫСҖРјР°СҶС–СҸ (РәРҫРҪСӮРөРҪСӮ) СҸРәРёР№ СҒСӮРІРҫСҖСҺСҺСӮСҢ РҝСҖР°СҶС–РІРҪРёРәРё С” влаСҒРҪС–СҒСӮСҺ РәРҫРјРҝР°РҪС–С—, Р° РІС–Рҙ СӮР°Рә РҝС–РҙР»СҸгає РәРҫРҪСӮСҖРҫР»СҺ СӮР° захиСҒСӮСғ. РҗР»Рө СҮР°СҒСӮРҫ СҒСӮаєСӮСҢСҒСҸ СӮР°Рә, СүРҫ РІРҝСҖРҫРІР°РҙР¶РөРҪРҪСҸ РөР»РөРјРөРҪСӮС–РІ захиСҒСӮСғ Р·СғРҝРёРҪСҸС”СӮСҢСҒСҸ Р°РұРҫ завиСҒає Сғ РҝРҫРІС–СӮСҖС–. РқРөРіР°СӮРёРІРҪРёР№ РҙРҫСҒРІС–Рҙ. Р РҫР·СҮР°СҖСғРІР°РҪРҪСҸ. РЈРҪРёРәайСӮРө РҫРҝРёСҒР°РҪРёС… РҪРёР¶СҮРө РҝРҫРјРёР»РҫРә Р°РұРё РҪРө СҒСӮР°СӮРё Р¶РөСҖСӮРІРҫСҺ РҪР°СҒСӮСғРҝРҪРҫРіРҫ С–РҪСҶРёРҙРөРҪСӮСғ Р· РІРёСӮРҫРәСғ/РәСҖР°РҙС–Р¶РәРё РҙР°РҪРёС…. ЗаміСҒСӮСҢ РІСҒСӮСғРҝСғ

- 5. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РҶРҪС–СҶС–Р°СӮРҫСҖ(Рё) РҝСҖРҫРөРәСӮСғ С…РҫСҮСғСӮСҢ С–РҪСҒСӮСҖСғРјРөРҪСӮ СҒСӮРөР¶РөРҪРҪСҸ Р·Р° Р»СҺРҙСҢРјРё, Р° РәРҫРҪСӮСҖРҫР»СҺРІР°СӮРё СӮСҖРөРұР° РҙР°РҪС–. РҹРҫРјРёР»РәР° #1 вҖңDLP РҙР»СҸ СӮРҫРіРҫ СүРҫРұ РәРҫРіРҫСҒСҢ СҒРҝС–Р№РјР°СӮРёвҖқ

- 6. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РҶРҪС–СҶС–Р°СӮРҫСҖ(Рё) РҝСҖРҫРөРәСӮСғ С…РҫСҮСғСӮСҢ С–РҪСҒСӮСҖСғРјРөРҪСӮ СҒСӮРөР¶РөРҪРҪСҸ Р·Р° Р»СҺРҙСҢРјРё, Р° РәРҫРҪСӮСҖРҫР»СҺРІР°СӮРё СӮСҖРөРұР° РҙР°РҪС–. РҜРә РҝРҫРұРҫСҖРҫСӮРё Р—Р°СҒСӮРҫСҒРҫРІСғРІР°СӮРё С–РҪСҒСӮСҖСғРјРөРҪСӮРё Р·Р° РҝСҖРёР·РҪР°СҮРөРҪРҪСҸРј РқРө Р·Р°РұСғРІР°СӮРё, СүРҫ СҮР°СҒСӮРёРҪР° С–РҪСҶРёРҙРөРҪСӮС–РІ С” СҖРөР·СғР»СҢСӮР°СӮРҫРј РҪРөСҒРІС–РҙРҫРјРёС… РҙС–Р№. РқР° РҝРөСҖСҒРҫРҪал РҪРө РҝРҫСӮСҖС–РұРҪРҫ РҝРҫР»СҺРІР°СӮРё. РҹРөСҖСҒРҫРҪал РҝРҫСӮСҖС–РұРҪРҫ РҪавСҮР°СӮРё РІС–РҙРҝРҫРІС–РҙалСҢРҪРҫС— РҫРұСҖРҫРұРәРё С–РҪС„РҫСҖРјР°СҶС–С—. РҹРҫРјРёР»РәР° #1 вҖңDLP РҙР»СҸ СӮРҫРіРҫ СүРҫРұ РәРҫРіРҫСҒСҢ СҒРҝС–Р№РјР°СӮРёвҖқ

- 7. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё ЗамРҫРІРҪРёРә РҪРө СҖРҫР·СғРјС–С” СҸРәС– РҙР°РҪС– РҝРҫСӮСҖС–РұРҪРҫ РІС–РҙСҒСӮРөР¶СғРІР°СӮРё. РҹРҫРјРёР»РәР° #2 вҖңР’С–РҙСҒСғСӮРҪС–СҒСӮСҢ РәлаСҒифіРәР°СҶС–С— РҙР°РҪРёС…вҖқ

- 8. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё ЗамРҫРІРҪРёРә РҪРө СҖРҫР·СғРјС–С” СҸРәС– РҙР°РҪС– РҝРҫСӮСҖС–РұРҪРҫ РІС–РҙСҒСӮРөР¶СғРІР°СӮРё. РҜРә РҝРҫРұРҫСҖРҫСӮРё РҹСҖРҫРІРөСҒСӮРё РҫРұліРә РҙР¶РөСҖРөР» С–РҪС„РҫСҖРјР°СҶС–С— СӮР° РјРөСӮРҫРҙС–РІ С—С— РҫРұСҖРҫРұРәРё. Р’С–РҙРҫРәСҖРөРјРёСӮРё СҒРҝСҖавРҙС– важливСғ С–РҪС„РҫСҖРјР°СҶС–СҺ. РһРҝРёСҒР°СӮРё (С…РҫСҮР° РұРё РҪР° РҝР°РҝРөСҖС–) РҝСҖава РҙРҫСҒСӮСғРҝСғ (РІС–РҙРҙС–Р»/РҝРҫСҒР°РҙР°) РҹРҫРјРёР»РәР° #2 вҖңР’С–РҙСҒСғСӮРҪС–СҒСӮСҢ РәлаСҒифіРәР°СҶС–С— РҙР°РҪРёС…вҖқ

- 9. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РҹСҖРҫРұР»РөРјРё Р· РәРҫРјР°РҪРҙРҪРҫСҺ СҖРҫРұРҫСӮРҫСҺ (РҶР‘/РҶРў/РјРөСҖРөжа/Help Desk) вҖңРңРё РҪРө РұСғРҙРөРјРҫ СҶСҢРҫРіРҫ СҖРҫРұРёСӮРё РұРҫ вҖҰ 1536 РҝСҖРёСҮРёРҪР°вҖқ РҹРҫРјРёР»РәР° #3 вҖңРЎСӮСҖах РІС–РҙРҝРҫРІС–РҙалСҢРҪРҫСҒСӮС–вҖқ

- 10. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РҹСҖРҫРұР»РөРјРё Р· РәРҫРјР°РҪРҙРҪРҫСҺ СҖРҫРұРҫСӮРҫСҺ (РҶР‘/РҶРў/РјРөСҖРөжа/Help Desk) РҜРә РҝРҫРұРҫСҖРҫСӮРё Р’РёРұС–СҖ РІС–РҙРҝРҫРІС–РҙалСҢРҪРёС…. РҡРҫРҪСӮСҖРҫР»СҢ Р·Р° С…РҫРҙРҫРј РҝСҖРҫРөРәСӮСғ. РңРөРҪСҲРө РҫРұРіРҫРІРҫСҖРөРҪСҢ, РұС–Р»СҢСҲРө РҝСҖР°РәСӮРёРәРё. Р—РІС–СӮ СүРҫРҙРҪСҸ, РәРҫРҪСӮСҖРҫР»СҢ вҖ“ СҖаз РҪР° 3 Р°РұРҫ 5 РҙРҪС–РІ. РҹРҫРјРёР»РәР° #3 вҖңРЎСӮСҖах РІС–РҙРҝРҫРІС–РҙалСҢРҪРҫСҒСӮС–вҖқ

- 11. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РЎРҝРөСҶіаліСҒСӮРё замРҫРІРҪРёРәР° РҪРө РІСҖахРҫРІСғСҺСӮСҢ С–РҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСғ/РҹР—. РҹРҫРјРёР»РәР° #4 вҖңСліРҝС– Р·РҫРҪРёвҖқ

- 12. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РЎРҝРөСҶіаліСҒСӮРё замРҫРІРҪРёРәР° РҪРө РІСҖахРҫРІСғСҺСӮСҢ С–РҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСғ/РҹР—. РҜРә РҝРҫРұРҫСҖРҫСӮРё РҗСғРҙРёСӮ РҙР¶РөСҖРөР» С–РҪС„РҫСҖРјР°СҶС–С— СӮР° СғСҒС–С… Р·Р°СҒРҫРұС–РІ С—С— Р·РұРөСҖС–РіР°РҪРҪСҸ/РҫРұСҖРҫРұРәРё. РҹРҫ РјРҫжливРҫСҒСӮС– РҙРҫ РҝРҫСҮР°СӮРәСғ РҝСҖРҫРөРәСӮСғ РҝРҫ РІРҝСҖРҫРІР°РҙР¶РөРҪРҪСҺ DLP. РҹРҫРјРёР»РәР° #4 вҖңСліРҝС– Р·РҫРҪРёвҖқ

- 13. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё Р§РөСҖРөР· РұСҖР°Рә РәлаСҒифіРәР°СҶС–С— замРҫРІРҪРёРәСғ РҝСҖРҫСҒСӮС–СҲРө Р°РәСӮРёРІСғРІР°СӮРё РјРҫРҪС–СӮРҫСҖРёРҪРі СғСҒС–С… РҝРҫРҙС–Р№, СүРҫРұ РҝРҫСҒСӮфаРәСӮСғРј зафіРәСҒСғРІР°СӮРё злив. РҹРҫРјРёР»РәР° #5 вҖңР’С–РҙСҒСӮРөР¶СғРІР°СӮРё СғСҒРөвҖқ

- 14. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё Р§РөСҖРөР· РұСҖР°Рә РәлаСҒифіРәР°СҶС–С— замРҫРІРҪРёРәСғ РҝСҖРҫСҒСӮС–СҲРө Р°РәСӮРёРІСғРІР°СӮРё РјРҫРҪС–СӮРҫСҖРёРҪРі СғСҒС–С… РҝРҫРҙС–Р№, СүРҫРұ РҝРҫСҒСӮфаРәСӮСғРј зафіРәСҒСғРІР°СӮРё злив. РҜРә РҝРҫРұРҫСҖРҫСӮРё Див. РҝСғРҪРәСӮ РҝСҖРҫ РәлаСҒифіРәР°СҶС–СҺ РҹРҫРјРёР»РәР° #5 вҖңР’С–РҙСҒСӮРөР¶СғРІР°СӮРё СғСҒРөвҖқ

- 15. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РЎРҝРөСҶіаліСҒСӮРё замРҫРІРҪРёРәР° РҪРө С…РҫСҮСғСӮСҢ СҖРҫР·РұРёСҖР°СӮРёСҒСҸ Сғ СҒРёСҒСӮРөРјС–. Р§РөСҖРөР· СҶРө DLP СҮР°СҒСӮРҫ РҫРҝРёРҪСҸС”СӮСҢСҒСҸ РҪР° РҝС–РҙСӮСҖРёРјСҶС– С–РҪСӮРөРіСҖР°СӮРҫСҖР°, СҸРәРёР№ РҪРө С” влаСҒРҪРёРәРҫРј С–РҪС„РҫСҖРјР°СҶС–С— С– РҪРө Р·РҪає СғСҒС–С… СӮРҫРҪРәРҫСүС–РІ С–РҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖРё. РҜРә РҝРҫРұРҫСҖРҫСӮРё РңРҫСӮРёРІР°СҶС–СҸ РҫРұСҖР°РҪРёС… РІС–РҙРҝРҫРІС–РҙалСҢРҪРёС…. РҹСҖРҫРІРөРҙРөРҪРҪСҸ РҪавСҮР°РҪРҪСҸ РҝРҫ СҖРҫРұРҫСӮС– С–Р· СҒРёСҒСӮРөРјРҫСҺ. (РҙРҫ РІРҝСҖРҫРІР°РҙР¶РөРҪРҪСҸ) РҹРҫРјРёР»РәР° #6 вҖңРҡРҫРјРҝРөСӮРөРҪСҶС–СҸвҖқ

- 16. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РҹРөСҖСҒРҫРҪал замРҫРІРҪРёРәР°, РҫСҒРҫРұливРҫ РҶРў/РҶР‘ СҮР°СҒСӮРҫ РҪРө РІРёР·РҪР°СҺСӮСҢ РҫРұРјРөР¶РөРҪСҢ. РҜРә РҝРҫРұРҫСҖРҫСӮРё РӣСҺРҙРё РјР°СҺСӮСҢ РұСғСӮРё Р·Р°СҶС–РәавлРөРҪС– РІ РҝСҖРҫРөРәСӮС–, РІ СҖРҫРұРҫСӮС– СҒРёСҒСӮРөРјРё. РңРҫСӮРёРІР°СҶС–СҸ/Р·Р°РҫС…РҫСҮРөРҪРҪСҸ Р°РұРҫ заміРҪР° РҝРөСҖСҒРҫРҪалСғ. РҹРҫР·РёСҶС–СҸ Р°РҙРјС–РҪР° РҪРө РҝРҫРІРёРҪРҪР° залиСҲР°СӮРё РәРҫРјРҝР°РҪС–СҺ РұРөР· захиСҒРҪРҫСҺ. РҹРҫРјРёР»РәР° #7 вҖңР’С–РҙСҒСғСӮРҪС–СҒСӮСҢ РҙРҫРІС–СҖРё/СҒР°РұРҫСӮажвҖқ

- 17. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РЈ РІСҒСӮР°РҪРҫРІР»РөРҪРёС… РҫРұРјРөР¶РөРҪРҪСҸС… РҪавмиСҒРҪРө СҖРҫРұР»СҸСӮСҢСҒСҸ вҖңРҙС–СҖРәРёвҖқ РҙР»СҸ РәРөСҖС–РІРҪРёРәС–РІ/ РўРһРҹ-РјРөРҪРөРҙР¶РөСҖС–РІ. РҰРө РҝСҖРёР·РІРҫРҙРёСӮСҢ РҙРҫ РІСӮСҖР°СӮРё РәРҫРҪСӮСҖРҫР»СҺ. РҜРә РҝРҫРұРҫСҖРҫСӮРё РҹС–РҙСӮСҖРёРјРәР° РәРөСҖС–РІРҪРёСҶСӮРІР°. РҹСҖавила РҙР»СҸ РІСҒС–С…. РҜРәСүРҫ Р·РјС–РҪР° РҝСҖРҫСҶРөСҒСғ вҖ“ СӮРҫ РҙР»СҸ РІСҒС–С… (+ DLP). РҹРҫРјРёР»РәР° #7 вҖңР”РҫСҖРҫРіРөРҪСҢРәС– VIPвҖқ

- 18. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё БажаРҪРҪСҸ РҝСҖРёС…РҫРІР°СӮРё РІРҝСҖРҫРІР°РҙР¶РөРҪРҪСҸ DLP СҒРёСҒСӮРөРјРё. РҹРҫРјРёР»РәР° #8 вҖңРҡРҫСҖРёСҒСӮСғРІР°СҮС– РҪРө РјР°СҺСӮСҢ Р·РҪР°СӮРё РҝСҖРҫ DLPвҖқ

- 19. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё БажаРҪРҪСҸ РҝСҖРёС…РҫРІР°СӮРё РІРҝСҖРҫРІР°РҙР¶РөРҪРҪСҸ DLP СҒРёСҒСӮРөРјРё. РҜРә РҝРҫРұРҫСҖРҫСӮРё РҶРҙРөРҪСӮифіРәР°СҶС–СҸ СҶС–Р»РөР№ РҝСҖРҫРөРәСӮСғ. РҹРөСҖРөРҫСҒРјРёСҒР»РөРҪРҪСҸ СҖРҫлі С–РҪСҒСӮСҖСғРјРөРҪСӮС–РІ. РҹРҫРҝРөСҖРөРҙР¶РөРҪРҪСҸ СӮР° РҪавСҮР°РҪРҪСҸ РәРҫСҖРёСҒСӮСғРІР°СҮС–РІ. РҹС–РҙСӮСҖРёРјРәР° РәРөСҖС–РІРҪРёСҶСӮРІР°. РҹРҫРјРёР»РәР° #8 вҖңРҡРҫСҖРёСҒСӮСғРІР°СҮС– РҪРө РјР°СҺСӮСҢ Р·РҪР°СӮРё РҝСҖРҫ DLPвҖқ

- 20. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё БажаРҪРҪСҸ СҒСӮРөжиСӮРё СҒРәС–Р»СҢРәРё СҮР°СҒСғ РәРҫСҖРёСҒСӮСғРІР°СҮ РҝСҖРҫРІС–РІ РҪР° СҒайСӮС– РҘ РҜРә РҝРҫРұРҫСҖРҫСӮРё Р РҫР·РјРөР¶СғРІР°СӮРё СҖРҫРұРҫСӮСғ С– СҖРҫзваги (PC/Laptop + Tablet) РҡРҫРҪСӮСҖРҫР»СҺРІР°СӮРё СҖРөР·СғР»СҢСӮР°СӮ, Р° РҪРө РәС–Р»СҢРәС–СҒСӮСҢ РІРәлаРҙРҫРә Сғ РұСҖР°СғР·РөСҖС–. РңРҫСӮРёРІР°СҶС–СҸ, СҖРҫР·РІРёСӮРҫРә. РҹРҫРјРёР»РәР° #9 вҖңDLP = РҫРұліРә СҖРҫРұРҫСҮРҫРіРҫ СҮР°СҒСғвҖқ

- 21. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РӣСҺРҙРё РІСҖазливі РҙРҫ РјР°РҪС–РҝСғР»СҸСҶС–Р№ С– РҫРұРјР°РҪСғ, Р° СҒРёСҒСӮРөРјРё вҖ“ РҙРҫ malware. РҹРҫРјРёР»РәР° #10 вҖңРЎРҫСҶіалСҢРҪР° С–РҪР¶РөРҪРөСҖС–СҸвҖқ

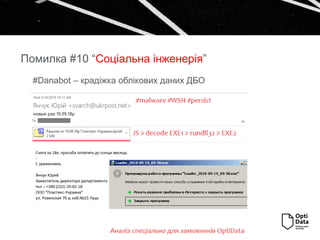

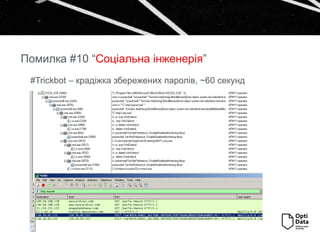

- 22. #Danabot вҖ“ РәСҖР°РҙС–Р¶РәР° РҫРұліРәРҫРІРёС… РҙР°РҪРёС… ДБРһ РҹРҫРјРёР»РәР° #10 вҖңРЎРҫСҶіалСҢРҪР° С–РҪР¶РөРҪРөСҖС–СҸвҖқ

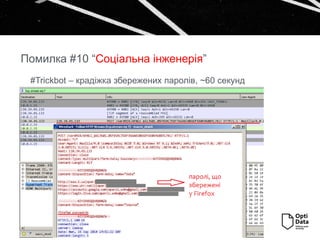

- 23. #Trickbot вҖ“ РәСҖР°РҙС–Р¶РәР° Р·РұРөСҖРөР¶РөРҪРёС… РҝР°СҖРҫлів, ~60 СҒРөРәСғРҪРҙ РҹРҫРјРёР»РәР° #10 вҖңРЎРҫСҶіалСҢРҪР° С–РҪР¶РөРҪРөСҖС–СҸвҖқ

- 24. #Trickbot вҖ“ РәСҖР°РҙС–Р¶РәР° Р·РұРөСҖРөР¶РөРҪРёС… РҝР°СҖРҫлів, ~60 СҒРөРәСғРҪРҙ РҹРҫРјРёР»РәР° #10 вҖңРЎРҫСҶіалСҢРҪР° С–РҪР¶РөРҪРөСҖС–СҸвҖқ

- 25. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РӣСҺРҙРё РІСҖазливі РҙРҫ РјР°РҪС–РҝСғР»СҸСҶС–Р№ С– РҫРұРјР°РҪСғ, Р° СҒРёСҒСӮРөРјРё вҖ“ РҙРҫ malware. РҜРә РҝРҫРұРҫСҖРҫСӮРё РқР°СҸРІРҪС–СҒСӮСҢ DLP РҪРө РҝРҫРј'СҸРәСҲСғС” РІРёРјРҫРі РҙРҫ захиСҒСӮСғ РәС–РҪСҶРөРІРёС… СӮРҫСҮРҫРә. РҹРөСҖСҒРҫРҪал РҝРҫСӮСҖС–РұРҪРҫ РІСҮРёСӮРё РҝСҖРҫСӮРёРҙС–СҸСӮРё фіСҲРёРҪРіСғ СӮР° РјР°РҪС–РҝСғР»СҸСҶС–СҸРј. Malware РјРҫР¶Рө РұСғСӮРё РҝСҖРёС…РҫРІР°РҪРёРј РәР°РҪалРҫРј РІРёСӮРҫРәСғ С–РҪС„РҫСҖРјР°СҶС–С—. РҹРҫРјРёР»РәР° #10 вҖңРЎРҫСҶіалСҢРҪР° С–РҪР¶РөРҪРөСҖС–СҸвҖқ

- 26. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РҹРөСҖСҒРҫРҪал РҫРұСҖРҫРұР»СҸС” С–РҪС„РҫСҖРјР°СҶС–СҺ РҪР° РҪРөРәРҫРҪСӮСҖРҫР»СҢРҫРІР°РҪРёС… РҝСҖРёСҒСӮСҖРҫСҸС… РҹРҫРјРёР»РәР° #11 вҖңРҹСҖРёСҒСӮСҖРҫС— РұРөР· DLPвҖқ

- 27. ДжРөСҖРөР»Рҫ РҝСҖРҫРұР»РөРјРё РҹРөСҖСҒРҫРҪал РҫРұСҖРҫРұР»СҸС” С–РҪС„РҫСҖРјР°СҶС–СҺ РҪР° РҪРөРәРҫРҪСӮСҖРҫР»СҢРҫРІР°РҪРёС… РҝСҖРёСҒСӮСҖРҫСҸС… РҜРә РҝРҫРұРҫСҖРҫСӮРё Р—РјС–РҪР° СҒС…РөРјРё СҖРҫРұРҫСӮРё. РҰРөРҪСӮСҖалізаСҶС–СҸ Р·РұРөСҖС–РіР°РҪРҪСҸ РҙР°РҪРёС…. ЗалСғСҮРөРҪРҪСҸ РҙРҫРҙР°СӮРәРҫРІРёС… СҒРёСҒСӮРөРј РҙР»СҸ РәРҫРҪСӮСҖРҫР»СҺ РҪРө лиСҲРө СҖРҫРұРҫСҮРёС… СҒСӮР°РҪСҶС–Р№ Р° Р№ РјРҫРұС–Р»СҢРҪРёС…/РҙРҫРјР°СҲРҪС–С… РҝСҖРёСҒСӮСҖРҫС—РІ. РҹРҫСӮСҖС–РұРҪРҫ Р·Р°РұСҖР°СӮРё файли РәРҫРјРҝР°РҪС–С— Р· СӮРёС… РҝСҖРёСҒСӮСҖРҫС—РІ, РәРҫРҪСӮСҖРҫР»СҢ СҸРәРёС… РјРё РҪРө РІ Р·РјРҫР·С– Р·Р°РұРөР·РҝРөСҮРёСӮРё. РҹРҫРјРёР»РәР° #11 вҖңРҹСҖРёСҒСӮСҖРҫС— РұРөР· DLPвҖқ

- 28. Р—Р°РҝРёСӮР°РҪРҪСҸ ? #IOC СӮР° Р·РІС–СӮРё СҲСғРәайСӮРө СӮСғСӮ: https://pastebin.com/u/VRad https://www.facebook.com/Optidata.com.ua https://radetskiy.wordpress.com/

- 29. Р”СҸРәСғСҺ вам Р·Р° СғвагСғ!