NSP та MWG - захист мережевого трафіку

- 2. Захист мережевого та веб-трафіка. Контроль мережевої активності та запобігання небажаним (шкідливим) підключенням Олег Лободін OL@optidata.com.ua

- 3. Про мене Працюю у компанії OptiData Відповідаю за технічну підтримку проектів Допомога у проектах та pre-sale

- 4. Виклики з виявлення порушень 20% Помилкові спрацювання 35% Виявлення 3% Інші 9% Пошкодження Відновлення 22% Захист 11% Своєчасне реагування 9% Години 11% Дні 64% Тижні 4% Роки 12% Місяці Компроміс щодо виявлення Виклики з керування безпекою 80% стверджують, що пошук порушень триває тижні, місяці…fail :)

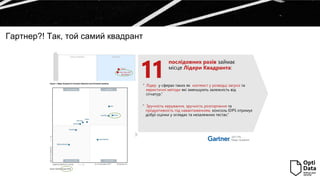

- 5. Гартнер?! Так, той самий квадрант Completeness of Vision AbilitytoExecute послідовних разів займає місце Лідери Квадранта: 1 2017 IPS Magic Quadrant “ Лідер у сферах таких як контекст у розвідці загроз та евристичні методи які зменшують залежність від сігнатур.” “ Зручність керування, зручність розгортання та продуктивність під навантаженням, консоль IDPS отримує добрі оцінки у оглядах та незалежних тестах.” CHALLENGERS VISIONARIES TrendMicro (TippingPoint) IBM Venusteh NSFOCUS Wins Cisco Intel Security* (McAfee) NICHE PLAYERS LEADERS AhnLab Huawe Hillstone Networks AlertLogic 1

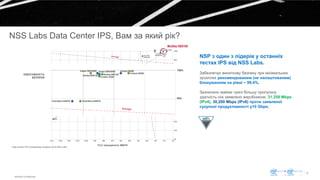

- 6. . McAfee Confidential 6 Data Center IPS Comparative Analysis 2016 NSS Labs NSP з один з лідерів у останніх тестах IPS від NSS Labs. Забезпечує виняткову безпеку при мінімальних зусиллях рекомендованим (не налаштованим) блокуванням на рівні ~ 99.4%. Зазначено майже тричі більшу пропускну здатність ніж заявлено виробником, 31,358 Mbps (IPv4), 30,200 Mbps (IPv6) проти заявленої сукупної продуктивності у10 Gbps. ЕФЕКТИВНІСТЬ БЕЗПЕКИ TCO захищеного MBPS NSS Labs Data Center IPS, Вам за який рік? McAfee NS9100

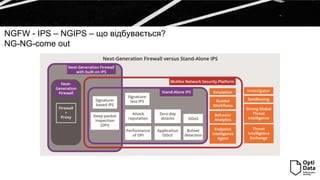

- 7. NGFW - IPS – NGIPS – що відбувається? NG-NG-come out

- 8. Різноманіття безсигнатурної перевірки Attack Behavior Attack Traffic Attack Reputation Global threat intelligence Threat intelligence exchange Threat Horizon Deep file analysis Sandboxing GAM (browser) emulation Endpoint intelligence Network threat behavior analysis Advanced botnet detection

- 9. 9McAFEE CONFIDENTIAL Emulation and Deep File Analysis GAM (browser) JavaScript Adobe PDF Adobe Flash Визначаємо Поведінку Атаки Безсигнатурний аналіз

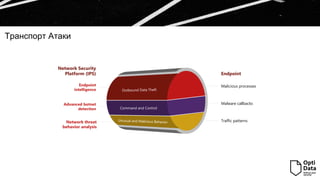

- 10. Транспорт Атаки Endpoint intelligence Advanced botnet detection Malicious processes Malware callbacks Traffic patterns Command and Control Endpoint Network Security Platform (IPS) Транспорт Атаки Network threat behavior analysis

- 11. Endpoint Intelligence в дії Network Security Platform Network Perspective User Network Application Alice Oracle SalesForce Twitter Bob Skype SSH Oracle Carol HTTP, SSL IMAP Oracle Host Process Hyperion Firefox TweetDeck Skype PuTTy Oracle CRM Safari Thunderbird OUTLOOK.EXE Anomaly No No No No No No No No Yes Endpoint Intelligence Process Device User Single Packet Signal Endpoint Intelligence Agent Connection Anomaly Повна видимість рівня додатків

- 12. Швидке виявлення порушень Звичайна перспектива Збільшує шум та помилки користувача Інтелектуальний підхід Оптимізовані розслідування та відображення Послідовність Сповіщень Ефективні Події EVENT 1 ALERT 2 ALERT 3 ALERT 5 ALERT 6 ALERT 1 ALERT 2 ALERT 3 ALERT 4 ALERT 5 ALERT 6

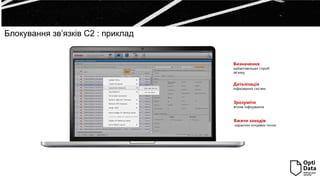

- 13. Блокування зв’язків С2 : приклад Деталізація інфікованих систем Зрозуміти вплив інфікування Визначення найактивніших спроб зв’язку Вжити заходів карантин кінцевих точок

- 14. McAfee Confidential Overview – What’s New in v9.2 for NSP and vNSP March 13, 2018

- 15. 15McAFEE CONFIDENTIAL v9.2 – Key New Features Public GA March 13, 2018 Inbound SSL Decryption (patent pending) Native Snort Compatibility STIX Enhancements vNSP for Microsoft Azure vNSP High Performance Sensor (AWS) Outbound SSL Decryption v9.2 Complete Feature List & Release Notes at PD27453 Device Manager in NSM vNSP Listed in AWS & Azure Marketplaces

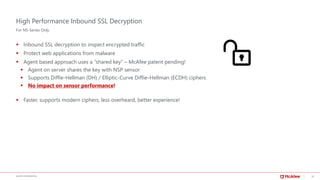

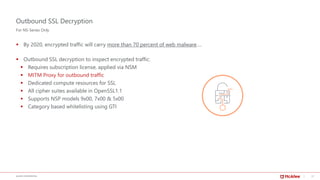

- 16. 16McAFEE CONFIDENTIAL High Performance Inbound SSL Decryption ▪ Inbound SSL decryption to inspect encrypted traffic ▪ Protect web applications from malware ▪ Agent based approach uses a “shared key” – McAfee patent pending! ▪ Agent on server shares the key with NSP sensor ▪ Supports Diffie-Hellman (DH) / Elliptic-Curve Diffie–Hellman (ECDH) ciphers ▪ No impact on sensor performance! ▪ Faster, supports modern ciphers, less overheard, better experience! For NS-Series Only

- 17. 17McAFEE CONFIDENTIAL Outbound SSL Decryption ▪ By 2020, encrypted traffic will carry more than 70 percent of web malware…. ▪ Outbound SSL decryption to inspect encrypted traffic: ▪ Requires subscription license, applied via NSM ▪ MITM Proxy for outbound traffic ▪ Dedicated compute resources for SSL ▪ All cipher suites available in OpenSSL1.1 ▪ Supports NSP models 9х00, 7х00 & 5х00 ▪ Category based whitelisting using GTI For NS-Series Only

- 18. 18McAFEE CONFIDENTIAL Native Snort Compatibility ▪ Snort rules widely used by majority of our customers ▪ Enhances our support for Snort open source IPS ▪ McAfee NSP and vNSP now have native Snort support ▪ Fully integrates with McAfee Network Security Manager (NSM) ▪ New NSM workflow for Snort rules

- 19. 19McAFEE CONFIDENTIAL STIX – Whitelist / Blacklist Enhancements ▪ Structured Threat Information eXpression (STIX) ▪ Popular with our customers, open source ▪ Enhanced STIX support (phase 1): ▪ Ensure existing lists meet latest presentation standards ▪ Change the IPS inspection whitelist from view-only to editable ▪ Update existing lists to support add/edit of a single record at a time ▪ Improved cyber threat identification and analysis! For NS-Series and vNSP solutions

- 20. 20McAFEE CONFIDENTIAL Device Manager in McAfee Network Security Manager (NSM) ▪ Enables users to perform key device management tasks via a single pane of glass ▪ Provides an overview of the entire sensor installation ▪ In current release this is a read-only feature with a goal towards making it actionable in upcoming releases ▪ Simplifies management and delivers an improved customer experience! For NS-Series and vNSP solutions

- 21. 21McAFEE CONFIDENTIAL McAfee Virtual IPS for Public Clouds Support for Microsoft Azure ▪ vNSP now supports Azure environments! ▪ vNSP listed on Microsoft Azure Marketplace ▪ Licensing - Bring Your Own License (BYOL) High Performance Sensor for AWS ▪ Virtual sensor throughput now up to 1Gbps for AWS vNSP on AWS Marketplace ▪ vNSP listed on AWS Marketplace - ▪ Licensing - Bring Your Own License (BYOL) For vNSP solutions

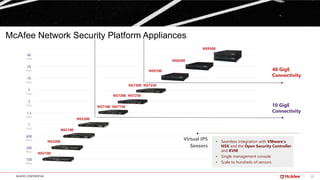

- 22. 22McAFEE CONFIDENTIAL McAfee Network Security Platform Appliances 5 Gbps 3 Gbps 1.5 Gbps 600 Mbps 200 Mbps 100 Mbps 20 Gbps 1 Gbps 10 Gbps 40 Gbps NS9100 NS9200 NS9300 NS7100 NS7150 NS7200 NS7250 10 GigE Connectivity 40 GigE Connectivity NS7300 NS7350 NS5200 NS5100 ▪ Seamless integration with VMware’s NSX and the Open Security Controller and KVM ▪ Single management console ▪ Scale to hundreds of sensors Virtual IPS Sensors NS3200 NS3100

- 23. Дякую за увагу! Але …

- 24. Клас рішень Web Gateway / Web Protection Основні завдання 1. Не допустити проникнення шкідливого коду в локальну мережу 2. Забезпечити виконання корпоративної політики використання доступу в мережу Інтернет 3. Ефективне використання каналу доступу в Інтернет

- 25. McAfee Web Protection Багаторівнева Безпека Визначення хмарних додатків включаючи shadow IT, керування їх доступом або функціоналом Контроль даних за допомогою вбудованих словників та шифрування для хмарних середовищ Підвищення ефективності та покращення операцій з безпекою шляхом інтеграції до пісочниці, кінцевих точок, обміну інформацією про загрози, SIEM та ін. eP Anti- Malware Security Integration Data Protection Application Visibility and Control Content Inspection SSL Scanning Блокування відомого та 0-day шкідливого програмного забезпечення, перш ніж воно досягне мети Видимість у зашифрованому трафіку та запобігання прихованим загрозам Фільтрація небажаних URLs, категорій та типів контенту Rule Outbound Traffic Inbound Traffic Engine

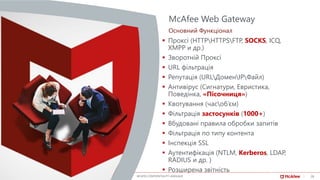

- 26. 26Date, specific business group MCAFEE CONFIDENTIALITY LANGUAGE ▪ Проксі (HTTPHTTPSFTP, SOCKS, ICQ, XMPP и др.) ▪ Зворотній Проксі ▪ URL фільтрація ▪ Репутація (URLДоменIPФайл) ▪ Антивірус (Сигнатури, Евристика, Поведінка, «Пісочниця») ▪ Квотування (часоб’єм) ▪ Фільтрація застосунків (1000+) ▪ Вбудовані правила обробки запитів ▪ Фільтрація по типу контента ▪ Інспекція SSL ▪ Аутентифікація (NTLM, Kerberos, LDAP, RADIUS и др. ) ▪ Розширена звітність McAfee Web Gateway Основний Функціонал 26

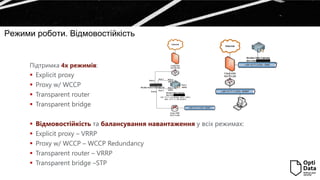

- 27. Режими роботи. Відмовостійкість Підтримка 4х режимів: ▪ Explicit proxy ▪ Proxy w/ WCCP ▪ Transparent router ▪ Transparent bridge ▪ Відмовостійкість та балансування навантаження у всіх режимах: ▪ Explicit proxy – VRRP ▪ Proxy w/ WCCP – WCCP Redundancy ▪ Transparent router – VRRP ▪ Transparent bridge –STP

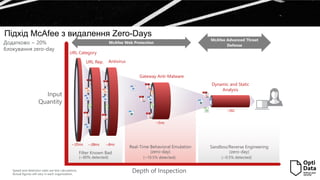

- 28. Як більшість організацій підходять до веб-загроз Filter Known Bad Sandbox (zero-day) Web Gateways Sandbox Dynamic Analysis URL Category AntivirusURL Rep. ~.05ms Input Quantity Depth of Inspection ~.08ms ~8ms ~90s (~80% detected) (~20% detected) Speed and detection rates are test calculations. Actual figures will vary in each organization. Фільтрація URL та антивірус зупиняють відомі загрози, дозволяючи решті дістатися кінцевих точок та пісочниці

- 29. Підхід McAfee з видалення Zero-Days Додатково ~ 20% блокування zero-day Filter Known Bad Sandbox/Reverse Engineering (zero-day) Real-Time Behavioral Emulation (zero-day) McAfee Web Protection McAfee Advanced Threat Defense Dynamic and Static Analysis Gateway Anti-Malware Antivirus Input Quantity Depth of Inspection ~.05ms ~.08ms ~8ms ~5ms ~90s (~80% detected) (~19.5% detected) (~0.5% detected) Speed and detection rates are test calculations. Actual figures will vary in each organization. URL Category URL Rep.

- 30. Функціонал, приклад: квоти за обсягом ▪ McAfee Web Gateway також підтримує квоти за обсягом трафіку, знижуючи завантаження каналу доступу в Інтернет і втрати продуктивності

- 31. Функціонал McAfee Web Gateway Фільтрація

- 32. Інтеграція з McAfee Advanced Threat Defense З боку користувача

- 33. Звітність

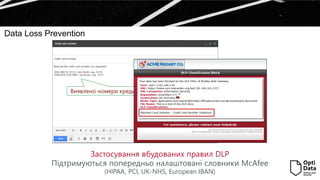

- 34. Data Loss Prevention Застосування вбудованих правил DLP Підтримуються попередньо налаштовані словники McAfee (HIPAA, PCI, UK-NHS, European IBAN) Виявлено номери кредитних карток

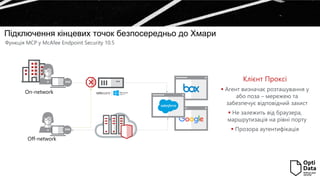

- 35. Підключення кінцевих точок безпосередньо до Хмари Функція MCP у McAfee Endpoint Security 10.5 Клієнт Проксі ▪ Агент визначає розташування у або поза – мережею та забезпечує відповідний захист ▪ Не залежить від браузера, маршрутизація на рівні порту ▪ Прозора аутентифікація Off-network ENS On-network ENS

- 36. 36Date, specific business group MCAFEE CONFIDENTIALITY LANGUAGE Data Privacy Encrypt data going to the cloud storage Encryption protects cloud-based files

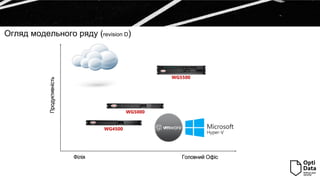

- 37. Огляд модельного ряду (revision D) Продуктивність Філія Головний Офіс WG4500 WG5000 WG5500

- 38. McAfee: Integrated Platform McAfee Web Protection McAfee Network Security Platform McAfee Endpoint Security McAfee Advanced Threat Defense McAfee Enterprise Security Manager (SIEM) McAfee ePO McAfee Threat Intelligence Exchange/Data Exchange Layer McAfee Active Response McAfee Enterprise Security Manager (SIEM) McAfee ePO McAfee Threat Intelligence Exchange/Data Exchange Layer Protect DetectCorrect McAfee Advanced Threat Defense McAfee Threat Intelligence Exchange McAfee Data Protection McAfee Security Innovation Alliance Partners McAfee Active Response McAfee ePO™

- 39. Запитання ?

- 40. Дякую за увагу! OL@optidata.com.ua Phone: +38 (050) 627 87 05

- 41. RAW DATA

- 42. 43McAFEE CONFIDENTIAL Global Data Center Infrastructure 22 data centers providing local internet content in 59 locations across 42 countries

- 43. 44Date, specific business group MCAFEE CONFIDENTIALITY LANGUAGE 44 Полный разбор HTML. Удаление блока навигации VKontakte Функционал McAfee Web Gateway

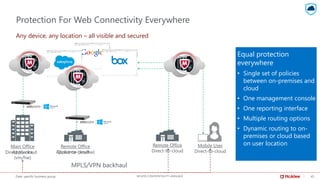

- 44. 45Date, specific business group MCAFEE CONFIDENTIALITY LANGUAGE Protection For Web Connectivity Everywhere Any device, any location – all visible and secured Main Office Appliance (vm/hw) Remote Office Appliance (vm/hw) Remote Office Direct-to-cloud Mobile User Direct-to-cloud MPLS/VPN backhaul Direct-to-cloudDirect-to-cloud Equal protection everywhere • Single set of policies between on-premises and cloud • One management console • One reporting interface • Multiple routing options • Dynamic routing to on- premises or cloud based on user location + +

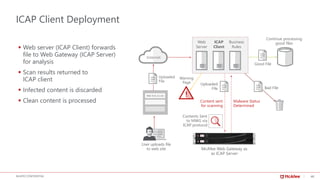

- 45. 46McAFEE CONFIDENTIAL Uploaded File Malware Status Determined Contents Sent to MWG via ICAP protocol Content sent for scanning Bad File Uploaded File Warning Page Good File Web Server Business Rules ICAP Client Internet ICAP Client Deployment ▪ Web server (ICAP Client) forwards file to Web Gateway (ICAP Server) for analysis ▪ Scan results returned to ICAP client ▪ Infected content is discarded ▪ Clean content is processed McAfee Web Gateway as as ICAP Server Continue processing good files Internet Web form on site User uploads file to web site

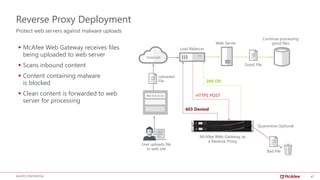

- 46. 47McAFEE CONFIDENTIAL Reverse Proxy Deployment Protect web servers against malware uploads ▪ McAfee Web Gateway receives files being uploaded to web server ▪ Scans inbound content ▪ Content containing malware is blocked ▪ Clean content is forwarded to web server for processing User uploads file to web site McAfee Web Gateway as a Reverse Proxy Good File Continue processing good files Bad File Web Server Uploaded File Load Balancer HTTPS POST 403 Denied 200 OK Quarantine Optional Internet Web form on site