Europejskie Ramy InteroperacyjnoŇõci 2.0

- 1. InteroperacyjnoŇõńá w praktyce PaweŇā Krawczyk

- 2. Studium przypadku GIODO (kwiecieŇĄ 2009) ‚Äď Elektroniczna Skrzynka Podawcza Wymagania: Windows, Internet Explorer, uprawnienia administratora Elementarne problemy z obsŇāugńÖ typ√≥w plik√≥w BŇāńôdy w weryfikacji ŇõcieŇľki certyfikacji w podpisie UM Krak√≥w (luty 2008) ‚Äď Elektroniczna Skrzynka Podawcza Wymagania: Windows, Internet Explorer, uprawnienia administratora Dokumenty przyjmuje w jednym formacie, zwraca w drugim, UPO w trzecim Formaty podpisanych dokument√≥w w Polsce 2005 ‚Äď 4 formaty, 2 czńôŇõciowo kompatybilne 2008 ‚Äď 14 format√≥w, 2 czńôŇõciowo kompatybilne

- 3. Studium przypadku "A co do internetowej rejestracji firmy to kierowniczka nie ukrywa, Ňľe aby poprawnie wypeŇānińá wniosek ( dostńôpny na stronie www.bialystok.pl) trzeba byńá doskonale przygotowanym pod kńÖtem ekonomicznym, ale i informatycznym ." Ewa Sok√≥lska, ‚ÄěJedno okienko i masa problem√≥w‚ÄĚ, Gazeta Wyborcza, 2009

- 4. Dwa przykŇāady pozytywne E-Deklaracje ‚Äě Specyfikacja wejŇõcia-wyjŇõcia‚ÄĚ systemu e-Deklaracje (2008) Platforma testowa Darmowy program PITY 2008 obsŇāuguje wysyŇāanie PIT z podpisem kwalifikowanym i bez podpisu (2009) Kompleksowy System Informatyczny ZUS Specyfikacja KSI MAIL ujawniona wyrokiem sńÖdu z 2007 roku (d.i.p.) ‚Äě Wymagania dla oprogramowania interfejsowego‚ÄĚ EWD (2009) Platforma testowa

- 5. Nos dla tabakiery, czy tabakiera dla nosa? Rok 1999 ‚Äď nowe narzńôdzie Dyrektywa 1999/93/EC o podpisie elektronicznym (QES) Silne narzńôdzie do uwierzytelnienia os√≥b fizycznych Lata 1999-2009 PaŇĄstwa CzŇāonkowskie bez skutku dostosowujńÖ problemy do narzńôdzia udostńôpnionego przez KE CzńôŇõńá PCz daje sobie spok√≥j z QES 2001 UK ‚Äď Government Gateway 2005 Dania ‚Äď OCES 2008 Polska zapowiada zaufany profil 2009 Polska ‚Äď PIT-36 bez QES

- 6. Jaki problem chcemy rozwińÖzańá? Najlepiej wszystkie na raz Tak sińô nie da‚Ķ Efekt taki jak obecnie WŇāaŇõciwy porzńÖdek pracy Jaki mamy Problem? (koszty fakturowania? koszty papieru? poufnoŇõńá?) Jakie mamy dla niego RozwińÖzania? Czy jeden rozmiar moŇľe pasowańá wszystkim? KorzyŇõńá ‚Äď jedno RozwińÖzanie rozwińÖzuje wiele Problem√≥w Ryzyko ‚Äď RozwińÖzanie moŇľe nie rozwińÖzywańá Ňľadnego z problem√≥w skutecznie Ryzyko ‚Äď koniecznoŇõńá dostosowania poziomu bezpieczeŇĄstwa do najbardziej wymagajńÖcej procedury (r√≥wnanie w g√≥rńô)

- 7. Pytania kontrolne Czy to RozwińÖzanie rzeczywiŇõcie zmniejsza dotkliwoŇõńá Problemu? Czy to RozwińÖzanie nie czyni Problemu jeszcze bardziej dotkliwym? PrzykŇāad Jaki problem miaŇā rozwińÖzańá podpis kwalifikowany w ZUS (nowelizacja 2005)? Skutki Koszt dla przedsińôbiorc√≥w ~32 mln zŇā rocznie Koszt dostosowania KSI ZUS Zamiast 1 certyfikatu ‚Äěna firmńô‚ÄĚ konieczne kilka certyfikat√≥w ‚Äěna osobńô‚ÄĚ Konieczny dodatkowy certyfikat atrybutu

- 8. BezpieczeŇĄstwo jako czynnik koszt√≥w i wykluczenia Racjonalne planowanie bezpieczeŇĄstwa

- 9. Czy ‚Äěwińôcej bezpieczeŇĄstwa‚ÄĚ oznacza ‚Äělepiej‚ÄĚ? Praktyka od 1999 roku ‚Äď maksymalizacja siŇāy mechanizm√≥w bezpieczeŇĄstwa E-faktura, dow√≥d rejestracyjny samochodu, KPA, DIP, ZUS Wraz z wzrostem bezpieczeŇĄstwa RosnńÖ koszty inwestycyjne i operacyjne Maleje dostńôpnoŇõńá 100% bezpieczeŇĄstwa = 0% dziaŇāania

- 10. Konsekwencje nieuzasadnionego podnoszenia wymagaŇĄ NiŇľsza dostńôpnoŇõńá usŇāug Ograniczenie prawa obywateli do usŇāug publicznych Warunki progowe nieproporcjonalne do wagi procesu ‚Äě Wysoki poziom bezpieczeŇĄstwa‚ÄĚ ‚Äď tylko na papierze ‚Äě Bezpieczny w rozumieniu rozporzńÖdzenia‚ÄĚ Niepodpisany PDF plus podpis kwalifikowany w oddzielnym pliku Gorszy zwrot z inwestycji (ROI) Koszt inwestycji / liczba beneficjent√≥w

- 11. W kwestii zwrotu z inwestycji ‚Äě Brak zainteresowania elektronicznym podpisem widańá r√≥wnieŇľ w Urzńôdzie Miasta. ‚Äď W praktyce nikt z niego nie korzysta. W tym roku byŇāy moŇľe 3-4 korespondencje podpisane w ten spos√≥b ‚Äď zdradza Piotr Malcharek, dyrektor WydziaŇāu Informatyki UMK. W Punkcie ObsŇāugi Przedsińôbiorcy z takiego rozwińÖzania korzysta Ňõrednio 5-10 przedsińôbiorc√≥w miesińôcznie.‚ÄĚ Katarzyna Ponikowska, ‚ÄěPodpiszesz bez dŇāugopisu‚ÄĚ, Echo Miasta Krakowa, 30 listopada 2009 ‚Äě Przez cztery lata na stworzenie biur RUM wydano ok. 200 mln zŇā (...) NajwińôkszńÖ kompromitacjńÖ okazaŇā sińô centralny przetarg na sprzńôt i oprogramowanie dla 300 szpitali, realizowany ze Ňõrodk√≥w Banku Ňöwiatowego. DuŇľńÖ czńôŇõńá tych Ňõrodk√≥w po prostu zmarnowano, a resztńô przeznaczono na zakup sprzńôtu, na kt√≥rym p√≥Ňļniej miaŇāy byńá zainstalowane systemy. Niestety, druga czńôŇõńá przetargu dotyczńÖca oprogramowania nie odbyŇāa sińô do dziŇõ, a sprzńôt zakupiony jeszcze w 1995 r. zdńÖŇľyŇā sińô zestarzeńá ‚Äě Computerworld, "Paradoksy reformy", 6 grudzieŇĄ 1999

- 12. Poziom bezpieczeŇĄstwa musi wynikańá z analizy ryzyka Dane wejŇõciowe WartoŇõńá aktywu (skutku prawnego) PrawdopodobieŇĄstwo zdarzenia Procesy o r√≥Ňľnej wadze skutk√≥w prawnych R√≥Ňľne poziomy ryzyka JeŇõli gradacja poziom√≥w ryzyka‚Ķ ‚Ķ to gradacja zabezpieczeŇĄ

- 13. Gradacja zabezpieczeŇĄ w praktyce Klienci indywidualni BankowoŇõńá korporacyjna Profil uŇľytkowania Bardzo duŇľo Ňõrednich i maŇāych klient√≥w Pewna liczba duŇľych klient√≥w HasŇāo dla logowania i autoryzacji transakcji Podatne na phishing (ryzyko: klienci tracńÖ pienińÖdze, bank traci klient√≥w) Podatne na phishing (ryzyko: klienci tracńÖ pienińÖdze, bank traci klient√≥w) HasŇāo do logowania plus kod SMS WystarczajńÖco dobre dla wińôkszoŇõci klient√≥w i dla banku NiewystarczajńÖcy poziom bezpieczeŇĄstwa i niezaprzeczalnoŇõci dla klienta i dla banku (ryzyko: klienci tracńÖ pienińÖdze, bank traci klient√≥w) Token sprzńôtowy (hasŇāa jednorazowe) NIeuzasadniony koszt zarzńÖdzania tokenami ze strony banku do (ryzyko: bank traci pienińÖdze, frustracja klient√≥w) WystarczajńÖco dobre rozwińÖzanie dla wińôkszoŇõci klient√≥w. Zwińôkszona moŇľliwoŇõńá rozstrzygania spor√≥w przez bank (silna niezaprzeczalnoŇõńá) Kwalifikowany podpis elektroniczny Nieuzasadniony koszt po stronie klienta, znaczny koszt zarzńÖdzania po stronie banku (ryzyko: klient nie zainwestuje pienińôdzy i cierpliwoŇõci, zwińôkszone wymagania odnoŇõnie systemu po stronie klienta) RozwińÖzanie dobre dla klient√≥w o zwińôkszonych potrzebach dotyczńÖcych bezpieczeŇĄstwa. Zwińôkszona moŇľliwoŇõńá rozstrzygania spor√≥w przez bank (silna niezaprzeczalnoŇõńá)

- 14. Studium przypadku PrzykŇāady PŇāatnoŇõńá abonamentu RTV ‚Äěprzez Internet‚ÄĚ Po co dwukrotna wymiana korespondencji pocztńÖ? E-deklaracje PIT za 2007 ‚Äď wymagany QES: <1000 deklaracji PIT za 2008 ‚Äď bez QES: >70 tys. deklaracji Zero postńôpowaŇĄ o oszustwa lub ‚ÄěŇľarty‚ÄĚ Weryfikacja poprawnoŇõci danych w dowodzie rejestracyjnym Po co uwierzytelnienie?

- 15. Zasady najlepszej praktyki Jaki konkretnie problem chcemy rozwińÖzańá? Czy problem rzeczywiŇõcie istnieje? Dla kluczowych regulacji Rzetelna analiza ryzyka ‚Äď jaki poziom regulacji jest wymagany? Rzetelna analiza koszt√≥w i zysk√≥w ‚Äď czy koszt regulacji nie przewyŇľszy zysku? Nie trańámy z oczu celu biznesowego regulacji JeŇõli dane rozwińÖzanie ma ‚ÄěuŇāatwiańá i obniŇľańá koszty‚ÄĚ... ...to nie moŇľe ostatecznie utrudniańá i podraŇľańá ‚Äě Z celowoŇõciowego punktu widzenia ma Pan racjńô ale...‚ÄĚ

- 16. Techniczne aspekty interoperacyjnoŇõci Standardyzacja Formaty

- 17. Minimalne wymagania ‚Äď kwestie techniczne RozporzńÖdzenie o minimalnych wymaganiach do ustawy o informatyzacji Pomieszanie ‚Äěnajlepszych praktyk‚ÄĚ z ‚Äěminimalnymi wymaganiami‚ÄĚ Problemem nie jest PDF 1.3 (formalnie niezgodny ale kaŇľdy go czyta) Wsteczna kompatybilnoŇõńá jest powszechnym zjawiskiem Realne problemy dla interoperacyjnoŇõci - formaty PNG vs GIF (stare systemy) OOXML vs DOC (stare pakiety biurowe) DOC vs DOC (r√≥Ňľne wersje MS Office) ODF vs DOC (stare pakiety biurowe) PDF w postaci bitmapy (niemoŇľliwe przeszukiwanie i kopiowanie) PDF z XFA (‚Äězbyt nowy PDF‚ÄĚ)

- 18. Minimalne wymagania ‚Äď kwestie techniczne Niekt√≥re problemy dla interoperacyjnoŇõci ‚Äď elementy aktywne Microsoft ActiveX (systemy inne niŇľ Windows, uprawnienia, dziury) Sun Java (wersje, uprawnienia) Adobe Flash, Flex, Shockwave, RIA (wersje, systemy, uprawnienia, dziury) Adobe XFA (niby PDF, ale XFA) Priorytet w wyborze rozwińÖzania Patrz: ‚ÄěJaki problem chcemy rozwińÖzańá?‚ÄĚ To problem determinuje wyb√≥r rozwińÖzania

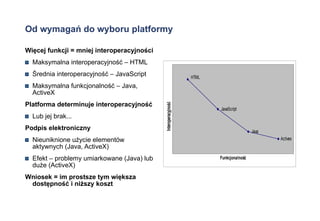

- 19. Od wymagaŇĄ do wyboru platformy Wińôcej funkcji = mniej interoperacyjnoŇõci Maksymalna interoperacyjnoŇõńá ‚Äď HTML Ňörednia interoperacyjnoŇõńá ‚Äď JavaScript Maksymalna funkcjonalnoŇõńá ‚Äď Java, ActiveX Platforma determinuje interoperacyjnoŇõńá Lub jej brak... Podpis elektroniczny Nieuniknione uŇľycie element√≥w aktywnych (Java, ActiveX) Efekt ‚Äď problemy umiarkowane (Java) lub duŇľe (ActiveX) Wniosek = im prostsze tym wińôksza dostńôpnoŇõńá i niŇľszy koszt

- 20. Propozycja ‚Äď wymagania wobec system√≥w administracji Lista A ‚Äď wymagane Zamknińôty, wsp√≥lny mianownik gwarantujńÖcy interoperacyjnńÖ komunikacjńô z administracjńÖ publicznńÖ (G2B, G2C) w maksymalnym stopniu MoŇľliwy audyt na zgodnoŇõńá Lista B ‚Äď zalecane Ustabilizowane, sprawdzone standardy ‚Äď kandydaci do listy A MoŇľliwa ocena poziomu zgodnoŇõci Lista C ‚Äď tolerowane Wsteczna kompatybilnoŇõńá ze standardami de facto (RTF, Gadu-Gadu) RozwińÖzania eksperymentalne (kandydaci do B) RozwińÖzania dla zastosowaŇĄ specjalnych (uzasadnione potrzebami biznesowymi) ‚Äě Szara strefa‚ÄĚ ‚Äď zamiast nadregulacji ObjńÖńá rekomendacjami i najlepszymi praktykami

- 21. ObowińÖzkowy test interoperacyjnoŇõci ZŇāoŇľyńá wniosek w urzńôdzie A przez Internet Otrzymańá od urzńôdu A dokument elektroniczny przez Internet ZŇāoŇľyńá ten dokument w urzńôdzie B ze skutkiem prawnym Weryfikowane problemy KompatybilnoŇõńá format√≥w i system√≥w obiegu dokument√≥w ResortowoŇõńá ReferencyjnoŇõńá danych Opcje dodatkowe A - administracja centralna, B - samorzńÖd A - podlega u.o.i., B - nie podlega u.o.i.

- 22. UzaleŇľnienie technologiczne Wymiana informacji TransparentnoŇõńá

- 23. DŇāugoterminowe problemy dla interoperacyjnoŇõci UzaleŇľnienie technologiczne Brak praw do aplikacji pisanych na wyŇāńÖczny uŇľytek administracji Brak dostńôpu do kodu Ňļr√≥dŇāowego i specyfikacji w/w Radosna tw√≥rczoŇõńá w zakresie format√≥w i standard√≥w Konspiracja urzńôdowa

- 24. UzaleŇľnienie informatyczne w praktyce ‚Äě UzaleŇľnienie zamawiajńÖcego od pierwotnego wykonawcy systemu lub producenta sprzńôtu lub oprogramowania gotowego uniemoŇľliwiajńÖce nabycie niezbńôdnych usŇāug lub dostaw w trybach konkurencyjnych‚Äě ‚Äě Zam√≥wienia w trybie z wolnej rńôki zwińÖzane z systemami informatycznymi (‚Ķ) skutkujńÖ wydatkowaniem wielomilionowych kwot rocznie, osińÖgajńÖc w skrajnych przypadkach poziom okoŇāo 100 mln zŇāotych rocznie wydatkowanych przez jednego zamawiajńÖcego‚ÄĚ ‚Äě Rekomendacje udzielania zam√≥wieŇĄ publicznych na systemy informatyczne‚ÄĚ, UrzńÖd Zam√≥wieŇĄ Publicznych, 2009

- 25. Ale polska branŇľa IT ma okreŇõlone zwyczaje‚Ķ ‚Äě Rekomendacje winny uwzglńôdniańá zwyczaje i specyfikńô branŇľy. ZwŇāaszcza branŇľa technologii IT jest bardzo specyficznńÖ, w kt√≥rej praktyki i zwyczaje handlowe dostawc√≥w rozwińÖzaŇĄ informatycznych oraz producent√≥w sprzńôtu odgrywajńÖ duŇľńÖ rolńô przy formuŇāowaniu konkretnych postanowieŇĄ umowy o udzielenie zam√≥wienia publicznego‚ÄĚ B. Tomaszewski, W.Pfadt, ‚Äě Rekomendacje dla zam√≥wieŇĄ publicznych na systemy IT‚ÄĚ, Computerworld, 6 listopada 2009

- 26. Propozycje i zalecenia Dla system√≥w pisanych na wyŇāńÖczny uŇľytek urzńôdu Depozyt kodu Ňļr√≥dŇāowego i dokumentacji technicznej systemu Przeniesienie praw majńÖtkowych Dla system√≥w moŇľliwych do wykorzystana przez wińôkszńÖ liczbńô urzńôd√≥w Rozdzielenie zakupu systemu (patrz w/w) od zakupu usŇāug jego instalacji i serwisowania Licencje typu ‚Äě Government Purpose Rights ‚ÄĚ (GPR) Sens ekonomiczny zachowany takŇľe jeŇõli cena bńôdzie wyŇľsza Dla system√≥w og√≥lnego przeznaczenia Gwarancja moŇľliwoŇõci migracji lub eksportu danych do jawnych i otwartych format√≥w Jawne i standardowe protokoŇāy komunikacji (API)

- 27. Ponowne wykorzystanie informacji wewnńÖtrz administracji ‚Äě Mit jednego systemu‚ÄĚ (W. DroŇľdŇľ, ‚ÄěSiedem mit√≥w na temat rzńÖdowej informatyzacji‚ÄĚ, 2009-10-5) Nie chodzi o ‚Äězadekretowanie jednego systemu‚ÄĚ dla wszystkich O co chodzi? UmoŇľliwienie skorzystania z wczeŇõniej zakupionych d√≥br jeŇõli ma to sens ekonomiczny i uŇľytkowy Systemy i aplikacje dedykowane Opracowania, analizy, interpretacje, ekspertyzy Ograniczenie wielokrotnego kupowania usŇāug i produkt√≥w do wyŇāńÖcznego uŇľytku jednego urzńôdu

- 28. Opracowania, analizy, ekspertyzy, interpretacje ‚Äě Prywatyzacja‚ÄĚ materiaŇā√≥w urzńôdowych ‚Äě Wojna rowerowa‚ÄĚ mińôdzy WarszawńÖ i ŇĀodzińÖ (wńÖtek praw majńÖtkowych) Konspiracja urzńôdowa Ile kosztowaŇā 5-letni proces ZUS z Sergiuszem PawŇāowiczem o ujawnienie 15 stron specyfikacji KSI MAIL? Ignorowanie art. 4 ustawy prawo autorskie Nieracjonalne wydatkowanie Ňõrodk√≥w publicznych opracowania na ten sam temat i o zbliŇľonej treŇõci

- 30. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.2 Subsidiarity and Proportionality: ‚Äě The proportionality principle limits EU actions to what is necessary to achieve agreed policy objectives. ‚ÄĚ Warunek ‚Äď muszńÖ byńá zdefiniowane cele Ňörodki muszńÖ byńá proporcjonalne do wagi cel√≥w

- 31. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.3 User Centricity : ‚Äě Public services are provided to serve the needs of citizens and businesses. ‚ÄĚ Cel nadrzńôdny ‚Äď interes uŇľytkownika (obywatela i przedsińôbiorcy) Czńôste cele w praktyce Otrzymanie ‚Äědarmowych‚ÄĚ funduszy unijnych ‚Äě Harmonizacja z przepisami unijnymi‚ÄĚ

- 32. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.4 Inclusion and Accessibility : ‚Äě The use of ICT should create equal opportunities for all citizens and businesses due to open, inclusive services that are publicly accessible without discrimination. ‚ÄĚ

- 33. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.5 Security and Privacy ‚Äě public administrations must guarantee that the privacy of citizens and the confidentiality of information provided by businesses are respected (...) decide whether this information may be used for purposes other than those for which it was originally supplied. ‚ÄĚ

- 34. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.6 Multilingualism: ‚Äě A trade-off is to be made between the expectation of citizens and businesses to be served in their own language(s) and the possibility of Member State public administrations to offer services in all official EU languages." ‚Äě certain choices at the level of data representation may limit the possibilities to support different languages.‚Äě Ograniczenie nadmiernych zapńôd√≥w egalitarnych?

- 35. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.7 Administrative Simplification : ‚Äě Businesses compile large amounts of information, often solely because of legal obligations, which is of no direct benefit for them and not necessary for achieving the objectives of the legislation imposing the obligations ‚ÄĚ ‚Äě Repeated requests by different administrations for the same information place a similar administrative burden on citizens who waste time compiling data and filling in forms with the same information over and over again. ‚ÄĚ Ograniczenie urzńôdowego apetytu na informacje Ograniczenie redundancji wynikajńÖcej z niedoskonaŇāoŇõci proces√≥w

- 36. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.8 Transparency ‚Äě Citizens and businesses should be able to understand administrative processes. They should have the right to track administrative procedures that involve them, and have insight into the rationale behind decisions that could affect them. ‚ÄĚ

- 37. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.9 Preservation of Information ‚Äě In order to guarantee long-term preservation of electronic records and other kinds of information, formats should be selected so as to ensure long-term accessibility, including preservation of associated electronic signatures and other electronic certifications, such as mandates. ‚ÄĚ

- 38. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.10 Openness : ‚Äě Interoperability involves the sharing of information and knowledge between organisations, hence implies a certain degree of openness. ‚ÄĚ ‚Äě Recommendation 5. Public administrations should favour openness when working together to establish European Public Service while taking into account their priorities and constraints. ‚ÄĚ

- 39. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.11 Reusability: ‚Äě Re-use means that public administrations confronted with a specific problem seek to benefit from the work of others by looking at what is available, assessing its usefulness or relevancy to the problem at hand, and decide to use solutions that have proven their value elsewhere. ‚ÄĚ

- 40. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.12 Technological Neutrality and Adaptability : ‚Äě When establishing European Public Services, public administrations should focus on functional needs and defer decisions on technology as long as possible in order to avoid imposing specific technologies or products on their partners and to be able to adapt to the rapidly evolving technological environment. Public administrations should render access to public services independent of any specific technology or product. ‚ÄĚ

- 41. Europejskie Ramy InteroperacyjnoŇõci ‚Äď UP 2.13 Effectiveness and Efficiency : ‚Äě Public administration should ensure that solutions serve businesses and citizens in the most effective and efficient way and provide the best value for taxpayer money. ‚ÄĚ

- 42. UK versus Polska

Editor's Notes

- #28: ‚Äě Po co - pytajńÖ krytycy - budowańá dziesińÖtki rozwińÖzaŇĄ, czńôsto na pierwszy rzut oka identycznych, skoro moŇľna zbudowańá jedno i zadekretowańá, Ňľe wszyscy majńÖ z niego korzystańá: w ministerstwach, urzńôdach wojew√≥dzkich, marszaŇākowskich czy gminnych. (...) Jest to sprzeczne nie tylko z wieloma ustawami szczeg√≥Ňāowymi, ale - co najwaŇľniejsze - jest sprzeczne z jednńÖ z podstawowych zasad konstytucji - zasadńÖ samorzńÖdnoŇõci. Sukces decentralizacji, kt√≥rńÖ realizujńÖ kolejne rzńÖdy od 1990 roku, przyni√≥sŇā samorzńÖdom autonomińô w wielu obszarach. W tym w doborze narzńôdzi teleinformatycznych, kt√≥rych dana gmina czy powiat bńôdzie uŇľywańá ‚Äě

![Pytania, komentarze [email_address]](https://image.slidesharecdn.com/erimswia2-12640186412695-phpapp01/85/Europejskie-Ramy-Interoperacyjnosci-2-0-29-320.jpg)

![o-nas[1]](https://cdn.slidesharecdn.com/ss_thumbnails/85077175-a7d1-4cec-8b0e-b5d86fb27ad7-161229142400-thumbnail.jpg?width=560&fit=bounds)