–І–µ–≥–Њ –љ–µ —Е–≤–∞—В–∞–µ—В –≤ —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л—Е ids –і–ї—П –Ј–∞—Й–Є—В—Л –±–∞–љ–Ї–Њ–≤—Б–Ї–Є—Е –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є

- 1. IV –§–Њ—А—Г–Љ –Р–Ч–Ш –Р–Ї—В—Г–∞–ї—М–љ—Л–µ –≤–Њ–њ—А–Њ—Б—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –†–Њ—Б—Б–Є–Є –І–µ–≥–Њ –љ–µ —Е–≤–∞—В–∞–µ—В –≤ —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л—Е –°–Ю–Т –і–ї—П –Ј–∞—Й–Є—В—Л –±–∞–љ–Ї–Њ–≤—Б–Ї–Є—Е –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є

- 2. –Ь–µ—В–Њ–і—Л –Њ–±–љ–∞—А—Г–ґ–µ–љ–Є—П –∞—В–∞–Ї –≤ –°–Ю–Т вАҐ –∞–љ–∞–ї–Є–Ј —Б–Є–≥–љ–∞—В—Г—А; вАҐ —Б—В–∞—В–Є—Б—В–Є—З–µ—Б–Ї–Є–є –∞–љ–∞–ї–Є–Ј; вАҐ –Ї–Њ–љ—В—А–Њ–ї—М —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є; вАҐ –∞–љ–∞–ї–Є–Ј —Б–Є—Б—В–µ–Љ —Б–Њ—Б—В–Њ—П–љ–Є–є; вАҐ –≥—А–∞—Д—Л —Б—Ж–µ–љ–∞—А–Є–µ–≤ –∞—В–∞–Ї; вАҐ —Н–Ї—Б–њ–µ—А—В–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л; вАҐ –Љ–µ—В–Њ–і—Л, –Њ—Б–љ–Њ–≤–∞–љ–љ—Л–µ –љ–∞ —Б–њ–µ—Ж–Є—Д–Є–Ї–∞—Ж–Є—П—Е; вАҐ –љ–µ–є—А–Њ–љ–љ—Л–µ —Б–µ—В–Є; вАҐ –Є–Љ–Љ—Г–љ–љ—Л–µ —Б–µ—В–Є; вАҐ –Ї–ї–∞—Б—В–µ—А–љ—Л–є –∞–љ–∞–ї–Є–Ј; вАҐ –њ–Њ–≤–µ–і–µ–љ—З–µ—Б–Ї–∞—П –±–Є–Њ–Љ–µ—В—А–Є—П.

- 3. –Ъ–ї–∞—Б—В–µ—А–љ—Л–є –∞–љ–∞–ї–Є–Ј –°—Г—В—М –і–∞–љ–љ–Њ–є –≥—А—Г–њ–њ—Л –Љ–µ—В–Њ–і–Њ–≤ —Б–Њ—Б—В–Њ–Є—В –≤ —А–∞–Ј–±–Є–µ–љ–Є–Є –Љ–љ–Њ–ґ–µ—Б—В–≤–∞ –љ–∞–±–ї—О–і–∞–µ–Љ—Л—Е –≤–µ–Ї—В–Њ—А–Њ–≤-—Б–≤–Њ–є—Б—В–≤ —Б–Є—Б—В–µ–Љ—Л –љ–∞ –Ї–ї–∞—Б—В–µ—А—Л, —Б—А–µ–і–Є –Ї–Њ—В–Њ—А—Л—Е –≤—Л–і–µ–ї—П—О—В –Ї–ї–∞—Б—В–µ—А—Л –љ–Њ—А–Љ–∞–ї—М–љ–Њ–≥–Њ –њ–Њ–≤–µ–і–µ–љ–Є—П. –Т –Ї–∞–ґ–і–Њ–Љ –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–Љ –Љ–µ—В–Њ–і–µ –Ї–ї–∞—Б—В–µ—А–љ–Њ–≥–Њ –∞–љ–∞–ї–Є–Ј–∞ –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П —Б–≤–Њ—П –Љ–µ—В—А–Є–Ї–∞, –Ї–Њ—В–Њ—А–∞—П –њ–Њ–Ј–≤–Њ–ї—П–µ—В –Њ—Ж–µ–љ–Є–≤–∞—В—М –њ—А–Є–љ–∞–і–ї–µ–ґ–љ–Њ—Б—В—М –љ–∞–±–ї—О–і–∞–µ–Љ–Њ–≥–Њ –≤–µ–Ї—В–Њ—А–∞ —Б–≤–Њ–є—Б—В–≤ —Б–Є—Б—В–µ–Љ—Л –Њ–і–љ–Њ–Љ—Г –Є–Ј –Ї–ї–∞—Б—В–µ—А–Њ–≤ –Є–ї–Є –≤—Л—Е–Њ–і –Ј–∞ –≥—А–∞–љ–Є—Ж—Л –Є–Ј–≤–µ—Б—В–љ—Л—Е –Ї–ї–∞—Б—В–µ—А–Њ–≤. –Х. –Р. –Э–Њ–≤–Є–Ї–Њ–≤, –Р. –Р. –Ъ—А–∞—Б–љ–Њ–њ–µ–≤—Ж–µ–≤ ¬Ђ–°–†–Р–Т–Э–Ш–Ґ–Х–Ы–ђ–Э–Ђ–Щ –Р–Э–Р–Ы–Ш–Ч –Ь–Х–Ґ–Ю–Ф–Ю–Т –Ю–С–Э–Р–†–£–Ц–Х–Э–Ш–ѓ –Т–Ґ–Ю–†–Ц–Х–Э–Ш–Щ¬ї

- 4. –Ю–њ—А–µ–і–µ–ї–µ–љ–Є–µ –∞–љ–Њ–Љ–∞–ї—М–љ–Њ–≥–Њ —В—А–∞—Д–Є–Ї–∞ –†–∞–Ј–±–Є–µ–љ–Є–µ –Љ–љ–Њ–ґ–µ—Б—В–≤–∞ –љ–∞–±–ї—О–і–∞–µ–Љ—Л—Е –≤–µ–Ї—В–Њ—А–Њ–≤-—Б–≤–Њ–є—Б—В–≤ —Б–Є—Б—В–µ–Љ—Л –љ–∞ –Ї–ї–∞—Б—В–µ—А—Л, —Б—А–µ–і–Є –Ї–Њ—В–Њ—А—Л—Е –≤—Л–і–µ–ї—П—О—В –Ї–ї–∞—Б—В–µ—А—Л –љ–Њ—А–Љ–∞–ї—М–љ–Њ–≥–Њ –њ–Њ–≤–µ–і–µ–љ–Є—П. –Т–Њ–њ—А–Њ—Б: –Э–∞–ї–Є—З–Є–µ –њ—А–Њ—Д–Є–ї–µ–є (3) –і–ї—П —А–∞–Ј–ї–Є—З–љ—Л—Е –Р–С–° ? –†–∞–±–Њ—В–∞ —Б –Љ–Њ–±–Є–ї—М–љ—Л–Љ–Є —Г—Б—В—А–Њ–є—Б—В–≤–∞–Љ (–Ф–С–Ю) ? –Ю—Е–≤–∞—В—Л–≤–∞—О—В –ї–Є –њ—А–Њ—Д–Є–ї–Є –≤—Б–µ —Г—А–Њ–≤–љ–Є –Р–С–° ?

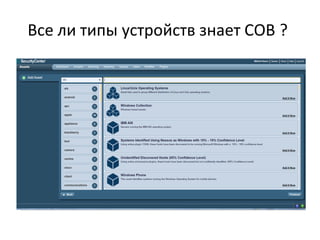

- 6. –Т—Б–µ –ї–Є —В–Є–њ—Л —Г—Б—В—А–Њ–є—Б—В–≤ –Ј–љ–∞–µ—В –°–Ю–Т ?

- 8. –Я—А–Њ–±–ї–µ–Љ—Л SQL ? –Ш—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ noSQL –°–£–С–Ф –Ї–∞–Ї –њ—А–∞–Ї—В–Є–Ї–∞ –≤ —А–∞—Б–њ—А–µ–і–µ–ї–µ–љ–љ—Л—Е –°–£–Ш–С –і–ї—П –∞–љ–∞–ї–Є—В–Є–Ї–Є –≤ –°–Ю–Т.

- 10. –Ь–∞—Б—И—В–∞–±–Є—А—Г–µ–Љ–Њ—Б—В—М –љ–∞ —Г—А–Њ–≤–љ–µ –°–£–С–Ф –Ь–∞—Б—И—В–∞–±–Є—А–Њ–≤–∞–љ–Є–µ –±—Л–≤–∞–µ—В 2-—Е –≤–Є–і–Њ–≤ вАФ –≥–Њ—А–Є–Ј–Њ–љ—В–∞–ї—М–љ–Њ–µ –Є –≤–µ—А—В–Є–Ї–∞–ї—М–љ–Њ–µ. вАҐ –Т–µ—А—В–Є–Ї–∞–ї—М–љ–Њ–µ –Љ–∞—Б—И—В–∞–±–Є—А–Њ–≤–∞–љ–Є–µ вАФ –љ–∞—А–∞—Й–Є–≤–∞–љ–Є–µ –Љ–Њ—Й–љ–Њ—Б—В–µ–є –Њ–і–љ–Њ–є –Љ–∞—И–Є–љ—Л вАФ –і–Њ–±–∞–≤–ї–µ–љ–Є–µ CPU, RAM, HDD. вАҐ –У–Њ—А–Є–Ј–Њ–љ—В–∞–ї—М–љ–Њ–µ –Љ–∞—Б—И—В–∞–±–Є—А–Њ–≤–∞–љ–Є–µ вАФ –і–Њ–±–∞–≤–ї–µ–љ–Є–µ –љ–Њ–≤—Л—Е –Љ–∞—И–Є–љ –Ї —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є–Љ –Є —А–∞—Б–њ—А–µ–і–µ–ї–µ–љ–Є–µ –і–∞–љ–љ—Л—Е –Љ–µ–ґ–і—Г –љ–Є–Љ–Є.

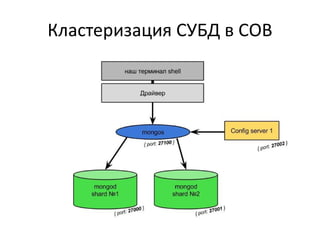

- 11. –Ъ–ї–∞—Б—В–µ—А–Є–Ј–∞—Ж–Є—П –°–£–С–Ф –≤ –°–Ю–Т

- 12. –†–∞–±–Њ—В–∞ –љ–∞ —А–∞–Ј–љ—Л—Е —Г—А–Њ–≤–љ—П—Е TCP/IP –Ш—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ —Б–≤–Њ–µ–є –Љ–µ—В—А–Є–Ї–Є, –Ї–Њ—В–Њ—А–∞—П –њ–Њ–Ј–≤–Њ–ї—П–µ—В –Њ—Ж–µ–љ–Є–≤–∞—В—М –њ—А–Є–љ–∞–і–ї–µ–ґ–љ–Њ—Б—В—М –љ–∞–±–ї—О–і–∞–µ–Љ–Њ–≥–Њ –≤–µ–Ї—В–Њ—А–∞ —Б–≤–Њ–є—Б—В–≤ —Б–Є—Б—В–µ–Љ—Л –Њ–і–љ–Њ–Љ—Г –Є–Ј –Ї–ї–∞—Б—В–µ—А–Њ–≤ –Є–ї–Є –≤—Л—Е–Њ–і –Ј–∞ –≥—А–∞–љ–Є—Ж—Л –Є–Ј–≤–µ—Б—В–љ—Л—Е –Ї–ї–∞—Б—В–µ—А–Њ–≤. –Т–Њ–њ—А–Њ—Б: –Я—А–Њ–Є–Ј–≤–Њ–і–Є—В—Б—П –ї–Є –∞–љ–∞–ї–Є–Ј —В—А–∞—Д–Є–Ї–∞ –≤ –°–Ю–Т –љ–∞ —Г—А–Њ–≤–љ—П—Е –≤—Л—И–µ 4-–≥–Њ –њ–Њ –Љ–Њ–і–µ–ї–Є TCP/IP –њ–Њ —Е–Њ—Б—В—Г ?

- 13. –Р–љ–∞–ї–Є–Ј —В—А–∞—Д–Є–Ї–∞ –њ–Њ –њ—А–∞–≤–Є–ї–∞–Љ DPI

- 14. –Я—А–Є–Љ–µ—А –∞–љ–∞–ї–Є–Ј–∞ —В—А–∞—Д–Є–Ї–∞ –±–µ–Ј DPI –Ч–∞—П–≤–ї–µ–љ–Њ: –§—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї –°–Ю–Т, —А–µ–∞–ї–Є–Ј–Њ–≤–∞–љ–љ—Л–є –≤ –њ—А–Њ–і—Г–Ї—В–µ, –њ–Њ–Ј–≤–Њ–ї—П–µ—В –Њ–њ–µ—А–∞—В–Є–≤–љ–Њ –Њ–±–љ–∞—А—Г–ґ–Є–≤–∞—В—М —А–∞–Ј–ї–Є—З–љ—Л–µ –∞—В–∞–Ї–Є: ¬Ј –љ–∞ web-—Б–ї—Г–ґ–±—Л; ¬Ј –њ–Њ —Б–ї—Г–ґ–µ–±–љ—Л–Љ –њ—А–Њ—В–Њ–Ї–Њ–ї–∞–Љ (–≤ —В–Њ–Љ —З–Є—Б–ї–µ SMTP, POP, SNMP, TELNET, FTP); ¬Ј –љ–∞ –Є–Ј–≤–µ—Б—В–љ—Л–µ –±–∞–Ј—Л –і–∞–љ–љ—Л—Е; ¬Ј –Ї–ї–∞—Б—Б–∞ ¬Ђ–Њ—В–Ї–∞–Ј –≤ –Њ–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–Є (DOS –Є DDOS); ¬Ј –Є –і—А—Г–≥–Є–µ.

- 15. –І—В–Њ –љ–µ –Љ–Њ–≥—Г—В —В—А–∞–і–Є—Ж–Є–Њ–љ–љ—Л–µ –°–Ю–Т вАҐ –С–Њ–ї—М—И–Є–љ—Б—В–≤–Њ –±–∞–љ–Ї–Њ–≤—Б–Ї–Є—Е –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є (front-end) –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –≤ —Б–≤–Њ–є —А–∞–±–Њ—В–µ –њ—А–Њ—В–Њ–Ї–Њ–ї—Л HTTP –Є HTTPS вАУ —З—В–Њ –њ–Њ–Ј–≤–Њ–ї—П–µ—В –≤–љ–µ–і—А–Є—В—М –≤ –Ј–∞–њ—А–Њ—Б HTTP/HTTPS –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–є –Ї–Њ–і —Г–њ—А–∞–≤–ї–µ–љ–Є—П —А–∞–±–Њ—З–µ–≥–Њ –Љ–µ—Б—В–∞ вАҐ –Т —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л—Е –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П—Е –Є—Б–њ–Њ–ї—М–Ј—Г—О—В—Б—П —Б–Ї—А—Л—В—Л–µ p-t-p –њ—А–Њ—В–Њ–Ї–Њ–ї—Л –њ–Њ–Ј–≤–Њ–ї—П—О—Й–Є–µ –Њ–±–Њ–є—В–Є –њ–Њ–ї–Є—В–Є–Ї—Г –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –љ–∞ –Ь–≠ –Є –°–Ю–Т вАҐ –С–Њ–ї—М—И–Є–љ—Б—В–≤–Њ –°–Ю–Т –љ–µ –∞–љ–∞–ї–Є–Ј–Є—А—Г—О—В –і–∞–љ–љ—Л–µ –Њ—В –Є—Б—Е–Њ–і—П—Й–µ–≥–Њ —В—А–∞—Д–Є–Ї–∞ –ї–Њ–Ї–∞–ї—М–љ–Њ –њ—А–Њ–Ї—Б–Є -—Б–µ—А–≤–µ—А–∞ вАУ –∞ —Н—В–Њ —Г–і–∞–ї–µ–љ–љ—Л–є –і–Њ—Б—В—Г–њ –Ї —А–∞–±–Њ—З–µ–Љ—Г —Б—В–Њ–ї—Г –Є SSL —В—Г–љ–љ–µ–ї–Є –љ–∞ –Р–†–Ь вАҐ –Ґ–Є–њ–Њ–≤—Л–µ –°–Ю–Т –±–∞–Ј–Є—А—Г—О—В—Б—П –љ–∞ –Ї–Њ–љ—В—А–Њ–ї–µ –њ–Њ—А—В–Њ–≤, IP –∞–і—А–µ—Б–Њ–≤ вАУ –љ–µ –њ—А–Њ–Є–Ј–≤–Њ–і—П –њ—А–Є —Н—В–Њ–Љ –≥–ї—Г–±–Њ–Ї–Є–є –∞–љ–∞–ї–Є–Ј –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є вАҐ PCI DSS —В—А–µ–±—Г–µ—В –љ–∞–ї–Є—З–Є—П —А–∞–Ј–±–Њ—А–∞ WEB APP –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є вАҐ –†–∞–Ј–±–Њ—А —В—А–∞—Д–Є–Ї–∞ –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –±–µ–Ј —Г—З–∞—Б—В–Є—П AV –Љ–Њ–і—Г–ї—П

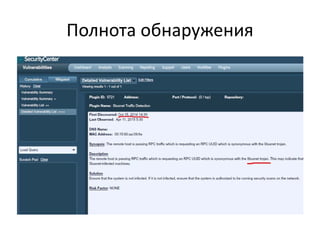

- 16. –Т—Л–±–Њ—А —А–µ—И–µ–љ–Є—П: DPI –Є–ї–Є AppFW? –†–∞–±–Њ—В–∞—О—Й–Є–µ —А–µ—И–µ–љ–Є—П DPI: BRO IDS http://www.bro-ids.org Palo Alto Procera PacketLogic SNORT IDS http://www.snort.org TENABLE SC 4 http://www.tenable.ru –†–∞–±–Њ—В–∞—О—Й–Є–µ —А–µ—И–µ–љ–Є—П WEB AppFW: Cisco ASA CheckPoint Palo Alto –Т—Л–≤–Њ–і : –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –≥–Є–±—А–Є–і–љ–Њ–є –Љ–Њ–і–µ–ї–Є

- 17. –Я–Њ–Є—Б–Ї —Ж–µ–њ–Њ—З–Ї–Є —Б–Њ–±—Л—В–Є–є –Њ—В IDS ?

- 20. –Я—А–∞–≤–Є–ї–∞ –°–Ю–Т –Ј–∞ 500$ ??? 1. –Ґ—А–∞–і–Є—Ж–Є–Њ–љ–љ—Л–є —Б–њ–Њ—Б–Њ–± –Ј–∞–љ–µ—Б—В–Є IP –∞–і—А–µ—Б TOR –≤ blacklists: > $HOME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 3"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, se conds 60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520004; rev:2147;) alert ip [108.60.148.50,108.61.167.240,108.61.195.213,108.61.212.102,109.120.148.60,109.120.173.48,109.120.180.245,109.163.234.2,109.163.234.4,109.163.234.5] any -> $HO ME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 4"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds 60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520006;rev:2147;) alert ip [109.163.234.7,109.163.234.8,109.163.234.9,109.163.235.246,109.169.0.29,109.169.23.202,109.169.33.163,109.173.59.180,109.203.108.66,109.235.50.163] any -> $HOM E_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 5"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds 60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520008; rev:2147;) alert ip [109.74.151.149,110.174.43.136,110.93.23.170,111.69.160.106,117.18.75.235,118.193.194.95,120.29.217.51,120.51.157.211,120.56.172.191,120.59.168.164] any -> $HO ME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 6"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds 60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520010;rev:2147;) alert ip [120.59.39.197,120.59.46.238,121.54.175.50,122.19.43.24,123.108.224.70,124.217.226.73,128.117.43.92,128.199.165.212,128.199.168.142,128.199.247.148] any -> $HO ME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 7"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds 2. –Ч–∞–љ–µ—Б—В–Є —Б–Є–≥–љ–∞—В—Г—А—Г –≤–Є—А—Г—Б–∞ –≤ –Њ–±—А–∞–±–∞—В—Л–≤–∞–µ–Љ—Л–µ —Б–њ–Є—Б–Ї–Є: alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Likely Fake Antivirus Download InternetAntivirusPro.exe"; flow:established,to_server; content:"GET"; nocas e; http_method; content:"/InternetAntivirus"; http_uri; content:".exe"; http_uri; reference:url,doc.emergingthreats.net/2010061; classtype:trojan-activity; sid:2010061; rev:10;) alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Likely Fake Antivirus Download AntivirusPlus.exe"; flow:established,to_server; content:"GET"; nocase; http _method; content:"/AntivirusPlus"; http_uri; content:".exe"; http_uri; reference:url,doc.emergingthreats.net/2010062; classtype:trojan-activity; sid:2010062; rev:5;) alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Potential Fake AV GET installer.1.exe"; flow:established,to_server; content:"GET"; http_method; nocase; co ntent:"/installer."; http_uri; nocase; content:".exe"; http_uri; nocase; pcre:"//installer.d+.exe/Ui"; reference:url,www.malwareurl.com; reference:url,doc.emergingt hreats.net/2010452; classtype:trojan-activity; sid:2010452; rev:8;)

- 21. –†–µ—И–µ–љ–Є–µ –њ–Њ IDS/DPI –љ–∞ –њ–Њ–≤–µ—А—Е–љ–Њ—Б—В–Є вАҐ –Ш—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ noSQL –і–ї—П —Е—А–∞–љ–µ–љ–Є—П –і–∞–љ–љ—Л—Е вАҐ –§—Г–љ–Ї—Ж–Є–Є DPI –≤ IDS –Ї–∞–Ї –Њ–±—П–Ј–∞—В–µ–ї—М–љ—Л–µ вАҐ –Ь–∞—Б—И—В–∞–±–Є—А—Г–µ–Љ–Њ—Б—В—М –љ–∞ —Г—А–Њ–≤–љ–µ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є вАҐ –Я–Њ–і–і–µ—А–ґ–Ї–∞ –Љ–Њ–±–Є–ї—М–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤ вАҐ –Ш—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –њ—А–∞–≤–Є–ї –Ї–Њ—А—А–µ–ї—П—Ж–Є–Є –≤ IDS вАҐ –†–∞—Б—И–Є—А–µ–љ–Є–µ –њ—А–Њ—Д–Є–ї—П –Ї–ї–Є–µ–љ—В—Б–Ї–Є—Е —Г—Б—В—А–Њ–є—Б—В–≤ вАҐ –Х–і–Є–љ–∞—П –±–∞–Ј–∞ —Б–Є–≥–љ–∞—В—Г—А FinCert-–§–°–Ґ–≠–Ъ

![–Я—А–∞–≤–Є–ї–∞ –°–Ю–Т –Ј–∞ 500$ ???

1. –Ґ—А–∞–і–Є—Ж–Є–Њ–љ–љ—Л–є —Б–њ–Њ—Б–Њ–± –Ј–∞–љ–µ—Б—В–Є IP –∞–і—А–µ—Б TOR –≤ blacklists:

> $HOME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 3"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, se

conds 60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520004; rev:2147;)

alert ip [108.60.148.50,108.61.167.240,108.61.195.213,108.61.212.102,109.120.148.60,109.120.173.48,109.120.180.245,109.163.234.2,109.163.234.4,109.163.234.5] any -> $HO

ME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 4"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds

60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520006;rev:2147;)

alert ip [109.163.234.7,109.163.234.8,109.163.234.9,109.163.235.246,109.169.0.29,109.169.23.202,109.169.33.163,109.173.59.180,109.203.108.66,109.235.50.163] any -> $HOM

E_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 5"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds

60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520008; rev:2147;)

alert ip [109.74.151.149,110.174.43.136,110.93.23.170,111.69.160.106,117.18.75.235,118.193.194.95,120.29.217.51,120.51.157.211,120.56.172.191,120.59.168.164] any -> $HO

ME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 6"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds

60, count 1; classtype:misc-attack; flowbits:set,ET.TorIP; sid:2520010;rev:2147;)

alert ip [120.59.39.197,120.59.46.238,121.54.175.50,122.19.43.24,123.108.224.70,124.217.226.73,128.117.43.92,128.199.165.212,128.199.168.142,128.199.247.148] any -> $HO

ME_NET any (msg:"ET TOR Known Tor Exit Node Traffic group 7"; reference:url,doc.emergingthreats.net/bin/view/Main/TorRules; threshold: type limit, track by_src, seconds

2. –Ч–∞–љ–µ—Б—В–Є —Б–Є–≥–љ–∞—В—Г—А—Г –≤–Є—А—Г—Б–∞ –≤ –Њ–±—А–∞–±–∞—В—Л–≤–∞–µ–Љ—Л–µ —Б–њ–Є—Б–Ї–Є:

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Likely Fake Antivirus Download InternetAntivirusPro.exe"; flow:established,to_server; content:"GET"; nocas

e; http_method; content:"/InternetAntivirus"; http_uri; content:".exe"; http_uri; reference:url,doc.emergingthreats.net/2010061; classtype:trojan-activity; sid:2010061;

rev:10;)

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Likely Fake Antivirus Download AntivirusPlus.exe"; flow:established,to_server; content:"GET"; nocase; http

_method; content:"/AntivirusPlus"; http_uri; content:".exe"; http_uri; reference:url,doc.emergingthreats.net/2010062; classtype:trojan-activity; sid:2010062; rev:5;)

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN Potential Fake AV GET installer.1.exe"; flow:established,to_server; content:"GET"; http_method; nocase; co

ntent:"/installer."; http_uri; nocase; content:".exe"; http_uri; nocase; pcre:"//installer.d+.exe/Ui"; reference:url,www.malwareurl.com; reference:url,doc.emergingt

hreats.net/2010452; classtype:trojan-activity; sid:2010452; rev:8;)](https://image.slidesharecdn.com/hmbh1jpityy2ee8lgn2p-signature-9bd7c34433cca582c353431dec38353bd44a5031beb9b68b43353d3eb844af6c-poli-150427120804-conversion-gate02/85/ids-20-320.jpg)