Presentazione Tesi Laurea 2010

- 1. UNIVERSITAŌĆÖ DEGLI STUDI DELLŌĆÖINSUBRIAFACOLTAŌĆÖDI SCIENZE MM.FF.NN.SCIENZE E TECNOLOGIE DELLŌĆÖINFORMAZIONE MODELLI PER LA DESCRIZIONE DI PROCESSI PROBABILISTICIA cura di: Polidoro Alessio1

- 2. Obiettivo tesi: Entit├Ā autonome/agenti/moduli

- 3. Distribuiti

- 4. Comunicazioni di tipo sincrono/asincrono/broadcasting

- 5. Gerarchici

- 6. Probabilistici2Descrizione composizionale di sistemi ŌĆ£ complessi ŌĆ£ :

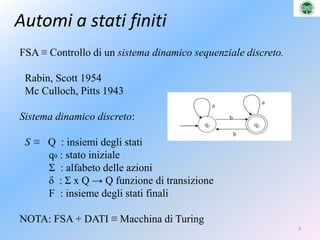

- 7. Automi a stati finitiFSA ŌēĪ Controllo di un sistema dinamico sequenziale discreto. Rabin, Scott 1954 Mc Culloch, Pitts 1943Sistema dinamico discreto: S ŌēĪ Q : insiemi degli stati q0 : stato iniziale ╬Ż : alfabeto delle azioni ╬┤ : ╬Ż x Q -> Q funzione di transizione F : insieme degli stati finaliNOTA: FSA + DATI ŌēĪ Macchina di Turing3

- 8. 4Problema: Estendere la ŌĆ£classicaŌĆØ teoria degli Automi per modellare/verificare sistemi:Distribuiti

- 9. Temporizzati

- 10. Gerarchici

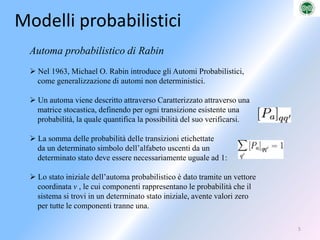

- 11. ProbabilisticiModelli probabilisticiAutoma probabilistico di Rabin Nel 1963, Michael O. Rabin introduce gli Automi Probabilistici, come generalizzazione di automi non deterministici. Un automa viene descritto attraverso Caratterizzato attraverso una matrice stocastica, definendo per ogni transizione esistente una probabilit├Ā, la quale quantifica la possibilit├Ā del suo verificarsi. La somma delle probabilit├Ā delle transizioni etichettate da un determinato simbolo dellŌĆÖalfabeto uscenti da un determinato stato deve essere necessariamente uguale ad 1: Lo stato iniziale dellŌĆÖautoma probabilistico ├© dato tramite un vettore coordinata v , le cui componenti rappresentano le probabilit├Ā che il sistema si trovi in un determinato stato iniziale, avente valori zero per tutte le componenti tranne una.5

- 12. Modelli per sistemi distribuitiIdea: Un Sistema viene visto come una n-upla di sottosistemi S1, S2 , ŌĆ” , Sn interagenti tra loro.

- 13. Ogni componente locale ├© descritta da un automa a stati finiti.

- 14. LŌĆÖautoma globale, che descrive lŌĆÖintero sistema, ├© ottenuto attraverso il prodotto delle componenti locali: gli stati globali raggiungibili sono il prodotto cartesiano degli insiemi degli stati locali ( problema dellŌĆÖesplosione combinatoria degli stati). Le componenti locali, interagendo tra di loro, creano situazioni complesse.6

- 15. Modelli per sistemi distribuitiCriticit├Ā: LŌĆÖapproccio descritto non ├© composizionale, cio├© ogni componente di base viene vista come un sistema chiuso, non predisposto alla comunicazione.7

- 16. Modelli per sistemi distribuitiIdea: Necessario adottare un approccio differente , simile a quello per circuiti, consistente nel considerare ogni singola componente come un sistema aperto, in grado di comunicare con altri ai quali ├© collegato. Un automa verr├Ā quindi arricchito da esplicite interfacce di comunicazione . Le componenti di base, aperte alla comunicazione, verranno composte con opportune operazioni (serie, parallelo con e senza comunicazione, feedback), realizzando reti di automi complesse, in modo composizionale. 8

- 17. ObiettivoCalcolare la probabilit├Ā di raggiungere o meno stati critici in reti di automi comunicanti attraverso interfacce, che siano: Composizionali (i.e algebra )

- 18. Riconfigurabili

- 19. Gerarchici-> Modelli per sistemi distribuiti e probabilistici9

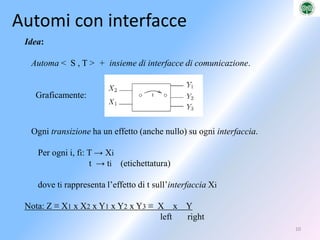

- 20. Automi con interfacceIdea:Automa < S , T > + insieme di interfacce di comunicazione. Graficamente: Ogni transizione ha un effetto (anche nullo) su ogni interfaccia. Per ogni i, fi: T -> Xi t -> ti (etichettatura) dove ti rappresenta lŌĆÖeffetto di t sullŌĆÖinterfacciaXiNota: Z ŌēĪ X1 x X2 x Y1 x Y2 x Y3 ŌēĪ X x Yleft right10

- 21. Automi con condizioni11Idea: Automi classici + decomposizione dello spazio degli stati in CASI ŌēĪ differenti modalit├Ā di esecuzione Esempio: FSA Q = { q0 } + F + Qint

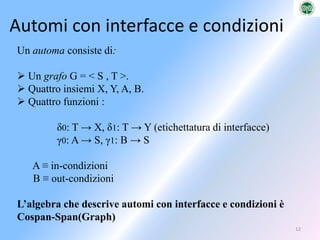

- 22. Automi con interfacce e condizioni12Un automa consiste di: Un grafo G = < S , T >.

- 23. Quattro insiemi X, Y, A, B.

- 24. Quattro funzioni : ╬┤0: T -> X, ╬┤1: T -> Y (etichettatura di interfacce) ╬│0: A -> S, ╬│1: B -> S A ŌēĪ in-condizioni B ŌēĪ out-condizioniLŌĆÖalgebra che descrive automi con interfacce e condizioni ├© Cospan-Span(Graph)

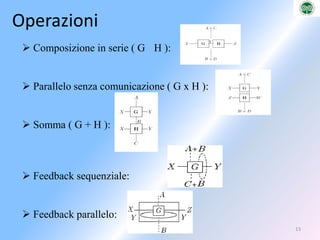

- 25. Operazioni13 Composizione in serie ( G ┬░ H ):

- 26. Parallelo senza comunicazione ( G x H ):

- 27. Somma ( G + H ):

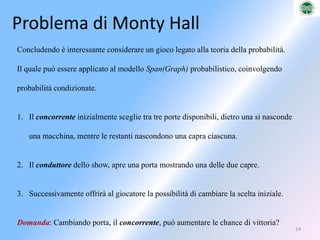

- 29. Feedback parallelo:Problema di Monty HallConcludendo ├© interessante considerare un gioco legato alla teoria della probabilit├Ā.Il quale pu├▓ essere applicato al modello Span(Graph) probabilistico, coinvolgendoprobabilit├Ā condizionate.Il concorrente inizialmente sceglie tra tre porte disponibili, dietro una si nasconde una macchina, mentre le restanti nascondono una capra ciascuna.Il conduttore dello show, apre una porta mostrando una delle due capre. Successivamente offrir├Ā al giocatore la possibilit├Ā di cambiare la scelta iniziale. Domanda: Cambiando porta, il concorrente, pu├▓ aumentare le chance di vittoria?14

- 30. SoluzioneLa risposta alla domanda ├© si. Esistono principalmente tre scenari possibili, con probabilit├Ā 1/3 di verificarsi: Il giocatore sceglie la porta dove si nasconde la capra numero 1. Il conduttore, sceglie la porta dove si nasconde lŌĆÖaltra capra. Cambiando porta il giocatore vince lŌĆÖauto. Il giocatore sceglie la porta dove si nasconde la capra numero 2. Il conduttore, sceglie la porta dove si nasconde lŌĆÖaltra capra. Cambiando porta il giocatore vince lŌĆÖauto. Il giocatore sceglie la porta dove si nasconde lŌĆÖauto. Il conduttore sceglie, una tra le due porte che nascondono una capra. Cambiando il giocatore trova la capra.15

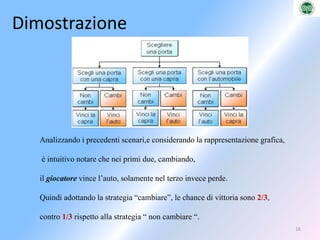

- 31. DimostrazioneAnalizzando i precedenti scenari,e considerando la rappresentazione grafica, ├© intuitivo notare che nei primi due, cambiando, il giocatore vince lŌĆÖauto, solamente nel terzo invece perde. Quindi adottando la strategia ŌĆ£cambiareŌĆØ, le chance di vittoria sono 2/3,contro 1/3 rispetto alla strategia ŌĆ£ non cambiare ŌĆ£.16