ěž┘ů┘ć ěž┘ä┘ůě╣┘ä┘ł┘ůěžě¬ ěž┘ä┘ůěşěžěÂě▒ěę ěž┘äě│ěžě»ě│ěę

- 2. ´éŚ ÔÇźěĘě▒┘łě¬┘ł┘â┘ł┘äÔÇČ ÔÇź┘çěČ┘ůěžě¬ÔÇČ ÔÇźěžěą┘äě▒ě│ěž┘äÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇźěž┘äě¬ěş┘â┘ůÔÇČ / ÔÇźěžěą┘ä┘ćě¬ě▒┘ćě¬ÔÇČ ÔÇźěĘě▒┘łě¬┘ł┘â┘ł┘äÔÇČ TCP/IP ÔÇźěž┘äě│ěžě»ě│ěęÔÇČ ÔÇźěž┘ä┘ůěşěžěÂě▒ěęÔÇČ ÔÇź┘ůě╣┘ä┘ł┘ůěžě¬ÔÇČ ÔÇźěú┘ů┘ć┘ŐěęÔÇČ - ÔÇź┘ůÔÇČ / ÔÇźěž┘äěĘ┘Ő┘ä┘ŐÔÇČ ÔÇźěú┘Ő┘ů┘ćÔÇČ - ÔÇź┘ä┘äě¬┘łěžěÁ┘äÔÇČ 772915445 2

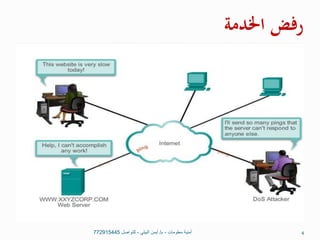

- 3. ÔÇźěĘě▒┘łě¬┘ł┘â┘ł┘äÔÇČ ÔÇź┘Őě╣ě»ÔÇČ TCP/IP ÔÇźěĘě▒┘łě¬┘ł┘â┘ł┘äÔÇČ ÔÇźěžěą┘äě▒ě│ěž┘äÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇźěž┘äě¬ěş┘â┘ůÔÇČ / ÔÇźěĘě▒┘łě¬┘ł┘â┘ł┘äÔÇČ ÔÇźěžěą┘ä┘ćě¬ě▒┘ćÔÇČ ÔÇźě¬ÔÇČ ÔÇźěžěą┘ä┘ćě¬ě▒┘ćě¬ÔÇČ ÔÇźě╣┘ä┘ëÔÇČ ÔÇźěžěž┘äě¬ěÁěžěž┘äě¬ÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇźě¬ě¬ěş┘â┘ůÔÇČ ÔÇźěĘě▒┘łě¬┘ł┘â┘łěž┘äě¬ÔÇČ ÔÇź┘ůěČ┘ů┘łě╣ěęÔÇČ ÔÇźě╣┘ćÔÇČ ÔÇźě╣ěĘěžě▒ěęÔÇČ . ÔÇź┘łÔÇČ ÔÇź┘äě│┘łěíÔÇČ ÔÇźěĘě▒┘łě¬┘ł┘â┘ł┘äÔÇČ ÔÇź┘ů┘Őě▓ěžě¬ÔÇČ ÔÇźěĘěĘě╣ěÂÔÇČ ÔÇźěž┘äě¬ěž┘äě╣ěĘÔÇČ ÔÇź┘Ő┘ů┘â┘ćÔÇČ ěîÔÇźěž┘äěşěŞÔÇČ TCP/IP ěî ÔÇź┘łěČ┘łě»ÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇź┘Őě¬ě│ěĘěĘÔÇČ ÔÇź┘ů┘ůěžÔÇČ ÔÇźěĘěž┘äě┤ěĘ┘âěęÔÇČ ÔÇźěÂě╣┘üÔÇČ ÔÇź┘ć┘éěžěĚÔÇČ . ÔÇźěž┘äě«ě»┘ůěęÔÇČ ÔÇźě▒┘üěÂÔÇČ ´éŚ ÔÇź┘Őě╣ě»ÔÇČ DoS ÔÇźěž┘äě«ě»┘ůěęÔÇČ ÔÇźě▒┘üěÂÔÇČ ÔÇź┘ůÔÇČ ÔÇźěž┘ä┘ůě│ě¬ě«ě»┘ů┘Ő┘ćÔÇČ ÔÇź┘Ő┘ů┘ćě╣ÔÇČ ÔÇźěž┘äě░┘ŐÔÇČ ÔÇźěž┘ä┘çěČ┘ł┘ůÔÇČ ÔÇźěúě┤┘âěž┘äÔÇČ ÔÇź┘ů┘ćÔÇČ ┘őÔÇźěž┘äÔÇČÔÇźě┤┘âÔÇČ ÔÇź┘ćÔÇČ ÔÇźěĘÔÇČ ěîÔÇźěž┘ä┘ł┘ŐěĘÔÇČ ÔÇźě«ěžě»┘ůÔÇČ ÔÇźěú┘łÔÇČ ÔÇźěžěą┘ä┘ä┘âě¬ě▒┘ł┘ć┘ŐÔÇČ ÔÇźěž┘äěĘě▒┘Őě»ÔÇČ ÔÇź┘ůěź┘äÔÇČ ěîÔÇźěž┘äě╣ěžě»┘ŐěęÔÇČ ÔÇźěž┘äě«ě»┘ůěžě¬ÔÇČ ÔÇźěą┘ä┘ëÔÇČ ÔÇźěž┘ä┘łěÁ┘ł┘äÔÇČ ÔÇźě│ěĘěĘÔÇČ ÔÇźě╣ěžě»ÔÇČ ÔÇźě║┘Őě▒ÔÇČ ÔÇźěĘě»ě▒ěČěęÔÇČ ÔÇźěž┘äěĚ┘äěĘěžě¬ÔÇČ ÔÇź┘ů┘ćÔÇČ ÔÇź┘âěĘ┘Őě▒ěęÔÇČ ÔÇź┘ä┘â┘ů┘Őěžě¬ÔÇČ ÔÇźěĘěžěž┘äě│ě¬ěČěžěĘěęÔÇČ ÔÇźěž┘ä┘ćěŞěž┘ůÔÇČ ÔÇźěž┘ćě┤ě║ěž┘äÔÇČ ÔÇź┘ŐěęÔÇČ . ÔÇź┘ł┘Őě╣┘ů┘äÔÇČ ÔÇź┘çěČ┘ł┘ůÔÇČ DoS ÔÇźěĘěş┘ŐěźÔÇČ ÔÇźěž┘ä┘ćěŞěž┘ůÔÇČ ÔÇź┘ů┘łěžě▒ě»ÔÇČ ÔÇźěú┘äěşě»ÔÇČ ÔÇźěž┘äěĚ┘äěĘěžě¬ÔÇČ ÔÇź┘ů┘ćÔÇČ ÔÇźěž┘äě╣ě»┘Őě»ÔÇČ ÔÇźěąě▒ě│ěž┘äÔÇČ ÔÇźě«ěž┘ä┘äÔÇČ ÔÇź┘ů┘ćÔÇČ ÔÇź┘ůěĘÔÇČ ÔÇź┘ç┘łÔÇČ ÔÇź┘â┘ůěžÔÇČ ěîÔÇźě¬ě┤ě║┘Ő┘ä┘çěžÔÇČ ÔÇź┘ł┘Őě¬┘ł┘é┘üÔÇČ ÔÇźě▓ěžěŽě»ÔÇČ ÔÇźěĘě┤┘â┘äÔÇČ ÔÇź┘ůěş┘ů┘äěęÔÇČ ÔÇźěž┘ä┘ůěĚ┘ä┘łěĘěęÔÇČ ÔÇźěž┘äě«ě»┘ůěęÔÇČ ÔÇźě¬┘â┘ł┘ćÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇź┘Ő┘ćÔÇČ ÔÇźěž┘äě┤┘â┘äÔÇČ . ÔÇź┘çěČ┘ůěžě¬ÔÇČ ÔÇźěž┘äě¬ěş┘â┘ůÔÇČ ÔÇź┘â┘ł┘äÔÇČ ÔÇźěĘě▒┘łě¬┘łÔÇČ ÔÇźěžěą┘äě▒ě│ěž┘äÔÇČ ÔÇź┘Ő┘üÔÇČ / ÔÇź┘ćě¬ÔÇČÔÇźě▒ě¬ÔÇČÔÇźěžěą┘ä┘ćÔÇČ ÔÇź┘â┘ł┘äÔÇČ ÔÇźěĘě▒┘łě¬┘łÔÇČ TCP/IP ÔÇź┘ůě╣┘ä┘ł┘ůěžě¬ÔÇČ ÔÇźěú┘ů┘ć┘ŐěęÔÇČ - ÔÇź┘ůÔÇČ / ÔÇźěž┘äěĘ┘Ő┘ä┘ŐÔÇČ ÔÇźěú┘Ő┘ů┘ćÔÇČ - ÔÇź┘ä┘äě¬┘łěžěÁ┘äÔÇČ 772915445 3

- 4. ÔÇźěžě«┘äě»┘ůěęÔÇČ ÔÇźě▒┘üěÂÔÇČ ÔÇź┘ůě╣┘ä┘ł┘ůěžě¬ÔÇČ ÔÇźěú┘ů┘ć┘ŐěęÔÇČ - ÔÇź┘ůÔÇČ / ÔÇźěž┘äěĘ┘Ő┘ä┘ŐÔÇČ ÔÇźěú┘Ő┘ů┘ćÔÇČ - ÔÇź┘ä┘äě¬┘łěžěÁ┘äÔÇČ 772915445 4

- 5. ´éŚ SYN flood ´éŚ ÔÇźěąě¬ěÁěž┘äÔÇČ ÔÇźěČ┘äě│ěęÔÇČ ÔÇźěú┘ŐÔÇČ ÔÇźěĘě»ěúÔÇČ ÔÇźě╣┘ćě»ÔÇČ ÔÇźěĘěąě│ě¬ě«ě»ěž┘ůÔÇČ TCP/IP ÔÇźě¬ě│┘ů┘ëÔÇČ ÔÇźěž┘äě╣┘ů┘ä┘ŐěęÔÇČ ÔÇź┘üěą┘ćÔÇČ ÔÇźěĘÔÇČ TCP/IP three handshaking ´éŚ ÔÇź┘Ő┘üě¬ěşÔÇČ ÔÇźě║┘ůě▒ÔÇČ ÔÇź┘çěČ┘ł┘ůÔÇČ SYN ÔÇźěĘě▒┘łě¬┘ł┘â┘ł┘äÔÇČ ÔÇź┘ů┘ćěž┘üě░ÔÇČ TCP ÔÇź┘őěžÔÇČÔÇź┘ŐÔÇČÔÇźě╣ě┤┘łěžěŽÔÇČ ÔÇźěž┘äěÂěş┘ŐěęÔÇČ ÔÇźě╣┘ćě»ÔÇČ ÔÇź┘ł┘Őě┤ě║┘äÔÇČ ÔÇźěĚ┘äěĘěžě¬ÔÇČ ÔÇź┘ů┘ćÔÇČ ÔÇź┘âěĘ┘Őě▒ěęÔÇČ ÔÇźěĘ┘â┘ů┘Őěžě¬ÔÇČ ÔÇźěž┘ä┘â┘ůěĘ┘Ő┘łě¬ě▒ÔÇČ ÔÇźěú┘łÔÇČ ÔÇźěž┘äě┤ěĘ┘âěęÔÇČ ÔÇźěúěČ┘çě▓ěęÔÇČ SYN ÔÇźěž┘ä┘ůě▓┘Ő┘üěęÔÇČ . ÔÇź┘ůěĘÔÇČ ÔÇź┘ç┘łÔÇČ ÔÇź┘â┘ůěžÔÇČ ěîÔÇź┘äěó┘äě«ě▒┘Ő┘ćÔÇČ ÔÇźěž┘äěČ┘äě│ěžě¬ÔÇČ ÔÇźě▒┘üěÂÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇź┘çě░ěžÔÇČ ÔÇź┘Őě¬ě│ěĘěĘÔÇČ ÔÇźěş┘ŐěźÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇź┘Ő┘ćÔÇČ ÔÇźěž┘äě┤┘â┘äÔÇČ . ÔÇź┘ł┘Őě╣ě»ÔÇČ flood SYN ÔÇźěžÔÇČ┘őÔÇźě╣ÔÇČÔÇź┘ć┘łÔÇČ ÔÇź┘çěČ┘ł┘ůÔÇČ ÔÇź┘ů┘ćÔÇČ DoS ´éŚ DNS Pasion ´éŚ ÔÇźě│ěČěž┘äě¬ÔÇČ ÔÇźě¬ě║┘Ő┘Őě▒ÔÇČ ÔÇź┘Őě¬┘ůÔÇČ DNS ÔÇźěž┘ä┘ůě▓┘Ő┘üěęÔÇČ ÔÇźěž┘äě«┘łěžě»┘ůÔÇČ ÔÇźěą┘ä┘ëÔÇČ ÔÇź┘äěą┘äě┤ěžě▒ěęÔÇČ ÔÇź┘ůěžÔÇČ ÔÇźěĘ┘ćěŞěž┘ůÔÇČ . ÔÇźěş┘ŐěźÔÇČ ÔÇźěž┘äÔÇČ ÔÇźěşě▒┘âěęÔÇČ ÔÇźě¬ěş┘ł┘Ő┘äÔÇČ ÔÇź┘Őě¬┘ůÔÇČ ÔÇź┘ä┘â┘ćÔÇČ ěîÔÇźě┤ě▒ě╣┘ŐÔÇČ ÔÇź┘ů┘ł┘éě╣ÔÇČ ÔÇźěą┘ä┘ëÔÇČ ÔÇźěž┘ä┘łěÁ┘ł┘äÔÇČ ÔÇźěž┘ä┘ůě│ě¬ě«ě»┘ůÔÇČ ÔÇź┘Őěşěž┘ł┘äÔÇČ ÔÇź┘ůě▒┘łě▒ÔÇČ ÔÇź┘ůě▓┘Ő┘üÔÇČ ÔÇź┘ů┘ł┘éě╣ÔÇČ ÔÇźěą┘ä┘ëÔÇČ . ÔÇźěž┘ä┘ůě╣┘ä┘łÔÇČ ÔÇźě╣┘ä┘ëÔÇČ ÔÇź┘äěž┘äě│ě¬┘Őěž┘äěíÔÇČ ÔÇźěž┘ä┘ůě▓┘Ő┘üÔÇČ ÔÇźěž┘ä┘ů┘ł┘éě╣ÔÇČ ÔÇź┘Ćě│ě¬ě«ě»┘ůÔÇČÔÇź┘ŐÔÇČÔÇź┘łÔÇČ ÔÇź┘ůěžě¬ÔÇČ ÔÇźěž┘ä┘ůě▒┘łě▒ÔÇČ ÔÇź┘ł┘â┘ä┘ůěžě¬ÔÇČ ÔÇźěž┘ä┘ůě│ě¬ě«ě»┘ů┘Ő┘ćÔÇČ ÔÇźěúě│┘ůěžěíÔÇČ ÔÇź┘ůěź┘äÔÇČ ěîÔÇźěž┘äě│ě▒┘ŐěęÔÇČ . ÔÇźěĘÔÇČ ÔÇź┘ä┘ä┘ůě¬ěĚ┘ü┘äÔÇČ ÔÇź┘Ć┘ů┘â┘ćÔÇČÔÇź┘ŐÔÇČÔÇź┘łÔÇČ ÔÇźě░┘ä┘âÔÇČ ÔÇźě╣ě»ÔÇČ ÔÇźěž┘ä┘ů┘ł┘éě╣ÔÇČ ÔÇź┘çě░ěžÔÇČ ÔÇź┘ů┘ćÔÇČ ÔÇźěž┘äěĘ┘Őěž┘ćěžě¬ÔÇČ ÔÇźěžě│ě¬ě▒ě»ěžě»ÔÇČ . TCP/IP ÔÇź┘ůě╣┘ä┘ł┘ůěžě¬ÔÇČ ÔÇźěú┘ů┘ć┘ŐěęÔÇČ - ÔÇź┘ůÔÇČ / ÔÇźěž┘äěĘ┘Ő┘ä┘ŐÔÇČ ÔÇźěú┘Ő┘ů┘ćÔÇČ - ÔÇź┘ä┘äě¬┘łěžěÁ┘äÔÇČ 772915445 5

- 6. SYN Flood & DNS Pasion ÔÇź┘ůě╣┘ä┘ł┘ůěžě¬ÔÇČ ÔÇźěú┘ů┘ć┘ŐěęÔÇČ - ÔÇź┘ůÔÇČ / ÔÇźěž┘äěĘ┘Ő┘ä┘ŐÔÇČ ÔÇźěú┘Ő┘ů┘ćÔÇČ - ÔÇź┘ä┘äě¬┘łěžěÁ┘äÔÇČ 772915445 6 SYN Flood DNS Pasion

- 7. ÔÇź┘çěČ┘ł┘ůÔÇČ ÔÇźě╣ÔÇČ┘Ĺ┘ÄÔÇźěž┘ä┘ů┘łě▓ÔÇČ ÔÇźěž┘äě«ě»┘ů┘çÔÇČ ÔÇźě▒┘üěÂÔÇČ DDos ´éŚ ÔÇź┘Őě│ě¬ě«ě»┘ůÔÇČ ÔÇź┘çěČ┘ł┘ůÔÇČ DDoS ÔÇźě▒┘üěÂÔÇČ ÔÇźěž┘äě«ě»┘ůěęÔÇČ ÔÇźě╣ÔÇČ┘Ĺ┘ÄÔÇźěž┘ä┘ů┘łě▓ÔÇČ ÔÇźěž┘ä┘â┘ůěĘ┘Ő┘łě¬ÔÇČ ÔÇźěúěČ┘çě▓ěęÔÇČ ÔÇź┘ů┘ćÔÇČ ÔÇźěž┘äě╣ě»┘Őě»ÔÇČ ÔÇźě▒ÔÇČ ÔÇźěž┘äěÂěžě▒ěęÔÇČ ÔÇźěĘěž┘äěĘě▒ěž┘ůěČÔÇČ ÔÇźěžěą┘äěÁěžěĘěęÔÇČ ÔÇź┘ćě┤ě▒ÔÇČ ÔÇźěúěČ┘çě▓ěęÔÇČ ÔÇźě╣┘ä┘Ő┘çěžÔÇČ ÔÇźěĚ┘ä┘éÔÇČ┘ĆÔÇź┘ŐÔÇČ ÔÇźěž┘äě¬┘ŐÔÇČ ěîÔÇźěž┘ä┘ůěÁěžěĘěęÔÇČ ÔÇźěžÔÇČ ÔÇź┘äě▓┘ł┘ůěĘ┘ŐÔÇČ ÔÇźěžě«ě¬ě▒ěž┘éÔÇČ ÔÇź┘ł┘ü┘Őě▒┘łě│ÔÇČ ÔÇźěž┘ä┘çěž┘ůÔÇČ ÔÇźě║┘Őě▒ÔÇČ ÔÇźěžěą┘ä┘ä┘âě¬ě▒┘ł┘ć┘ŐÔÇČ ÔÇźěž┘äěĘě▒┘Őě»ÔÇČ ÔÇź┘çěČ┘ůěžě¬ÔÇČ ÔÇź┘ä┘ćě┤ě▒ÔÇČ ÔÇźěúěČ┘çě▓ěęÔÇČ ÔÇźěú┘łÔÇČ ÔÇźěž┘ä┘â┘ůěĘ┘Ő┘łě¬ě▒ÔÇČ ěîÔÇźěĘ┘łě¬┘ćě¬ÔÇČ ÔÇźěž┘ä┘çěČ┘ůěžě¬ÔÇČ ÔÇźěąěşě»┘ëÔÇČ ÔÇźěą┘äěĚěž┘ä┘éÔÇČ . ÔÇźěž┘ä┘çÔÇČ ÔÇź┘çě░ěžÔÇČ ÔÇź┘ů┘ćÔÇČ ÔÇźěž┘äě║ě▒ěÂÔÇČ ÔÇź┘ł┘Őě¬┘ůěź┘äÔÇČ ÔÇźěČ┘ł┘ůÔÇČ ÔÇź┘ůěĘÔÇČ ÔÇź┘ç┘łÔÇČ ÔÇź┘â┘ůěžÔÇČ ěîÔÇźě╣┘ä┘Ő┘çÔÇČ ÔÇźěžěž┘äě│ě¬ěş┘łěžě░ÔÇČ ÔÇźěú┘łÔÇČ ÔÇźěž┘ä┘ůě│ě¬┘çě»┘üÔÇČ ÔÇźěž┘äě«ěžě»┘ůÔÇČ ÔÇźěą┘ä┘ëÔÇČ ÔÇźěž┘ä┘łěÁ┘ł┘äÔÇČ ÔÇźěąě╣ěž┘éěęÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇź┘Ő┘ćÔÇČ ÔÇźěž┘äě┤┘â┘äÔÇČ ÔÇź┘ü┘ŐÔÇČ 2 . ÔÇźěžěą┘äěÁěžěĘěęÔÇČ ÔÇź┘ćě┤ě▒ÔÇČ ÔÇź┘â┘ůěĘ┘Ő┘łě¬ě▒ÔÇČ ÔÇźěúěČ┘çě▓ěęÔÇČ ÔÇź┘łě¬ěČě╣┘äÔÇČ ÔÇźě▓┘ł┘ůěĘ┘ŐÔÇČ ÔÇźěúěČ┘çě▓ěęÔÇČ ÔÇźěžěú┘äěÁÔÇČ ÔÇźěž┘ä┘ů┘ł┘éě╣ÔÇČ ÔÇźě¬ě╣┘éěĘÔÇČ ÔÇźěž┘äěÁě╣ěĘÔÇČ ÔÇź┘ů┘ćÔÇČ ÔÇź┘ůě«ě¬┘ä┘üěęÔÇČ ÔÇźěČě║ě▒ěž┘ü┘ŐěęÔÇČ ÔÇźěú┘ůěž┘â┘ćÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇź┘łěž┘ä┘ů┘łěČ┘łě»ěęÔÇČ ÔÇź┘ä┘ŐÔÇČ ÔÇź┘ä┘ä┘çěČ┘ł┘ůÔÇČ . ÔÇź┘çěČ┘ůěžě¬ÔÇČ ÔÇź┘â┘ł┘äÔÇČ ÔÇźěĘě▒┘łě¬┘łÔÇČ ÔÇźěžěą┘äě▒ě│ěž┘äÔÇČ ÔÇź┘Ő┘üÔÇČ ÔÇźěž┘äě¬ěş┘â┘ůÔÇČ / ÔÇź┘ćě¬ÔÇČÔÇźě▒ě¬ÔÇČÔÇźěžěą┘ä┘ćÔÇČ ÔÇź┘â┘ł┘äÔÇČ ÔÇźěĘě▒┘łě¬┘łÔÇČ TCP/IP 7

- 9. ´éŚ ÔÇźěĘě▒┘łě¬┘ł┘â┘ł┘äÔÇČ ÔÇź┘çěČ┘ůěžě¬ÔÇČ ÔÇźěžěą┘äě▒ě│ěž┘äÔÇČ ÔÇź┘ü┘ŐÔÇČ ÔÇźěž┘äě¬ěş┘â┘ůÔÇČ / ÔÇźěžěą┘ä┘ćě¬ě▒┘ćě¬ÔÇČ ÔÇźěĘě▒┘łě¬┘ł┘â┘ł┘äÔÇČ TCP/IP ÔÇźěžě«┘äěž┘äěÁ┘çÔÇČ ÔÇź┘ůě╣┘ä┘ł┘ůěžě¬ÔÇČ ÔÇźěú┘ů┘ć┘ŐěęÔÇČ - ÔÇź┘ůÔÇČ / ÔÇźěž┘äěĘ┘Ő┘ä┘ŐÔÇČ ÔÇźěú┘Ő┘ů┘ćÔÇČ - ÔÇź┘ä┘äě¬┘łěžěÁ┘äÔÇČ 772915445 9

Editor's Notes

- #6: https://ar.wikipedia.org/wiki/%D9%87%D8%AC%D9%85%D8%A7%D8%AA_%D8%A7%D9%84%D8%AD%D8%B1%D9%85%D8%A7%D9%86_%D9%85%D9%86_%D8%A7%D9%84%D8%AE%D8%AF%D9%85%D8%A7%D8%AA#.D9.87.D8.AC.D9.85.D8.A7.D8.AA_SYN http://www.ijser.org/paper/DDoS-SYN-Flooding-Mitigation-and-Prevention.html http://rohit-kaswan-hacker.blogspot.com/2013/06/dns-poisoning-rohit-kaswan.html