м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ(мҝЎмҝ мғҢл“ңл°•мҠӨ)

- 1. мқён…”лҰ¬м „мҠӨ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мөңмҡ°м„қ м„ мһ„м—°кө¬мӣҗ cws@kisec.com

- 2. лӘ©м°Ё пӮЈ м•…м„ұмҪ”л“ң л°Ҹ 분м„қ л°©лІ•лЎ лҸҷн–Ҙ пӮЈ мҳӨн”ҲмҶҢмҠӨ лқјмқҙм„ мҠӨ пӮЈ н•ҳмқҙнҚјл°”мқҙм Җ пӮЈ н—ҲлӢҲнҢҹ н”„лЎңм қнҠё пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ пӮЈ лӢӨлҘё л°”мқҙл„ҲлҰ¬ мһҗлҸҷнҷ” 분м„қ мқён…”лҰ¬м „мҠӨ м„ң비мҠӨ пӮЈ л°”мқҙл„ҲлҰ¬ мқён…”лҰ¬м „мҠӨмқҳ н•ңкі„ пӮЈ кІ°лЎ

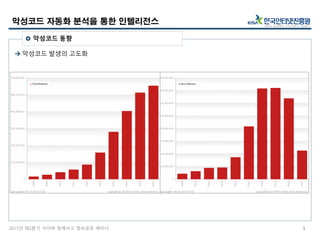

- 3. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 3 пӮЈ м•…м„ұмҪ”л“ң лҸҷн–Ҙ пғҡ м•…м„ұмҪ”л“ң л°ңмғқмқҳ кі лҸ„нҷ”

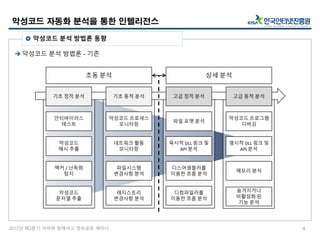

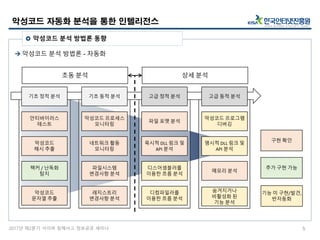

- 4. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 4 пӮЈ м•…м„ұмҪ”л“ң 분м„қ л°©лІ•лЎ лҸҷн–Ҙ пғҡ м•…м„ұмҪ”л“ң 분м„қ л°©лІ•лЎ - кё°мЎҙ кё°мҙҲ м •м Ғ 분м„қ м•ҲнӢ°л°”мқҙлҹ¬мҠӨ н…ҢмҠӨнҠё м•…м„ұмҪ”л“ң н•ҙмӢң 추м¶ң нҢ©м»Ө / лӮңлҸ…нҷ” нғҗм§Җ м•…м„ұмҪ”л“ң л¬ёмһҗм—ҙ 추м¶ң кё°мҙҲ лҸҷм Ғ 분м„қ м•…м„ұмҪ”л“ң н”„лЎңм„ёмҠӨ лӘЁлӢҲн„°л§Ғ л„ӨнҠёмӣҢнҒ¬ нҷңлҸҷ лӘЁлӢҲн„°л§Ғ нҢҢмқјмӢңмҠӨн…ң ліҖкІҪмӮ¬н•ӯ 분м„қ л Ҳм§ҖмҠӨнҠёлҰ¬ ліҖкІҪмӮ¬н•ӯ 분м„қ кі кёү м •м Ғ 분м„қ нҢҢмқј нҸ¬л§· 분м„қ л¬өмӢңм Ғ DLL л§ҒнҒ¬ л°Ҹ API 분м„қ л””мҠӨм–ҙм…Ҳлё”лҹ¬лҘј мқҙмҡ©н•ң нқҗлҰ„ 분м„қ л””м»ҙнҢҢмқјлҹ¬лҘј мқҙмҡ©н•ң нқҗлҰ„ 분м„қ кі кёү лҸҷм Ғ 분м„қ м•…м„ұмҪ”л“ң н”„лЎңк·ёлһЁ л””лІ„к№… лӘ…мӢңм Ғ DLL л§ҒнҒ¬ л°Ҹ API 분м„қ л©”лӘЁлҰ¬ 분м„қ мҲЁкІЁм§Җкұ°лӮҳ 비нҷңм„ұнҷ” лҗң кё°лҠҘ 분м„қ мҙҲлҸҷ 분м„қ мғҒм„ё 분м„қ

- 5. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 5 пӮЈ м•…м„ұмҪ”л“ң 분м„қ л°©лІ•лЎ лҸҷн–Ҙ пғҡ м•…м„ұмҪ”л“ң 분м„қ л°©лІ•лЎ - мһҗлҸҷнҷ” кө¬нҳ„ нҷ•мқё 추к°Җ кө¬нҳ„ к°ҖлҠҘ кё°лҠҘ лҜё кө¬нҳ„/л°ңкІ¬, л°ҳмһҗлҸҷнҷ” кё°мҙҲ м •м Ғ 분м„қ м•ҲнӢ°л°”мқҙлҹ¬мҠӨ н…ҢмҠӨнҠё м•…м„ұмҪ”л“ң н•ҙмӢң 추м¶ң нҢ©м»Ө / лӮңлҸ…нҷ” нғҗм§Җ м•…м„ұмҪ”л“ң л¬ёмһҗм—ҙ 추м¶ң кё°мҙҲ лҸҷм Ғ 분м„қ м•…м„ұмҪ”л“ң н”„лЎңм„ёмҠӨ лӘЁлӢҲн„°л§Ғ л„ӨнҠёмӣҢнҒ¬ нҷңлҸҷ лӘЁлӢҲн„°л§Ғ нҢҢмқјмӢңмҠӨн…ң ліҖкІҪмӮ¬н•ӯ 분м„қ л Ҳм§ҖмҠӨнҠёлҰ¬ ліҖкІҪмӮ¬н•ӯ 분м„қ кі кёү м •м Ғ 분м„қ нҢҢмқј нҸ¬л§· 분м„қ л¬өмӢңм Ғ DLL л§ҒнҒ¬ л°Ҹ API 분м„қ л””мҠӨм–ҙм…Ҳлё”лҹ¬лҘј мқҙмҡ©н•ң нқҗлҰ„ 분м„қ л””м»ҙнҢҢмқјлҹ¬лҘј мқҙмҡ©н•ң нқҗлҰ„ 분м„қ кі кёү лҸҷм Ғ 분м„қ м•…м„ұмҪ”л“ң н”„лЎңк·ёлһЁ л””лІ„к№… лӘ…мӢңм Ғ DLL л§ҒнҒ¬ л°Ҹ API 분м„қ л©”лӘЁлҰ¬ 분м„қ мҲЁкІЁм§Җкұ°лӮҳ 비нҷңм„ұнҷ” лҗң кё°лҠҘ 분м„қ мҙҲлҸҷ 분м„қ мғҒм„ё 분м„қ

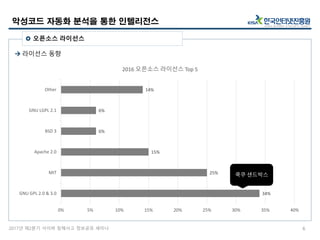

- 6. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 6 пӮЈ мҳӨн”ҲмҶҢмҠӨ лқјмқҙм„ мҠӨ пғҡ лқјмқҙм„ мҠӨ лҸҷн–Ҙ 34% 25% 15% 6% 6% 14% 0% 5% 10% 15% 20% 25% 30% 35% 40% GNU GPL 2.0 & 3.0 MIT Apache 2.0 BSD 3 GNU LGPL 2.1 Other 2016 мҳӨн”ҲмҶҢмҠӨ лқјмқҙм„ мҠӨ Top 5 мҝЎмҝ мғҢл“ңл°•мҠӨ

- 7. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ мҳӨн”ҲмҶҢмҠӨ лқјмқҙм„ мҠӨ 비көҗ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 7 пӮЈ мҳӨн”ҲмҶҢмҠӨ лқјмқҙм„ мҠӨ лқјмқҙм„ мҠӨ л§ҒнҒ¬ л°°нҸ¬ мҲҳм • нҠ№н—Ҳ 비кіөк°ң мӮ¬мҡ© лқјмқҙм„ мҠӨ мһ¬м„Өм • мғҒн‘ң GNU GPL мһҗкё° мһҗмӢ 비мғҒм—…м Ғ к°ҖлҠҘ 비мғҒм—…м Ғ к°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ 비мғҒм—…м Ғ к°ҖлҠҘ к°ҖлҠҘ MIT к°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ л¶Ҳк°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ л¶Ҳк°ҖлҠҘ Apache к°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ л¶Ҳк°ҖлҠҘ BSD к°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ л¶Ҳк°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ л¶Ҳк°ҖлҠҘ GNU LGPL м ңн•ң 비мғҒм—…м Ғ к°ҖлҠҘ 비мғҒм—…м Ғ к°ҖлҠҘ к°ҖлҠҘ к°ҖлҠҘ 비мғҒм—…м Ғ к°ҖлҠҘ к°ҖлҠҘ

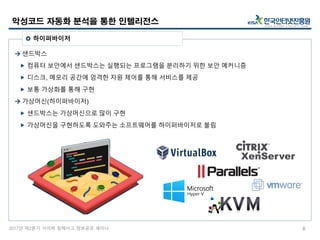

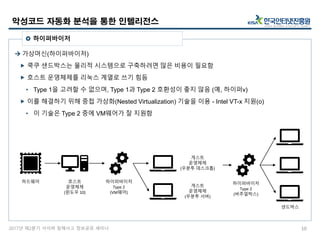

- 8. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ мғҢл“ңл°•мҠӨ пӮ„ м»ҙн“Ён„° ліҙм•Ҳм—җм„ң мғҢл“ңл°•мҠӨлҠ” мӢӨн–үлҗҳлҠ” н”„лЎңк·ёлһЁмқ„ 분лҰ¬н•ҳкё° мң„н•ң ліҙм•Ҳ л©”м»ӨлӢҲмҰҳ пӮ„ л””мҠӨнҒ¬, л©”лӘЁлҰ¬ кіөк°„м—җ м—„кІ©н•ң мһҗмӣҗ м ңм–ҙлҘј нҶөн•ҙ м„ң비мҠӨлҘј м ңкіө пӮ„ ліҙнҶө к°ҖмғҒнҷ”лҘј нҶөн•ҙ кө¬нҳ„ пғҡ к°ҖмғҒлЁёмӢ (н•ҳмқҙнҚјл°”мқҙм Җ) пӮ„ мғҢл“ңл°•мҠӨлҠ” к°ҖмғҒлЁёмӢ мңјлЎң л§Һмқҙ кө¬нҳ„ пӮ„ к°ҖмғҒлЁёмӢ мқ„ кө¬нҳ„н•ҳлҸ„лЎқ лҸ„мҷҖмЈјлҠ” мҶҢн”„нҠёмӣЁм–ҙлҘј н•ҳмқҙнҚјл°”мқҙм ҖлЎң л¶ҲлҰј м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 8 пӮЈ н•ҳмқҙнҚјл°”мқҙм Җ

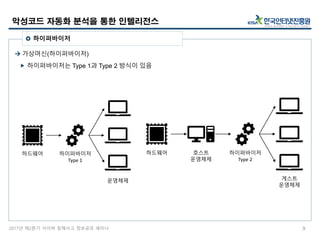

- 9. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ к°ҖмғҒлЁёмӢ (н•ҳмқҙнҚјл°”мқҙм Җ) пӮ„ н•ҳмқҙнҚјл°”мқҙм ҖлҠ” Type 1кіј Type 2 л°©мӢқмқҙ мһҲмқҢ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 9 пӮЈ н•ҳмқҙнҚјл°”мқҙм Җ н•ҳл“ңмӣЁм–ҙ н•ҳмқҙнҚјл°”мқҙм Җ Type 1 мҡҙмҳҒмІҙм ң н•ҳл“ңмӣЁм–ҙ нҳёмҠӨнҠё мҡҙмҳҒмІҙм ң н•ҳмқҙнҚјл°”мқҙм Җ Type 2 кІҢмҠӨнҠё мҡҙмҳҒмІҙм ң

- 10. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ к°ҖмғҒлЁёмӢ (н•ҳмқҙнҚјл°”мқҙм Җ) пӮ„ мҝЎмҝ мғҢл“ңл°•мҠӨлҠ” л¬јлҰ¬м Ғ мӢңмҠӨн…ңмңјлЎң кө¬м¶•н•ҳл Өл©ҙ л§ҺмқҖ 비мҡ©мқҙ н•„мҡ”н•Ё пӮ„ нҳёмҠӨнҠё мҡҙмҳҒмІҙм ңлҘј лҰ¬лҲ…мҠӨ кі„м—ҙлЎң м“°кё° нһҳ듬 вҖў Type 1мқ„ кі л Өн• мҲҳ м—Ҷмңјл©°, Type 1кіј Type 2 нҳёнҷҳм„ұмқҙ мўӢм§Җ м•ҠмқҢ (мҳҲ, н•ҳмқҙнҚјv) пӮ„ мқҙлҘј н•ҙкІ°н•ҳкё° мң„н•ҙ мӨ‘мІ© к°ҖмғҒнҷ”(Nested Virtualization) кё°мҲ мқ„ мқҙмҡ© - Intel VT-x м§Җмӣҗ(o) вҖў мқҙ кё°мҲ мқҖ Type 2 мӨ‘м—җ VMмӣЁм–ҙк°Җ мһҳ м§Җмӣҗн•Ё м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 10 пӮЈ н•ҳмқҙнҚјл°”мқҙм Җ н•ҳл“ңмӣЁм–ҙ нҳёмҠӨнҠё мҡҙмҳҒмІҙм ң (мңҲлҸ„мҡ° 10) н•ҳмқҙнҚјл°”мқҙм Җ Type 2 (VMмӣЁм–ҙ) кІҢмҠӨнҠё мҡҙмҳҒмІҙм ң (мҡ°л¶„нҲ¬ м„ңлІ„) н•ҳмқҙнҚјл°”мқҙм Җ Type 2 (버추얼박мҠӨ) мғҢл“ңл°•мҠӨ кІҢмҠӨнҠё мҡҙмҳҒмІҙм ң (мҡ°л¶„нҲ¬ лҚ°мҠӨнҒ¬нҶұ)

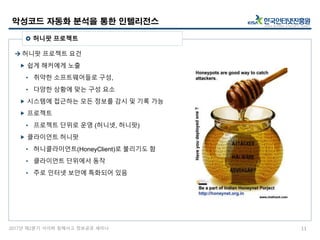

- 11. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ н—ҲлӢҲнҢҹ н”„лЎңм қнҠё мҡ”кұҙ пӮ„ мүҪкІҢ н•ҙм»Өм—җкІҢ л…ём¶ң вҖў м·Ём•Ҫн•ң мҶҢн”„нҠёмӣЁм–ҙл“ӨлЎң кө¬м„ұ, вҖў лӢӨм–‘н•ң мғҒнҷ©м—җ л§һлҠ” кө¬м„ұ мҡ”мҶҢ пӮ„ мӢңмҠӨн…ңм—җ м ‘к·јн•ҳлҠ” лӘЁл“ м •ліҙлҘј к°җмӢң л°Ҹ кё°лЎқ к°ҖлҠҘ пӮ„ н”„лЎңм қнҠё вҖў н”„лЎңм қнҠё лӢЁмң„лЎң мҡҙмҳҒ (н—ҲлӢҲл„·, н—ҲлӢҲнҢҹ) пӮ„ нҒҙлқјмқҙм–ёнҠё н—ҲлӢҲнҢҹ вҖў н—ҲлӢҲнҒҙлқјмқҙм–ёнҠё(HoneyClient)лЎң л¶ҲлҰ¬кё°лҸ„ н•Ё вҖў нҒҙлқјмқҙм–ёнҠё лӢЁмң„м—җм„ң лҸҷмһ‘ вҖў мЈјлЎң мқён„°л„· ліҙм•Ҳм—җ нҠ№нҷ”лҗҳм–ҙ мһҲмқҢ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 11 пӮЈ н—ҲлӢҲнҢҹ н”„лЎңм қнҠё

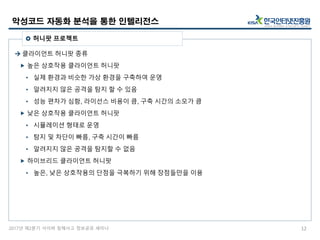

- 12. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ нҒҙлқјмқҙм–ёнҠё н—ҲлӢҲнҢҹ мў…лҘҳ пӮ„ лҶ’мқҖ мғҒнҳёмһ‘мҡ© нҒҙлқјмқҙм–ёнҠё н—ҲлӢҲнҢҹ вҖў мӢӨм ң нҷҳкІҪкіј 비мҠ·н•ң к°ҖмғҒ нҷҳкІҪмқ„ кө¬м¶•н•ҳм—¬ мҡҙмҳҒ вҖў м•Ңл Өм§Җм§Җ м•ҠмқҖ кіөкІ©мқ„ нғҗм§Җ н• мҲҳ мһҲмқҢ вҖў м„ұлҠҘ нҺём°Ёк°Җ мӢ¬н•Ё, лқјмқҙм„ мҠӨ 비мҡ©мқҙ нҒј, кө¬м¶• мӢңк°„мқҳ мҶҢлӘЁк°Җ нҒј пӮ„ лӮ®мқҖ мғҒнҳёмһ‘мҡ© нҒҙлқјмқҙм–ёнҠё н—ҲлӢҲнҢҹ вҖў мӢң뮬л Ҳмқҙм…ҳ нҳ•нғңлЎң мҡҙмҳҒ вҖў нғҗм§Җ л°Ҹ м°ЁлӢЁмқҙ л№ лҰ„, кө¬м¶• мӢңк°„мқҙ л№ лҰ„ вҖў м•Ңл Өм§Җм§Җ м•ҠмқҖ кіөкІ©мқ„ нғҗм§Җн• мҲҳ м—ҶмқҢ пӮ„ н•ҳмқҙлёҢлҰ¬л“ң нҒҙлқјмқҙм–ёнҠё н—ҲлӢҲнҢҹ вҖў лҶ’мқҖ, лӮ®мқҖ мғҒнҳёмһ‘мҡ©мқҳ лӢЁм җмқ„ к·№ліөн•ҳкё° мң„н•ҙ мһҘм җл“Өл§Ңмқ„ мқҙмҡ© м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 12 пӮЈ н—ҲлӢҲнҢҹ н”„лЎңм қнҠё

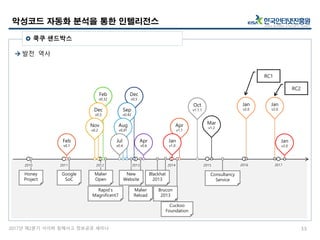

- 13. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ л°ңм „ м—ӯмӮ¬ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 13 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ RapidвҖҷs Magnificent7 Malwr Open Cuckoo Foundation Brucon 2013 Malwr Reload New Website 2012 2013 2014 2015 Dec v0.5 Oct v1.1.1Sep v0.42 Aug v0.41 Jul v0.4 Apr v0.6 Apr v1.1 Jan v1.0 Blackhat 2013 Consultancy Service Honey Project Google SoC Feb v0.32 Dec v0.3 Nov v0.2 20112010 Feb v0.1 Mar v1.2 Jan v2.0 2016 2017 Jan v2.0 RC2 RC1 Jan v2.0

- 14. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ 분м„қ к°ҖлҠҘн•ң нҢҢмқј пӮ„ PE+, MSI, DLL files пӮ„ PDF documents пӮ„ Microsoft Office documents пӮ„ URLs and HTML files пӮ„ PHP scripts, CPL files пӮ„ Visual Basic (VB) scripts пӮ„ ZIP files, Java JAR, applet пӮ„ Python files пӮ„ кё°нғҖ л“ұл“ұ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 14 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ

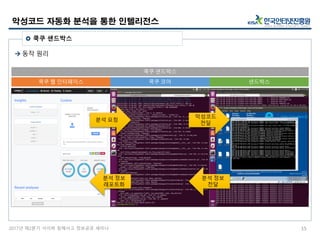

- 15. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ лҸҷмһ‘ мӣҗлҰ¬ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 15 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ 분м„қ мҡ”мІӯ м•…м„ұмҪ”л“ң м „лӢ¬ 분м„қ м •ліҙ л ҲнҸ¬нҠёнҷ” 분м„қ м •ліҙ м „лӢ¬ мҝЎмҝ мӣ№ мқён„°нҺҳмқҙмҠӨ мҝЎмҝ мҪ”м–ҙ мғҢл“ңл°•мҠӨ мҝЎмҝ мғҢл“ңл°•мҠӨ

- 16. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ мһҘм җ пӮ„ мҶҢмҠӨмҪ”л“ңк°Җ кіөк°ң пӮ„ нҢҢмқҙмҚ¬мңјлЎң м ңмһ‘лҗҳм–ҙ м ‘н•©м„ұмқҙ лӣ°м–ҙлӮЁ пӮ„ CLIмҷҖ GUIлӘЁл“ң л‘ҳ лӢӨ м ңкіөн•ҳкі мһҲкё° л•Ңл¬ём—җ, лҸ…лҰҪм Ғмқё мӢңмҠӨн…ңмңјлЎң мҡҙмҳҒмқҙ к°ҖлҠҘн•ҳкі , кё°лҠҘмқ„ 추к°Җ нҳ№мқҖ ліҖнҳ• к°ҖлҠҘ пӮ„ api.py лқјлҠ” мң нӢёлҰ¬нӢ°лЎң REST APIлҘј м ңкіөл°ӣм•„ м–ҙл–Ө м–ём–ҙлҘј мӮ¬мҡ©н•ҳл“ Cuckooмқҳ кё°лҠҘмқ„ л¶ҷмқј мҲҳ мһҲлҸ„лЎқ м ңкіө пӮ„ нҳ„мһ¬к№Ңм§Җ м§ҖмҶҚм Ғмқё лІ„к·ё нҢЁм№ҳ л°Ҹ лІ„м „ м—…к·ёл Ҳмқҙл“ңлҘј м ңкіө пӮ„ мӮ¬мҡ©мһҗл“Өкіј м§ҖмҶҚм Ғмқё м»Өл®ӨлӢҲмјҖмқҙм…ҳмқ„ мң м§Җн•ҳм—¬ мғҲлЎңмҡҙ л°©н–Ҙм„ұ, лІ„к·ё нҢЁм№ҳ, мӢңк·ёлӢҲміҗ м—…лҚ°мқҙнҠё л“ұ м ңкіө пӮ„ мғҢл“ңл°•мҠӨлҘј лӢӨмҲҳ к°ңлЎң кө¬м„ұн• мҲҳ мһҲмңјл©°, к°Ғк°Ғмқҳ мӢңмҠӨн…ң нҷҳкІҪмқ„ лӢӨлҘҙкІҢ н• мҲҳ мһҲмқҢ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 16 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ

- 17. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ лӢЁм җ пӮ„ н•өмӢ¬ кё°лҠҘмқҖ л¬ём„ңнҷ”к°Җ мһҳлҗҳм–ҙ мһҲмңјлӮҳ мһҗм„ён•ҳм§Җ м•ҠмқҢ пӮ„ л¶Җк°Җ кё°лҠҘмқҖ л¬ём„ңнҷ”к°Җ лҗҳм–ҙ мһҲм§Җ м•ҠмқҢ пӮ„ лІ„м „ лӘ…мӢңк°Җ м•Ҳлҗҳм–ҙ мһҲм–ҙ лІ„м „м—җ л”°лқј лӢ¬лқјм§ҖлҠ” мҡҙмҳҒмқ„ нҢҢм•…н•ҙм•јн•Ё - к°ңм„ пӮ„ л¬ём ңк°Җ л°ңмғқн•ҳл©ҙ л ҲнҸ¬нҢ…н•ҳкұ°лӮҳ м§Ғм ‘ мҶҢмҠӨмҪ”л“ңлҘј мҲҳм • вҖў м„ң비мҠӨ м ңмһ‘мһҗк°Җ л¬ём ң н•ҙкІ° мқҳм§ҖлҠ” мһҲмңјлӮҳ м ңмһ‘мһҗ м„ нғқмӮ¬н•ӯмһ„ пӮ„ л¬ём ңк°Җ лҗҳлҠ” м„ң비мҠӨлӮҳ мқҳлҜё м—ҶлҠ” 추к°Җ кё°лҠҘмқҖ лҸҷмқҳ м—Ҷмқҙ мӮ¬лқјм§Ҳ мҲҳ мһҲмқҢ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 17 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ

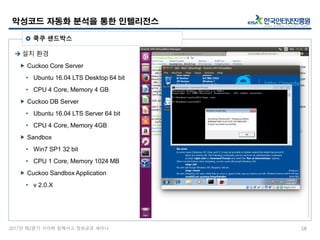

- 18. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ м„Өм№ҳ нҷҳкІҪ пӮ„ Cuckoo Core Server вҖў Ubuntu 16.04 LTS Desktop 64 bit вҖў CPU 4 Core, Memory 4 GB пӮ„ Cuckoo DB Server вҖў Ubuntu 16.04 LTS Server 64 bit вҖў CPU 4 Core, Memory 4GB пӮ„ Sandbox вҖў Win7 SP1 32 bit вҖў CPU 1 Core, Memory 1024 MB пӮ„ Cuckoo Sandbox Application вҖў v 2.0.X м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 18 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ

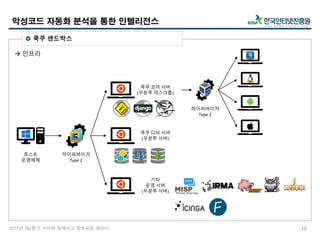

- 19. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ мқён”„лқј м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 19 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ нҳёмҠӨнҠё мҡҙмҳҒмІҙм ң н•ҳмқҙнҚјл°”мқҙм Җ Type 2 мҝЎмҝ 디비 м„ңлІ„ (мҡ°л¶„нҲ¬ м„ңлІ„) н•ҳмқҙнҚјл°”мқҙм Җ Type 2 мҝЎмҝ мҪ”м–ҙ м„ңлІ„ (мҡ°л¶„нҲ¬ лҚ°мҠӨнҒ¬нҶұ) кё°нғҖ мҡҙмҳҒ м„ңлІ„ (мҡ°л¶„нҲ¬ м„ңлІ„)

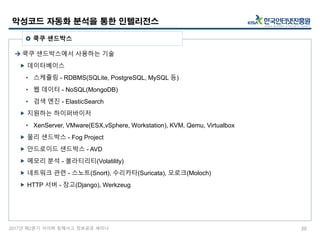

- 20. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ мҝЎмҝ мғҢл“ңл°•мҠӨм—җм„ң мӮ¬мҡ©н•ҳлҠ” кё°мҲ пӮ„ лҚ°мқҙн„°лІ мқҙмҠӨ вҖў мҠӨмјҖмҘҙл§Ғ - RDBMS(SQLite, PostgreSQL, MySQL л“ұ) вҖў мӣ№ лҚ°мқҙн„° - NoSQL(MongoDB) вҖў кІҖмғү 엔진 - ElasticSearch пӮ„ м§Җмӣҗн•ҳлҠ” н•ҳмқҙнҚјл°”мқҙм Җ вҖў XenServer, VMware(ESX,vSphere, Workstation), KVM, Qemu, Virtualbox пӮ„ л¬јлҰ¬ мғҢл“ңл°•мҠӨ - Fog Project пӮ„ м•Ҳл“ңлЎңмқҙл“ң мғҢл“ңл°•мҠӨ - AVD пӮ„ л©”лӘЁлҰ¬ 분м„қ - ліјлқјнӢ°лҰ¬нӢ°(Volatility) пӮ„ л„ӨнҠёмӣҢнҒ¬ кҙҖл Ё - мҠӨл…ёнҠё(Snort), мҲҳлҰ¬м№ҙнғҖ(Suricata), лӘЁлЎңнҒ¬(Moloch) пӮ„ HTTP м„ңлІ„ - мһҘкі (Django), Werkzeug м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 20 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ

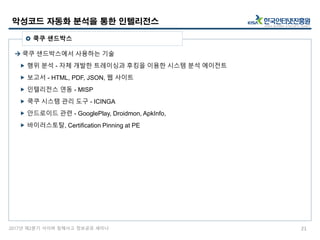

- 21. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ мҝЎмҝ мғҢл“ңл°•мҠӨм—җм„ң мӮ¬мҡ©н•ҳлҠ” кё°мҲ пӮ„ н–үмң„ 분м„қ - мһҗмІҙ к°ңл°ңн•ң нҠёл ҲмқҙмӢұкіј нӣ„нӮ№мқ„ мқҙмҡ©н•ң мӢңмҠӨн…ң 분м„қ м—җмқҙм „нҠё пӮ„ ліҙкі м„ң - HTML, PDF, JSON, мӣ№ мӮ¬мқҙнҠё пӮ„ мқён…”лҰ¬м „мҠӨ м—°лҸҷ - MISP пӮ„ мҝЎмҝ мӢңмҠӨн…ң кҙҖлҰ¬ лҸ„кө¬ - ICINGA пӮ„ м•Ҳл“ңлЎңмқҙл“ң кҙҖл Ё - GooglePlay, Droidmon, ApkInfo, пӮ„ л°”мқҙлҹ¬мҠӨнҶ нғҲ, Certification Pinning at PE м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 21 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ

- 22. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ мҝЎмҝ мғҢл“ңл°•мҠӨм—җм„ң мӮ¬мҡ©н•ҳлҠ” кё°лҠҘ пӮ„ лӢӨм–‘н•ң м•…м„ұмҪ”л“ңмҡ© н•ҙмӢң м§Җмӣҗ - ssdeep, Imphash пӮ„ м „мһҗл©”мқј мІЁл¶ҖнҢҢмқј 분м„қ кё°лҠҘ - 2.0-RC2м—җм„ң м–ёкёү / кө¬нҳ„мӨ‘(?) пӮ„ л Ҳн„°лҹҙ л¬ҙлёҢлЁјнҠё 분м„қ м§Җмӣҗ - лӢӨмҲҳмқҳ мғҢл“ңл°•мҠӨ лҸҷмӢң мҡҙмҳҒ 2.0-RC1м—җм„ң м–ёкёү / кө¬нҳ„мӨ‘(?) пӮ„ л„ӨнҠёмӣҢнҒ¬ лқјмҡ°нҢ… м§Җмӣҗ - no лқјмҡ°нҢ…, drop лқјмҡ°нҢ…, dirty line, InetSim, Tor, VPN л“ұ) / кө¬нҳ„лҗҳм–ҙ мһҲмңјлӮҳ л¬ём„ңнҷ”лҗҳм–ҙ мһҲм§Җ м•ҠмқҢ пӮ„ TLS/HTTPS нҠёлһҳн”Ҫ мҲҳ집 л°Ҹ ліөнҳёнҷ” - MITMProxy & HTTPReplayлҘј мқҙмҡ© / кө¬нҳ„лҗҳм–ҙ мһҲмңјлӮҳ л¬ём„ңнҷ”лҗҳм–ҙ мһҲм§Җ м•ҠмқҢ пӮ„ л©”лӘЁлҰ¬ лІ мқҙмҠӨлқјмқё 분м„қ м§Җмӣҗ - кө¬нҳ„лҗҳм–ҙ мһҲмңјлӮҳ л¬ём„ңнҷ”лҗҳм–ҙ мһҲм§Җ м•ҠмқҢ пӮ„ н”„лЎңм„ёмҠӨ л©”лӘЁлҰ¬м—җм„ң URL 추м¶ң - кө¬нҳ„лҗҳм–ҙ мһҲмңјлӮҳ мһҳ лҸҷмһ‘н•ҳм§Җ м•ҠмқҢ пӮ„ м •м Ғ 분м„қ мӢңк·ёлӢҲмІҳмҷҖ лҸҷм Ғ 분м„қ мӢңк·ёлӢҲмІҳ м ңмһ‘ - YARAмҷҖ мҝЎмҝ н•ЁмҲҳлҘј мқҙмҡ© / кө¬нҳ„ мҷ„лЈҢ пӮ„ м•…м„ұ н–үмң„ мҲҳм№ҳнҷ” - лҸҷм Ғ 분м„қ мӢңк·ёлӢҲмІҳлҘј мқҙмҡ© / кө¬нҳ„ мҷ„лЈҢ пӮ„ м•…м„ұмҪ”л“ң 비көҗ кё°лҠҘ - API нҳём¶ң мҲңм„ңм—җ мқҳн•ң 비көҗ / кө¬нҳ„ мҷ„лЈҢ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 22 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ

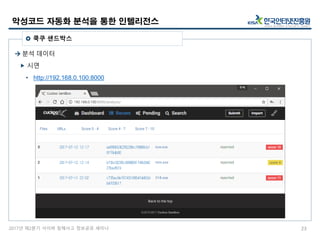

- 23. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ 분м„қ лҚ°мқҙн„° пӮ„ мӢңм—° вҖў http://192.168.0.100:8000 м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 23 пӮЈ мҝЎмҝ мғҢл“ңл°•мҠӨ

- 24. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ мЎ° мғҢл“ңл°•мҠӨ - https://joesecurity.org/joe-security-products вҖў л¬ҙлЈҢ - 6к°Җм§Җ мң нҳ•мқ„ 분м„қн•ҳлҠ” кё°лҠҘмқ„ м ңкіө в–Ә File Analyzer, Document Analyzer, APK Analyzer, URL Analyzer, Yara Rule Generator, Mail Analyzer вҖў мң лЈҢ - л¬ҙлЈҢмқҳ лӘЁл“ кё°лҠҘмқ„ нҶөн•©, 추к°Җ кё°лҠҘ(iOS, Mac л“ұ) м§Җмӣҗ в–Ә JOESandbox Cloud вҖў ліҙкі м„ң мғҳн”Ң - https://www.joesecurity.org/joe-sandbox-reports пӮ„ н•ҳмқҙлёҢлҰ¬л“ң м•„лӮ лҰ¬мӢңмҠӨ - https://www.hybrid-analysis.com/ вҖў APIлҘј м ңкіө, OSINTлЎң мӮ¬мҡ©н•ҳкё° мўӢмңјлӮҳ к°ңмқё лҳҗлҠ” лҸ…лҰҪнҳ•мқҖ кө¬л§Ө н•„мҡ” вҖў лЎңк·ёмқё нӣ„ мғҳн”Ң лӢӨмҡҙлЎңл“ң к°ҖлҠҘ вҖў ліҙкі м„ң мғҳн”Ң - https://www.hybrid- analysis.com/sample/37462679766ade74c154a103f34df496760bff59e659ff5e1c9b18017806fd3d? environmentId=100 м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 24 пӮЈ лӢӨлҘё л°”мқҙл„ҲлҰ¬ мһҗлҸҷнҷ” 분м„қ мқён…”лҰ¬м „мҠӨ м„ң비мҠӨ

- 25. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ мқён…”лҰ¬м „мҠӨ лӘ©м Ғ пӮ„ м Ғмқ„ нҢҢм•… (м„ лі„) пӮ„ кіјкұ°лҘј нҶөн•ҙ лҜёлһҳлҘј мҳҲмёЎ (лҢҖмқ‘) пғҡ л°”мқҙл„ҲлҰ¬ 분м„қ мқён…”лҰ¬м „мҠӨ пӮ„ л°”мқҙл„ҲлҰ¬м—җм„ң мӮ¬мҡ©н•ҳлҠ” лӢӨм–‘н•ң кіөкІ© л°Ҹ мқ‘мҡ© кё°лІ•мқ„ нҶөкі„м ҒмңјлЎң лӢӨлЈ° мҲҳ мһҲмқҢ вҖў лҚ°мқҙн„° л§ҲмқҙлӢқмқ„ нҶөн•ҙ к·јліём—җ к°Җк№Ңмҡҙ кё°лІ•мқ„ нҢҢм•…н• мҲҳ мһҲмқҢ пӮ„ мІҙкі„м ҒмңјлЎң м•…м„ұмҪ”л“ңлҘј кҙҖлҰ¬, л§ҺмқҖ лҚ°мқҙн„°к°Җ лӘЁмқҙл©ҙ м—°кҙҖкҙҖкі„ 분м„қ к°ҖлҠҘ пғҡ л°”мқҙл„ҲлҰ¬ 분м„қ мқён…”лҰ¬м „мҠӨмқҳ н•ңкі„ пӮ„ лӘЁл“ лҚ°мқҙн„°лҠ” ліҖмЎ° / мң„мһҘ к°ҖлҠҘн•ҳлӢӨлҠ” м „м ңлҘј мқёмӢқ пӮ„ н•ңкі„лҘј н•ҙкІ°н•ҳкё° мң„н•ҙ мөңлҢҖн•ң л§ҺмқҖ лҚ°мқҙн„°лҘј мҲҳ집н•ҳлҠ” кІғмқҙ мӨ‘мҡ” вҖў м„ңлІ„, нҒҙлқјмқҙм–ёнҠё м „мІҙлҘј лӢӨлЈЁм–ҙм•ј лҚ”мҡұ м„ лӘ…н•ң м •ліҙлҘј м–»мқ„ мҲҳ мһҲмқҢ - л°”мқҙл„ҲлҰ¬мқҳ н•ңкі„ вҖў н•ҳм§Җл§Ң м„ңлІ„мқҳ м№Ён•ҙлҘј 분м„қн•ҳкұ°лӮҳ м •ліҙлҘј м–»кё° мң„н•ң к¶Ңн•ңмқҙлӮҳ мҲҳмӮ¬к¶Ңмқҙ м—ҶмқҢ(г… .г… ) м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 25 пӮЈ л°”мқҙл„ҲлҰ¬ мқён…”лҰ¬м „мҠӨмқҳ н•ңкі„

- 26. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ пғҡ м•…м„ұмҪ”л“ң мҙҲлҸҷ 분м„қмқҖ мһҗлҸҷнҷ” 분м„қ мқҙмҡ©мқ„ 추мІң пӮ„ 500кұҙмқҳ м•…м„ұмҪ”л“ң > мһҗлҸҷнҷ” 분м„қ > 10кұҙмқҳ нҠ№лі„н•ң мғҳн”Ң 추м¶ң > мғҒм„ё 분м„қ = нҡЁмңЁм„ұ пғҡ м•…м„ұ м—¬л¶ҖлҘј нҢҢм•…н•ҳкё° нһҳл“Ө л•Ң мһҗлҸҷнҷ” 분м„қмқ„ 추мІң пӮ„ 분м„қ мҡ”мІӯ нӣ„ к°„лһөн•ң м •ліҙл§ҢмңјлЎң мүҪкІҢ 추측мқҙ к°ҖлҠҘ вҖў мҳҲ, мҳӨнҶ лҹ°, нҢҢмқј мӢңмҠӨн…ң мӮ¬мҡ© нқ”м Ғ, C2 нҶөмӢ мқҙл Ҙ, л°”мқҙлҹ¬мҠӨ нҶ нғҲ нғҗм§Җ лӮҙм—ӯ л“ұ н•ңлҲҲм—җ пӮ„ 분м„қм—җ лҢҖн•ң кё°мҙҲм§ҖмӢқмқ„ нҒ¬кІҢ мҡ”кө¬н•ҳм§Җ м•ҠмқҢ (лҸ„кө¬мқҳ нҺёлҰ¬м„ұ) пғҡ мҳӨн”ҲмҶҢмҠӨмқҙкё°м—җ кё°лҠҘмқҳ м•Ңкі лҰ¬мҰҳмқ„ нҢҢм•…н•ҳм—¬ нҷңмҡ© пғҡ APIлҘј мқҙмҡ©н•ҳм—¬ кё°мЎҙ мӢңмҠӨн…ңм—җ м ‘лӘ©н•ҳм—¬ нҷңмҡ© пғҡ м•…м„ұмҪ”л“ң кҙҖл Ё мӢ кё°мҲ мқ„ нҢҢм•…н•ҳкё° мўӢмқҢ пӮ„ к°ңм„ л°Ҹ кё°лҠҘ к°•нҷ”н• л•Ң л§ҲлӢӨ лӢӨм–‘н•ң кё°мҲ мқ„ м ‘лӘ©мӢңмјң нҷңмҡ© пӮ„ м—¬лҹ¬ м°ём—¬мһҗк°Җ лӢӨм–‘н•ң нҳ•нғңлЎң ліҖнҳ•н•ҳм—¬ кіөк°ң м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 26 пӮЈ кІ°лЎ

- 27. 2017л…„ м ң2분기 мӮ¬мқҙлІ„ м№Ён•ҙмӮ¬кі м •ліҙкіөмң м„ёлҜёлӮҳ м•…м„ұмҪ”л“ң мһҗлҸҷнҷ” 분м„қмқ„ нҶөн•ң мқён…”лҰ¬м „мҠӨ 27 пӮЈ кІ°лЎ

- 28. Q & A

- 29. The End