オープンソースで始める尝颈苍耻虫サーバー脆弱性诊断入门

- 2. 大原 慎一郎 ohhara@shiojiri.com (有)トラストネットワークス 長野県塩尻市 塩尻インキュベーションプラザ108号室 ●ITシステムに関するネットワークインフラ構築、サーバー構築、クラウド構築 ●及びその運用管理、付随するITセキュリティ対応 自己紹介 ?2017 Shinichiro Ohhara IPA登録のセキュリティプレゼンター 一般社団法人セキュリティ対策推進協議会 セキュリティサポーター サイバーセキュリティ普及啓発の一環として、毎年2月から3月にかけて官民連携サ イバーセキュリティ月間を政府の内閣サイバーセキュリティセンターが中心となって 行っています。 長野県塩尻市にて関連イベントとして2016年3月、2017年2月にサイバーセキュ リティ勉強会を関係各所のご協力にて開催しました。 また発起人として情報セキュリティの講師も担当。 2017/9/2 2

- 4. アジェンダ 2017/9/2 ?2017 Shinichiro Ohhara 4 ? 脆弱性とは? ? セキュリティ?アップデート ? Windowsやスマートフォンのアップデート方法 ? Linuxサーバーのアップデート方法 ? セキュリティパッチの適用箇所 ? 脆弱性データベース ? 脆弱性診断

- 5. 脆弱性とは? 2017/9/2 ?2017 Shinichiro Ohhara 5 ? 一般的には「もろくて弱い」事を指しますが、コ ンピュータ?ネットワークの分野ではソフトウェア の欠陥?弱点として「セキュリティホール」とも呼 ばれます。 ? 脆弱性を悪用してマルウェア(悪意を持ったソ フトウェアの総称)などで悪意を持ったハッカー によりサイバー攻撃が仕掛けられます。

- 6. 脆弱性とは? 2017/9/2 ?2017 Shinichiro Ohhara 6 ? 脆弱性の原因 – システム設計の不備 – 想定外の方法に対する対策不足 – プログラムコードのミス – 故意に仕掛けられたもの – 管理運用の人為的なミス ? 人間が作成する以上は脆弱性は無くならない

- 7. セキュリティ対策ソフトの現状 2017/9/2 ?2017 Shinichiro Ohhara 7 ? マルウェアは主要なセキュリティ対策ソフトで検出されない事を 確認して作成される ? 対策する更新ファイルが出たら、さらに検出されない亜種が 作成される ? 更新ファイルより新種のマルウェア亜種の出現速度が早く種 類も多い ? 標的型攻撃に使用されるマルウェアは特注なので汎用的な 更新ファイルには検知されない ? 既存の更新ファイルで検出されるマルウェアは半数以下とも 言われている ? 振る舞い検知(ヒューリスティック)で未知のマルウェアに対応 ? 不審な動作を隠してヒューリスティック検知を回避するマルウェ ア ? ユーザーが不審なファイルに注意する事が重要

- 8. ゼロデイ攻撃 2017/9/2 ?2017 Shinichiro Ohhara 8 ? 脆弱性を解決する修正対策が出る前に行われ るサイバー攻撃 ? 修正対策が出来るまでの期間は脆弱性のある 無防備な状態 ? 開発者も知らない未知の脆弱性が闇市場で高 値で売買されている ? 未知の脆弱性を悪用したマルウェア ? ゼロデイ攻撃を想定して多層防御を準備 ? 常に最新のセキュリティ情報を収集

- 9. セキュリティ?アップデート 2017/9/2 ?2017 Shinichiro Ohhara 9 ? ソフトウェアのアップデート – 常に最新状態に更新(セキュリティパッチ適用) – サイバーセキュリティ対策の最優先事項 – セキュリティ専門家が重視している対策方法 – 基本ソフト(OS)のWindowsなどを真っ先に対策 – 次に各アプリケーションソフト ? 使用しないソフトウェアは削除 ? サポート期間が終わったソフトウェアは使用し ない

- 10. Windowsやスマートフォンのアップデート方法 2017/9/2 ?2017 Shinichiro Ohhara 10 ? Windows10 セキュリティ更新プログラム ? Windows や Office などのマイクロソフト製品については、Windows Update / Microsoft Update の自動更新機能を使うことで、自動 的に更新が適用され常に最新の状態に保つことができます。 出典:セキュリティ基本対策 5 か条 1. 最新の状態で利用する https://support.microsoft.com/ja-jp/help/12373/windows-update-faq

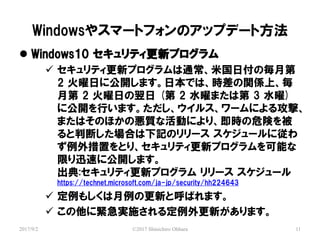

- 11. Windowsやスマートフォンのアップデート方法 2017/9/2 ?2017 Shinichiro Ohhara 11 ? Windows10 セキュリティ更新プログラム ? セキュリティ更新プログラムは通常、米国日付の毎月第 2 火曜日に公開します。日本では、時差の関係上、毎 月第 2 火曜日の翌日 (第 2 水曜または第 3 水曜) に公開を行います。ただし、ウイルス、ワームによる攻撃、 またはそのほかの悪質な活動により、即時の危険を被 ると判断した場合は下記のリリース スケジュールに従わ ず例外措置をとり、セキュリティ更新プログラムを可能な 限り迅速に公開します。 出典:セキュリティ更新プログラム リリース スケジュール https://technet.microsoft.com/ja-jp/security/hh224643 ? 定例もしくは月例の更新と呼ばれます。 ? この他に緊急実施される定例外更新があります。

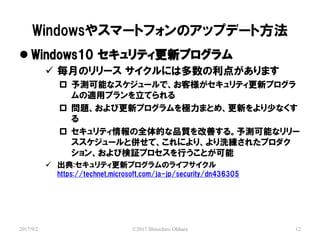

- 12. Windowsやスマートフォンのアップデート方法 2017/9/2 ?2017 Shinichiro Ohhara 12 ? Windows10 セキュリティ更新プログラム ? 毎月のリリース サイクルには多数の利点があります ? 予測可能なスケジュールで、お客様がセキュリティ更新プログラ ムの適用プランを立てられる ? 問題、および更新プログラムを極力まとめ、更新をより少なくす る ? セキュリティ情報の全体的な品質を改善する。予測可能なリリー ススケジュールと併せて、これにより、より洗練されたプロダク ション、および検証プロセスを行うことが可能 ? 出典:セキュリティ更新プログラムのライフサイクル https://technet.microsoft.com/ja-jp/security/dn436305

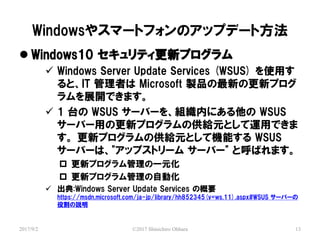

- 13. Windowsやスマートフォンのアップデート方法 2017/9/2 ?2017 Shinichiro Ohhara 13 ? Windows10 セキュリティ更新プログラム ? Windows Server Update Services (WSUS) を使用す ると、IT 管理者は Microsoft 製品の最新の更新プログ ラムを展開できます。 ? 1 台の WSUS サーバーを、組織内にある他の WSUS サーバー用の更新プログラムの供給元として運用できま す。 更新プログラムの供給元として機能する WSUS サーバーは、"アップストリーム サーバー" と呼ばれます。 ? 更新プログラム管理の一元化 ? 更新プログラム管理の自動化 ? 出典:Windows Server Update Services の概要 https://msdn.microsoft.com/ja-jp/library/hh852345(v=ws.11).aspx#WSUS サーバーの 役割の説明

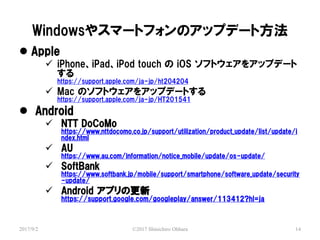

- 14. Windowsやスマートフォンのアップデート方法 2017/9/2 ?2017 Shinichiro Ohhara 14 ? Apple ? iPhone、iPad、iPod touch の iOS ソフトウェアをアップデート する https://support.apple.com/ja-jp/ht204204 ? Mac のソフトウェアをアップデートする https://support.apple.com/ja-jp/HT201541 ? Android ? NTT DoCoMo https://www.nttdocomo.co.jp/support/utilization/product_update/list/update/i ndex.html ? AU https://www.au.com/information/notice_mobile/update/os-update/ ? SoftBank https://www.softbank.jp/mobile/support/smartphone/software_update/security -update/ ? Android アプリの更新 https://support.google.com/googleplay/answer/113412?hl=ja

- 15. Linuxサーバーのアップデート 2017/9/2 ?2017 Shinichiro Ohhara 15 ? 企業等の業務用のエンタープライズ版Linux ?RHEL,SUSE LE,Ubuntu(Canonical) ?各社サブサポートベンダー ?ベンダーの有償サポートを利用しましょう ? オープンソースのコミュニティ版Linux ?Fedora,CentOS,Debian,Ubuntu,OpenSUSE ?セキュリティ対策アップデートしてますか? ?脆弱性を放置したLinuxサーバーが多数存在 ?踏み台として悪用されているLinuxサーバー

- 16. Linuxサーバーのアップデート方法 2017/9/2 ?2017 Shinichiro Ohhara 16 ? Ubuntu 16.04LTSの場合 – デフォルトでセキュリティパッケージは自動更新 ? CentOS 7の場合 – デフォルトではセキュリティパッケージのリポジトリが 無効で対象パッケージが検出されない – CentOS 6までの場合は # yum --security update – 別途セキュリティパッケージのリポジトリを登録 ? 本番運用で自動更新を実施しない事も多い

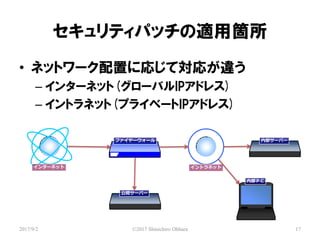

- 17. セキュリティパッチの適用箇所 2017/9/2 ?2017 Shinichiro Ohhara 17 ? ネットワーク配置に応じて対応が違う – インターネット(グローバルIPアドレス) – イントラネット(プライベートIPアドレス) インターネット イントラネット ファイヤーウォール 内部PC 公開サーバー 内部サーバー

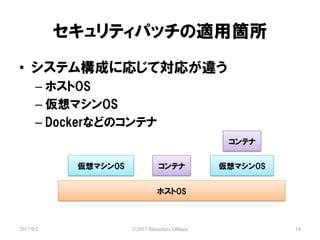

- 18. セキュリティパッチの適用箇所 2017/9/2 ?2017 Shinichiro Ohhara 18 ? システム構成に応じて対応が違う – ホストOS – 仮想マシンOS – Dockerなどのコンテナ ホストOS 仮想マシンOS コンテナ コンテナ 仮想マシンOS

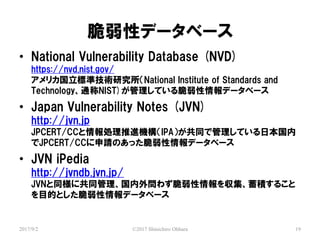

- 19. 脆弱性データベース 2017/9/2 ?2017 Shinichiro Ohhara 19 ? National Vulnerability Database (NVD) https://nvd.nist.gov/ アメリカ国立標準技術研究所(National Institute of Standards and Technology、通称NIST)が管理している脆弱性情報データベース ? Japan Vulnerability Notes (JVN) http://jvn.jp JPCERT/CCと情報処理推進機構(IPA)が共同で管理している日本国内 でJPCERT/CCに申請のあった脆弱性情報データベース ? JVN iPedia http://jvndb.jvn.jp/ JVNと同様に共同管理、国内外問わず脆弱性情報を収集、蓄積すること を目的とした脆弱性情報データベース

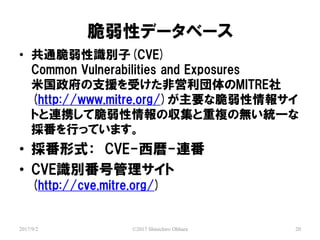

- 20. 脆弱性データベース 2017/9/2 ?2017 Shinichiro Ohhara 20 ? 共通脆弱性識別子(CVE) Common Vulnerabilities and Exposures 米国政府の支援を受けた非営利団体のMITRE社 (http://www.mitre.org/)が主要な脆弱性情報サイ トと連携して脆弱性情報の収集と重複の無い統一な 採番を行っています。 ? 採番形式: CVE-西暦-連番 ? CVE識別番号管理サイト (http://cve.mitre.org/)

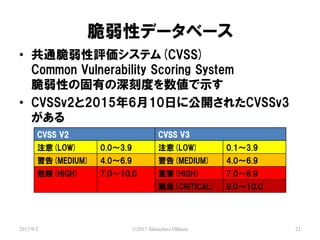

- 21. 脆弱性データベース 2017/9/2 ?2017 Shinichiro Ohhara 21 ? 共通脆弱性評価システム(CVSS) Common Vulnerability Scoring System 脆弱性の固有の深刻度を数値で示す ? CVSSv2と2015年6月10日に公開されたCVSSv3 がある CVSS V2 CVSS V3 注意(LOW) 0.0~3.9 注意(LOW) 0.1~3.9 警告(MEDIUM) 4.0~6.9 警告(MEDIUM) 4.0~6.9 危険(HIGH) 7.0~10.0 重要(HIGH) 7.0~8.9 緊急(CRITICAL) 9.0~10.0

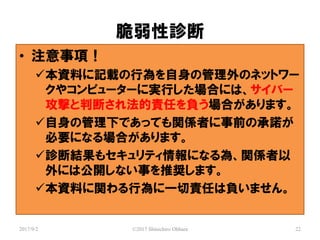

- 22. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 22 ? 注意事項! ?本資料に記載の行為を自身の管理外のネットワー クやコンピューターに実行した場合には、サイバー 攻撃と判断され法的責任を負う場合があります。 ?自身の管理下であっても関係者に事前の承諾が 必要になる場合があります。 ?診断結果もセキュリティ情報になる為、関係者以 外には公開しない事を推奨します。 ?本資料に関わる行為に一切責任は負いません。

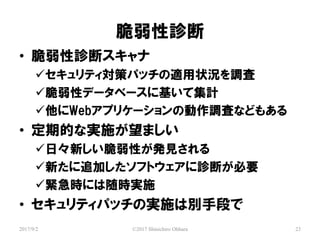

- 23. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 23 ? 脆弱性診断スキャナ ?セキュリティ対策パッチの適用状況を調査 ?脆弱性データベースに基いて集計 ?他にWebアプリケーションの動作調査などもある ? 定期的な実施が望ましい ?日々新しい脆弱性が発見される ?新たに追加したソフトウェアに診断が必要 ?緊急時には随時実施 ? セキュリティパッチの実施は別手段で

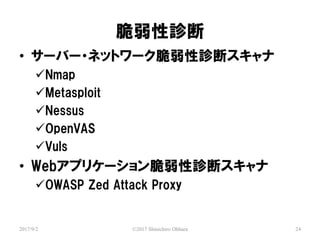

- 24. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 24 ? サーバー?ネットワーク脆弱性診断スキャナ ?Nmap ?Metasploit ?Nessus ?OpenVAS ?Vuls ? Webアプリケーション脆弱性診断スキャナ ?OWASP Zed Attack Proxy

- 25. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 25 ? Nmap ?https://nmap.org/ ?TCP/IPのサービスポートのポートスキャナー ? nmap –p対象サービスポート –sS –A 対象IPアドレス ? 例:nmap –p1-1000 –sS –A 192.168.0.1 ?脆弱性調査のスクリプト機能 ? https://nmap.org/nsedoc/ ? nmap –-script カテゴリ名など 対象IPアドレス ? 例:nmap -- script malware 192.168.0.1

- 26. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 26 ? Vuls

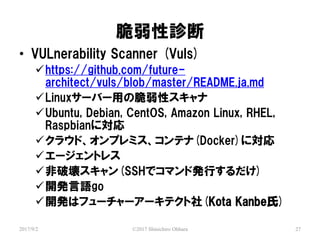

- 27. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 27 ? VULnerability Scanner (Vuls) ?https://github.com/future- architect/vuls/blob/master/README.ja.md ?Linuxサーバー用の脆弱性スキャナ ?Ubuntu, Debian, CentOS, Amazon Linux, RHEL, Raspbianに対応 ?クラウド、オンプレミス、コンテナ(Docker)に対応 ?エージェントレス ?非破壊スキャン(SSHでコマンド発行するだけ) ?開発言語go ?開発はフューチャーアーキテクト社(Kota Kanbe氏)

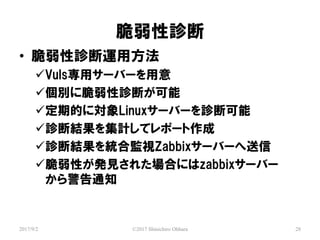

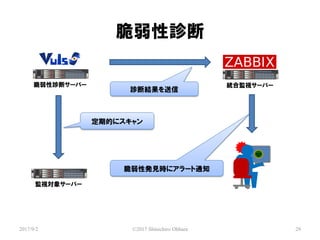

- 28. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 28 ? 脆弱性診断運用方法 ?Vuls専用サーバーを用意 ?個別に脆弱性診断が可能 ?定期的に対象Linuxサーバーを診断可能 ?診断結果を集計してレポート作成 ?診断結果を統合監視Zabbixサーバーへ送信 ?脆弱性が発見された場合にはzabbixサーバー から警告通知

- 29. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 29 脆弱性診断サーバー 統合監視サーバー 監視対象サーバー 定期的にスキャン 診断結果を送信 脆弱性発見時にアラート通知

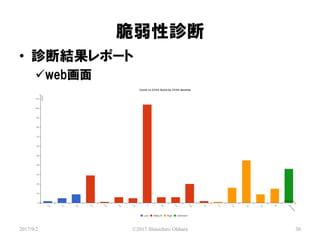

- 30. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 30 ? 診断結果レポート ?web画面

- 31. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 31 ? 診断結果レポート ?web画面

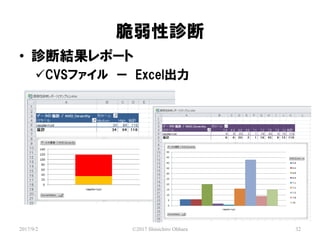

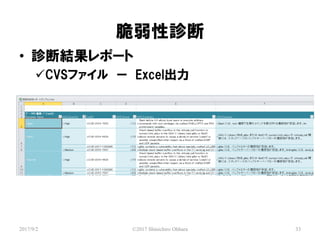

- 32. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 32 ? 診断結果レポート ?CVSファイル ー Excel出力

- 33. 脆弱性診断 2017/9/2 ?2017 Shinichiro Ohhara 33 ? 診断結果レポート ?CVSファイル ー Excel出力