segurtasun informatikoa

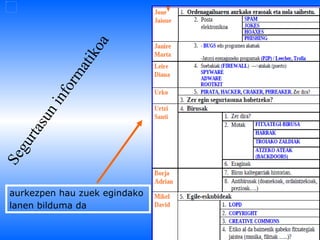

- 1. Segurtasun informatikoa aurkezpen hau zuek egindako lanen bilduma da

- 3. SARRERA ZER DA SEGURTASUNA ? Birusak puskatu eta suntsitu egiten dituzte ordenagailuak. Babestekotasuna ,osotasuna eta baliagarritasuna. Publizitatea.

- 4. AURKIBIDEA ORDENAGAILUAREN AURKAKO ARAZOAK POSTA ELEKTRONIKOA .

- 5. ORDENAGAILUAREN AURKAKO ERASOAK ETA NOLA SAHIESTU Erabiltzailearen informazio eta trebekuntza eskasa.

- 6. POSTA ELEKTRONIKOA Ordenagailuaren arazo eragiletariko bat da. Motak : Spam Hoax Phishing

- 7. SPAM Mezu baztergarri ezagunena da. Posta elektronikotik bidaltzen den publizitate-erauntsia da duen eragilerik indartsuena.

- 8. HOAX Iruzurrezko edukidun mezuak ere heltzen zaizkigu posta elektronikoaz, hoax deritzonak, kateko banaketa. Zenbait motatakoak daude: Hondamendi- birusei buruzko informazioa dakarkigutenak. Ume gaixoekiko elkartasunera dei egiten dutenak. Oso aberatza bihurtzeko formula dituztenak: zorte izateko kateak sortzen dizkigute, are gehiago, segurtasuna edo birusei buruzko abisuak ere dakarzkigute.

- 9. PHISHING Modan dagoen maula da. Itxuraz banketxeek bidalitako e-mailen bitartez datu pertsonalen jabea izaten saiatzen da.

- 10. Jone Dunjo Jaione Marijuan 1.C

- 11. Bugs edo programaren akatsak eta Jatorri ezezaguneko programak Marta eta Janire

- 12. Bugs edo programaren akatsak

- 13. Zer dira bugs-ak? Sarearen bitartez sartzen diren hainbat arriskuren jatorria dira.

- 14. Ordenagailuan instalatuta duzun software guztiak ditzake akatsak; nolanahi ere, programa informatiko baten atzean aplikazioak garatzen duen pertsona talde bat dago, eta pertsonak ere hainbatetan okertzen dira.

- 15. Sistema eragileari eragiten dioten bugak kezkagarrienak dira.

- 16. Ondorioak Bug batek ondorio txundagarriak azaldu ditzake: Fitxategi bat ezin inprimatu, edo ordenagailuaren segurtasuna arriskuan jartzen dituzten akatsak.

- 17. Nola babestu bugen aurka? Fabrikatzaileek segurtasun-zuloak detektatu eta gero, erabiltzaileak jaitsi ditzakeen doaneko erabakiak argitaratzen dituzte.

- 19. Beti konfiantzako programak jeitsi behar ditugu. Ezagutzen ez ditugun programak jeitsiz gero gure ordenagailuak arazoak eduki ditzake .

- 20. P2P Berdinen arteko informatika sarea da, non erabiltzaile guztiak konpartitu behar.

- 21. Leecher Beste lekuetatik gauzak onak ateratzen duena ezer emanez da .

- 22. Trolla Birus mota bat da. kalterik egiten es duten aplikazio bezala heltzen dira ordenagailura. Exekutatzen ditugunean, gure ordenagailuan programa ezkutu maltzurra, uzten dute.

- 23. Orokorrean Troiako zaldiak ez dira ugaltzen eta ez dute fitxategirik kutsatzen.

- 24. Amaiera

- 25. AURKIBIDEA ┬Ę Zure ordenagailuari kalte egiten dizkioten programak - Adware - Spyware 1-Zer dira? 2-Nola sartzen dira gure ordenagailuetan ? 3-Zein informazio atera diezagukete? 4-Zein dira spyware ezagunenak ? - Rootkit ┬Ę Guzti hori sahiesteko: - Firewall ┬Ę Infekzioen sintomak

- 26. Adware Adware batean sortzen diren leihoetan (pop-up) zein pantailan agertzen diren barretan, publizitatea txertatzen duten programak dira. Estrategia honen xedea programari diru laguntza ematea da, erabiltzaileak prezio txikiagoan, hainbatetan doan ere, programa hori lor dezan .

- 27. Adware batzuk spyware ere badira, haien baitan erabiltzailearen baimenik gabeko datuen jarraipena burutzen duen kode gaiztoa baitakarte beste batzuei eskuratzeko. Interneten Spyware eta adware saihesteko eta ezabatzeko programak daude: Ad-Aware eta Search & Destroy adibidez. Oso antibirus onak ere detektatu ditzakete espioiak: Kaspersky, Norton Antibirus, Panda Antibirus, AVG Free, besteak beste.

- 28. Spyware Zer da Spiware? Spyware-ak gure sisteman erraz instalatzen diren eta gure datuak lapurtu eta sarean egiten ditugun mugimenduak jarraitzen dituzten programa txikiak dira. Gero gure informazio hori gure datuak erabiliko dituzten interneteko enpresei bidaltzen dizkiete, lehen sintomak hautematen ditugun arte.

- 29. 1. Nola sartzen dira gure ordenagailuetan? Kode gaiztoa gure baimenik gabe kargatzen diguten Interneteko guneetan sartzen garenean (ActiveX, JavaScripts edo Cookie-ak).╠²╠² Birus batekin batera edo Troiako baten laguntzarekin. Doako programetan ezkutatuta (Freeware), haien erabilera-baldintzak onartzean (ia beti ingelesez eta irakurtzen ez ditugunak), espioien baldintzak ere onartzen ditugu.

- 30. 2. Zein informazio atera diezagukete? Esaterako: zure posta elektronikoa eta pasahitza, IP eta DNS helbideak, telefonoa, herrialdea, bisitatzen dituzun orriak eta interesatzen zaizkizunak, haietan zenbat denbora ematen duzun eta zenbatetan itzultzen zaren eta zein jaisten dituzun, internet bidez zer erosten duzun eta zure kreditu-txartela edo bankuko datuak bezalako datu garrantzitsuagoak ere bai . 3. Zein dira spyware ezagunenak? - AdSofware - Alexa - Cydoors - Gator - Web3000

- 31. Rootkit Rootkit ŌĆōak arrotzen ekintzak ezkutatzen dituzten tresnak dira. Gainera, rootkitek erasotzaileari ezkutuko bideak eskaintzen dizkiote sistema erabili ahal izateko nahi duenean.

- 32. Firewall Suebakia (firewall) zure ordenagailutik edo zure ordenagailura egiten diren konexioak kontrolatzen dituen softwarea da. Segurtasun maila handia ematen du, eta egon daitezkeen erasoetatik babesten zaitu, baina bi dira haren alde txarrak. Internetekin komunikatzeko programa behar baduzu, eMule esaterako, komunikatzeko atakak irekiak beharko ditu honek, bestela gaizki ibiliko litzake. Firewall-i adierazi beharko diozu zure ordenagailutik zein programak atera ditzaketen datuak. Gehienetan, firewall-ek hautematen du ataka baten bidez zein programak nahi duen komunikatzea eta baimena ematen diozun edo ez galdetuko dizu .

- 33. Infekzioen Sintomak Infekzioaren 6 sintoma nagusiak hurrengoak dira: Hasierako orriaren aldaketa. ŌĆ£ pop-upŌĆØ leihoen agerpena konektatuta egon gabe eta nabigatzailea itxita egon arren, gehienak komertzialak eta gai pornografikodunak. Alexa, Hotbar, MyWebSearch, FunWebŌĆ”eta halako lekuen bilaketa-barra ezabatezinak . Nabigatzailearen tresna-barran agertzen diren botoi kenduezinak. Nabigazioa gero eta geldoagoa, gero eta arazo gehiagorekin gertatzen zaigu. Ordenagailuak gero eta denbora gehiago behar du pizteko

- 34. ORDENAGAILU ERASOTZAILEAK ETA SEGURTASUN INFORMATIKOA

- 35. AURKIBIDEA AURKIBIDEA.--- HACKER.---- CRACKER.------ PIRATA INFORMATIKOA.--- PHREAKER.---- SEGURTASUN INFORMATIKOA.- SEGURTASUN PROGRAMAK.-- EGILE ESKUBIDEAK.---

- 36. HACKER Hacker ordenagailuen aditu ezberdinak definitzeko erabiltzen den terminoa da. Dena dela, bere esanahia interes zehatz bat (eta jaiotzetiko gaitasuna) duten pertsonei zabaldu ohi zaie. Bi definizio izan ditzake, bata positiboa eta bestea negatiboa. Erabilpen orokorrean eta komunikabideetan ordenagailuetara sartzen diren pertsona arrotz eta kriminalekin erlazionatzen da. Informatika alorrean, ordea, programatzaile edo teknikari trebea definitzeko erabiltzen da. Linus Torvalds edo Richard Stallman, esaterako, hacker bikainak izan direla esan ohi da, beti ere hitzaren adiera positiboan. Sisteman sartu eta ikasi besterik ez dute nahi izaten, baina delituak gauzatzeko asmorik gabe.

- 37. CRACKER Cracker-ek ordenagailuetan sartu ondoren birusak sartu, kreditu txartel zenbakiak ostu, programen seguritate sistemak sahiestu eta beste zenbait helburu izaten dituzte.

- 38. PIRATA INFORMATIKOA Pirata informatikoen helburua, edozein motako softwareak ( etxekoak edo enpresarialak ), videoak edo musika hartzea, erreproduzitzea edo apropiatzea da, honekin fin lukratiboak eskuratzeko asmos.

- 39. PHREAKER Phreaker-ak pertsona oso azkarrak dira, haien ikasketak sare telefonikoetan oinarritzen dituztenak. Haien helburu nagusia ez da jendea fastidiatzea, baizik eta jendeak usten dizkieten ŌĆ£obstakuluakŌĆØ sahiestea. Hala nola, seguritate arazoak, telefono sistemetako arazoakŌĆ”baina guzti hau helburu honarekin. Phreaker-aren hasiera Alexander Graham Bell egin zuen, telefonoa asmatu zuenean, jendea berarekin nahi zuena egitea utzi baitzuen.

- 40. SEGURTASUN INFORMATIKOA Segurtasun informatikoa organizazio bateko informazio sistemaren (programak edo hardwarea ) baliabideak erabaki zen moduan erabiliz, arriskuz edo kaltez kanpo adierazten duen edozein sistema informatiko baten egoera da Datuak galtzea eta kanpotarrak dira mehatxurik handienak. Datu galeren arrazoiak hauek izan daitezke: Software edo hardware arazoak: funtzionamendu txarra, 2000 efektua Gizakien okerrak: datuak sartzean, diskoen muntaia okerra, software exekuzio okerra

- 41. Segurtasuna hobetzeko programa erabilenak PANDA MCAFEE NORTON

- 42. EGILE ESKUBIDEAK Urko Vilanova Gutierrez

- 43. BIRUSAK Zer dira? Motak: FITXATEGI-BIRUSA HARRAK TROIAKO ZALDIAK ATZEKO ATEAK (BACKDOORS) Eraginak

- 44. Zer Dira Birusak? Programetan ezkutatzen den programa da birusa. ŌĆó Karpetetan eta beste antzelako dokumentuak kutsatzen ditu. ŌĆó Beste ordenagailuak kutsatzeko gai da ere. ŌĆó Maltzurkeriaz egiten dute beraien lana, erabiltzailearen baimenik gabe, ezkutatuz eta inor konturatu gabe.

- 45. BIRUS MOTAK

- 46. FITXATEGI BIRUSAK ŌĆó Birus-mota zaharrena da. Fitxategi exekutagarriak kutsatzen dituzte. ŌĆó Kutsatutako fitxategiren bat exekutatzean birusa aktibatzen dugu, berak nahi dituen eragin kaltegarriak sortaraziz.

- 47. HARRAK ŌĆó Ekipoaren komunikaziorako tresnen bidez (messenger, posta elektronikoaŌĆ”) bidaltzen dira eta biderkatu egiten dira. ŌĆó Ez dute fitxategirik kutsatzen.

- 48. Ez diote Kalterik egiten ordenagailuari . Programa ezkutu maltzurrak dira Orokorrean Troiako zaldiak iruzurraren bidez sartu egiten dira programak legezko jatorria duelakoan zenbait erabiltzaileren bakuntasunari esker. TROIAKO ZALDIAK

- 49. Behin gure ordenagailuan sartuta, gure ordenagailua kontrolatzeko aukera ematen dion ŌĆ£atzeko ateaŌĆØ (backdoor) zabaltzen dute. Gure ekipoa nolabaiteko sare-zerbitzari bihurtzen dute asmo gaiztoko erabiltzaileen helmenean. Ekipoaren segurtasuna eta gure datuen eta ekintzen konfidentzialtasuna arriskuan jarriz. BACKDOORS (ATZEKO ATEAK)

- 50. Txantxa sinpleak (pantailaren itxuraren aldaketa, portaera arraroak,...), ekipoa erabiltzeko zailtasunak (blokeoak, errendimenduaren jaitsiera..) informazio lapurreta, datuen galera, sistema eragilearen suntsiduraŌĆ” Kalteak hardware-ean ere gerta daitezke, edo gutxienez bere ezinerabiltasuna, firmware-ean edo BIOSen egindako aldaketei esker ERAGINAK

- 51. Birus Biziduna

- 52. Urtzi del Val Santi Benito 1.C

- 53. BIRUS KALTEGARRIAK HISTORIAN ETA ANTIBIRUSAK

- 54. AURKIBIDEA 1 . Hasiera . 2 . Birusak historian zehar 3 . Zer dira birusak ? 4 . Birusen prozesua . 5 . Antibirusak . - Doainekoak - Ordaintzekoak - Prezioak 6 . Bideoa

- 56. ZER DIRA BIRUSAK? Birusa erabiltzailearen baimenik edo ezagutzarik gabe eta automatikoki bere burua kopiatuz, konputagailuaren funtzionamendu normala aldatzea helburu duen programa da. Birusek fitxategi egikarigarrietan eransten da, hauen programazio-kodea aldatuz. Birusek nahita honda dezakete konputagailuaren datuak, baina badaude gogaikarriak direnak bakarrik. Birusek zabaltzea dute helburu nagusitzat haien burua kopiatuz, baina batzuek ekintza kaltegarriak burutzen dituzte, hala nola txantxa batetik konputagailuan kalte handiak eragin arte edo konputagailu-sarea blokeatuta utzirik. Birus informatiko hauek detektatzeko eta ezabatzeko funtzioa dituzten programak ere badaude, "antibirus" izenekoak.

- 57. BIRUSEN PROZESUA Irekitzean, Ateratzen da MEZUAK BIRUSA ETA KARPETAK ETA SISTEMA SUNTSITZEN HASTEN DA ORDUAN PENTSASTZEN HASTEN DA ORDENAGAILUA ETAŌĆ”. ANTIBIRUSARENGANA JOTZEA ERABAKITZEN DU ETA HARK SUNTSITZEN DU

- 58. A N T I B I R u S a

- 59. DOAINEKOAK Avast 4 Profesional Edition Kaspersky Anti -Virus 7 Norton Antivirus 2008 Panda Antivirus y Firewall 2008

- 60. Avast 4 profesional edition PROPIETATEAK: ┬Ę Kernel de Antivirus ┬Ę Actualizaciones autom├Īticas ┬Ę Interfaz de Usuario Sencilla ┬Ę Actualizaciones PUSH ┬Ę Interfaz de usuario Avanzada ┬Ę Virus Chest ┬Ę Protecci├│n residente ┬Ę Integraci├│n del sistema ┬Ę Bloqueador de Script ┬Ę Esc├Īner de la l├Łnea de comandos ┬Ę Protecci├│n P2P y IM ┬Ę Limpiador Integrado del Virus ┬Ę Protecci├│n de Red ┬Ę Soporte para Windows 64-bit ┬Ę Protecci├│n Web ┬Ę Internacionalizaci├│n

- 61. Kaspersky Anti-Virus 7 Propietateak: ┬Ę Reversi├│n de los cambios indeseables hechos a su ordenador ╠²┬Ę Autodefensa del antivirus contra deshabilitaci├│n o detenci├│n ╠²┬Ę Herramientas para crear un disco de restauraci├│n del sistema ╠²┬Ę Asistencia t├®cnica gratuita

- 62. Norton Antivirus 2008 Propietateak: Windows┬« XP con Service Pack 2 Home/XP Pro/XP Media Center Edition(de 32 bits) Windows VistaŌäó** Home/Home Premium/Ultimate/Business/Starter Edition(de 32 bits y 64 bits) ╠²┬Ę Procesador a 300 MHz o superior ╠²┬Ę 256 MB de RAM ╠²┬Ę 300 MB de espacio disponible en el disco duro ╠²┬Ę Navegador web est├Īndar Necesario para todas las instalaciones ╠²┬Ę Unidad de CD-ROM o DVD Compatible con an├Īlisis de correo electr├│nico para todos los clientes de correo POP3 y SMTP.

- 63. Panda Antivirus y Firewall 2008 Propietateak: ┬Ę M├Īxima protecci├│n contra virus, spyware y hackers ╠²┬Ę Antivirus de ├║ltima generaci├│n. ╠²┬Ę AntiSpyware galardonado. ╠²┬Ę Evita que te esp├Łen en internet. ╠²┬Ę Firewall personal. ╠²┬Ę Protecci├│n contra estafas online. ╠²┬Ę Realiza tranquilamente operaciones bancarias y compras online. ╠²┬Ę Actualizaciones autom├Īticas diarias. ╠²┬Ę Soporte T├®cnico 24 horas - 365 d├Łas

- 64. ORDAINTZEKOAK Avira GData Symantec McAfee Enterprise

- 65. Avira Es recurrente toparse con virus, malware y dem├Īs aplicaciones , con efectos negativos en nuestra PC. Debido a ello, contar con una aplicaci├│n antivirus , es de vital importancia hoy en d├Ła. Aun as├Ł, sabemos que la protecci├│n de un antivirus convencional, ya no cubre todas las exigencias necesarias, ni asegura, todos los agujeros, que nuestro Sistema Operativo posee.

- 66. GData GData es el acr├│nimo de Google data APIs. Como su nombre lo indica ha sido desarrollado por Google y consiste en un nuevo formato de sindicaci├│n basado en dos protocolos: El RSS 2.0 y el Atom 1.0 junto a un protocolo de publicaci├│n basado en el ya existente en Atom. Mediante GData se pueden publicar comentarios con RSS o a├▒adir m├Īs informaci├│n al art├Łculo o noticia sindicada. Sin embargo GData no solo se trata de sindicaci├│n sino que m├Īs bien de un nuevo protocolo que ofrece otras tantas caracter├Łsticas para procesar peticiones y consultas diversas que devuelven informaci├│n al cliente que pueden ser luego adaptadas a las necesidades propias.

- 67. Symantec Symantec Mobile Security 4.0 for Symbian brinda protecci├│n en contra de intrusiones de red no deseadas, hackers, virus, Caballos de Troya y gusanos. Brinda una protecci├│n autom├Ītica en tiempo real y la capacidad de proteger archivos almacenados en el sistema, mediante el an├Īlisis de virus sobre demanda. Almacena un lista de virus conocidos en el archivo de definiciones de virus, as├Ł com los detalles de cada virus. LiveUpdate Wireless (inal├Īmbrico) mantiene su protecci├│n actualizada a donde usted vaya, no es necesario que usted sincronice con su PC para obtener las nuevas actualizaciones de programa .

- 68. McAfee Enterprise Con McAfee VirusScan┬« Enterprise, hemos llevado la protecci├│n antivirus al nivel siguiente al combinar la tecnolog├Ła de prevenci├│n de intrusos y firewall en una sola soluci├│n para PC y servidores de archivos. Admin├Łstrelo con McAfee ePolicy Orchestrator┬« para obtener cumplimiento de pol├Łticas de seguridad y generaci├│n de informes en toda la empresa

- 69. Prezioak -McFee -Avira -Gdata -Symantec

- 70. ╠²

- 71. EGILE-ESKUBIDEAK David alvarez eta mikel merchan

- 72. AURKIBIDEA 1.ORRIAN:Egile-Eskubideak 3.ORRIAN:Bideo bat 4.ETA 5.ORRIAN:LOPD 6.ETA 7.ORRIAN:Copyright 8. ETA 9.ORRIAN:Creative Commons 10. ETA 11.ORRIAN:Baimenik gabe dokumentuak jaistea

- 73. 1.-LOPD (LOPD), es una Ley Org├Īnica espa├▒ola que tiene por objetIVO garantizar y proteger, en lo que concierne al tratamiento de los datos personales, las libertades p├║blicas y los derechos fundamentales de las personas f├Łsicas, y especialmente de su honor, intimidad y privacidad personal y familiar.

- 74. LOPD Su objetivo principal es regular el tratamiento de los datos y ficheros, de car├Īcter personal, independientemente del soporte en el cual sean tratados, los derechos de los ciudadanos sobre ellos y las obligaciones de aquellos que los crean o tratan.

- 75. Copyright edo Egile eskubidea egileei lan bat egiteagatik, izan literarioa, artistikoa, edo zientifikoa, argitaraturik egon edo ez, legediak eskaintzen dien arau eta baldintza multzo bat da. Lan hau publikaturik egon edo lan berria bada eskubide berberetara atxikitzen dela ziurtatzen dio legeak egileari.

- 76. COPYRIGHT Lan bat jabego publikora atxikitzen da berekiko dauden eskubide patrimonialak desagertzen direnean. Egilearen heriotza gertatzen denetik aurrera suertatzen da hau orokorrean. Hala nola, europar zuzenbidean, egilearen heriotza gertatu eta 70 urteetara. Hau gertatu eta gero, eskubide moralak errespetatuaz lan hau modu aske batean erabili daiteke.

- 77. 3.-CREATIVE COMMONS Creative Commons legislazio eta teknologia berriak erabiliz sormenezko lanak partekatzeko oztopo legalak murriztea helburu duen irabazteko asmorik gabeko erakundea da.

- 78. CREATIVE COMMONS Creative Commons 2001ean sortu zuen Lawrence Lessigek, Stanfordeko Unibertsitatean zuzenbide irakasle denak eta 2008. urteko martxora arte erakundeko presidentea zenak. Erakunde honek garatzen dituen lizentziek izen bera hartzen dute. Bere sorreran ingelesez idatzi ziren eta Estatu Batuetan erabiltzeko sortu ziren .

- 80. BAIMENIK GABEKO FITXATEGIAK Ez gure ustez ez da batere etikoa baimenik gabeko fitxategiak jaistea(musika,filmak..), zeren eta autoreak eskubide batzuk ditu eta guk baimenik gabe jaisten baditugu bere fitxategiak lapurtzen ditugu.Gainera egile horrek ez du irabazten ezer, baimenik gabe deskargatzea ilegala da eta multa bat jarri ahal dizute

Editor's Notes

- #6: <object width=&quot;425&quot; height=&quot;344&quot;><param name=&quot;movie&quot; value=&quot;http://www.youtube.com/v/v9_cQpnodOU&hl=es_ES&fs=1&&quot;></param><param name=&quot;allowFullScreen&quot; value=&quot;true&quot;></param><param name=&quot;allowscriptaccess&quot; value=&quot;always&quot;></param><embed src=&quot;http://www.youtube.com/v/v9_cQpnodOU&hl=es_ES&fs=1&&quot; type=&quot;application/x-shockwave-flash&quot; allowscriptaccess=&quot;always&quot; allowfullscreen=&quot;true&quot; width=&quot;425&quot; height=&quot;344&quot;></embed></object>

- #32: <object width=&quot;425&quot; height=&quot;344&quot;><param name=&quot;movie&quot; value=&quot;http://www.youtube.com/v/w49jMRB16eU&hl=es_ES&fs=1&&quot;></param><param name=&quot;allowFullScreen&quot; value=&quot;true&quot;></param><param name=&quot;allowscriptaccess&quot; value=&quot;always&quot;></param><embed src=&quot;http://www.youtube.com/v/w49jMRB16eU&hl=es_ES&fs=1&&quot; type=&quot;application/x-shockwave-flash&quot; allowscriptaccess=&quot;always&quot; allowfullscreen=&quot;true&quot; width=&quot;425&quot; height=&quot;344&quot;></embed></object>

- #52: <object width=&quot;425&quot; height=&quot;344&quot;><param name=&quot;movie&quot; value=&quot;http://www.youtube.com/v/s2q0corHX8o&hl=es_ES&fs=1&&quot;></param><param name=&quot;allowFullScreen&quot; value=&quot;true&quot;></param><param name=&quot;allowscriptaccess&quot; value=&quot;always&quot;></param><embed src=&quot;http://www.youtube.com/v/s2q0corHX8o&hl=es_ES&fs=1&&quot; type=&quot;application/x-shockwave-flash&quot; allowscriptaccess=&quot;always&quot; allowfullscreen=&quot;true&quot; width=&quot;425&quot; height=&quot;344&quot;></embed></object>

- #71: <object width=&quot;425&quot; height=&quot;344&quot;><param name=&quot;movie&quot; value=&quot;http://www.youtube.com/v/vKo9RSGBm-k&hl=es_ES&fs=1&&quot;></param><param name=&quot;allowFullScreen&quot; value=&quot;true&quot;></param><param name=&quot;allowscriptaccess&quot; value=&quot;always&quot;></param><embed src=&quot;http://www.youtube.com/v/vKo9RSGBm-k&hl=es_ES&fs=1&&quot; type=&quot;application/x-shockwave-flash&quot; allowscriptaccess=&quot;always&quot; allowfullscreen=&quot;true&quot; width=&quot;425&quot; height=&quot;344&quot;></embed></object>

- #82: <object width=&quot;425&quot; height=&quot;344&quot;><param name=&quot;movie&quot; value=&quot;http://www.youtube.com/v/8hOK4R_8UdM&hl=es_ES&fs=1&&quot;></param><param name=&quot;allowFullScreen&quot; value=&quot;true&quot;></param><param name=&quot;allowscriptaccess&quot; value=&quot;always&quot;></param><embed src=&quot;http://www.youtube.com/v/8hOK4R_8UdM&hl=es_ES&fs=1&&quot; type=&quot;application/x-shockwave-flash&quot; allowscriptaccess=&quot;always&quot; allowfullscreen=&quot;true&quot; width=&quot;425&quot; height=&quot;344&quot;></embed></object>