кёҲм•ЎмқёмҰқ л°Ҹ ліҙм•Ҳ

- 1. PayGate (Web Standard Payment Gateway) 2010. 1 Simple & Secure Internet Payment Service

- 2. кёҲм•ЎмқёмҰқ(ҙЎҙЎ: кёҲм•ЎмқёмҰқ(ҙЎҙЎ: Amount Authentication) кёҲм•ЎмқёмҰқ мӢ мҡ©м№ҙл“ң мҠ№мқёкёҲм•Ўмқ„ 1нҡҢмҡ© 비л°ҖлІҲнҳёлЎң мқҙмҡ©н•ҳлҠ” мқёмҰқл°©мӢқ History 2008л…„ мҙҲ нҺҳмқҙкІҢмқҙнҠём—җм„ң кёҲм•ЎмқёмҰқ кө¬мЎ° кі м•Ҳ 2009л…„ 3мӣ” лӘЁл°”мқјOK мӢ мҡ©м№ҙл“ң кІ°м ң н‘ңмӨҖ мқёмҰқл°©мӢқ м ңм•Ҳ л°Ҹ мІҙнғқ 2009л…„ 11мӣ” кёҲм•ЎмқёмҰқмӢңмҠӨн…ң к°ңл°ң мҷ„лЈҢ 2009л…„ 12мӣ” мғҒм—…м„ң비мҠӨ м Ғмҡ© Simple & Secure Internet Payment Service 2

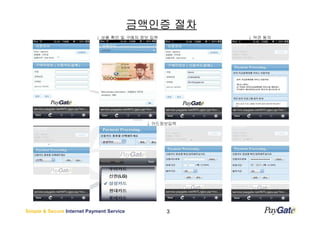

- 3. кёҲм•ЎмқёмҰқ м Ҳм°Ё вҶ“ мғҒн’Ҳ нҷ•мқё л°Ҹ кө¬л§Өмһҗ м •ліҙ мһ…л Ҙ вҶ“ м•ҪкҙҖ лҸҷмқҳ вҶ“ м№ҙл“ңм •ліҙмһ…л Ҙ Simple & Secure Internet Payment Service 3

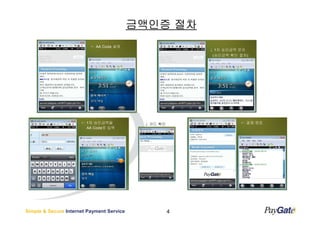

- 4. кёҲм•ЎмқёмҰқ м Ҳм°Ё вҶҗ AA Code м„ӨлӘ… вҶ“ 1м°Ё мҠ№мқёкёҲм•Ў л¬ёмһҗ (мҠ№мқёкёҲм•Ў нҷ•мқё м Ҳм°Ё) вҶҗ 1м°Ё мҠ№мқёкёҲм•Ўмқ„ вҶ“ мҪ”л“ң нҷ•мқё вҶҗ кІ°м ң мҷ„лЈҢ AA CodeлЎң мһ…л Ҙ Simple & Secure Internet Payment Service 4

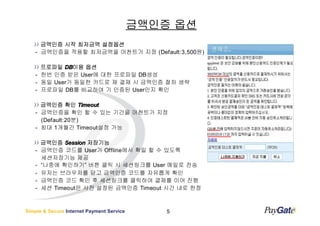

- 5. кёҲм•ЎмқёмҰқ мҳөм…ҳ кёҲм•ЎмқёмҰқ мӢңмһ‘ мөңм ҖкёҲм•Ў м„Өм •мҳөм…ҳ - кёҲм•ЎмқёмҰқмқ„ м Ғмҡ©н• мөңм ҖкёҲм•Ўмқ„ лЁёмІңнҠёк°Җ м§Җм • (Default:3,500мӣҗ) н”„лЎңнҢҢмқј DBмқҙмҡ© мҳөм…ҳ DBмқҙмҡ© - н•ңлІҲ мқёмҰқ л°ӣмқҖ Userм—җ лҢҖн•ң н”„лЎңнҢҢмқј DBмғқм„ұ - лҸҷмқј Userк°Җ лҸҷмқјн•ң м№ҙл“ңлЎң мһ¬ кІ°мһ¬ мӢң кёҲм•ЎмқёмҰқ м Ҳм°Ё мғқлһө - н”„лЎңнҢҢмқј DBлҘј 비көҗн•ҳм—¬ кё° мқёмҰқлҗң Userмқём§Җ нҷ•мқё кёҲм•ЎмқёмҰқ нҷ•мқё Timeout - кёҲм•ЎмқёмҰқмқ„ нҷ•мқё н• мҲҳ мһҲлҠ” кё°к°„мқ„ лЁёмІңнҠёк°Җ м§Җм • (Default:20분) - мөңлҢҖ 1к°ңмӣ”к°„ Timeoutм„Өм • к°ҖлҠҘ кёҲм•ЎмқёмҰқ Session м ҖмһҘкё°лҠҘ - кёҲм•ЎмқёмҰқ мҪ”л“ңлҘј Userк°Җ Offlineм—җм„ң нҷ•мқј н• мҲҳ мһҲлҸ„лЎқ м„ём…ҳм ҖмһҘкё°лҠҘ м ңкіө - вҖңлӮҳмӨ‘м—җ нҷ•мқён•ҳкё°вҖқ лІ„нҠј нҒҙлҰӯ мӢң м„ём…ҳл§ҒнҒ¬лҘј User л©”мқјлЎң м „мҶЎ - мң м ҖлҠ” лёҢлқјмҡ°м ҖлҘј лӢ«кі кёҲм•ЎмқёмҰқ мҪ”л“ңлҘј мһҗмң лЎӯкІҢ нҷ•мқё - кёҲм•ЎмқёмҰқ мҪ”л“ң нҷ•мқё нӣ„ м„ём…ҳл§ҒнҒ¬лҘј нҒҙлҰӯн•ҳм—¬ кІ°м ңлҘј мқҙм–ҙ 진н–ү - м„ём…ҳ TimeoutмқҖ мӮ¬м „ м„Өм •лҗң кёҲм•ЎмқёмҰқ Timeout мӢңк°„ лӮҙлЎң н•ңм • Simple & Secure Internet Payment Service 5

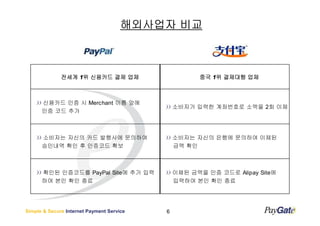

- 6. н•ҙмҷёмӮ¬м—…мһҗ 비көҗ PayPal Alipay м „м„ёкі„ 1мң„ мӢ мҡ©м№ҙл“ң кІ°м ң м—…мІҙ мӨ‘көӯ 1мң„ кІ°м ңлҢҖн–ү м—…мІҙ мӢ мҡ©м№ҙл“ң мқёмҰқ мӢң Merchant мқҙлҰ„ м•һм—җ мҶҢ비мһҗк°Җ мһ…л Ҙн•ң кі„мўҢлІҲнҳёлЎң мҶҢм•Ўмқ„ 2нҡҢ мқҙмІҙ мқёмҰқ мҪ”л“ң 추к°Җ мҶҢ비мһҗлҠ” мһҗмӢ мқҳ м№ҙл“ң л°ңн–үмӮ¬м—җ л¬ёмқҳн•ҳм—¬ мҶҢ비мһҗлҠ” мһҗмӢ мқҳ мқҖн–үм—җ л¬ёмқҳн•ҳм—¬ мқҙмІҙлҗң мҠ№мқёлӮҙм—ӯ нҷ•мқё нӣ„ мқёмҰқмҪ”л“ң нҷ•ліҙ кёҲм•Ў нҷ•мқё нҷ•мқёлҗң мқёмҰқмҪ”л“ңлҘј PayPal Siteм—җ 추к°Җ мһ…л Ҙ мқҙмІҙлҗң кёҲм•Ўмқ„ мқёмҰқ мҪ”л“ңлЎң Alipay Siteм—җ н•ҳм—¬ ліёмқё нҷ•мқё мў…лЈҢ мһ…л Ҙн•ҳм—¬ ліёмқё нҷ•мқё мў…лЈҢ Simple & Secure Internet Payment Service 6

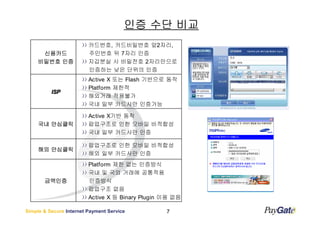

- 7. мқёмҰқ мҲҳлӢЁ 비көҗ м№ҙл“ңлІҲнҳё, м№ҙл“ң비л°ҖлІҲнҳё м•һ2мһҗлҰ¬, мӢ мҡ©м№ҙл“ң мЈјлҜјлІҲнҳё л’Ө 7мһҗлҰ¬ мқёмҰқ 비л°ҖлІҲнҳё мқёмҰқ м§Җ갑분мӢӨ мӢң 비л°Җм „нҳё 2мһҗлҰ¬л§ҢмңјлЎң мқёмҰқн•ҳлҠ” лӮ®мқҖ лӢЁмң„мқҳ мқёмҰқ Active X лҳҗлҠ” Flash кё°л°ҳмңјлЎң лҸҷмһ‘ Platform м ңн•ңм Ғ ISP н•ҙмҷёкұ°лһҳ м Ғмҡ©л¶Ҳк°Җ көӯлӮҙ мқјл¶Җ м№ҙл“ңмӮ¬л§Ң мқёмҰқк°ҖлҠҘ Active Xкё°л°ҳ лҸҷмһ‘ көӯлӮҙ м•ҲмӢ¬нҒҙлҰӯ нҢқм—…кө¬мЎ°лЎң мқён•ң лӘЁл°”мқј 비м Ғн•©м„ұ көӯлӮҙ мқјл¶Җ м№ҙл“ңмӮ¬л§Ң мқёмҰқ нҢқм—…кө¬мЎ°лЎң мқён•ң лӘЁл°”мқј 비м Ғн•©м„ұ н•ҙмҷё м•ҲмӢ¬нҒҙлҰӯ н•ҙмҷё мқјл¶Җ м№ҙл“ңмӮ¬л§Ң мқёмҰқ Platform м ңн•ң м—ҶлҠ” мқёмҰқл°©мӢқ көӯлӮҙ л°Ҹ көӯмҷё кұ°лһҳм—җ кіөнҶөм Ғмҡ© кёҲм•ЎмқёмҰқ мқёмҰқл°©мӢқ нҢқм—…кө¬мЎ° м—ҶмқҢ Active X л“ұ Binary Plugin мқҙмҡ© м—ҶмқҢ Simple & Secure Internet Payment Service 7

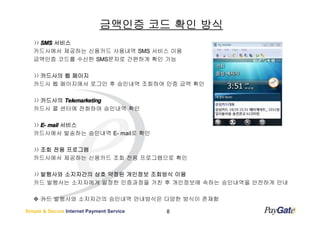

- 8. кёҲм•ЎмқёмҰқ мҪ”л“ң нҷ•мқё л°©мӢқ SMS м„ң비мҠӨ м№ҙл“ңмӮ¬м—җм„ң м ңкіөн•ҳлҠ” мӢ мҡ©м№ҙл“ң мӮ¬мҡ©лӮҙм—ӯ SMS м„ң비мҠӨ мқҙмҡ© кёҲм•ЎмқёмҰқ мҪ”л“ңлҘј мҲҳмӢ н•ң SMSл¬ёмһҗлЎң к°„нҺён•ҳкІҢ нҷ•мқё к°ҖлҠҘ м№ҙл“ңмӮ¬мқҳ мӣ№ нҺҳмқҙм§Җ м№ҙл“ңмӮ¬ мӣ№ нҺҳмқҙм§Җм—җм„ң лЎңк·ёмқё нӣ„ мҠ№мқёлӮҙм—ӯ мЎ°нҡҢн•ҳм—¬ мқёмҰқ кёҲм•Ў нҷ•мқё м№ҙл“ңмӮ¬мқҳ Telemarketing м№ҙл“ңмӮ¬ мҪң м„јн„°м—җ м „нҷ”н•ҳм—¬ мҠ№мқёлӮҙм—ӯ нҷ•мқё E- mail м„ң비мҠӨ м№ҙл“ңмӮ¬м—җм„ң л°ңмҶЎн•ҳлҠ” мҠ№мқёлӮҙм—ӯ E- mailлЎң нҷ•мқё мЎ°нҡҢ м „мҡ© н”„лЎңк·ёлһЁ м№ҙл“ңмӮ¬м—җм„ң м ңкіөн•ҳлҠ” мӢ мҡ©м№ҙл“ң мЎ°нҡҢ м „мҡ© н”„лЎңк·ёлһЁмңјлЎң нҷ•мқё л°ңн–үмӮ¬мҷҖ мҶҢм§Җмһҗк°„мқҳ мғҒнҳё м•Ҫм •лҗң к°ңмқём •ліҙ мЎ°нҡҢл°©мӢқ мқҙмҡ© м№ҙл“ң л°ңн–үмӮ¬лҠ” мҶҢм§Җмһҗм—җкІҢ мқјм •н•ң мқёмҰқкіјм •мқ„ кұ°м№ң нӣ„ к°ңмқём •ліҙм—җ мҶҚн•ҳлҠ” мҠ№мқёлӮҙм—ӯмқ„ м•Ҳм „н•ҳкІҢ м•ҲлӮҙ м№ҙл“ң л°ңн–үмӮ¬мҷҖ мҶҢм§Җмһҗк°„мқҳ мҠ№мқёлӮҙм—ӯ м•ҲлӮҙл°©мӢқмқҖ лӢӨм–‘н•ң л°©мӢқмқҙ мЎҙмһ¬н•Ё Simple & Secure Internet Payment Service 8

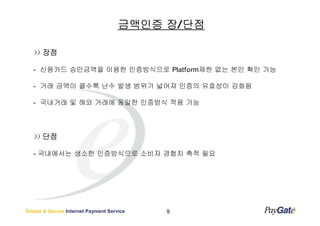

- 9. кёҲм•ЎмқёмҰқ мһҘ/ лӢЁм җ мһҘм җ - мӢ мҡ©м№ҙл“ң мҠ№мқёкёҲм•Ўмқ„ мқҙмҡ©н•ң мқёмҰқл°©мӢқмңјлЎң Platformм ңн•ң м—ҶлҠ” ліёмқё нҷ•мқё к°ҖлҠҘ - кұ°лһҳ кёҲм•Ўмқҙ нҒҙмҲҳлЎқ лӮңмҲҳ л°ңмғқ лІ”мң„к°Җ л„“м–ҙм ё мқёмҰқмқҳ мң нҡЁм„ұмқҙ к°•нҷ”лҗЁ - көӯлӮҙкұ°лһҳ л°Ҹ н•ҙмҷё кұ°лһҳм—җ лҸҷмқјн•ң мқёмҰқл°©мӢқ м Ғмҡ© к°ҖлҠҘ лӢЁм җ - көӯлӮҙм—җм„ңлҠ” мғқмҶҢн•ң мқёмҰқл°©мӢқмңјлЎң мҶҢ비мһҗ кІҪн—ҳм№ҳ 축м Ғ н•„мҡ” Simple & Secure Internet Payment Service 9

- 10. PayGate - Security - м•Ҳм „н•ң л„ӨнҠёмӣҢнҒ¬ кө¬м¶• кі к°қм •ліҙ ліҙнҳём •мұ… мӢңмҠӨн…ң кө¬м„ұ ліҙм•Ҳм·Ём•Ҫм җ кҙҖлҰ¬м •мұ… л°Ҹ кё°мҲ м Ғмҡ© к°•л Ҙн•ң м ‘к·јнҶөм ң м •мұ… л°Ҹ кё°мҲ м Ғмҡ© лӘЁлӢҲн„°л§Ғ л°Ҹ н…ҢмҠӨнҠё ліҙм•Ҳм •мұ…кҙҖлҰ¬ Simple & Secure Internet Payment Service 10

- 11. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ вҖ“ м•Ҳм „н•ң л„ӨнҠёмӣҢнҒ¬ кө¬м¶• л°Ҹ мң м§Җ 1. л°©нҷ”лІҪ м„Өм№ҳ л°Ҹ мң м§Җ л°©нҷ”лІҪ кө¬м„ұкё°мӨҖ мҲҳлҰҪ л°Ҹ мң м§Җ - BugwillaмҷҖ SharepointлҘј мқҙмҡ©н•ҳм—¬ л°©нҷ”лІҪ м„Өм • ліҖкІҪмӮ¬н•ӯм—җ лҢҖн•ң ліҖнҷ”кҙҖлҰ¬ мҲҳн–ү - Sharepoint Knowledge Management Systemмқ„ мқҙмҡ©н•ҳм—¬ мөңмӢ л„ӨнҠёмӣҢнҒ¬ кө¬м„ұлҸ„ мң м§Җ - мҷёл¶Җ мқён„°л„·кіј лӮҙл¶Җ мӢңмҠӨн…ң мӮ¬мқҙм—җ DMZ Network мҡҙмҡ© - к°Ғ л„ӨнҠёмӣҢнҒ¬ кө¬м„ұмҡ”мҶҢм—җ лҢҖн•ң мЎ°м§Ғ, м—ӯн• л°Ҹ мұ…мһ„ м •мқҳ - лӘЁл“ м„ң비мҠӨ, н”„лЎңнҶ мҪң, нҸ¬нҠё мӮ¬мҡ©м—җ лҢҖн•ң л¬ём„ңнҷ” - 6к°ңмӣ”л§ҲлӢӨ м •кё°м ҒмңјлЎң л°©нҷ”лІҪ лЈ°м…Ӣ кІҖнҶ л°©нҷ”лІҪ л°Ҹ лқјмҡ°н„° кө¬м„ұ - Inbound/ Outbound нҠёлһҳн”Ҫмқ„ лҸҷмӢңм—җ м ңм–ҙ - л¬ҙм„ л„ӨнҠёмӣҢнҒ¬мҷҖ лӮҙл¶Җ мӢңмҠӨн…ң мӮ¬мқҙм—җ л°©нҷ”лІҪ м„Өм№ҳ мҡҙмҡ© Simple & Secure Internet Payment Service 11

- 12. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ вҖ“ м•Ҳм „н•ң л„ӨнҠёмӣҢнҒ¬ кө¬м¶• л°Ҹ мң м§Җ лӮҙл¶Җ мӢңмҠӨн…ңм—җ лҢҖн•ң мҷёл¶Җмһҗмқҳ м§Ғм ‘м ‘к·јм ңн•ң - мҷёл¶Җмһҗмқҳ мқҙмҡ©к°ҖлҠҘ н”„лЎңнҶ мҪңмқ„ HTTP, HTTPS, SSHлЎң м ңн•ң - лӘЁл“ нҠёлһҳн”ҪмқҖ DMZ л„ӨнҠёмӣҢнҒ¬лҘј кұ°м№ҳлҸ„лЎқ кө¬м„ұ - DB ServerлҠ” DMZмҷҖлҠ” 분лҰ¬лҗң лӮҙл¶Җ л„ӨнҠёмӣҢнҒ¬м—җ мң„м№ҳмӢңнӮҙ - NAT мЈјмҶҢ ліҖнҷҳ кө¬м„ұ м Ғмҡ© к°ңмқёл°©нҷ”лІҪ м„Өм№ҳ - лӮҙл¶ҖмӮ¬мҡ©мһҗ > лӘЁл“ лӮҙл¶Җ мӮ¬мҡ©мһҗмқҳ к°ңмқёPCм—җ к°ңмқё л°©нҷ”лІҪ нҷңм„ұнҷ” > лӘЁл“ лӮҙл¶Җ м„ңлІ„ мӢңмҠӨн…ңм—җ нҳёмҠӨнҠё л°©нҷ”лІҪ м„Өм№ҳ > AD PolicyлҘј нҶөн•ҙ н—Ҳк°Җ л°ӣм§Җ м•ҠмқҖ к°ңмқёмқҙ мһ„мқҳлЎң л°©нҷ”лІҪмқ„ м„Өм • л°Ҹ н•ҙм ң н• мҲҳ м—ҶлҸ„лЎқ кө¬м„ұ - мҷёл¶ҖмӮ¬мҡ©мһҗ > к°ңмқёл°©нҷ”лІҪ нҷңм„ұнҷ” л°©лІ• м•ҲлӮҙ Simple & Secure Internet Payment Service 12

- 13. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ вҖ“ м•Ҳм „н•ң л„ӨнҠёмӣҢнҒ¬ кө¬м¶• л°Ҹ мң м§Җ 2. м•Ҳм „н•ң мӢңмҠӨн…ң кө¬м„ұ лІӨлҚ”м ңкіө л””нҸҙнҠё к°’ ліҖкІҪ мқҙмҡ© - SNMP Community StringмқҙлӮҳ кё°ліё нҢЁмҠӨмӣҢл“ң мӮ¬м „ ліҖкІҪ м„Өм№ҳ - л¬ҙм„ нҷҳкІҪм—җ лҢҖн•ң л””нҸҙнҠё к°’ ліҖкІҪ мқҙмҡ© мӢңмҠӨн…ң м„Өм • кё°мӨҖ мҲҳлҰҪн•ҳм—¬ мҡҙмҡ© - м•Ңл Ө진 ліҙм•Ҳм·Ём•Ҫм җ(SANS, NIST, CISл“ұмқҳ к¶Ңкі мӮ¬н•ӯ)мқ„ кІҖнҶ н•ҳм—¬ лӮҙл¶Җ мӢңмҠӨн…ңм—җ м Ғн•© н•ң кё°мӨҖ мҲҳлҰҪ - мӢңмҠӨн…ң м„Өм • кё°мӨҖм—җ л¶Җн•©н•ҳкІҢ к°Ғ мӢңмҠӨн…ң м„Өм • - м„ңлІ„ лӢ№ н•ҳлӮҳмқҳ мӨ‘мҡ” кё°лҠҘл§Ңмқ„ кө¬нҳ„ - лӘЁл“ л¶Ҳн•„мҡ” м„ң비мҠӨлӮҳ н”„лЎңнҶ мҪң мӮ¬мҡ©м ңн•ң м„Өм • лҳҗлҠ” мӮӯм ң - мҳӨмҡ©л°©м§ҖлҘј мң„н•ң ліҙм•Ҳ нҢҢлқјлҜён„° м„Өм • лӘЁл“ м „мҶЎ лҚ°мқҙн„°м—җ лҢҖн•ҙ м•”нҳёнҷ” м Ғмҡ© - SSH - IPSec - SSL/ TLS Simple & Secure Internet Payment Service 13

- 14. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ вҖ“ кі к°қм •ліҙ ліҙнҳём •мұ… мӢңмҠӨн…ң кө¬м„ұ 1. м ҖмһҘлҗң кі к°қм •ліҙ ліҙнҳём •мұ… л°Ҹ мӢңмҠӨн…ң кө¬м„ұ кі к°қ к°ңмқём •ліҙлҠ” мөңмҶҢлІ”мң„м—җм„ң м ҖмһҘ - лІ•м Ғ,м ңлҸ„м Ғ мҡ”кө¬мӮ¬н•ӯмқ„ к°җм•Ҳн•ҳм—¬, мөңмҶҢ лІ”мң„м—җм„ң м ҖмһҘн•ҳлҠ” м •мұ… мң м§Җ - лҚ°мқҙн„° нҸҗкё° к·ңм •м—җ л”°лҘё мһҗлҸҷмӮӯм ң н”„лЎңк·ёлһЁ мҡҙмҡ© мӨ‘мҡ”н•ң к°ңмқёмқёмҰқ лҚ°мқҙн„°лҘј м ҖмһҘн•ҳм§Җ м•ҠмқҢ - лҚ°мқҙн„° мҲҳмӢ нӣ„ мӮӯм ңн•ҳлҠ” кІҪмҡ°, ліөкө¬ л¶Ҳк°ҖлҠҘн•ҳлҸ„лЎқ мӮӯм ң (Random м •ліҙлЎң 7лІҲ Overwritingн•ң нӣ„ мӮӯм ң) мӨ‘мҡ” к°ңмқём •ліҙ л§ҲмҠӨнӮ№н•ҳм—¬ н‘ңмӢң кі к°қм •ліҙ м•”нҳёнҷ” - AES256 м•Ңкі лҰ¬мҰҳмңјлЎң кі к°қм •ліҙ м•”нҳёнҷ”н•ҳм—¬ DBм ҖмһҘ - к°ңмқём •ліҙ мһҗлҸҷкІҖмғү н”„лЎңк·ёлһЁ мҡҙмҡ© лӘЁл“ л„ӨнҠёмӣҢнҒ¬ мһҘ비 л°Ҹ м„ңлІ„мқҳ лЎңк·ём—җ лҢҖн•ҙ кі к°қм •ліҙ мЎҙмһ¬ м—¬л¶Җ нҷ•мқё лӘЁл“ мҡҙмҡ©мһҗ к°ңмқё PCм—җ к°ңмқём •ліҙ мЎҙмһ¬м—¬л¶Җ нҷ•мқё - кі к°қм •ліҙ л°ұм—… мӢң м•”нҳёнҷ”н•ҳм—¬ л°ұм—… м•”нҳёнҷ”м—җ мӮ¬мҡ©лҗҳлҠ” нӮӨлҠ” м•Ҳм „н•ҳкІҢ ліҙнҳё - HSMмһҘ비м—җ м•”нҳёнҷ” нӮӨ ліҙкҙҖ - м•”нҳёнҷ”нӮӨм—җ лҢҖн•ң м ‘к·ј мӢң 2мқё мқҙмғҒ мқҙмӨ‘ нҶөм ңн•Ё - м•”нҳёнҷ”нӮӨлҠ” л§Өл…„ ліҖкІҪ Simple & Secure Internet Payment Service 14

- 15. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ вҖ“ кі к°қм •ліҙ ліҙнҳём •мұ… мӢңмҠӨн…ң кө¬м„ұ 2. кіөмӨ‘л§қмқ„ нҶөн•ң кі к°қм •ліҙ м „мҶЎ мӢң м•”нҳёнҷ” SSL/ TLS ліҙм•Ҳ н”„лЎңнҶ мҪң м Ғмҡ© - мӢ лў°н• мҲҳ мһҲлҠ” CAлЎң л¶Җн„° мқёмҰқм„ң л°ңкёүл°ӣм•„ м Ғмҡ© - EV(Extended Validation) Certificate м Ғмҡ© - SSLv3/ TLSv1лЎң н•ңм •н•ҳм—¬ м•Ҳм „н•ң SлӢҲ н”„лЎңнҶ мҪң мӮ¬мҡ© - к°•л Ҙн•ң ліҙм•Ҳ비лҸ„мқҳ Symmetric AlgorithmмӮ¬мҡ© мөңмҶҢ 128bitмқҙмғҒмқҳ нӮӨ кёёмқҙ RC4мІҳлҹј м•Ңл Ө진 м·Ём•Ҫн•ң м•Ңкі лҰ¬мҰҳ мӮ¬мҡ© л°°м ң м•Ҳм „н•ң л¬ҙм„ л„ӨнҠёмӣҢнҒ¬ м•”нҳёнҷ” м Ғмҡ© - WPA/ WPA2 л¬ҙм„ ліҙм•Ҳ н”„лЎңнҶ мҪң м Ғмҡ© мқјл°ҳ 메세징 кё°мҲ мқ„ нҶөн•ң кі к°қм •ліҙ м „мҶЎм ңн•ң м„Өм • - E- Mailмқ„ нҶөн•ң л°ңмҶЎ мӢң мһҗлҸҷ н•„н„°л§Ғ Simple & Secure Internet Payment Service 15

- 16. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ вҖ“ ліҙм•Ҳм·Ём•Ҫм җ кҙҖлҰ¬м •мұ… л°Ҹ кё°мҲ м Ғмҡ© 1. м•ҲнӢ°л°”мқҙлҹ¬мҠӨ лӮҙл¶ҖмӮ¬мҡ©мһҗ - мҡҙмҳҒмһҗ PCм—җ м•ҲнӢ°л°”мқҙлҹ¬мҠӨ мҶҢн”„нҠёмӣЁм–ҙ м Ғмҡ© - л°”мқҙлҹ¬мҠӨ к°җм—јк°ҖлҠҘн•ң м„ңлІ„мӢңмҠӨн…ңм—җ м•ҲнӢ°л°”мқҙлҹ¬мҠӨ мҶҢн”„нҠёмӣЁм–ҙ м Ғмҡ© - м•ҲнӢ°л°”мқҙлҹ¬мҠӨ к°җмӮ¬лЎңк·ё мғқм„ұн•ҳм—¬ мӨ‘м•ҷ 집мӨ‘ к°җмӢң мҷёл¶ҖмӮ¬мҡ©мһҗ - м•ҲнӢ°л°”мқҙлҹ¬мҠӨ мҶҢн”„нҠёмӣЁм–ҙ м„Өм№ҳ л°©лІ• м•ҲлӮҙн•Ё 2. ліҙм•Ҳм—…лҚ°мқҙнҠё лӮҙл¶ҖмӢңмҠӨн…ң - лӘЁл“ мӢңмҠӨн…ңкіј мҶҢн”„нҠёмӣЁм–ҙлҠ” 30мқј мқҙлӮҙ лІӨлҚ”м ңкіө мөңмӢ ліҙм•ҲнҢЁм№ҳ м„Өм№ҳн•Ё - мғҲлЎңмҡҙ ліҙм•Ҳм·Ём•Ҫм җ мӢқлі„мқ„ мң„н•ҙ, ліҙм•Ҳл©”мқј к°Җмһ…н•ҳкі , нҺҳмқҙкІҢмқҙнҠё мӢңмҠӨн…ң м Ғмҡ© лҢҖмғҒ м·Ём•Ҫм җмқҖ мӢңмҠӨн…ң м„Өм •кё°мӨҖ л¬ём„ңм—җ л°ҳмҳҒ мҷёл¶Җ мӮ¬мҡ©мһҗ мӢңмҠӨн…ң - ліҙм•ҲнҢЁм№ҳ л°©лІ• м•ҲлӮҙ 3. мҶҢн”„нҠёмӣЁм–ҙ к°ңл°ң лқјмқҙн”„мӮ¬мқҙнҒҙ м „л°ҳм—җ м •ліҙліҙнҳё кҙҖл Ё мӮ¬н•ӯ нҶөн•© мҡҙмҳҒмӢңмҠӨн…ң м Ғмҡ© м „ л°ҳл“ңмӢң OWASP м·Ём•Ҫм җ н…ҢмҠӨнҠё мҲҳн–ү к°ңл°ң, н…ҢмҠӨнҠё л°Ҹ мҡҙмҳҒнҷҳкІҪ л¬ёлҰ¬н•ҳкі м§Ғл¬ҙ 분лҰ¬н•Ё мҡҙмҳҒлҚ°мқҙн„°лҘј н…ҢмҠӨнҠёлӮҳ к°ңл°ңмқ„ мң„н•ҙ мӮ¬мҡ©н•ҳм§Җ м•ҠмқҢ мҪ”л“ңмһ‘м„ұмһҗ мҷё м ң 3мһҗм—җ мқҳн•ҙ мҪ”л“ңлҰ¬л·°лҘј л°ӣкі кІҪмҳҒмһҗ мҠ№мқёмқ„ кұ°м№Ё 4. ліҖнҷ”кҙҖлҰ¬ мӢңмҠӨн…ңм—җ мқҳн•ҙ мӢңмҠӨн…ң кө¬м„ұмҡ”мҶҢ ліҖкІҪ мӢң нҶөм ң Simple & Secure Internet Payment Service 16

- 17. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ вҖ“ ліҙм•Ҳм·Ём•Ҫм җ кҙҖлҰ¬м •мұ… л°Ҹ кё°мҲ м Ғмҡ© 5. OWASP м·Ём•Ҫм җ лҢҖмқ‘ 2004,2007, 2010мқҳ л°ңн‘ңлҗң м·Ём•Ҫм җм—җ лҢҖн•ҙм„ң лӘЁл‘җ лҢҖмқ‘ к°ңл°ң мҶҢмҠӨмҪ”л“ң лҰ¬л·° л“ұмқ„ нҶөн•ҙ м·Ём•Ҫм җ нҷ•мқё л°Ҹ л””лІ„к№… 6. мӣ№л°©нҷ”лІҪ м„Өм№ҳ 7. мӣ№ м–ҙн”ҢлҰ¬мјҖмқҙм…ҳ м·Ём•Ҫм җ кІҖмӮ¬лҘј мң„н•ҙ Nessusл“ұмқҳ ліҙм•ҲмёЎм • лҸ„кө¬лЎң м·Ём•Ҫм җ кІҖнҶ Nessusл“ұмқҳ 8. Anti Keylogger JAVA Script кё°л°ҳмқҳ мҠӨнҒ¬лҰ° нӮӨліҙл“ң м Ғмҡ© 9. JAVA Script ліҙм•Ҳ JAVA Script л¬ҙкІ°м„ұ нҷ•мқёмқ„ мң„н•ң мҪ”л“ң мӮҪмһ… JAVA Script мқҳ мқјл¶ҖлҘј м„ңлІ„м—җм„ң н•„мҡ” мӢң лҸҷм ҒмңјлЎң лЎңл”©н•ҳм—¬ мӮ¬мҡ© мһҗл°”мҠӨнҒ¬лҰҪнҠёмқҳ мЈјмҡ” мҶҢмҠӨлҘј м„ём…ҳм •ліҙмҷҖ м—°кі„н•ҳм—¬ Staticн•ҳкІҢ мһ¬мӮ¬мҡ© л¶Ҳк°Җн•ҳлҸ„лЎқ кө¬м„ұ 10. н”јмӢұ л°©м§ҖлҘј мң„н•ң мЎ°м№ҳ EVCert м Ғмҡ© кі м•Ў кұ°лһҳм—җ лҢҖн•ң лӢӨ мұ„л„җ мқёмҰқ м Ғмҡ© 11. л¶Җмқё л°©м§Җ л°©м•Ҳ м Ғмҡ© мӢ мҡ©м№ҙл“ң кёҲм•ЎмқёмҰқ м Ғмҡ© Simple & Secure Internet Payment Service 17

- 18. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ вҖ“ м ‘к·јнҶөм ң м •мұ… л°Ҹ кё°мҲ м Ғмҡ© 1. м—…л¬ҙмғҒ н•„мҡ”к°Җ мһҲлҠ” кІҪмҡ°м—җл§Ң к°ңмқём •ліҙ м ‘к·ј н—Ҳмҡ© Default Deny м„Өм • мӮ¬мҡ©мһҗ IDлҠ” м§Ғл¬ҙмҲҳн–үм—җ н•„мҡ”н•ң мөңмҶҢк¶Ңн•ңмңјлЎң м ңн•ң 2. мӮ¬мҡ©мһҗ лі„ кі мң ID л¶Җм—¬ Directory ServerлҘј нҶөн•ҙ кі мң Idл¶Җм—¬ л°Ҹ нҶөм ң IDмқҳ мқёмҰқмқҖ Password мқёмҰқмқ„ кё°ліёмңјлЎң н•Ё мӮ¬мҡ©мһҗ лі„ Certificate л°ңкёү, Private KeyлҠ” USB ліҙм•ҲнҶ нҒ°м—җ м ҖмһҘ мЈјмҡ” м„ңлІ„ лЎңк·ёмқё мӢң мӮ¬мҡ©мһҗ Certificate мқёмҰқмңјлЎң м ‘к·јнҶөм ң 3. л¬јлҰ¬м Ғ м ‘к·ј нҶөм ң DVR л“ұмқ„ нҶөн•ң к°җмӢң лӘЁл“ л„ӨнҠёмӣҢнҒ¬ мһӯм—җ лҢҖн•ң м ‘к·ј нҶөм ң м Ғмҡ© к°ңмқём •ліҙлҘј м ҖмһҘн•ң л¬јлҰ¬м Ғ л§ӨмІҙм—җ лҢҖн•ң ліөкө¬ л¶Ҳк°ҖлҠҘн•ң л°©лІ•мңјлЎң нҢҢкё° (л¬ём„ңнҢҢмҮ„кё°, DeGausser мқҙмҡ©) Simple & Secure Internet Payment Service 18

- 19. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ вҖ“ лӘЁлӢҲн„°л§Ғ л°Ҹ н…ҢмҠӨнҠё 1. лӘЁл“ м ‘к·ј 추м Ғ л°Ҹ к°җмӢң лӘЁл“ м ‘к·јмӢңлҸ„м—җ лҢҖн•ҙ к°ңлі„ мӮ¬мҡ©мһҗлҘј м—°кҙҖн• мҲҳ мһҲлҠ” н”„лЎңм„ёмҠӨлҘј мҲҳлҰҪ мһҗлҸҷнҷ”лҗң к°җмӮ¬м¶”м Ғ кё°лҠҘмқ„ кө¬нҳ„ лЎңк·ёмӢңк°„мқҳ м •нҷ•м„ұмқ„ кё°н•ҳкё° мң„н•ҙ лӘЁл“ мӢңмҠӨн…ңм—җ NTP мӢңк°„лҸҷкё°нҷ” м„Өм • к°җмӮ¬лЎңк·ём—җ лҢҖн•ң л¬ҙкІ°м„ұ кІҖмҰқмқ„ мң„н•ң мҶҢн”„нҠёмӣЁм–ҙ м„Өм№ҳ мҡҙмҳҒ лӘЁл“ лЎңк·ёлҠ” мӨ‘м•Ҳ집мӨ‘ кҙҖлҰ¬ л°Ҹ л§Өмқј м җкІҖ лҗЁ лЎңк·ё кё°лЎқмқҖ мөңмҶҢ 1л…„к°„ ліҙкҙҖ 2. ліҙм•ҲмӢңмҠӨн…ң л°Ҹ н”„лЎңм„ёмҠӨм—җ лҢҖн•ң м •кё°м Ғ мӢңн—ҳ мӢӨмӢң 분기별 1нҡҢ л¬ҙм„ ліҙм•Ҳ м·Ём•Ҫм җ мҠӨмәҗлӢқ м •кё°м ҒмңјлЎң л„ӨнҠёмӣҢнҒ¬ м·Ём•Ҫм җ мҠӨмәҗлӢқ мӢӨмӢң - Nessus л“ұмқҳ нҲҙмқ„ мқҙмҡ©н•ҳм—¬ м·Ём•Ҫм җ мҠӨмәҗлӢқ мӢӨмӢң - Nessus PluginмқҖ мөңмӢ мңјлЎң мң м§Җ м •кё°м ҒмңјлЎң м№ЁнҲ¬мӢңн—ҳ мӢӨмӢң - м•Ңл Ө진 лӘЁл“ н•ҙнӮ№кё°лІ•мқ„ мқҙмҡ©н•ҳм—¬, мҷёл¶Җ м№ЁнҲ¬мӢңн—ҳ мӢӨмӢң - мғҒмҡ©ASV Scanм—…мІҙлҘј мқҙмҡ© IPS м„Өм№ҳ мҡҙмҳҒ мӢңмҠӨн…ң нҢҢмқј л¬ҙкІ°м„ұ к°җмӢң мҶҢн”„нҠёмӣЁм–ҙ мҡҙмҡ© Simple & Secure Internet Payment Service 19

- 20. нҺҳмқҙкІҢмқҙнҠё ліҙм•Ҳ - ліҙм•Ҳм •мұ…кҙҖлҰ¬ мҲҳлҰҪ, кіөн‘ң, 1. м •ліҙліҙнҳё м •мұ…мқҳ мҲҳлҰҪ, кіөн‘ң, мң м§ҖкҙҖлҰ¬ л°Ҹ л°°нҸ¬лҘј лӮҙл¶Җ м—…л¬ҙн”„лЎңм„ёмҠӨм—җ л°ҳмҳҒ 2. м§Ғмӣҗл“Өмқҙ мӮ¬мҡ©н•ҳлҠ” мӨ‘мҡ” кё°мҲ м—җ лҢҖн•ң мӮ¬мҡ©м •мұ… м ңм • л°Ҹ нҶөм ң 3. лӘЁл“ м§Ғмӣҗкіј кі„м•Ҫм—…мІҙмқҳ м •ліҙліҙнҳё кҙҖл Ё мұ…мһ„мқ„ лӘ…нҷ•нһҲ к·ңм •н•Ё 4. м§Ғмӣҗлі„ м •ліҙліҙнҳё кҙҖлҰ¬ мұ…мһ„ н• лӢ№ 5. м •ліҙліҙнҳё көҗмңЎ м •кё°м Ғ мӢӨмӢң 6. м№Ён•ҙмӮ¬кі л°ңмғқ мӢң лҢҖмқ‘кі„нҡҚ мҲҳлҰҪ 24мӢңк°„ лӢ№м§Ғм ңлҸ„ мҡҙмҳҒ лӢ№м§Ғ л§Өлүҙм–ј мҡҙмҡ© Simple & Secure Internet Payment Service 20

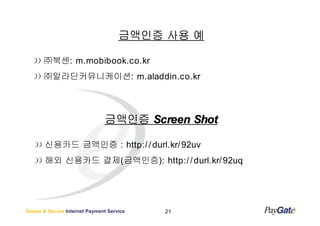

- 21. кёҲм•ЎмқёмҰқ мӮ¬мҡ© мҳҲ гҲңл¶Ғм„ј: m.mobibook.co.kr гҲңм•Ңлқјл”ҳм»Өл®ӨлӢҲмјҖмқҙм…ҳ: m.aladdin.co.kr кёҲм•ЎмқёмҰқ Screen Shot мӢ мҡ©м№ҙл“ң кёҲм•ЎмқёмҰқ : http:/ / durl.kr/ 92uv н•ҙмҷё мӢ мҡ©м№ҙл“ң кІ°м ң(кёҲм•ЎмқёмҰқ): http:/ / durl.kr/ 92uq Simple & Secure Internet Payment Service 21

- 22. гҲңнҺҳмқҙкІҢмқҙнҠё 1998л…„ м„ӨлҰҪ мӣ№н‘ңмӨҖ кІ°м ң л°Ҹ н•ҙмҷёкІ°м ң мЈјл Ҙ www.paygate.net paygate@paygate.net 02- 2140- 2700 Simple & Secure Internet Payment Service 22