z/OS Pervasive Encryption

- 1. IBM Z Security Luigi Perrone IBM SWG ŌĆō Security Systems Security & Audit for zSystem & enterprise Security Intelligence solution luigi_perrone@it.ibm.com Settembre, 2017 Proteggere i dati con la Pervasive Encryption

- 2. 2 IBM Security Il punto di partenza: qual ├© il vero patrimonio dei sistemi IT ? Innovation Data Sommersi da molteplici tecnologie che moltiplicano la diffusione diŌĆ”.

- 3. 3 IBM Security Proteggere il dato: un ┬½must┬╗ per la sicurezza ŌĆó Da sempre, uno dei principali obiettivi della sicurezza risulta essere la protezione dei dati ŌĆó Da sempre, la protezione dei dati ├© stata regolamentata mediante policy di sicurezza ŌĆó Da sempre, il controllo degli accessi e della modalit├Ā di utilizzo dei dati avviene tramite tracciatura e reporting degli eventi EppureŌĆ”. Le probabilit├Ā nellŌĆÖarco di 1 anno di avere una violazione dei dati Nel 2016 ├© stato calcolato il costo medio di un ŌĆ£data breachŌĆØ Grazie anche alle normative internazionali, i controlli sulla sicurezza dei dati hanno assunto una giusta rilevanza Ora la preoccupazione ├© passata dal ┬½se succede?┬╗ al ┬½quando succede?┬╗

- 4. 4 IBM Security Diverse sono le tecniche e le soluzioni messe in campoŌĆ” Tutto quello che ├© stato messo in atto pu├▓ essere considerato sufficiente ai fini di una possibile violazione dei dati ? UnŌĆÖinfrastruttura di sicurezza ben organizzata prevede lŌĆÖimpiego di diverse soluzioni che consentono di coprire tutte le aree tematiche di sicurezza

- 5. 5 IBM Security La crittografia come strumento di difesa del dato ŌĆó Un efficace approccio per il rafforzamento nella protezione dei dati ├© rappresentato dalle soluzioni di crittografia ŌĆó Il mercato offre diverse soluzioni di crittografia dei dati fornendo pro e contro Ma quali sono le reali problematiche legate allŌĆÖadozione della crittografia ? Molto spesso occorre stabilire: ŌĆó Quali sono i dati da criptare ŌĆó Dove eseguire il processo di encryption. A carico di quale componente ? ŌĆó Il costo della crittografia in termini di risorse ŌĆó Quanti e quali ┬½change┬╗ applicativi sono necessari ŌĆó Chi ├© il responsabile del processo di encryption ŌĆ£Encrypting only the data required to achieve compliance should be viewed as a minimum threshold, not a best practice ŌĆ”ŌĆØ

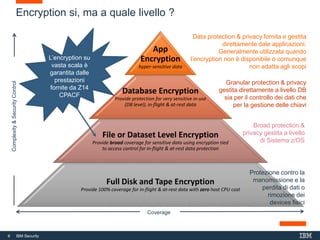

- 6. 6 IBM Security Coverage Complexity&SecurityControl App Encryption hyper-sensitive data Database Encryption Provide protection for very sensitive in-use (DB level), in-flight & at-rest data File or Dataset Level Encryption Provide broad coverage for sensitive data using encryption tied to access control for in-flight & at-rest data protection Full Disk and Tape Encryption Provide 100% coverage for in-flight & at-rest data with zero host CPU cost Protezione contro la manomissione e la perdita di dati o rimozione dei devices fisici Broad protection & privacy gestita a livello di Sistema z/OS Granular protection & privacy gestita direttamente a livello DB sia per il controllo dei dati che per la gestione delle chiavi Data protection & privacy fornita e gestita direttamente dale applicazioni. Generalmente utilizzata quando lŌĆÖencryption non ├© disponibile o comunque non adatta agli scopi LŌĆÖencryption su vasta scala ├© garantita dalle prestazioni fornite da Z14 CPACF Encryption si, ma a quale livello ?

- 7. 7 IBM Security Il nuovo mainframe ┬½rivoluziona┬╗ lŌĆÖapproccio allŌĆÖencryption ŌĆó Il nuovo mainframe Z14 consente di cambiare totalmente lŌĆÖapproccio allŌĆÖencryption mediante il concetto di ┬½Pervasive Encryption┬╗ per una completa soluzione di protezione del dato ┬½at Rest┬╗ e ┬½in Flight┬╗ senza alcuna incidenza sulle applicazioni ŌĆó Con la Pervasive Encryption si raggiunge il massimo della flessibilit├Ā in termini di protezione dei dati, grazie alla possibilit├Ā di scelta di come deve essere applicata lŌĆÖencryption LŌĆÖapplicazione estesa della Pervasive Encryption consente di: ŌĆó Disaccoppiare lŌĆÖencryption del dato dalla sua classificazione ŌĆó Ridurre al minimo il rischio di avere dati sensibili scoperti in quanto non tempestivamente rilevati e non opportunamente classificati ŌĆó Rendere pi├╣ difficile agli hackers di identificare la tipologia del dato ŌĆó Rafforzare la protezione del dato in ogni suo stadio ŌĆó Soddisfare i requisiti di compliance riducendone i costi in termini di risorse

- 8. 8 IBM Security Z14 Quanto ├© pervasiva lŌĆÖencryption sullo Z14 ? Grazie alle funzionalit├Ā hardware e software offerta dallo Z14 e z/OS 2.3, ├© possibile declinare la soluzione di pervasive encryption su diverse specifiche aree: Integrated Crypto Hardware - CPACF & Crypto Express6S - Data at Rest ŌĆō Dataset Encryption - File system & Database - Clustering - Coupling Facility - Network ŌĆō zERT - Network approved encryption criteria - Secure Service Container - Secure deployment of software appliances - Key Management - Real-time, centralized management of keys & certificates -

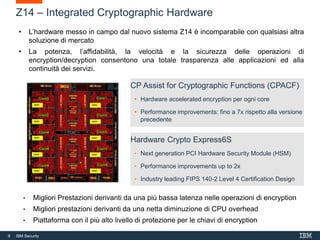

- 9. 9 IBM Security Z14 ŌĆō Integrated Cryptographic Hardware ŌĆó LŌĆÖhardware messo in campo dal nuovo sistema Z14 ├© incomparabile con qualsiasi altra soluzione di mercato ŌĆó La potenza, lŌĆÖaffidabilit├Ā, la velocit├Ā e la sicurezza delle operazioni di encryption/decryption consentono una totale trasparenza alle applicazioni ed alla continuit├Ā dei servizi. CP Assist for Cryptographic Functions (CPACF) ŌĆó Hardware accelerated encryption per ogni core ŌĆó Performance improvements: fino a 7x rispetto alla versione precedente ŌĆó Migliori Prestazioni derivanti da una pi├╣ bassa latenza nelle operazioni di encryption ŌĆó Migliori prestazioni derivanti da una netta diminuzione di CPU overhead ŌĆó Piattaforma con il pi├╣ alto livello di protezione per le chiavi di encryption Hardware Crypto Express6S ŌĆó Next generation PCI Hardware Security Module (HSM) ŌĆó Performance improvements up to 2x ŌĆó Industry leading FIPS 140-2 Level 4 Certification Design

- 10. 10 IBM Security Z14 ŌĆō z/OS Secure Service Container Una nuova LPAR che impone policy e standard di sicurezza per il deploy di software e firmware su virtual appliance in ambienti zLinux CF z/OS z/OS z/OS z/OS SANNetwork Storage System LinuxONE/ z Systems Secure Service Container Extending the value of z hardware crypto Protected-key CPACF ŌĆō key value not visible to OS or application LinuxONE / z Systems ŌĆó Simplified, fast deployment and management of packaged solutions ŌĆó Tamper protection during Appliance installation and runtime ŌĆó Confidentiality of data and code running within the Appliance both at flight and at rest ŌĆó Restricts administrator access to workload and data ŌĆó Secure Service Container architecture builds on the value z systems hardware crypto using a runtime environment designed to help clients reduce risk.

- 11. 11 IBM Security Z14 ŌĆō Coupling Facility Encryption ŌĆó Uno stadio in cui il dato pu├▓ essere vulnerabile ├© quello relativo alla Coupling Facility (CF) e alla CF Link infrastructure. ŌĆó Analogo discorso per i dati allocati nelle CF structures che, non essendo criptati, potrebbero essere soggetti a possibili attacchi. Storage System CPACF CPACF CPACF CPACF z/OS CF CF z/OS z/OS SANNetwork abc *** *** XES z/OS Parallel Sysplex Cluster z/OS 2.3 Protection of data in-flight and in-use (CF) CPACF CPACFCPACF CPACF ŌĆó LŌĆÖencryption nelle strutture di CF pu├▓ essere abilitata mediante CFRM policy senza effettuare alcuna modifica applicativa. ŌĆó CPACF ├© un prerequisito alla realizzazione dellŌĆÖencryption in Coupling Facility

- 12. 12 IBM Security Z14 ŌĆō z/OS Network Security ŌĆó Con zERT ├© ora possibile monitorare gli stack IP in termini di encryption (se viene adottata oppure no, per quale tipo di traffico ed in che modo viene utilizzata) ŌĆó Vengono supportate le connessioni TCP (TLS, SSL, SSH, Ipsec) + EE (IPsec) COMM SERVER COMM SERVER CF z/OS z/OS SANNetwork Storage System *** App A *** App Babc LinuxONE/Linux on z abc Protection of data in-flight z/OS 2.3 Discovery Reporting

- 13. 13 IBM Security Data ┬½at rest┬╗: fino ad ora, con disk & tape encryption Un efficace metodo di encryption dei dati ├© sempre stato offerto dai dispositivi hardware di storage capaci di incaricarsi della elaborazione dellŌĆÖencryption, senza andare ad intaccare la CPU del sistema DS8000 Disk Encryption LŌĆÖencryption a livello di disk-drive assicura la protezione dei dati anche quando il disco viene sostituito, spostato o comunque rimosso Tape Encryption LŌĆÖencryption a livello di tape-drive assicura la protezione dei dati quando devono essere archiviati o trasportati tra differenti data-center SAN Network Storage System abc abcz/OS CF z/OS z/OS LinuxONE/Linux on z xyzxyz *** *** abc abc

- 14. 14 IBM Security Data ┬½at rest┬╗ con Dataset Encryption ŌĆó La novit├Ā della Dataset Encryption permette la granularit├Ā nella protezione del file-system senza alcuna necessit├Ā di modifiche applicative ŌĆó Con semplici policy-routines ├© possibile realizzare la ┬½Dataset Encryption┬╗ su tutti i dati presenti su file-system compreso i database di tipo DB2, IMS e VSAM Storage System In-memory system or application data buffers will not be encrypted CPACF z/OS CF z/OS z/OS SAN Network *** DB2,IMS, zFS, etc... LinuxONE/Linux on z abc *** z/OS 2.2 & 2.3 CPACF ŌĆó Encryption effettuata in fase di allocazione dei dataset attraverso RACF, e/o routine SMS ŌĆó Non ├© richiesto alcun ┬½change┬╗ applicativo ŌĆó Realizza una totale granularit├Ā nella protezione dei dataset (extended) ŌĆó EŌĆÖ perfettamente conforme alla SoD, distinguendo la gestione del controllo degli accessi ai dataset da quella delle key-label di encryption ŌĆó Ogni operazione pu├▓ essere tracciata per tutti gli scopi di audit LinuxONE/Linux on z DB server block device encryption CPACF ***

- 15. 15 IBM Security Dataset encryption per rafforzare la SoD Data Owner (Gestione del contenuto-dati) Storage Admin (Gestione dellŌĆÖorganizzazione-dati) ŌĆó Con la Dataset Encryption viene rafforzata la Separation-of-Duty tra chi deve operare sui dati e chi invece deve gestirne la loro organizzazione in termini di allocazione e memorizzazione. ŌĆó Per poter accedere ai dati il data-owner deve avere sia lŌĆÖautorizzazione di accesso al dataset che quella sulla key-label ŌĆó Per poter gestire i dataset lo storage-admin deve avere accesso solo ai dataset ŌĆó EŌĆÖ possibile creare ┬½griglie┬╗ di accesso ai dati differenti utilizzando differenti encryption- key ed encryption-label (COPY-DUMP-RESTORE-MIGRATE)

- 16. 16 IBM Security RACF ŌĆó CSFSERV ŌĆó CSFKEYS ŌĆó FACILITY (for SMS mode) ICSF+TKE Clear Key Protect Key Secure Key CKDS DFSMS DATASET PROFILE DFP Segment ’āĀ DATAKEY(key label) PKDS ŌĆó DATACLASS ŌĆó ACS ROUTINES Gli step da eseguire per la Dataset Encryption 1 - ICSF SETUP 2 - RACF SETUP 3 - DFSMS SETUP CPACF CryptoExpress DATASET ALLOCATION/MIGRATION ( 1 RACF DATAKEY ŌĆō 2 JCL DSKLBL ŌĆō 3 SMS DATACLASS ) ŌĆó Dataset/VSAM (define/copy) ŌĆó DB2 (Online Reorg) ŌĆó IMS (Online Reorg) ENCRYPTION VERIFY (SMF ŌĆō LISTCAT ŌĆō IEHLIST ŌĆō DCOLLECT ŌĆō CSI ŌĆō ISITMGD)

- 17. 17 IBM Security Dataset Encryption: come funziona ? TKE Symmetric Keys Asymmetric Keys Token AES DES RSA ECC Data Keys SecureorClearKeys Key Label + Data Key CKDS PKDS Key Label + Data Key TKDS Key Label + Data Key Digital Certificate RACF DFSMS JCL HSA wrapping key AES wrapping key DES Domain1 Lpar1 AES DES RSA ECC Master Keys CRYPTO EXPRESS CARD Domain2 Lpar2 DomainN LparN AES Key Label X ICSF IPL CONSOLE ICSF AddressSpace Richiesta allocazione Dataset recupero Key-label richiesta key encryption Data Encryption Dataset Encrypted wrapping 1 1 1 2 3 5 6 7 8 9 C D CPACF cpu HSA memory AES Key Label X decryption A Protected Key B 4

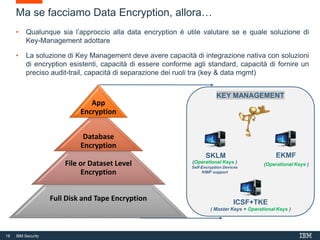

- 18. 18 IBM Security App Encryption Database Encryption File or Dataset Level Encryption Full Disk and Tape Encryption Ma se facciamo Data Encryption, alloraŌĆ” KEY MANAGEMENT ŌĆó Qualunque sia lŌĆÖapproccio alla data encryption ├© utile valutare se e quale soluzione di Key-Management adottare ŌĆó La soluzione di Key Management deve avere capacit├Ā di integrazione nativa con soluzioni di encryption esistenti, capacit├Ā di essere conforme agli standard, capacit├Ā di fornire un preciso audit-trail, capacit├Ā di separazione dei ruoli tra (key & data mgmt) ICSF+TKE ( Master Keys + Operational Keys ) EKMF (Operational Keys ) SKLM (Operational Keys ) Self-Encryption Devices KMIP support

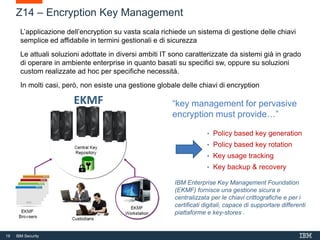

- 19. 19 IBM Security Z14 ŌĆō Encryption Key Management LŌĆÖapplicazione dellŌĆÖencryption su vasta scala richiede un sistema di gestione delle chiavi semplice ed affidabile in termini gestionali e di sicurezza Le attuali soluzioni adottate in diversi ambiti IT sono caratterizzate da sistemi gi├Ā in grado di operare in ambiente enterprise in quanto basati su specifici sw, oppure su soluzioni custom realizzate ad hoc per specifiche necessit├Ā. In molti casi, per├▓, non esiste una gestione globale delle chiavi di encryption ŌĆó Policy based key generation ŌĆó Policy based key rotation ŌĆó Key usage tracking ŌĆó Key backup & recovery IBM Enterprise Key Management Foundation (EKMF) fornisce una gestione sicura e centralizzata per le chiavi crittografiche e per i certificati digitali, capace di supportare differenti piattaforme e key-stores . EKMF ŌĆ£key management for pervasive encryption must provideŌĆ”ŌĆØ

- 20. 20 IBM Security Z14 ŌĆō zBatch Network Analyzer (zBNA) Come stimare lŌĆÖeventuale carico di CPU determinato dallŌĆÖutilizzo pervasivo dellŌĆÖencryption ? zBNA Background: ŌĆó A no charge, ŌĆ£as isŌĆØ tool originally designed to analyze batch windows ŌĆó PC based, and provides graphical and text reports ŌĆó Available on techdocs for customers, business partners, and IBMers http://www- 03.ibm.com/support/techdocs/atsmastr.nsf/WebIndex/PRS5132 ŌĆó Previously enhanced for zEDC to identify & evaluate compression candidates zBNA Encryption Enhancements: ŌĆó zBNA will be further enhanced to help clients estimate encryption CPU overhead based on actual client workload SMF data ŌĆó Ability to select z13 or z14 as target machine ŌĆó Support will be provided for ŌĆó z/OS data set encryption ŌĆó Coupling Facility encryption zBNA 1.8.1

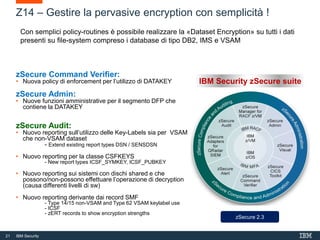

- 21. 21 IBM Security Z14 ŌĆō Gestire la pervasive encryption con semplicit├Ā ! Con semplici policy-routines ├© possibile realizzare la ┬½Dataset Encryption┬╗ su tutti i dati presenti su file-system compreso i database di tipo DB2, IMS e VSAM zSecure Command Verifier: ŌĆó Nuova policy di enforcement per lŌĆÖutilizzo di DATAKEY zSecure Admin: ŌĆó Nuove funzioni amministrative per il segmento DFP che contiene la DATAKEY zSecure Audit: ŌĆó Nuovo reporting sullŌĆÖutilizzo delle Key-Labels sia per VSAM che non-VSAM dataset - Extend existing report types DSN / SENSDSN ŌĆó Nuovo reporting per la classe CSFKEYS - New report types ICSF_SYMKEY, ICSF_PUBKEY ŌĆó Nuovo reporting sui sistemi con dischi shared e che possono/non-possono effettuare lŌĆÖoperazione di decryption (causa differenti livelli di sw) ŌĆó Nuovo reporting derivante dai record SMF - Type 14/15 non-VSAM and Type 62 VSAM keylabel use - ICSF - zERT records to show encryption strengths IBM Security zSecure suite zSecure 2.3

- 22. THANK YOU ibm.com/security securityintelligence.com xforce.ibmcloud.com @ibmsecurity youtube/user/ibmsecuritysolutions FOLLOW US ON: ┬® Copyright IBM Corporation 2016. All rights reserved. The information contained in these materials is provided for informational purposes only, and is provided AS IS without warranty of any kind, express or implied. Any statement of direction represents IBM's current intent, is subject to change or withdrawal, and represent only goals and objectives. IBM, the IBM logo, and other IBM products and services are trademarks of the International Business Machines Corporation, in the United States, other countries or both. Other company, product, or service names may be trademarks or service marks of others. Statement of Good Security Practices: IT system security involves protecting systems and information through prevention, detection and response to improper access from within and outside your enterprise. Improper access can result in information being altered, destroyed, misappropriated or misused or can result in damage to or misuse of your systems, including for use in attacks on others. No IT system or product should be considered completely secure and no single product, service or security measure can be completely effective in preventing improper use or access. IBM systems, products and services are designed to be part of a lawful, comprehensive security approach, which will necessarily involve additional operational procedures, and may require other systems, products or services to be most effective. IBM does not warrant that any systems, products or services are immune from, or will make your enterprise immune from, the malicious or illegal conduct of any party.

![[Se T 05 0044] T I Prs Secure Log Appliance [2](https://cdn.slidesharecdn.com/ss_thumbnails/set050044-t-i-prs-secure-log-appliance-22-1222280624439866-9-thumbnail.jpg?width=560&fit=bounds)