Fare sicurezza con zSecure

- 1. ┬® 2012 IBM Corporation IBM Security Systems 1┬® 2013 IBM Corporation IBM Security zSecure: sicurezza mainframe sotto controllo Luigi Perrone IBM SWG ŌĆō Security Systems Security & Audit for zSystem & enterprise luigi_perrone@it.ibm.com

- 2. ┬® 2012 IBM Corporation IBM Security Systems 2┬® 2013 IBM Corporation2 Grazie !Introduzione

- 3. ┬® 2012 IBM Corporation IBM Security Systems 3┬® 2013 IBM Corporation ┬® 2015 IBM Corporation3 Mainframe = Total Security ’é¦ Il Mainframe ├© ancora oggi riconosciuto come la piattaforma Sw pi├╣ sicura in ogni tipo di scenario e contesto IT presente nel mondo. ’é¦ Purtroppo cŌĆÖ├© in vigore un pensiero che identifica il MF come una soluzione arcaica e poco flessibile. In realt├Ā nel corso degli anni ├© stata lŌĆÖunica piattaforma in continua evoluzione che ├© sempre riuscita a rinnovarsi ed aggiornarsi con nuove tecnologie HW+SW fornendo allo stesso tempo la continuit├Ā e compatibilit├Ā con i software sviluppati di ultima generazione. ’é¦ Nessuna infrastruttura IT ├© ancora riuscita ad eguagliare il Mainframe in termini di solidit├Ā, affidabilit├Ā e sicurezza.

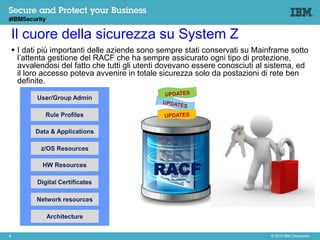

- 4. ┬® 2012 IBM Corporation IBM Security Systems 4┬® 2013 IBM Corporation ┬® 2015 IBM Corporation4 Il cuore della sicurezza su System Z ’é¦ I dati pi├╣ importanti delle aziende sono sempre stati conservati su Mainframe sotto lŌĆÖattenta gestione del RACF che ha sempre assicurato ogni tipo di protezione, avvalendosi del fatto che tutti gli utenti dovevano essere conosciuti al sistema, ed il loro accesso poteva avvenire in totale sicurezza solo da postazioni di rete ben definite. RACF User/Group Admin Rule Profiles Data & Applications z/OS Resources HW Resources Digital Certificates Network resources Architecture

- 5. ┬® 2012 IBM Corporation IBM Security Systems 5┬® 2013 IBM Corporation ┬® 2015 IBM Corporation5 Eterogeneit├Ā, Interconnessione, Complessit├Ā ŌĆ”e la Sicurezza ??? LŌĆÖevoluzione dei sistemi ICT

- 6. ┬® 2012 IBM Corporation IBM Security Systems 6┬® 2013 IBM Corporation6 Grazie !Le nuove sfide per il mainframe

- 7. ┬® 2012 IBM Corporation IBM Security Systems 7┬® 2013 IBM Corporation ┬® 2015 IBM Corporation7 Nuove sfide per il mainframe Con lŌĆÖavvento del protocollo tcp/ip e lŌĆÖinterconnessione tra sistemi dislocati in qualsiasi area geografica, e con svariate tipologie di accesso locale e remoto, il Mainframe ha dovuto affrontare un nuova serie di sfide ŌĆó Siamo certi che lŌĆÖinfrastruttura di sicurezza sia ancora valida per coprire tutti gli aspetti legati alle nuove esigenze dellŌĆÖ IT ? ŌĆó RACF ├© stato implementato nel modo corretto per affrontare i nuovi requisiti di sicurezza ? ŌĆó Il nostro sistema MF, pu├▓ essere oggetto di attacchi o minacce dovute a nuove scoperture e/o vulnerabilit├Ā? ŌĆó Come posso implementare un processo sistematico di controllo ? ŌĆó Posso realizzare un sistema di enforcement delle policy di sicurezza ? ŌĆó EŌĆÖ possibile realizzare un sistema di monitoring e di alerting in real-time?

- 8. ┬® 2012 IBM Corporation IBM Security Systems 8┬® 2013 IBM Corporation ┬® 2015 IBM Corporation8 LŌĆÖanalisi di IBM ’é¦ IBM ritiene che le minacce al mainframe possono provenire da uno dei quattro domini: Persone - Infrastruttura - Applicazioni - Dati ’é¦ EŌĆÖ necessario impiegare pi├╣ livelli di difesa per proteggere il mainframe COSA FARE ?

- 9. ┬® 2012 IBM Corporation IBM Security Systems 9┬® 2013 IBM Corporation ┬® 2015 IBM Corporation9 LŌĆÖanalisi dei clienti: customer feedback ŌĆó Molti clienti hanno manifestato la loro preoccupazione verso un incremento delle possibili rischi e/o incidenti di sicurezza dovuto alle maggiori esposizioni dei mainframe ŌĆó Le insidie pi├╣ temute riguardano: 50% Privileged Insiders 21% Advanced Persistent Threats 29% Web enabled z/OS applications ŌĆó 86% dei clienti suggeriscono che la tecnica di ┬½Multiple-Layers of Defense┬╗ fornisce la miglior protezione e prevenzione contro i rischi di sicurezza su Mainframe Source: IBM Webinar 2/6/2014, Security Intelligence Solutions for System z and the Enterprise

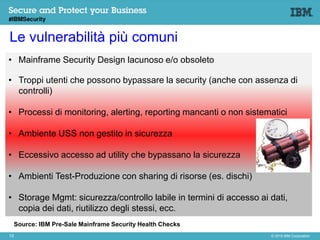

- 10. ┬® 2012 IBM Corporation IBM Security Systems 10┬® 2013 IBM Corporation ┬® 2015 IBM Corporation10 Source: IBM Pre-Sale Mainframe Security Health Checks ŌĆó Mainframe Security Design lacunoso e/o obsoleto ŌĆó Troppi utenti che possono bypassare la security (anche con assenza di controlli) ŌĆó Processi di monitoring, alerting, reporting mancanti o non sistematici ŌĆó Ambiente USS non gestito in sicurezza ŌĆó Eccessivo accesso ad utility che bypassano la sicurezza ŌĆó Ambienti Test-Produzione con sharing di risorse (es. dischi) ŌĆó Storage Mgmt: sicurezza/controllo labile in termini di accesso ai dati, copia dei dati, riutilizzo degli stessi, ecc. Le vulnerabilit├Ā pi├╣ comuni

- 11. ┬® 2012 IBM Corporation IBM Security Systems 11┬® 2013 IBM Corporation ┬® 2015 IBM Corporation11 Enterprise Identity & Access Management Enterprise Security Monitoring & Audit Reporting zSecure: soluzione di sicurezza completa Audit & Analysis Analizza eventi di sicurezza ed identifica eventuali esposizioni e/o vulnerabilit├Ā Monitoring Real-Time Individua tentativi di alterazione delle policy e dei parametri di sicurezza Policy Enforcement Mantiene lŌĆÖinfrastruttura di sicurezza in linea con le regole di compliance Administration Mgmt. Gestione semplificata ed automatica di RACF Administration Mgmt. Interfaccia grafica web per lŌĆÖamministrazione di RACF Administration Mgmt Amministra il RACF mediante transazioni applicative CICS (sia da web che da 3270) QRadar TFIM IDS TDI ISIMAppscan Guardium Administration & Audit Mgmt. Gestione Sicurezza e controllo per RACF su ambienti zVM SIEM Adapter Colleziona, struttura ed invia dati SMF e di sicurezza al SIEM QRadar

- 12. ┬® 2012 IBM Corporation IBM Security Systems 12┬® 2013 IBM Corporation12 Grazie !Sicurezza a 360┬░ ŌĆ”con zSecure

- 13. ┬® 2012 IBM Corporation IBM Security Systems 13┬® 2013 IBM Corporation ┬® 2015 IBM Corporation13 zSecure: come gestire la sicurezza Admin Visual CICS Toolkit

- 14. ┬® 2012 IBM Corporation IBM Security Systems 14┬® 2013 IBM Corporation ┬® 2015 IBM Corporation14 zSecure: come gestire la sicurezza ŌĆó Amministrazione Semplificata ŌĆó Riduzione tempi operativi ŌĆó Analisi immediata (tutti i dati in unica schermata) ŌĆó No command-error ŌĆó Autoapprendimento ŌĆó Come replicare velocemente profili e definizioni (no-error) ? ŌĆó Comparare facilmente profili effettuandone poi il change ? ŌĆó Come gestire la sicurezza su multi-LPAR ? ŌĆó Posso simulare il deploy in produzione ? Admin Visual CICS Toolkit

- 15. ┬® 2012 IBM Corporation IBM Security Systems 15┬® 2013 IBM Corporation15 Grazie !LŌĆÖauditing sistemico ŌĆ”con zSecure

- 16. ┬® 2012 IBM Corporation IBM Security Systems 16┬® 2013 IBM Corporation ┬® 2015 IBM Corporation16 zSecure: controllo totale Audit Alert Command Verifier

- 17. ┬® 2012 IBM Corporation IBM Security Systems 17┬® 2013 IBM Corporation ┬® 2015 IBM Corporation17 zSecure: controllo totale Audit Alert Command Verifier ŌĆó Controllo dei parametri di sicurezza in modo sistematico oppure on-demand ŌĆó No SMF offload ŌĆó Rilevazione scoperture di sicurezza e remediation ŌĆó Clean-up & housekeeping ŌĆó Report di Compliance ŌĆó Sostituisce le procedure batch- custom (in vigore presso clienti) ŌĆó No upload di dati su DB esterni ŌĆó Analisi di diversi tipi record SMF ŌĆó Integrabilit├Ā nativa con SIEM (LEEF records)

- 18. ┬® 2013 IBM Corporation IBM Security Systems 1818 Grazie !Analisi eventi & Compliance

- 19. ┬® 2012 IBM Corporation IBM Security Systems 19┬® 2013 IBM Corporation ┬® 2015 IBM Corporation19 Investigazione ed analisi degli eventi ’é¦ LŌĆÖanalisi post-evento ├© fondamentale per poter investigare e capire quanto ├© accaduto nel proprio ambiente, in un determinate arco temporale, in modo tale da poter individuare chi ha fatto che cosa. ’é¦ Con zAudit ├© possibile condurre lŌĆÖanalisi sia sui dati SMF archiviati che sui dati SMF live in presa al sistema operativo

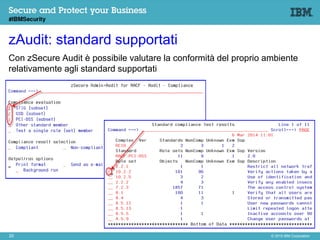

- 20. ┬® 2012 IBM Corporation IBM Security Systems 20┬® 2013 IBM Corporation ┬® 2015 IBM Corporation20 Con zSecure Audit ├© possibile valutare la conformit├Ā del proprio ambiente relativamente agli standard supportati zAudit: standard supportati

- 21. ┬® 2012 IBM Corporation IBM Security Systems 21┬® 2013 IBM Corporation ┬® 2015 IBM Corporation21 zAudit: verificare la compliance I test relativi allo standard selezionato come riferimento dettagliano la causa della mancata compliance

- 22. ┬® 2013 IBM Corporation IBM Security Systems 2222 Grazie !zSecure Alert: allarmi in tempo reale

- 23. ┬® 2013 IBM Corporation IBM Security Systems 23 zSecure Alert ŌĆ”in azione ! ’é¦Basato su due Started Task: C2POLICE + C2PCOLL ’é¦Possibili azioni di quick-remediation (include/exclude list) ’é¦Pi├╣ di 80 Alert pre-definiti ŌĆó User ŌĆó Group ŌĆó Dataset ŌĆó General Resource ŌĆó UNIX ŌĆó RACF control ŌĆó System ŌĆó Application

- 24. ┬® 2012 IBM Corporation IBM Security Systems 24┬® 2013 IBM Corporation ┬® 2015 IBM Corporation24 RACF zSecure: costruiamo la suite z/OS IMS CICS DB2 zSecure Audit zSecure Alert SMFSYSTEM CONFIG RACF UNLOAD zSecure Command Verifier zSecure AdminzSecure Visual zSecure CICS Toolkit

- 25. ┬® 2012 IBM Corporation IBM Security Systems 25┬® 2013 IBM Corporation ┬® 2015 IBM Corporation25 zSecure: una vista dŌĆÖinsieme

- 26. ┬® 2013 IBM Corporation IBM Security Systems 2626 Grazie !zSecure: investimento integrato

- 27. ┬® 2013 IBM Corporation IBM Security Systems 27 Un approccioŌĆ” in totale sicurezza Security Management Security Intelligence Security Control

- 28. ┬® 2013 IBM Corporation IBM Security Systems 28 La soluzione di Security Intelligence Extensive Data Sources Deep Intelligence Exceptionally Accurate and Actionable Insight+ = Event Correlation Activity Baselining & Anomaly Detection Database Activity Servers & Hosts User Activity Threat Intelligence Configuration Info Offense Identification Security Devices Network & Virtual Activity Application Activity Servers & Mainframes Vulnerability Information zSecure: - System z - RACF - ACF2, Top Secret - CICS-DB2 Guardium ŌĆÆ DB2 ŌĆÆ IMS ŌĆÆ VSAM IBM fornisce una soluzione di Security Intelligence, che include un sistema SIEM, basata su tecnologia Qradar ed in grado di gestire facilmente gli eventi generati in ambienti mainframe

- 29. ┬® 2013 IBM Corporation IBM Security Systems 29 ’é¦ DSMs (Device Support Module) pluggable QRadar components ŌĆō Ogni log-source necessita di DSM per il parsing degli eventi ŌĆō I DSM sono are sviluppati da un team di tecnici separato da quello di Qradar e vengono rilasciati indipendentemente dalla schedulazione di rilascio delle versioni di QRadar. ŌĆō Qradar aggiorna dinamicamente i DSM mediante la funzionalit├Ā di autoupdate ’é¦ 6 DSMs per lŌĆÖintegrazione con zSecure Audit ŌĆō z/OS ŌĆō RACF ŌĆō DB2 ŌĆō CICS ŌĆō CA-Top Secret & CA-ACF2 ’é¦ 1 DSM per lŌĆÖintegrazione con zSecure Alert ’é¦ These DSMs must be configured and deployed on QRadar SIEM Nessun interprete di LogŌĆ” se hai zSecure

- 30. ┬® 2013 IBM Corporation IBM Security Systems 30 zSecure-Qradar: integrazione nativa zSecure si integra nativamente con Qradar. Questa ├© una soluzione unica sul mercato in grado di realizzare unŌĆÖintegrazione completa per lŌĆÖinfrastruttura SIEM zSecure Audit

- 31. ┬® 2013 IBM Corporation IBM Security Systems 31 zSecure-Qradar: access violation (per risorsa)

- 32. ┬® 2013 IBM Corporation IBM Security Systems 32 zSecure-Qradar: esecuzione di comandi RACF

- 33. ┬® 2013 IBM Corporation IBM Security Systems 33 zSecure-QradarŌĆ”in tempo reale ! Con zAlert si realizza la modalit├Ā di raccolta degli eventi tanto cara a QRadar: il Real-Time. Grazie a questa integrazione ├© possibile controllare dal SIEM tutto ci├▓ che accade, in termini di sicurezza, sul mainframe SMF zSecure Alert Syslog Protocol

- 34. ┬® 2013 IBM Corporation IBM Security Systems 34 Alerts in diretta su QRadar Collected and sent to QRadar by zSecure Alert

- 35. ┬® 2013 IBM Corporation IBM Security Systems 35 zSecure-Qradar: alert from security event

- 36. ┬® 2013 IBM Corporation IBM Security Systems 36 QRadar Integration zSecure (Alert & Audit) integration Legacy QRadar integration Real Time Event Capture Yes, via Alert No, only historical SMF data Extended User/Resource Information Yes No Inputs: ŌĆó RACF Yes Yes ŌĆó ACF2 Yes No ŌĆó Top Secret Yes No ŌĆó DB2 Yes No ŌĆó CICS Yes No ŌĆó z/OS UNIX Yes No ŌĆó FTP, Telnet Yes No ŌĆó Dataset Access Yes No ŌĆó PDS Member updates Yes No ’ā╝ zSecure provides real time input; Legacy only accesses historical SMF datasets ’ā╝ zSecure adds descriptions to events, Legacy provides no descriptions ’ā╝ zSecure provides a wide range of input; Legacy only provides RACF records ’ā╝ zSecure provides more comprehensive input, improving the quality of the analysis Integrazione con Qradar: zSecure vs Legacy

- 37. ┬® 2013 IBM Corporation IBM Security Systems 3737 Grazie !Domande ? www.ibm.com/security ┬® Copyright IBM Corporation 2014. All rights reserved. The information contained in these materials is provided for informational purposes only, and is provided AS IS without warranty of any kind, express or implied. IBM shall not be responsible for any damages arising out of the use of, or otherwise related to, these materials. Nothing contained in these materials is intended to, nor shall have the effect of, creating any warranties or representations from IBM or its suppliers or licensors, or altering the terms and conditions of the applicable license agreement governing the use of IBM software. References in these materials to IBM products, programs, or services do not imply that they will be available in all countries in which IBM operates. Product release dates and/or capabilities referenced in these materials may change at any time at IBMŌĆÖs sole discretion based on market opportunities or other factors, and are not intended to be a commitment to future product or feature availability in any way. IBM, the IBM logo, and other IBM products and services are trademarks of the International Business Machines Corporation, in the United States, other countries or both. Other company, product, or service names may be trademarks or service marks of others.