Come integrare il mainframe con QRadar

- 1. IBM Security intelligence by zSecure Luigi Perrone IBM SWG ŌĆō Security Systems Security & Audit enterprise zSystem Security Intelligence Solution luigi_perrone@it.ibm.com it.linkedin.com/in/luigiperrone

- 2. 2 IBM Security 2 Il mainframe, ricordate ? Compatibilit├Ā, affidabilit├Ā, disponibilit├Ā, scalabilit├Ā, flessibilit├Ā, potenza di calcolo eŌĆ” sicurezza UN INVESTIMENTOŌĆ”SICURO !

- 3. 3 IBM Security 3 Qual ├© la realt├Ā quotidiana ? In quante attivit├Ā ed operazioni quotidiane di business e non, viene coinvolto il mainframe ?

- 4. 4 IBM Security 4 Il mainframe parla le nuove tecnologie Cloud and Virtualization Multi Factor Authentication Blockchain Mobile connection Pervasive Encryption Security Intelligence Analytics EŌĆÖ un evoluzione continua che dura da pi├╣ di 50 anni

- 5. 5 IBM Security 5 I vantaggi innegabili della piattaforma mainframe Abbiamo veramente considerato tutti i reali vantaggi della piattaforma Z ? ŌĆ”anche nel moderno ambiente IT dei nostri giorni?

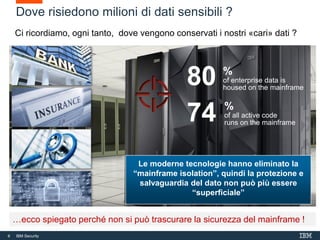

- 6. 6 IBM Security 6 Dove risiedono milioni di dati sensibili ? Ci ricordiamo, ogni tanto, dove vengono conservati i nostri ┬½cari┬╗ dati ? ŌĆ”ecco spiegato perch├® non si pu├▓ trascurare la sicurezza del mainframe ! % of enterprise data is housed on the mainframe 80 % of all active code runs on the mainframe74 Le moderne tecnologie hanno eliminato la ŌĆ£mainframe isolationŌĆØ, quindi la protezione e salvaguardia del dato non pu├▓ pi├╣ essere ŌĆ£superficialeŌĆØ

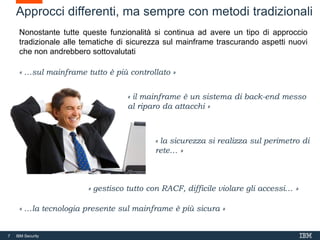

- 7. 7 IBM Security Approcci differenti, ma sempre con metodi tradizionali ┬½ ŌĆ”sul mainframe tutto ├© pi├╣ controllato ┬╗ ┬½ il mainframe ├© un sistema di back-end messo al riparo da attacchi ┬╗ ┬½ gestisco tutto con RACF, difficile violare gli accessiŌĆ” ┬╗ ┬½ la sicurezza si realizza sul perimetro di reteŌĆ” ┬╗ ┬½ ŌĆ”la tecnologia presente sul mainframe ├© pi├╣ sicura ┬╗ Nonostante tutte queste funzionalit├Ā si continua ad avere un tipo di approccio tradizionale alle tematiche di sicurezza sul mainframe trascurando aspetti nuovi che non andrebbero sottovalutati

- 8. 8 IBM Security 8 Gestire e controllare la sicurezza con efficienza EŌĆÖ importante avere unŌĆÖinfrastruttura di sicurezza efficace ed efficiente Gestione Controllo Automazione Allarmistica Investigazione Integrazione Protezione

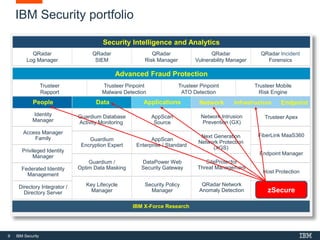

- 9. 9 IBM Security Advanced Fraud Protection Trusteer Rapport Trusteer Pinpoint Malware Detection Trusteer Pinpoint ATO Detection Trusteer Mobile Risk Engine Trusteer Apex FiberLink MaaS360 Endpoint Manager Host Protection Security Intelligence and Analytics QRadar Log Manager QRadar SIEM QRadar Risk Manager QRadar Vulnerability Manager QRadar Incident Forensics IBM X-Force Research People Identity Manager Access Manager Family Privileged Identity Manager Federated Identity Management Directory Integrator / Directory Server Data Guardium Database Activity Monitoring Guardium Encryption Expert Guardium / Optim Data Masking Key Lifecycle Manager Applications AppScan Source AppScan Enterprise / Standard DataPower Web Security Gateway Security Policy Manager Network Infrastructure Endpoint Network Intrusion Prevention (GX) Next Generation Network Protection (XGS) SiteProtector Threat Management QRadar Network Anomaly Detection IBM Security portfolio zSecure

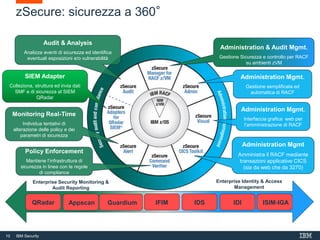

- 10. 10 IBM Security Enterprise Identity & Access Management Enterprise Security Monitoring & Audit Reporting Audit & Analysis Analizza eventi di sicurezza ed identifica eventuali esposizioni e/o vulnerabilit├Ā Monitoring Real-Time Individua tentativi di alterazione delle policy e dei parametri di sicurezza Policy Enforcement Mantiene lŌĆÖinfrastruttura di sicurezza in linea con le regole di compliance Administration Mgmt. Gestione semplificata ed automatica di RACF Administration Mgmt. Interfaccia grafica web per lŌĆÖamministrazione di RACF Administration Mgmt Amministra il RACF mediante transazioni applicative CICS (sia da web che da 3270) QRadar IFIM IDS IDI ISIM-IGAAppscan Guardium Administration & Audit Mgmt. Gestione Sicurezza e controllo per RACF su ambienti zVM SIEM Adapter Colleziona, struttura ed invia dati SMF e di sicurezza al SIEM QRadar zSecure: sicurezza a 360┬░

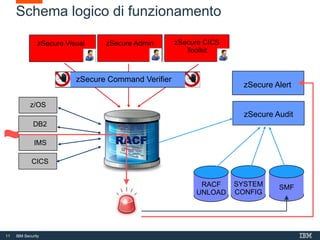

- 11. 11 IBM Security Schema logico di funzionamento RACF z/OS IMS CICS DB2 zSecure Audit zSecure Alert SMFSYSTEM CONFIG RACF UNLOAD zSecure Command Verifier zSecure AdminzSecure Visual zSecure CICS Toolkit

- 12. 12 IBM Security La soluzione globale di sicurezza di IBM IBM Security 6200+ Security Experts - 11 SOCs - 10 Research Centers 15 Development Labs - 12K+ Clients in 133 countries - 3700+ Patents Consulting Services | Managed Services QRadar Risk Manager QRadar Incident Forensics SiteProtector Network Protection XGS Key Lifecycle Manager Guardium zSecure BigFix Trusteer Apex MaaS360 Trusteer Mobile Trusteer Rapport Trusteer Pinpoint Resilient Systems Incident Response Identity Manager Access Manager Identity Governance and Intelligence Privileged Identity Manager DataPower Web Security Gateway AppScan Security Intelligence Cloud Cloud Security Enforcer QRadar SIEM QRadar Vulnerability Manager QRadar Log Manager Global Threat Intelligence X-Force Exchange App Exchange zSecure SECURITY OPERATION AND RESPONSE INFORMATION RISK AND PROTECTION

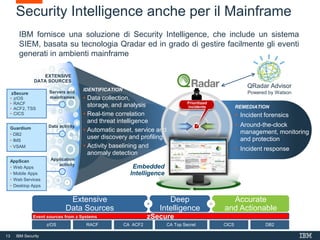

- 13. 13 IBM Security Security Intelligence anche per il Mainframe IBM fornisce una soluzione di Security Intelligence, che include un sistema SIEM, basata su tecnologia Qradar ed in grado di gestire facilmente gli eventi generati in ambienti mainframe zSecureEvent sources from z Systems RACF CA ACF2 CA Top Secretz/OS CICS DB2 Extensive Data Sources Deep Intelligence Accurate and Actionable + = IDENTIFICATION ŌĆó Data collection, storage, and analysis ŌĆó Real-time correlation and threat intelligence ŌĆó Automatic asset, service and user discovery and profiling ŌĆó Activity baselining and anomaly detection Prioritized incidents Embedded Intelligence REMEDIATION ŌĆó Incident forensics ŌĆó Around-the-clock management, monitoring and protection ŌĆó Incident response EXTENSIVE DATA SOURCES Servers and mainframes Data activity Application activity Guardium ŌĆó DB2 ŌĆó IMS ŌĆó VSAM zSecure ŌĆó z/OS ŌĆó RACF ŌĆó ACF2, TSS ŌĆó CICS AppScan ŌĆó Web Apps ŌĆó Mobile Apps ŌĆó Web Services ŌĆó Desktop Apps QRadar Advisor Powered by Watson

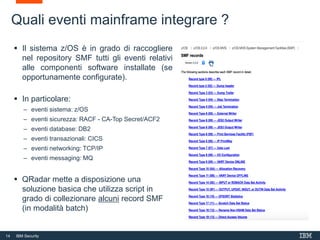

- 14. 14 IBM Security ’é¦ Il sistema z/OS ├© in grado di raccogliere nel repository SMF tutti gli eventi relativi alle componenti software installate (se opportunamente configurate). ’é¦ In particolare: ŌĆō eventi sistema: z/OS ŌĆō eventi sicurezza: RACF - CA-Top Secret/ACF2 ŌĆō eventi database: DB2 ŌĆō eventi transazionali: CICS ŌĆō eventi networking: TCP/IP ŌĆō eventi messaging: MQ ’é¦ QRadar mette a disposizione una soluzione basica che utilizza script in grado di collezionare alcuni record SMF (in modalit├Ā batch) Quali eventi mainframe integrare ?

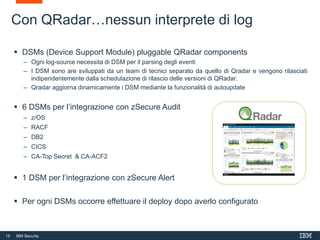

- 15. 15 IBM Security ’é¦ DSMs (Device Support Module) pluggable QRadar components ŌĆō Ogni log-source necessita di DSM per il parsing degli eventi ŌĆō I DSM sono are sviluppati da un team di tecnici separato da quello di Qradar e vengono rilasciati indipendentemente dalla schedulazione di rilascio delle versioni di QRadar. ŌĆō Qradar aggiorna dinamicamente i DSM mediante la funzionalit├Ā di autoupdate ’é¦ 6 DSMs per lŌĆÖintegrazione con zSecure Audit ŌĆō z/OS ŌĆō RACF ŌĆō DB2 ŌĆō CICS ŌĆō CA-Top Secret & CA-ACF2 ’é¦ 1 DSM per lŌĆÖintegrazione con zSecure Alert ’é¦ Per ogni DSMs occorre effettuare il deploy dopo averlo configurato Con QRadarŌĆ”nessun interprete di log

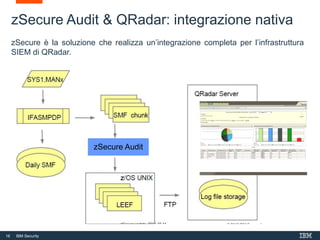

- 16. 16 IBM Security zSecure ├© la soluzione che realizza unŌĆÖintegrazione completa per lŌĆÖinfrastruttura SIEM di QRadar. zSecure Audit zSecure Audit & QRadar: integrazione nativa

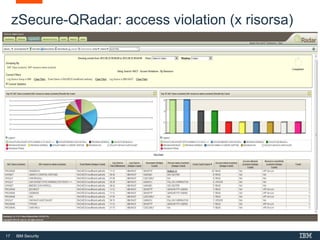

- 17. 17 IBM Security zSecure-QRadar: access violation (x risorsa)

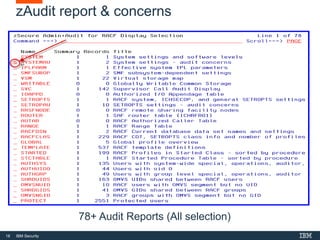

- 18. 18 IBM Security zAudit report & concerns 78+ Audit Reports (All selection)

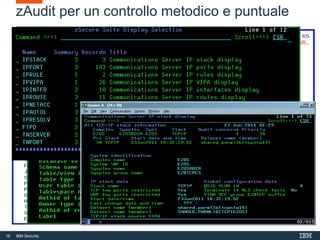

- 19. 19 IBM Security zAudit per un controllo metodico e puntuale

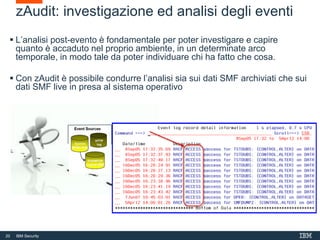

- 20. 20 IBM Security zAudit: investigazione ed analisi degli eventi ’é¦ LŌĆÖanalisi post-evento ├© fondamentale per poter investigare e capire quanto ├© accaduto nel proprio ambiente, in un determinate arco temporale, in modo tale da poter individuare chi ha fatto che cosa. ’é¦ Con zAudit ├© possibile condurre lŌĆÖanalisi sia sui dati SMF archiviati che sui dati SMF live in presa al sistema operativo

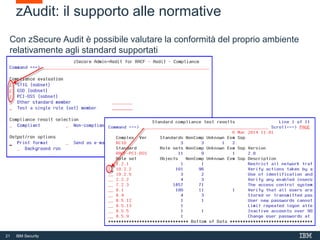

- 21. 21 IBM Security zAudit: il supporto alle normative Con zSecure Audit ├© possibile valutare la conformit├Ā del proprio ambiente relativamente agli standard supportati

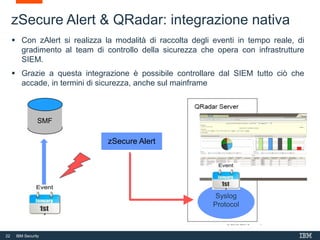

- 22. 22 IBM Security ’é¦ Con zAlert si realizza la modalit├Ā di raccolta degli eventi in tempo reale, di gradimento al team di controllo della sicurezza che opera con infrastrutture SIEM. ’é¦ Grazie a questa integrazione ├© possibile controllare dal SIEM tutto ci├▓ che accade, in termini di sicurezza, anche sul mainframe SMF zSecure Alert Syslog Protocol zSecure Alert & QRadar: integrazione nativa

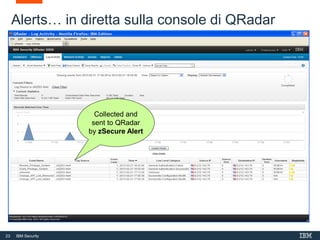

- 23. 23 IBM Security AlertsŌĆ” in diretta sulla console di QRadar Collected and sent to QRadar by zSecure Alert

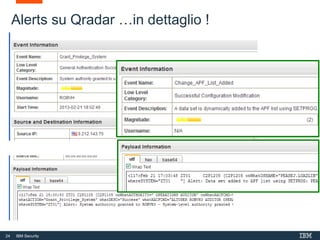

- 24. 24 IBM Security Alerts su Qradar ŌĆ”in dettaglio !

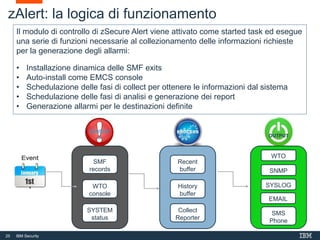

- 25. 25 IBM Security zAlert: la logica di funzionamento SMF records WTO console SYSTEM status SENSOR S Recent buffer History buffer Collect Reporter Il modulo di controllo di zSecure Alert viene attivato come started task ed esegue una serie di funzioni necessarie al collezionamento delle informazioni richieste per la generazione degli allarmi: ŌĆó Installazione dinamica delle SMF exits ŌĆó Auto-install come EMCS console ŌĆó Schedulazione delle fasi di collect per ottenere le informazioni dal sistema ŌĆó Schedulazione delle fasi di analisi e generazione dei report ŌĆó Generazione allarmi per le destinazioni definite OUTPUT SNMP WTO SYSLOG EMAIL SMS Phone

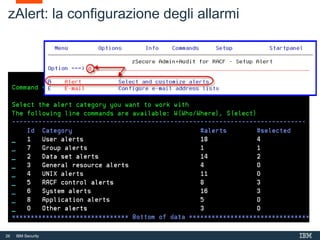

- 26. 26 IBM Security zAlert: la configurazione degli allarmi

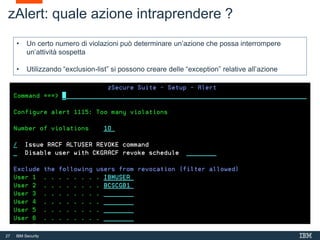

- 27. 27 IBM Security zAlert: quale azione intraprendere ? ŌĆó Un certo numero di violazioni pu├▓ determinare unŌĆÖazione che possa interrompere unŌĆÖattivit├Ā sospetta ŌĆó Utilizzando ŌĆ£exclusion-listŌĆØ si possono creare delle ŌĆ£exceptionŌĆØ relative allŌĆÖazione

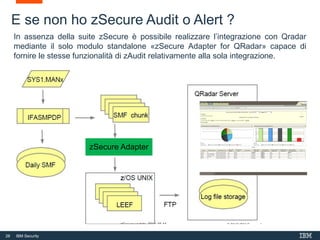

- 28. 28 IBM Security In assenza della suite zSecure ├© possibile realizzare lŌĆÖintegrazione con Qradar mediante il solo modulo standalone ┬½zSecure Adapter for QRadar┬╗ capace di fornire le stesse funzionalit├Ā di zAudit relativamente alla sola integrazione. zSecure Adapter E se non ho zSecure Audit o Alert ?

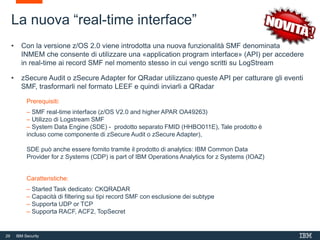

- 29. 29 IBM Security La nuova ŌĆ£real-time interfaceŌĆØ ŌĆó Con la versione z/OS 2.0 viene introdotta una nuova funzionalit├Ā SMF denominata INMEM che consente di utilizzare una ┬½application program interface┬╗ (API) per accedere in real-time ai record SMF nel momento stesso in cui vengo scritti su LogStream ŌĆó zSecure Audit o zSecure Adapter for QRadar utilizzano queste API per catturare gli eventi SMF, trasformarli nel formato LEEF e quindi inviarli a QRadar Prerequisiti: ŌĆō SMF real-time interface (z/OS V2.0 and higher APAR OA49263) ŌĆō Utilizzo di Logstream SMF ŌĆō System Data Engine (SDE) - prodotto separato FMID (HHBO011E), Tale prodotto ├© incluso come componente di zSecure Audit o zSecure Adapter), SDE pu├▓ anche essere fornito tramite il prodotto di analytics: IBM Common Data Provider for z Systems (CDP) is part of IBM Operations Analytics for z Systems (IOAZ) Caratteristiche: ŌĆō Started Task dedicato: CKQRADAR ŌĆō Capacit├Ā di filtering sui tipi record SMF con esclusione dei subtype ŌĆō Supporta UDP or TCP ŌĆō Supporta RACF, ACF2, TopSecret

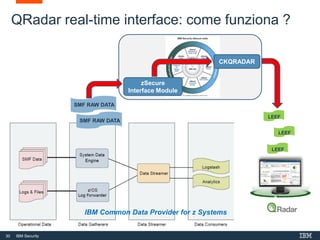

- 30. 30 IBM Security QRadar real-time interface: come funziona ? LEEF LEEF CKQRADAR zSecure Interface Module LEEF SMF RAW DATA IBM Common Data Provider for z Systems SMF RAW DATA

- 31. 31 IBM Security zSecure Alert - RFC 3164 format sent over syslog protocol <117>Mar 27 13:43:42 JB0 C2P1105 [C2P1105 onWhatAUTHORITY=" SPECIAL OPERATIONS" onWhat RACFCMD-USER="JSMITH" onWhatRACFCMD- NAME="PHIL PETERS " whatACTION="Grant_Privilege_System" whatDESC="Success" whatRACFC MD="ALTUSER JSMITH OPERATIONS SPECIAL" whoUSERID="PPETERS" whoNAME="PHIL" whatJOB NAME="PPETERS" whereSYSTEM="JB0"] Alert: System authority granted to JSMITH - System- level authority granted to user zSecure Audit - LEEF format sent over syslog protocol LEEF:1.0|IBM|RACF|2.2.1|80 2.1|devTimeFormat=yyyy-MM-dd'T'HH:mm:ss.SSSZ devTime=2017-03- 29T02:00:54.050- 0400 usrName=PPETERS name=PHIL usrPriv=special operations auditor grpspec grpoper superuser usrGroups=SYS1 ICTXname= ICTXreg= job=JB0 24 Mar 2017 03:51:12.33 QMQ3MSTR intent=UP DATE allow=NONE class=MXQUEUE prof=QMQ3.SYSTEM.COMMAND.** res=QMQ3.SYSTEM.CO MMAND.REPLY.MODEL vol= dsn= sens= own= box= terminal= poe= logstr= auth=Normal desc=Violation reason=Resource appl= sum=RACF ACCESS violation for PPETERS: (UPDATE,NO NE) on MXQUEUE QMQ3.SYSTEM.COMMAND.REPLY.MODEL cmd= Formati payload: un confronto

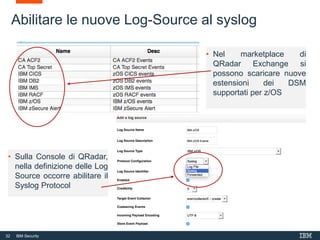

- 32. 32 IBM Security ŌĆó Sulla Console di QRadar, nella definizione delle Log Source occorre abilitare il Syslog Protocol Abilitare le nuove Log-Source al syslog ŌĆó Nel marketplace di QRadar Exchange si possono scaricare nuove estensioni dei DSM supportati per z/OS

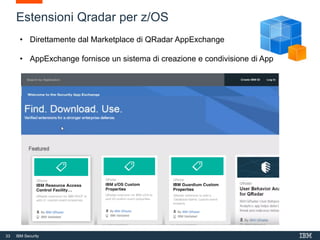

- 33. 33 IBM Security Dashboard Widgets which present visual/graphical representations of saved search results. Report Templates for scheduled or On demand reports which are built upon saved event or flow searches. Saved Searches Search criteria. Custom Rules Tests that are run against events and/or flow. ŌĆśFireŌĆÖ Can trigger action(offense, new event, email notice, data collection, etc.) Custom Property Defines a property to be extracted or derived from an inbound event or flow. Regex or Calculation. Reference Data Container definition for holding reference data that can be used by searches and rules. Custom Action Custom response for a rule when ŌĆśfiredŌĆÖ. Application Enhancement/extension to QRadar that can provide new tabs, API methods, dashboard items, context menus, config pages, etc Log Source Extension A parsing logic definition used to synthesize a custom DSM for an event source for which there is no existing DSM. Custom QIDMap Supplement out-of-the-box QIDMap QRadar provides, in order to include QIDMap entries for events not formally supported by QRadar. Historical Correlation Combination of saved search and set of rules that allow a user to test rules by re-running a set of historical events "offline" Custom Function SQL-like function that can be used in an Advanced search to enhance or manipulate data Estensioni Qradar per z/OS ŌĆó Direttamente dal Marketplace di QRadar AppExchange ŌĆó AppExchange fornisce un sistema di creazione e condivisione di App

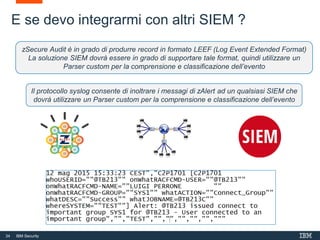

- 34. 34 IBM Security E se devo integrarmi con altri SIEM ? Il protocollo syslog consente di inoltrare i messagi di zAlert ad un qualsiasi SIEM che dovr├Ā utilizzare un Parser custom per la comprensione e classificazione dellŌĆÖevento zSecure Audit ├© in grado di produrre record in formato LEEF (Log Event Extended Format) La soluzione SIEM dovr├Ā essere in grado di supportare tale format, quindi utilizzare un Parser custom per la comprensione e classificazione dellŌĆÖevento

- 35. THANK YOU ibm.com/security securityintelligence.com xforce.ibmcloud.com @ibmsecurity youtube/user/ibmsecuritysolutions FOLLOW US ON: ┬® Copyright IBM Corporation 2016. All rights reserved. The information contained in these materials is provided for informational purposes only, and is provided AS IS without warranty of any kind, express or implied. Any statement of direction represents IBM's current intent, is subject to change or withdrawal, and represent only goals and objectives. IBM, the IBM logo, and other IBM products and services are trademarks of the International Business Machines Corporation, in the United States, other countries or both. Other company, product, or service names may be trademarks or service marks of others. Statement of Good Security Practices: IT system security involves protecting systems and information through prevention, detection and response to improper access from within and outside your enterprise. Improper access can result in information being altered, destroyed, misappropriated or misused or can result in damage to or misuse of your systems, including for use in attacks on others. No IT system or product should be considered completely secure and no single product, service or security measure can be completely effective in preventing improper use or access. IBM systems, products and services are designed to be part of a lawful, comprehensive security approach, which will necessarily involve additional operational procedures, and may require other systems, products or services to be most effective. IBM does not warrant that any systems, products or services are immune from, or will make your enterprise immune from, the malicious or illegal conduct of any party. Domande ?

![31 IBM Security

zSecure Alert - RFC 3164 format sent over syslog protocol

<117>Mar 27 13:43:42 JB0 C2P1105 [C2P1105 onWhatAUTHORITY=" SPECIAL OPERATIONS" onWhat

RACFCMD-USER="JSMITH" onWhatRACFCMD-

NAME="PHIL PETERS " whatACTION="Grant_Privilege_System" whatDESC="Success" whatRACFC

MD="ALTUSER JSMITH OPERATIONS SPECIAL" whoUSERID="PPETERS" whoNAME="PHIL" whatJOB

NAME="PPETERS" whereSYSTEM="JB0"] Alert: System authority granted to JSMITH - System-

level authority granted to user

zSecure Audit - LEEF format sent over syslog protocol

LEEF:1.0|IBM|RACF|2.2.1|80 2.1|devTimeFormat=yyyy-MM-dd'T'HH:mm:ss.SSSZ devTime=2017-03-

29T02:00:54.050-

0400 usrName=PPETERS name=PHIL usrPriv=special operations auditor grpspec grpoper superuser

usrGroups=SYS1 ICTXname= ICTXreg= job=JB0 24 Mar 2017 03:51:12.33 QMQ3MSTR intent=UP

DATE allow=NONE class=MXQUEUE prof=QMQ3.SYSTEM.COMMAND.** res=QMQ3.SYSTEM.CO

MMAND.REPLY.MODEL vol= dsn= sens= own= box= terminal= poe= logstr= auth=Normal

desc=Violation reason=Resource appl= sum=RACF ACCESS violation for PPETERS: (UPDATE,NO

NE) on MXQUEUE QMQ3.SYSTEM.COMMAND.REPLY.MODEL cmd=

Formati payload: un confronto](https://image.slidesharecdn.com/comeintegrareilmainframe-2017-170525150502/85/Come-integrare-il-mainframe-con-QRadar-31-320.jpg)