Key management

- 1. IBM Z Security Luigi Perrone IBM SWG – Security Systems Security & Audit for zSystem & enterprise Security Intelligence solution luigi_perrone@it.ibm.com Ottobre, 2017 Enterprise Key Management: quali soluzioni ?

- 2. 2 IBM Security Parliamo di encryption…perché ? • Pensiamo solo per un attimo a come sono cambiate le nostre abitudini in termini di scambio e divulgazione di informazioni personali e non • Solo qualche anno fa era necessario ancora la stampa di dati, un fax, uno scanner. Oggi possiamo fare tutto con un «copia ed incolla», con un form online, con un report elettronico, per non parlare poi di transazioni di business più complesse • Il dato non è più «confinato» ma spesso transita in ogni tipo di operazione digitale COSA FARE ?  Assessment di sicurezza  Rafforzamento delle policy di sicurezza  Verifiche procedurali sul trattamento dei dati  Verifica costante delle vulnerabilità  Controllo e correlazione di eventi  Verifiche comportamentali degli utenti  Autenticazione multipla a più fattori Tutto quello che è stato messo in atto può essere considerato sufficiente ai fini di una possibile violazione dei dati ?

- 3. 3 IBM Security Ecco perché… parliamo di encryption… • La crittografia è dettata dalla necessità di proteggere le risorse IT come i dati sensibili o le transazioni securizzate • Per alcune applicazioni come i pagamenti e l'assistenza sanitaria, i requisiti derivano direttamente dagli organismi standard e dalla legislazione • La sicurezza di dati sensibili, come dati personali o pagamenti, è obbligatoria come prevedono oramai molte normative, a partire dall'industria delle carte di pagamento tramite gli standard PCI-DSS e PCI-PIN, al regolamento generale sulla protezione dei dati dell'Unione europea (GDPR), ecc • La crittografia è un meccanismo fondamentale nell’aiuto a a rimanere conforme con queste normative

- 4. 4 IBM Security Quando e dove fare encryption ? Dati ‘‘in flight’’ • Su reti private virtuali (VPN) • Nelle connessioni SSL/TLS (utilizzando chiavi e certificati pubblici e privati e crittografia simmetrica) Dati ‘‘at rest’’ • Crittografia file e folder su dischi, nastri ed altri supporti rimovibili, incluso l'uso di dispositivi intermedi Dati transazionali • Industry -finance specifica (ad esempio, smart card EMV), Schede ID smart, ePassports ... Dati in sharing: • Condivisione di credenziali degli utenti tra organizzazioni trusted, mediante lo scambio di certificati digitali • Federated Identity Management • Formati come SAML, OpenID Connect ...

- 5. 5 IBM Security Coverage Complexity&SecurityControl App Encryption hyper-sensitive data Database Encryption Provide protection for very sensitive in-use (DB level), in-flight & at-rest data File or Dataset Level Encryption Provide broad coverage for sensitive data using encryption tied to access control for in-flight & at-rest data protection Full Disk and Tape Encryption Provide 100% coverage for in-flight & at-rest data with zero host CPU cost Protezione contro la manomissione e la perdita di dati o rimozione dei devices fisici Broad protection & privacy gestita a livello di Sistema z/OS Granular protection & privacy gestita direttamente a livello DB sia per il controllo dei dati che per la gestione delle chiavi Data protection & privacy fornita e gestita direttamente dale applicazioni. Generalmente utilizzata quando l’encryption non è disponibile o comunque non adatta agli scopi L’encryption su vasta scala è garantita dalle prestazioni fornite da Z14 CPACF Encryption si, ma a quale livello ? « Extensive use of encryption is one of the most impactful ways to help the risks and financial losses of a data breach and help meet complex compliance mandates »

- 6. 6 IBM Security Tutto l’hardware Z14 a supporto dell’encryption • L’hardware messo in campo dal nuovo sistema Z14 è incomparabile con qualsiasi altra soluzione di mercato. • La potenza, l’affidabilità, la velocità e la sicurezza delle operazioni di encryption/decryption consentono una totale trasparenza alle applicazioni ed alla continuità dei servizi.

- 7. 7 IBM Security Z14 – Integrated Cryptographic Hardware • Grazie alle nuove versioni dei componenti Crypto-Express6S e CPACF, ora è possibile applicare l’encryption in modo pervasivo senza impattare la CPU in termini di carico computazionale richiesto dalle applicazioni che utilizzano i servizi di encryption. CP Assist for Cryptographic Functions (CPACF) • Hardware accelerated encryption per ogni core • Performance improvements: fino a 7x rispetto alla versione precedente • Migliori Prestazioni derivanti da una più bassa latenza nelle operazioni di encryption • Migliori prestazioni derivanti da una netta diminuzione di CPU overhead • Piattaforma con il più alto livello di protezione per le chiavi di encryption Hardware Crypto Express6S • Next generation PCI Hardware Security Module (HSM) • Performance improvements up to 2x • Industry leading FIPS 140-2 Level 4 Certification Design

- 8. 8 IBM Security App Encryption Database Encryption File or Dataset Level Encryption Full Disk and Tape Encryption Ma se facciamo Data Encryption, allora… KEY MANAGEMENT • Qualunque sia l’approccio alla data encryption è utile valutare se e quale soluzione di Key-Management adottare • La soluzione di Key Management deve avere capacità di integrazione nativa con soluzioni di encryption esistenti, capacità di essere conforme agli standard, capacità di fornire un preciso audit-trail, capacità di separazione dei ruoli tra (key & data mgmt) 2°- ICSF+TKE ( Master Keys + Operational Keys ) 3°-EKMF (Operational Keys ) 1°- SKLM (Operational Keys ) Self-Encryption Devices KMIP support

- 9. 9 IBM Security Key Management con: SKLM Self-Encrypting Devices • SKLM is a Key Distribution and Management software solution • Uses standard protocols (i.e. KMIP: Key Management Interoperability Protocol) • Provides centralized key mgmt for self-encrypting drives (tape, disk) • Light-weight & highly-scalable • SKLM helps customers keep data private, compliant, and encryption keys well-managed • Expanding support for flash storage, cloud storage, network devices, etc. KMIP/IPP Cloud file systems, Big Data / Data Warehouse (IBM Spectrum Scale (formerly GPFS), Netezza, etc.) Databases/File Storage Smart Meter Infrastructures Network storage servers (NetApp) Disk Storage Arrays e.g. DS8000, DS5xxx, IBM Spectrum Accelerate (XIV), … Enterprise Tape Libraries e.g. TS11xx, TS2xxx, TS3xxx, SKLM • Unica soluzione centralizzata per gestire le chiavi relative a tutti i tipi di encryption per differenti dispositivi di storage

- 10. 10 IBM Security SKLM: schema logico di funzionamento • IBM Security Key Lifecycle Manager per z / OS gestisce le chiavi di crittografia integrandosi con una varietà di dispositive per l’archiviazione e/o storage sfruttando le prestazioni hardware fornite dale rispettive unità di controllo, senza intaccare minimamente il processore centrale. • SKLM si interfaccia direttamente con RACF per le verifiche autorizzative oltre che con ICSF e EKMF per consentire una gestione centralizzata delle chiavi crittografiche

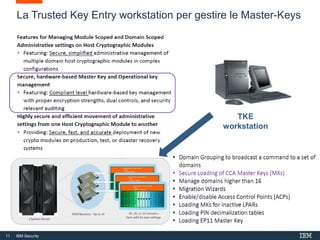

- 11. 11 IBM Security La Trusted Key Entry workstation per gestire le Master-Keys TKE workstation

- 12. 12 IBM Security Key Management con: ICSF

- 13. 13 IBM Security Quali repository utilizza ICSF ?

- 14. 14 IBM Security Quali software sono in grado di utilizzare ICSF ?

- 15. 15 IBM Security Una vista d’insieme del mondo Z Crypto

- 16. 16 IBM Security Key Management con: EKMF L’applicazione dell’encryption su vasta scala richiede un sistema di gestione delle chiavi semplice ed affidabile in termini gestionali e di sicurezza Le attuali soluzioni adottate in diversi ambiti IT sono caratterizzate da sistemi già in grado di operare in ambiente enterprise in quanto basati su specifici sw, oppure su soluzioni custom realizzate ad hoc per specifiche necessità. In molti casi, però, non esiste una gestione globale delle chiavi di encryption • Policy based key generation • Policy based key rotation • Key usage tracking • Key backup & recovery IBM Enterprise Key Management Foundation (EKMF) fornisce una gestione sicura e centralizzata per le chiavi crittografiche e per i certificati digitali, capace di supportare differenti piattaforme e key-stores . EKMF “key management for pervasive encryption must provide…”

- 17. 17 IBM Security EKMF: caratteristiche della soluzione • La soluzione IBM EKMF comprende una workstation altamente protetta e un repository di chiavi centrali • Tutte le nuove chiavi vengono generate sulla “secured-workstation” il cui accesso è protetto mediante autenticazione a due fattori (con smart card) • La workstation EKMF include un coprocessore IBM 4767 • Può essere anche applicato un doppio controllo per tutte le operazioni • Il repository centrale contiene chiavi e metadati per tutte le chiavi crittografiche prodotte dalla workstation EKMF. Ciò consente un facile backup e ripristino in caso di disastro. • La registrazione degli eventi viene auditata sia su DB2 che SMF

- 18. 18 IBM Security EKMF: componenti architetturali La workstation EKMF è collegata a tutti i mainframe dell’infrastruttura • L’agente EKMF per z/OS gestisce le chiavi nei keystore ICSF • E’ previsto il supporto per più workstation (consigliato) Una LPAR ospita il repository di chiavi EKMF • EKMF Agent per z/OS gestisce il repository DB2 contenente chiavi e metadati • Utilizzando il DB2 le operazioni di backup e ripristino risultano semplificate EKMF supporta chiavi DES, AES, HMAC, RSA ed ECC, incluse le Operational-Key necessarie per la Pervasive Encryption

- 19. 19 IBM Security EKMF: pieno supporto alla pervasive encryption Installation & Configuration • Facile installazione • Semplice setup delle configurazioni • Template con modelli di chiavi pronti per l'uso Key Administration • Gestione delle le chiavi oerative utilizzate per la pervasive encryption Pervasive Encryption Overview • Panoramica dei dataset su cui è applicata o su cui è applicabile la crittografia secondo le configurazioni attivate Monitoring • Report sulle dicrepanze dalle policy 1. Licensing (workstation) For the workstation it is an enterprise license valid in one country. The customer can install the EKMF workstation image on multiple workstations. 2. Licensing for the z/OS part is per Z machine (CEC)

- 20. 20 IBM Security EKMF: fornitura e prerequisiti • Su DVD viene fornita l’immagine (iso) EKMF per la workstation. • Include il sistema operativo SLES e il software applicativo EKMF e la documentazione. • L'installazione è simile a quella della TKE • Z/OS software package EKMF in format SMP/E • Include l'agente EKMF per z/OS e le definizioni per il database delle chiavi (DB2)

- 21. 21 IBM Security EKMF: le funzionalità

- 22. 22 IBM Security EKMF & Z Crypto: una vista globale

- 23. 23 IBM Security Servizi Z-Crypto per l’enterprise ? Advanced Crypto Service Provider ‘‘ACSP, the mainframe centric security solution , to capitalize on an existing scalable infrastructure to add security to new application and platforms’’

- 24. 24 IBM Security Quali sono gli obiettivi ed i vantaggi con ACSP ? • Sostituire i vari HSM installati in ambienti distribuiti con l’ hardware Z-Crypto • Utilizzare la potente capacità di crittografia mainframe in modo che funzioni come un grande Net-HSM • Fornire servizi crittografici alle applicazioni aziendali presenti su altre piattaforme • Conveniente utilizzo della capacità crittografica Z-Crypto con migliori performance e riduzione dei costi • Gestione centralizzata e semplificata delle chiavi • Supporto crittografico per piattaforme senza crittografia HW • Facilità di sviluppo delle applicazioni che usano i servizi crypto • Elevata scalabilità, affidabilità e disponibilità

- 25. 25 IBM Security Ora possiamo consolidare la propria Crypto-Infrastructure Power / AIX System z14 Secure ChannelSecure ChannelSecure ChannelSecure Channel Secure Channel • Centralized and Straight Infrastructure • Enterprise Key Management • Improved Scalability

- 26. THANK YOU ibm.com/security securityintelligence.com xforce.ibmcloud.com @ibmsecurity youtube/user/ibmsecuritysolutions FOLLOW US ON: © Copyright IBM Corporation 2016. All rights reserved. The information contained in these materials is provided for informational purposes only, and is provided AS IS without warranty of any kind, express or implied. Any statement of direction represents IBM's current intent, is subject to change or withdrawal, and represent only goals and objectives. IBM, the IBM logo, and other IBM products and services are trademarks of the International Business Machines Corporation, in the United States, other countries or both. Other company, product, or service names may be trademarks or service marks of others. Statement of Good Security Practices: IT system security involves protecting systems and information through prevention, detection and response to improper access from within and outside your enterprise. Improper access can result in information being altered, destroyed, misappropriated or misused or can result in damage to or misuse of your systems, including for use in attacks on others. No IT system or product should be considered completely secure and no single product, service or security measure can be completely effective in preventing improper use or access. IBM systems, products and services are designed to be part of a lawful, comprehensive security approach, which will necessarily involve additional operational procedures, and may require other systems, products or services to be most effective. IBM does not warrant that any systems, products or services are immune from, or will make your enterprise immune from, the malicious or illegal conduct of any party.

![[Se T 05 0044] T I Prs Secure Log Appliance [2](https://cdn.slidesharecdn.com/ss_thumbnails/set050044-t-i-prs-secure-log-appliance-22-1222280624439866-9-thumbnail.jpg?width=560&fit=bounds)